РЕФЕРАТ

на тему: Основи інформаційної безпеки

Поняття інформаційної безпеки

Під інформаційною безпекою (ІБ) слід розуміти захист інтересів суб'єктів інформаційних відносин. Нижче описані основні її складові - конфіденційність, цілісність, доступність. Приводиться статистика порушень ІБ, описуються найбільш характерні випадки.

Перш ніж говорити про інформаційну безпеку необхідно з’ясувати, що таке інформація.

Поняття «інформація» сьогодні вживається дуже широко і різнобічно. Важко знайти таку область знань, де б воно не використовувалося. Величезні інформаційні потоки буквально захльостують людей. Обсяг наукових знань, наприклад, за оцінкою фахівців, подвоюється кожні п'ять років.

Що ж таке інформація? У літературі дається таке визначення:

Інформація - данні про людей, предмети, факти, події, явища і процеси незалежно від форми їхнього представлення.

Відомо, що інформація може мати різну форму, зокрема, дані, закладені в комп'ютерах, листи, пам'ятні записи, досьє, формули, креслення, діаграми, моделі продукції і прототипи, дисертації, судові документи й ін.

Як і всякий продукт, інформація має споживачів, що потребують її, і тому володіє певними споживчими якостями, а також має і своїх власників або виробників.

Відповідно до різноманітності інформації, словосполучення "інформаційна безпека" в різних контекстах може мати різний сенс.

Інформаційна безпека - стан захищеності життєво важливих інтересів людини, суспільства і держави, при якому запобігається нанесення шкоди через: неповноту, невчасність та невірогідність інформації, що використовується; негативний інформаційний вплив; негативні наслідки застосування інформаційних технологій; несанкціоноване розповсюдження, використання і порушення цілісності, конфіденційності та доступності інформації.

Закон України Про Основні засади розвитку інформаційного суспільства в Україні на 2007-2015 роки

Спеціальне законодавство в області безпеки інформаційної діяльності представлено низькою законів. У їхньому складі особливе місце належить базовому Закону «Про інформацію, інформатизацію і захист інформації», що закладає основи правового означення всіх найважливіших компонентів інформаційної діяльності:

інформації й інформаційних систем;

суб'єктів - учасників інформаційних процесів;

правовідносин виробників - споживачів інформаційної продукції;

власників (власників, джерел) інформації - оброблювачів і споживачів на основі відносин власності при забезпеченні гарантій інтересів громадян і держави.

У даному посібнику увага буде зосереджена на зберіганні, обробці і передачі інформації незалежно від того, на якій мові (українській або іншій) вона закодована, хто або що є її джерелом і яку психологічну дію вона спричиняє на людей. Тому термін "інформаційна безпека" використовуватиметься у вузькому сенсі, так, як це прийнято, наприклад, в англомовній літературі.

Під інформаційною безпекою (ІБ) ми розумітимемо захищеність інформації та інфраструктури, що її підтримує, від випадкових або навмисних дій природного або штучного характеру, які можуть завдати неприйнятного збитку суб'єктам інформаційних відносин, зокрема власникам і користувачам інформації та інфраструктури, що її підтримує.

Захист інформації - це комплекс заходів, направлених на забезпечення інформаційної безпеки.

Таким чином, правильний з методологічної точки зору підхід до проблем інформаційної безпеки починається з виявлення суб'єктів інформаційних відносин та інтересів цих суб'єктів, пов'язаних з використанням інформаційних систем (ІС). Загрози інформаційній безпеці - це зворотна сторона використання інформаційних технологій.

Тут необхідно зауважити, що трактування проблем, пов'язаних з інформаційною безпекою, для різних категорій суб'єктів може істотно різнитися. Для ілюстрації досить зіставити режимні державні організації і учбові інститути. У першому випадку "хай краще все зламається, ніж ворог дізнається хоч один секретний біт", в другому - "немає у нас жодних секретів, аби все працювало". Отже, інформаційна безпека не зводиться виключно до захисту від несанкціонованого доступу до інформації, це принципово ширше поняття. Суб'єкт інформаційних відносин може постраждати (зазнати збитки та/або одержати моральний збиток) не тільки від несанкціонованого доступу, але й від поломки системи, що викликала перерву в роботі. Більш того, для багатьох відкритих організацій (наприклад, учбових) власне захист від несанкціонованого доступу до інформації стоїть за важливістю зовсім не на першому місці.

Повертаючись до питань термінології, відзначимо, що термін "комп'ютерна безпека" (як еквівалент або замінник ІБ) представляється нам дуже вузьким. Комп'ютери - тільки одна складових інформаційних систем, і хоча наша увага буде зосереджена в першу чергу на інформації, яка зберігається, обробляється і передається за допомогою комп'ютерів, її безпека визначається всією сукупністю складових і, в першу чергу, найслабкішою ланкою, якою в переважній більшості випадків виявляється людина.

Згідно визначення інформаційної безпеки, вона залежить не тільки від комп'ютерів, але і від інфраструктури, що її підтримує, до якої можна віднести системи електро-, водо- і теплопостачання, кондиціонери, засоби комунікацій і, звичайно, обслуговуючий персонал. Ця інфраструктура має самостійну цінність, але нас цікавитиме лише те, як вона впливає на виконання інформаційною системою своїх функцій.

Звернемо увагу, що у визначенні ІБ перед іменником "втрати" стоїть прикметник "неприйнятний". Очевидно, застрахуватися від всіх видів втрат неможливо, тим більше неможливо зробити це економічно доцільним способом, коли вартість захисних засобів і заходів не перевищує розмір очікуваних втрат. Значить, з чимось доводиться миритися і захищатися слід тільки від того, з чим змиритися ніяк не можна. Іноді таким неприпустимими витратами є нанесення шкоди здоров'ю людей або стану навколишнього середовища, але частіше поріг неприйнятності має матеріальний (грошовий) вираз, а метою захисту інформації стає зменшення розмірів втрат до допустимих значень.

Основні складові інформаційної безпеки

Інформаційна безпека - багатогранна, можна навіть сказати, багатовимірна область діяльності, в якій успіх може принести тільки систематичний, комплексний підхід.

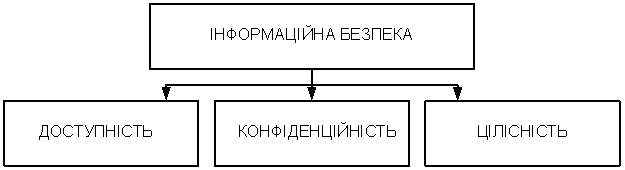

Спектр інтересів суб'єктів, зв'язаних з використанням інформаційних систем, можна розділити на наступні категорії показані на рис.1.1: забезпечення доступності, цілісності і конфіденційності інформаційних ресурсів та інфраструктури, що її підтримує.

Рисунок 1.1 – Основні складові інформаційної безпеки

Іноді в число основних складових ІБ включають захист від несанкціонованого копіювання інформації, але, на наш погляд, це дуже специфічний аспект з сумнівними шансами на успіх, тому ми не станемо його виділяти.

Пояснимо поняття доступності, цілісності і конфіденційності.

Доступність - це можливість за прийнятний час одержати необхідну інформаційну послугу.

Інформаційні системи створюються для отримання певних інформаційних послуг. Якщо за тими або іншими причинам надати ці послуги користувачам стає неможливо, це, очевидно, завдає збитку всім суб'єктам інформаційних відносин. Тому, не протиставляючи доступність решті аспектів, ми виділяємо її як найважливіший елемент інформаційної безпеки.

Особливо яскраво основна роль доступності виявляється в різного роду системах управління - виробництвом, транспортом тощо. Зовні менш драматичні, але також вельми неприємні наслідки - і матеріальні, і моральні - може мати тривала недоступність інформаційних послуг, якими користується велика кількість людей (продаж залізничних та авіаквитків, банківські послуги тощо).

Під цілісністю мається на увазі актуальність і несуперечність інформації, її захищеність від руйнування і несанкціонованої зміни.

Цілісність можна поділити на статичну (тобто незмінність інформаційних об'єктів) і динамічну (що відноситься до коректного виконання складних дій (транзакцій)). Засоби контролю динамічної цілісності застосовуються, зокрема, при аналізі потоку фінансових повідомлень з метою виявлення крадіжки, переупорядковування або дублювання окремих повідомлень.

Цілісність виявляється найважливішим аспектом ІБ в тих випадках, коли інформація служить "керівництвом до дії". Рецептура ліків, наказані медичні процедури, набір і характеристики комплектуючих виробів, хід технологічного процесу - все це приклади інформації, порушення цілісності якої може опинитися в буквальному розумінні смертельним. Неприємно і спотворення офіційної інформації, будь то текст закону або сторінка Web-сервера якої-небудь урядової організації.

Конфіденційність - це захист від несанкціонованого доступу до інформації.

Конфіденційність – найбільш опрацьований у нас в країні аспект інформаційної безпеки. На жаль, практична реалізація заходів по забезпеченню конфіденційності сучасних інформаційних систем натрапляє на серйозні труднощі. По-перше, відомості про технічні канали просочування інформації є закритими, так що більшість користувачів позбавлене можливості скласти уявлення про потенційні ризики. По-друге, на шляху призначеної для користувача криптографії як основного засобу забезпечення конфіденційності стоять численні законодавчі перепони і технічні проблеми.

Якщо повернутися до аналізу інтересів різних категорій суб'єктів інформаційних відносин, то майже для всіх, хто реально використовує ІС, на першому місці стоїть доступність. Практично не поступається їй за важливістю цілісність - який сенс в інформаційній послузі, якщо вона містить спотворені відомості?

Нарешті, конфіденційні моменти є також у багатьох організацій (навіть у згадуваних вище учбових інститутах прагнуть не розголошувати дані про екзаменаційні білети до іспиту та окремих користувачів, наприклад, паролі).

Важливість і складність проблеми інформаційної безпеки

Інформаційна безпека є одним з найважливіших аспектів інтегральної безпеки, на якому б рівні ми не розглядали останню - національному, галузевому, корпоративному або персональному.

Для ілюстрації цього положення обмежимося декількома прикладами.

З’явилась інформація про те, що планується терористична атака Нью-Йорської Біржі. Ціллю терористів є комп’ютерні системи, що зберігають і працюють з інформацією про торгові операції в США та Європі. Наслідки такої операції можуть призвести до криз світового масштабу. (З інтерв’ю з М. Дюре, директором Центру інформації та документації НАТО в Україні)

Американський ракетний крейсер "Йорктаун" був вимушений повернутися в порт із-за численних проблем з програмним забезпеченням, що функціонувало на платформі Windows NT. Таким виявився побічний ефект програми ВМФ США з максимально широкого використання комерційного програмного забезпечення з метою зниження вартості військової техніки.

У лютому 2001 року двоє колишні співробітники компанії Commerce One, скориставшись паролем адміністратора, видалили з сервера файли, що складали крупний (на декілька мільйонів доларів) проект для іноземного замовника. На щастя, була резервна копія проекту, так що реальні втрати обмежилися витратами на слідство і засоби захисту від подібних інцидентів в майбутньому. У серпні 2002 року злочинці з'явилися перед судом.

Британський спеціаліст з інформаційних технологій Максвелл Парсонс отримав 2,5 роки ув’язнення за злом банкоматів за допомогою МР3-плеєра і спеціального програмного забезпечення. Таким чином він отримував конфіденційну інформацію про банківські рахунки клієнтів для клонування кредитних карток.

Американські військові оголосили про створення Командного центру кіберпростору ВВС США (U.S. Air Force Cyberspace Command) для захисту країни від онлайнових загроз з Інтернету.

Невідомі “жартівники” скористалися принципами роботи онлайнової енциклопедії Wikipedia для розповсюдження шкідливого програмного забезпечення – нової модифікації вірусу Blaster.

Одна студентка втратила стипендію в 18 тисяч доларів в Мічиганському університеті через те, що її сусідка по кімнаті скористалася їх загальним системним входом і відправила від імені своєї жертви електронний лист з відмовою від стипендії.

Зрозуміло, що подібних прикладів множина, можна пригадати і інші випадки - недостатку в порушеннях ІБ немає і не передбачається.

При аналізі проблематики, пов'язаної з інформаційною безпекою, необхідно зважати на специфіку даного аспекту безпеки, що полягає в тому, що ІБ є складова частина інформаційних технологій, - області, що розвивається безпрецедентно високими темпами.

На жаль, сучасна технологія програмування не дозволяє створювати безпомилкові програми, що не сприяє швидкому розвитку засобів забезпечення ІБ. Слід виходити з того, що необхідно конструювати надійні системи ІБ із залученням ненадійних компонентів (програм). У принципі, це можливо, але вимагає дотримання певних архітектурних принципів і контролю стану захищеності на всьому протязі життєвого циклу ІС.

Приведемо ще декілька цифр. У березні 1999 року був опублікований черговий, четвертий річний звіт "Комп'ютерна злочинність і безпека-1999: проблеми і тенденції" (Issues and Trends: 1999 CSI/FBI Computer Crime and Security Survey). У звіті наголошується різке зростання числа звернень в правоохоронні органи з приводу комп'ютерних злочинів (32% з числа опитаних); 30% респондентів повідомили про те, що їх інформаційні системи були зламані зовнішніми зловмисниками; атакам через Internet піддавалися 57% опитаних; у 55% випадках наголошувалися порушення з боку власних співробітників. Примітно, що 33% респондентів на питання чи "були зламані ваші Web-сервери і системи електронної комерції за останні 12 місяців?" відповіли "не знаю".

У аналогічному звіті, опублікованому в квітні 2002 року, цифри змінилися, але тенденція залишилася тим самим: 90% респондентів (переважно з крупних компаній і урядових структур) повідомили, що за останні 12 місяців в їх організаціях мали місце порушення інформаційної безпеки; 80% констатували фінансові втрати від цих порушень; 44% (223 респонденти) змогли та/або захотіли оцінити втрати кількісно, загальна сума склала більше 455 млн. доларів. Найбільшого збитку завдали крадіжки і фальсифікації (більше 170 і 115 млн. доларів відповідно).

Збільшення числа атак - не ще найбільша неприємність. Гірше те, що постійно виявляються нові вразливі місця в програмному забезпеченні і, як наслідок, з'являється новий вигляд атак.

У таких умовах системи ІБ повинні уміти протистояти різноманітним атакам, як зовнішнім, так і внутрішнім, атакам автоматизованим і скоординованим. Іноді напад триває долі секунди; деколи промацує вразливих місць ведеться поволі і розтягується на години, так що підозріла активність практично непомітна. Метою зловмисників може бути порушення всіх складових ІБ - доступності, цілісності або конфіденційності.

Об'єктно-орієнтований підхід та інформаційна безпека

В даний час ІБ є відносно замкнутою дисципліною, розвиток якої не завжди синхронізоване із змінами в інших областях інформаційних технологій. Зокрема, в ІБ поки не знайшли віддзеркалення основні положення об'єктно-орієнтованого підходу, що став основою при побудові сучасних інформаційних систем.

Спроби створення великих систем ще в 60-х роках розкрили численні проблеми програмування, головній з яких є складність створюваних і супроводжуваних систем. Результатами досліджень у області технології програмування стали спочатку структуроване програмування, потім об'єктно-орієнтований підхід.

Об'єктно-орієнтований підхід є основою сучасної технології програмування, випробуваним методом боротьби зі складністю систем.

Складність ця має двояку природу. По-перше, складні не тільки апаратно-програмні системи, які необхідно захищати, але і самі засоби безпеки. По-друге, швидко наростає складність сімейства нормативних документів, таких, наприклад, як профілі захисту на основі "Загальних критеріїв", мова про які попереду. Ця складність менш очевидна, але нею також не можна нехтувати - необхідно спочатку будувати сімейства документів за об'єктним принципом.

Будь-який розумний метод боротьби зі складністю спирається на принцип "Divide et impera" - "розділяй і володарюй". У даному контексті цей принцип означає, що складна система (інформаційної безпеки) на верхньому рівні повинна складатися з невеликого числа відносно незалежних компонентів. (Відносна незалежність тут і далі розуміється як мінімізація числа зв'язків між компонентами.) Потім декомпозиції піддаються виділені на першому етапі компоненти, і так далі до заданого рівня деталізації. В результаті система виявляється представленою у вигляді ієрархії з декількома рівнями абстракції.

Найважливіше питання, що виникає при реалізації принципу "розділяй і володарюй", - як, власне кажучи, розділяти. Згадуваний вище структурний підхід спирається на алгоритмічну декомпозицію, коли виділяються функціональні елементи системи. Основна проблема структурного підходу полягає в тому, що він непридатний на ранніх етапах аналізу і моделювання наочної області, коли до алгоритмів і функцій справа ще не дійшле. Потрібен підхід "широкого спектру", що не має такого концептуального розриву з аналізованими системами і застосовний на всіх етапах розробки і реалізації складних систем. Ми постараємося показати, що об'єктно-орієнтований підхід задовольняє таким вимогам.

Об'єктно-орієнтований підхід використовує об'єктну декомпозицію, тобто поведінка системи описується в термінах взаємодії об'єктів.

Об'єкти реального миру володіють, як правило, декількома відносно незалежними характеристиками. Стосовно об'єктної моделі називатимемо такі характеристики гранями. Ми вже стикалися з трьома основними гранями ІБ - доступністю, цілісністю і конфіденційністю.

Поняття рівня деталізації важливе не тільки для візуалізації об'єктів, але і для систематичного розгляду складних систем, представлених в ієрархічному вигляді. Саме по собі воно дуже просте: якщо черговий рівень ієрархії розглядається з рівнем деталізації n > 0, то наступний - з рівнем (n - 1). Об'єкт з рівнем деталізації 0 вважається атомарним.

Поняття рівня деталізації показу дозволяє розглядати ієрархії потенційно нескінченній заввишки, варіювати деталізацію як об'єктів в цілому, так і їх граней.

Переваги, властиві об'єктно-орієнтованому підходу:

інкапсуляція об'єктних компонентів приховує складність реалізації, роблячи видимим тільки інтерфейс, що надається зовні;

спадкоємність дозволяє розвивати створені раніше компоненти, не порушуючи цілісність об'єктної оболонки;

поліморфізм по суті дає можливість групувати об'єкти, характеристики яких з деякої точки зору можна вважати схожими.

Спробуємо застосувати об'єктно-орієнтований підхід до питань інформаційної безпеки. Проблема забезпечення ІБ - комплексна, оскільки захищати доводиться складні системи, та й самі захисні засоби теж складні.

Фактично три грані ІБ вже були введені: це доступність, цілісність і конфіденційність. Їх можна розглядати відносно незалежно, і вважається, що якщо всі вони забезпечені, то забезпечена і ІБ в цілому (тобто суб'єктам інформаційних відносин не буде завдано неприйнятних втрат).

Таким чином, ми структурували нашу мету. Тепер потрібно структурувати засоби її досягнення. Введемо наступні грані:

законодавчі заходи забезпечення інформаційної безпеки;

адміністративні заходи (накази і інші дії керівництва організацій, пов'язаних з інформаційними системами, що захищаються);

процедурні заходи (заходи безпеки, орієнтовані на людей);

програмно-технічні заходи.

У подальшій частині посібнику ми пояснимо докладніше, що розуміється під кожною з виділених граней. Тут же відзначимо, що, у принципі, їх можна розглядати і як результат варіювання рівня деталізації (з цієї причини ми вживатимемо словосполучення "законодавчий рівень", "процедурний рівень" і т.п.).

Закони і нормативні акти орієнтовані на всіх суб'єктів інформаційних відносин незалежно від їх організаційної приналежності (це можуть бути як юридична, так і фізична особи) в межах країни (міжнародні конвенції мають навіть ширшу область дії), адміністративні заходи - на всіх суб'єктів в межах організації, процедурні - на окремих людей (або невеликі категорії суб'єктів), програмно-технічні - на устаткування і програмне забезпечення.

Очевидно, для всіх виділених, відносно незалежних граней діє принцип інкапсуляції (це і означає, що грані "відносно незалежні").

Продемонструємо тепер, як можна розглядати систему захисту ІС, варіюючи рівень деталізації.

Хай інтереси суб'єктів інформаційних відносин концентруються навколо ІС певної організації, що має в своєму розпорядженні два виробничі майданчики, що територіально рознесли, на кожній з яких є сервери, обслуговуючі своїх і зовнішніх користувачів, а також користувачі, що потребують внутрішніх і зовнішніх сервісів. Один з майданчиків обладнаний зовнішнім підключенням (тобто має вихід в Internet).

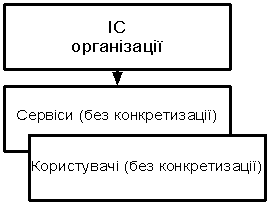

При погляді з нульовим рівнем деталізації ми побачимо лише те, що у організації є інформаційна система (див. рис. 1.2).

Рисунок 1.2 - ІС при розгляді з рівнем деталізації 0.

Подібна точка зору може показатися неспроможною, але це не так.

Вже тут необхідно врахувати закони, застосовні до організацій, що мають в своєму розпорядженні інформаційні системи. Можливо, яку-небудь інформацію не можна зберігати і обробляти на комп'ютерах, якщо ІС не була атестована на відповідність певним вимогам.

На адміністративному рівні можуть декларувати цілі, заради яких створювалася ІС, загальні правила закупівель, впровадження нових компонентів, експлуатації і т.п.

На процедурному рівні потрібно визначити вимоги до фізичної безпеки ІС і шляхи їх виконання, правила протипожежній безпеки тощо.

На програмно-технічному рівні можуть бути визначені переважні апаратно-програмні платформи тощо.

За якими критеріями проводити декомпозицію ІС - в значній мірі справа смаку. Вважатимемо, що на першому рівні деталізації робляться видимими сервіси і користувачі, точніше, поділ на клієнтську і серверну частину (рис. 1.3).

Рисунок 1.3 - ІС при розгляді з рівнем деталізації 1

На цьому рівні слід сформулювати вимоги до сервісів (до самого їх наявності, до доступності, цілісності і конфіденційності інформаційних послуг, що надаються), викласти способи виконання цих вимог, визначити загальні правила поведінки користувачів, необхідний рівень їх попередньої підготовки, методи контролю їх поведінки, порядок заохочення і покарання тощо. Можуть бути сформульовані вимоги і переваги по відношенню до серверних і клієнтських платформ.

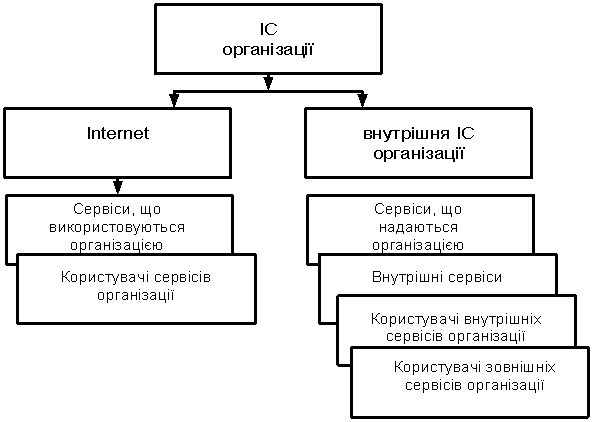

На другому рівні деталізації ми побачимо наступне (див. рис. 1.4).

Рисунок 1.4 - ІС при розгляді з рівнем деталізації 2

На цьому рівні нас все ще не цікавить внутрішня структура ІС організації, рівно як і деталі Internet. Констатується тільки існування зв'язку між цими мережами, наявність в них користувачів, а також внутрішніх та зовнішніх сервісів. Що це за сервіси, поки неважливо.

Знаходячись на рівні деталізації 2, ми повинні враховувати закони, застосовні до організацій, ІС яких забезпечені зовнішніми підключеннями. Йдеться про допустимість такого підключення, про його захист, про відповідальність користувачів, що звертаються до зовнішніх сервісів, і про відповідальність організацій, що відкривають свої сервіси для зовнішнього доступу. Конкретизація аналогічної спрямованості, з урахуванням наявності зовнішнього підключення, повинна бути виконана на адміністративному, процедурному і програмно-технічному рівнях.

Збільшуючи рівень деталізації, можна розгледіти два рознесені виробничі майданчики і канали зв'язку між ними, розподіл сервісів і користувачів за цими майданчиками і засоби забезпечення безпеки внутрішніх комунікацій, специфіку окремих сервісів, різні категорії користувачів тощо. Ми, проте, на цьому зупинимося.

Для ілюстрації переваг об'єктно-орієнтованого підходу приведемо наступний, вже традиційний, приклад. Банк, ІС якого має з'єднання з Internet, придбав за кордоном автоматизовану банківську систему. Тільки через деякий час в банку вирішили, що зовнішнє з'єднання потребує захисту, і встановили міжмережевий екран.

Вивчення реєстраційної інформації екрану показало, що час від часу за рубіж відправляються IP-пакети, що містять якісь незрозумілі дані (напевно, зашифровані, вирішили в банку). Стали розбиратися, куди ж пакети прямують, і виявилось, що йдуть вони у фірму, що розробила автоматизовану банківську систему. Виникла підозра, що в систему вбудована закладка, щоб одержувати інформацію про діяльність банку. Зв'язалися з фірмою; там дуже здивувалися, спочатку всі заперечували, але врешті-решт з'ясували, що один з програмістів не прибрав з поставленого в банк варіанту налагоджувальну видачу, яка була організована через мережу. Таким чином, ніякого злого наміру не було, проте якийсь час інформація про платежі вільно гуляла по мережам.

Внутрішні помилки розподілених ІС представляють не меншу небезпеку, а гарантувати їх відсутність в складних системах сучасна технологія програмування не дозволяє.

Одним з найміцніших стереотипів серед фахівців по ІБ є трактування операційної системи як домінуючого засобу безпеки. На розробку захищених ОС виділяються значні кошти, часто в збиток решті напрямів захисту і, отже, втрати реальної безпеки. У сучасних ІС, збудованих в багаторівневій архітектурі клієнт/сервер, ОС не контролює об'єкти, з якими працюють користувачі, рівно як і дії самих користувачів, які реєструються і враховуються прикладними засобами. Основною функцією безпеки ОС стає захист можливостей, що надаються привілейованим користувачам, від атак користувачів звичайних.

Це важливо, але безпека такими заходами не вичерпується. Далі ми розглянемо підхід до побудови програмно-технічного рівня ІБ у вигляді сукупності сервісів безпеки.

Похожие работы

... для пошуку та рятування на морі // Актуальні проблеми держави і права: Зб. наук. пр. – Одеса: Юрид. л-ра, 2005. – Вип. 26. – С. 246-254. АНОТАЦІЯ Іванов Д.А. Інформаційно-правові основи забезпечення безпеки мореплавства. – Рукопис. Дисертація на здобуття наукового ступеня кандидата юридичних наук за спеціальністю 12.00.07 – адміністративне право і процес; фінансове право; інформаційне право ...

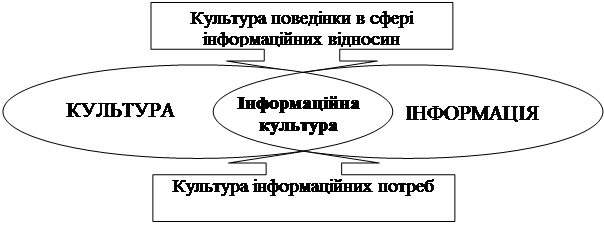

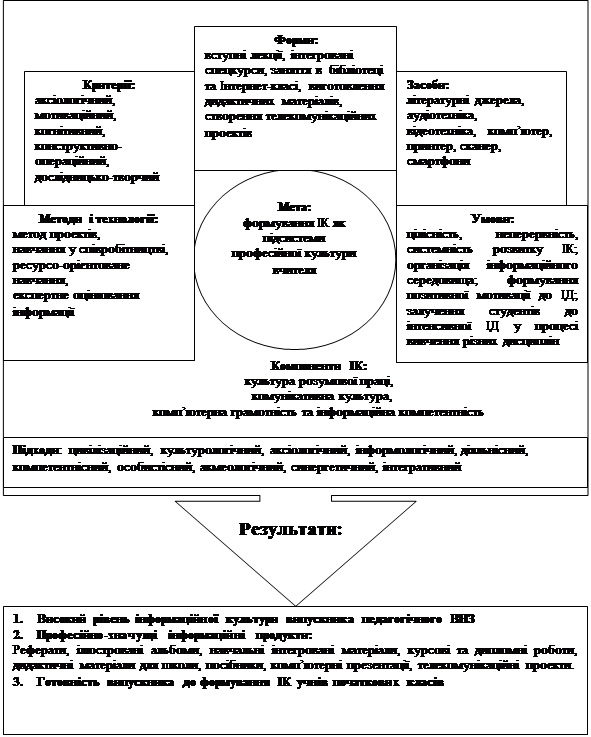

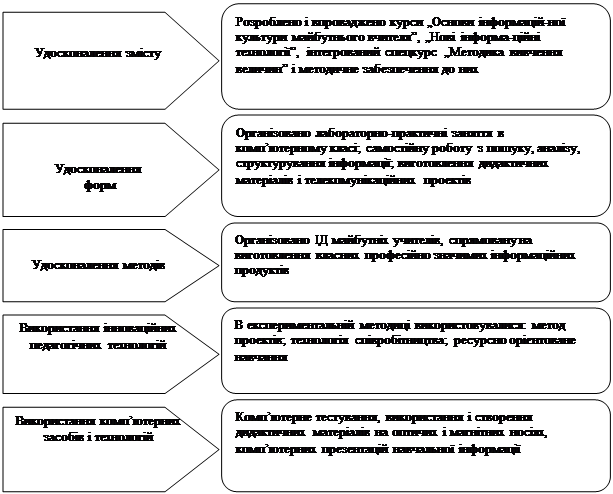

... ійна підготовка майбутніх учителів початкових класів в умовах інформаційного суспільства. Предмет дослідження – формування інформаційної культури майбутнього вчителя початкових класів у процесі професійної підготовки. Мета дослідження полягає у визначенні теоретичних і методичних засад формування ІК як основної складової професійної культури майбутнього вчителя початкових класів і засобу полі ...

... å 119340 100 82754,01 ---- 316439 К ек. ст. = 82754,01/119340=0,69 Ка. н. =316439/119340=2,65 Висновок: дана територія є екологічно стабільною. Використання інформаційно-комунікаційних технологій при проведенні практичного заняття "Оцінка екологічної стабільності території". Під інформаційно-комунікаційними технологіями розуміють сукупність методів та технічних засобів, ...

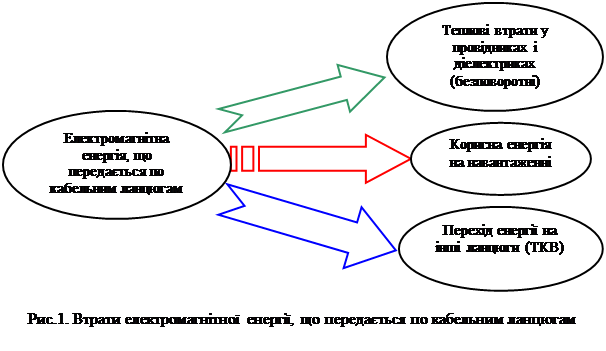

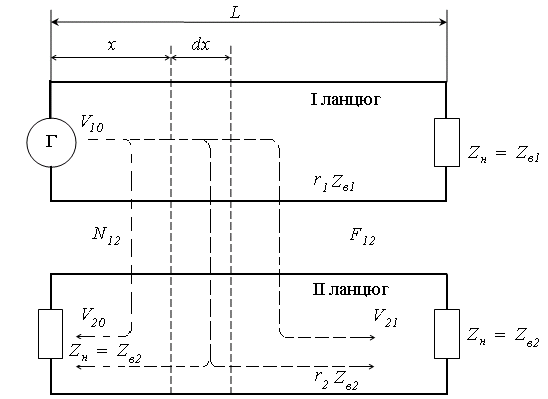

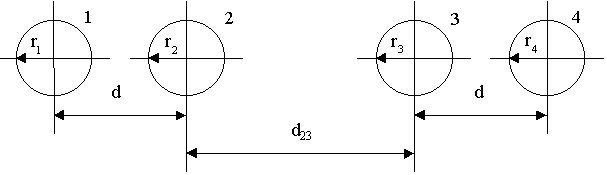

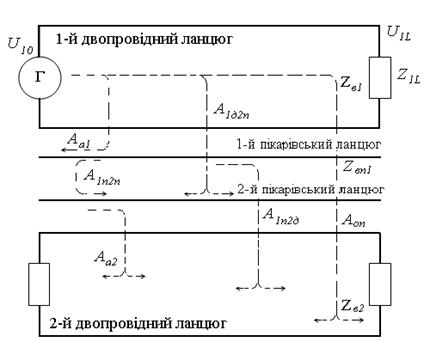

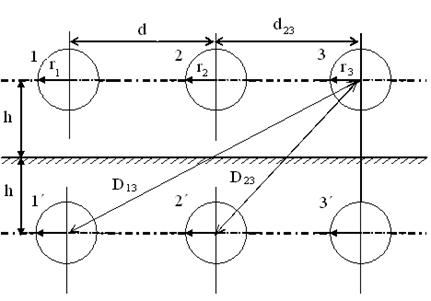

... . Справочник радиолюбителя. К.: Техніка. 1988 р. 3. Конспект лекцій з дисципліни "Основи інформаційної безпеки". Додаток Основні положення теорії витоку інформації колами, що проводять струм Взаємний вплив між кабельними колами. Параметри взаємного впливу Траси кабельних мереж телефонного, телеграфного, телекодового зв`язку, систем звукопідсилення, телебачення та ін., призначених для ...

0 комментариев