Академия Государственного Управления при

Президенте Азербайджанской Республики

Научно-исследовательская работа на тему:

«Правовые нарушения в сфере компьютерной информации»

Студентки ΙΙΙ курса,

факультета «политическое управление»

специальности «правоведение»

Имановой Айгюн

2008

Содержание

Введение

Глава Ι. Понятие информационных преступлений (киберпреступление)

Глава ΙΙ. Виды преступлений в сфере компьютерной информации

Глава ΙΙΙ. Хакеры- субъекты информационных преступлений

Глава ΙV. Защита информации в Азербайджанской Республике

Заключение

Список используемой литературы

Введение

Если ушедший XX век по праву можно назвать веком атома, то главным символом XXI века, вероятно, станет информация. И проблемы ее защиты для безопасности личности, общества и государства приобретут еще большее значение и актуальность. Современные информационные технологии интенсивно внедряются во все сферы жизни и деятельности общества, национальная безопасность начинает напрямую зависеть от обеспечения информационной защиты – главного гаранта стабильности в обществе, прав и свобод граждан и правопорядка.

Проблемы, которые исследуются в этой работе, довольно специфичны. С одной стороны, появление в новом Уголовном кодексе Азербайджанской Республики раздела о преступлениях в области компьютерной информации ставит перед юристами задачу раскрытия и расследования этого вида преступлений. С другой стороны, сфера отношений вокруг компьютерной информации еще сравнительно недавно была уделом технических специалистов, и многие юристы до сих пор в недостаточной степени владеют терминами и понятиями этой сферы.

В начале третьего тысячелетия, эпоху становления информационного общества, основанного на все более широком применении компьютеров, компьютерной техники, информационных технологий весьма актуальной становится проблема совершенствования законодательства в сфере борьбы с различного рода правонарушениями в этой сфере, и в первую очередь преступлениями. В настоящее время компьютерная преступность, приобретшая международный масштаб, уже получает адекватную оценку международным сообществом, что в частности получило отражение в специальной Конвенции по борьбе с киберпреступностью, подписанной в 2001 году в Будапеште представителя 30 государств – членов Совета Европы.

Идея борьбы с нарушениями в области компьютерной информации реализуется в ряде законодательных актов, в первую очередь уголовных законах (кодифицированных уголовных законах – кодексах). Так, названный документ Совета Европы – Будапештская конвенция,– к которой намерены присоединиться большинство государства мира, предусматривает постоянную, круглосуточную юридическую помощь тем, кто пострадал от различного рода негативных проявлений, объединяемых обычно под понятием «компьютерная преступность».

Количество преступлений в мире в сфере информационных технологий продолжает расти. Активно развиваясь, компьютерное криминальное общество уже сформировало свою виртуальную среду.

Научно-технический прогресс, создав новые технологии – информационные, в короткие сроки революционно трансформировал процессы сбора, обработки, накопления, хранения, поиска и распространения информации– информационные процессы. Эти изменения сформировали сферу деятельности, связанную с созданием, преобразованием и потреблением информации – информационную сферу мирового сообщества, и во многом предопределяют дальнейшее развитие общественных и экономических отношений во всем мире.

Новые информационные процессы сформировали и новые общественные отношения, появилась необходимость их упорядочения. Традиционно функции социального регулятора выполняло право, однако в связи с бурным развитием информационных технологий обнаружилось его отставание – юристы оказались позади инженеров, и поэтому им в спешном порядке приходится разрабатывать новые нормы, приспосабливать действующее законодательство к складывающимся условиям.

Актуальность рассматриваемой проблемы в том, что компьютерная преступность становится одним из наиболее опасных видов преступных посягательств. Проблемы информационной безопасности постоянно усугубляются процессами проникновения практически во все сферы деятельности общества технических средств обработки и передачи данных, и, прежде всего, вычислительных систем. Об актуальности проблемы также свидетельствует обширный перечень возможных способов компьютерных преступлений.

Изучение проблем расследования преступлений в сфере компьютерной информации выступает одной из острейших задач современной криминалистической науки. Несмотря на то, что в последние годы в криминалистической литературе уделяется повышенное внимание методике расследования компьютерных преступлений, в этой области еще остается ряд нерешенных и дискуссионных вопросов.

В связи с вышесказанным сформулируем цели и задачи курсовой работы:

· рассмотреть понятие компьютерной информации,

· дать общую характеристику преступлений в сфере компьютерной информации и основных способов их совершения, а также объектам киберпреступления,

· изучить законодательные акты и уголовно-правовые нормы, регулирующие информационные отношения,

· ознакомиться с опытом в борьбе с компьютерными преступлениями в Азербайджанской Республики.

Нормативной базой исследования послужили нормативный материал Уголовного Кодекса Азербайджанской Республики, Конвенции по борьбе с киберпреступностью, решения судов общей юрисдикции по делам о преступлениях в сфере компьютерной информации.

Данная работа состоит из введения, основной части и заключения.

Глава Ι. Понятие информационных преступлений

Развитие терминологического аппарата любой научной дисциплины — процесс вполне естественный. Как отмечалось в криминалистической литературе, "понятия представляют собой элементарные ячейки, первооснову любой науки..."[1]. Оперируя существующими понятиями и терминами, исследователь обычно пытается описать наблюдаемые им явления с тем, чтобы обеспечить адекватное отражение этих наблюдений языковыми средствами. Вполне логичен для любой науки подход, когда все исследователи конкретной предметной области организуют свое общение на основе единообразно понимаемых терминов и пытаются, насколько это, возможно, обеспечить некую стабильность понятийно-терминологического аппарата.

Современные издания и средства массовой информации последних лет наводнены различными понятиями, обозначающими те или иные новые проявления криминального характера в информационной области. Встречаются наименования и "компьютерные преступления", и "коммуникационные преступления", и "кибербандитизм'". Преступников именуют "хакеры", "кракеры", "киберпанки", "бандиты на информационных супермагистралях". Различие в терминологии указывает не только на обеспокоенность общества новой угрозой, но и на отсутствие полного понимания сути этой угрозы.

Создание и расширенное производство персональных компьютеров стало естественным развитием стремления человечества получить более совершенный доступ к информационным ресурсам[2]. Эти новые инструменты познания, притягательные сначала лишь для профессионалов, стали сегодня обычным явлением окружающей нас действительности и продолжают совершенствоваться. Постепенно возникла информационная индустрия, чья самостоятельность и перспектива развития целиком и полностью зависели от точного регулирования правоотношений, возникающих при формировании и использовании информационных ресурсов.

Вопросами, связанными с неопределенностью и отсутствием правовой регламентации в области информационных правоотношений, прежде всего, были обеспокоены представители технических специальностей, поскольку проблемы организационно-технического обеспечения защиты информации всегда являлись для них достаточно острыми. "Информационная революция" застигла страну в сложный экономический и политический период и потребовала срочного регулирования возникающих на ее пути проблем. Между тем, как известно, правовые механизмы могут быть включены и становятся эффективными лишь тогда, когда общественные отношения, подлежащие регулированию, в достаточной мере стабилизировались.

В случае с информационными отношениями основная проблема, по-видимому, заключается в том, что их развитие на базе совершенствования технических средств происходит настолько быстро, что общество, еще не успев осознать полученные результаты, уже получает следующие. Разумеется, отойдя от главенствующего ранее тезиса о том, что "право — это возведенная в закон воля господствующего класса", нынешний законодатель в своем стремлении удовлетворить потребности всех слоев общества не был слишком внимателен к правилам законодательной техники, что привело к непоследовательности в развитии понятийного аппарата российских законов начала 90-х гг.

Сейчас, когда создан и принят ряд базовых нормативных актов в области информационных отношений, наступило время для их применения на практике. Однако на этом пути неизбежны пробы и ошибки, обычные для скороспелого претворения решений в жизнь. И если такие ошибки, допущенные, например, в области хозяйственных отношений, могут быть тем или иным образом эффективно исправлены, то ошибки в области уголовно-репрессивной отражаются на конституционных правах и свободах конкретных граждан и носят необратимый характер.

Важно, что терминологическая неточность изложения закона или методологической рекомендации по его исполнению может повлечь неправильное его применение, а, следовательно, и указанные негативные последствия.

В соответствии с действующим законодательством[3] информационные правоотношения — это отношения, возникающие при: формировании и использовании информационных ресурсов на основе создания, сбора, обработки, накопления, хранения, поиска, распространения и предоставления потребителю документированной информации; создании и использовании информационных технологий и средств их обеспечения; защите информации, прав субъектов, участвующих в информационных процессах и информатизации.

Правовое регулирование в области информационных правоотношений осуществляется рядом сравнительно новых актов, в том числе законами:

· Законом Азербайджанской Республики "О Средствах массовой информации",

· Законом Азербайджанской Республики "Об авторском праве и смежных правах"

· Законом Азербайджанской Республики "Об информации, информатизации и защите информации".

Важным шагом является признание информации в качестве объекта гражданских прав.

Анализ действующего законодательства показывает, что:

1.Информацией является совокупность предназначенных для передачи формализованных знаний и сведений о лицах, предметах, фактах, событиях, явлениях и процессах независимо от формы их представления[4].

2.Правовой защите подлежит любая документированная информация, т. е. информация, облеченная в форму, позволяющую ее идентифицировать[5].

3.Документированная информация является объектом гражданских прав и имеет собственника.

4.Информация, ознакомление с которой ограничивается ее собственником или в соответствии с законодательством, может быть конфиденциальной, а предназначенная для неограниченного круга лиц — массовой.

5.Ограничения (установление режима) использования информации определяются законом или собственником информации, которые объявляют о степени (уровне) ее конфиденциальности. Конфиденциальными в соответствии с законом являются, в частности, такие виды информации, как государственная тайна, тайна переписки, телефонных переговоров, почтовых телеграфных или иных сообщений; тайна усыновления, служебная тайна, коммерческая тайна, банковская тайна, личная тайна, семейная тайна, информация, являющаяся объектом авторских и смежных прав, информация, непосредственно затрагивающая права и свободы гражданина или персональные данные и др.

6.Любая форма завладения и пользования конфиденциальной документированной информацией без прямо выраженного согласия ее собственника (за исключением случаев, прямо указанных в законе) является нарушением его прав, т. е. неправомерной.

7.Неправомерное использование документированной информации наказуемо.

Уголовный кодекс Азербайджанской Республики установил нормы, объявляющие общественно опасными деяниями конкретные действия в сфере компьютерной информации и устанавливающие ответственность за их совершение. Такие нормы появились в законодательстве Азербайджанской Республики впервые.

К уголовно наказуемым отнесены неправомерный доступ к компьютерной информации, создание, использование и распространение вредоносных программ для ЭВМ и нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети.

Таким образом, мы видим, что информационные отношения получили уголовно-правовую защиту. Из этого следует, что информация и информационные отношения стали новым объектом преступления. Учитывая специфику данного объекта, обусловленную особенностями поиска, собирания и исследования доказательств определенного типа, для решения криминалистических задач целесообразно рассмотреть возможность разработки методик расследования преступлений, связанных общностью объекта посягательства.

Важная побудительная причина для создания указанной методики — неявная бланкетность диспозиций уголовного закона, устанавливающего ответственность за "информационные преступления"[6]. Анализ этих норм показывает, что без знания законодательства, регулирующего информационные правоотношения, следствие и дознание не смогут правильно квалифицировать выявленные случаи преступлений, а суд не сможет адекватно применять соответствующие нормы уголовного закона.

Известно, что большинство технологических инструментов обработки информации основывается на разнородных технических средствах, относящихся к различным классам и имеющих разнообразную физическую природу.

Компьютер является лишь одной из разновидностей информационного оборудования и проблемами использования этого оборудования не исчерпывается совокупность отношений, связанных с обращением конфиденциальной документированной информации.

Под «информационными преступлениями» или «киберпреступлениями» нами понимаются общественно опасные деяния, запрещенные уголовным законом под угрозой наказания, совершенные в области информационных правоотношений. Термин «киберпреступление, киберпреступность» впервые использованный в зарубежной печати в начале 60–х гг. XX века, как результат развития общественных отношений в сфере применения компьютерной техники в целях недопущения нарушений. Такое наименование однородной группы преступлений, не имея в то же время, единого терминологического и криминологического обоснования, и применяется в практической деятельности правоохранительных органов. Обусловленные отличительными, присущими этой категории преступлений чертами такие действия в Интернет, при которых компьютер является объектом, либо орудием посягательств в виртуальном пространстве, такого рода деяния, объективно обладая опасностью для общества, получили соответствующее закрепление в уголовном законодательстве ряда стран, в том числе Уголовном Кодексе Азербайджанской Республики.

Из сказанного видно, что преступления в области компьютерной информации, выделенные в отдельную главу Уголовного Кодекса Азербайджанской Республики, являются частью информационных преступлений, объединенной общим инструментом обработки информации — компьютером.

Согласно Статье 271 Уголовному Кодексу Азербайджанской Республики компьютерная информация- эта информация на машинном носителе, в электронно-вычислительной машине (ЭВМ), системе электронно-вычислительных машин, или их сети.

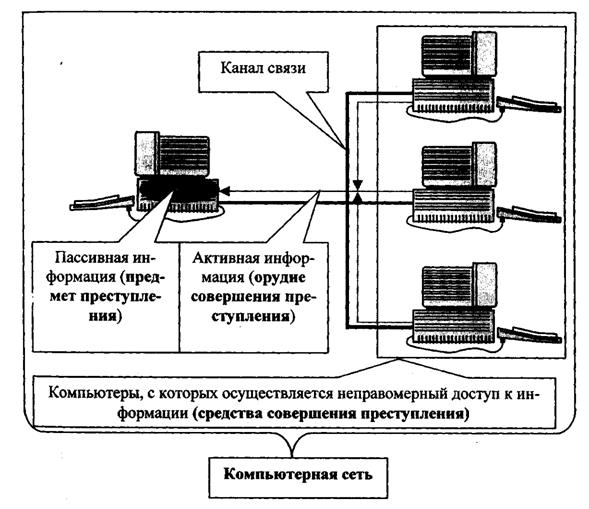

Итак, компьютерные преступления – это преступления, совершенные с использованием компьютерной информации. При этом компьютерная информация является предметом и (или) средством совершения преступления.

Можно выделить следующие характерные особенности компьютерных преступлений:

· неоднородность объекта посягательства,

· выступление машинной информации, как в качестве объекта, так и в качестве средства преступления,

· многообразие предметов и средств преступного посягательства,

· выступление компьютера либо в качестве предмета, либо в качестве средства совершения преступления.

На основе этих особенностей можно сделать вывод, что компьютерное преступление – это предусмотренное уголовным законом общественно опасное действие, совершенное с использованием средств электронно-вычислительной (компьютерной) техники.

Глава ΙΙ. Виды преступлений в сфере компьютерной информации

В последнее время границы применения компьютеров заметно расширились. С каждым днем во всем мире увеличивается число пользователей всемирной компьютерной сети Интернет.

В то же время порожденные научно–техническим прогрессом различного рода проявления, правонарушения стимулировали возникновение неизвестных ранее способов посягательства на охраняемые законом общественные отношения, привести и специфические проблемы. Одной из наиболее распространенных является, например, необходимость обеспечения надежной защиты от несанкционированного доступа к информации. Вполне естественно, что пользователи электронно-вычислительной техники принимают определенные меры безопасности. Юридическая охрана сферы применения компьютеров стала необходимой, а выполнение этой роли было возложено на уголовное право.

Согласно УК АР различают следующие виды преступлений в сфере компьютерной информации:

1. неправомерный доступ к компьютерной информации;

2. создание, использование и распространение вредоносных программ для ЭВМ;

3. нарушение правил эксплуатации электронно-вычислительных машин (ЭВМ), системы ЭВМ или их сети.

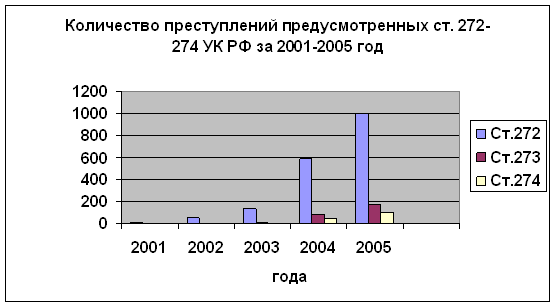

В частности, нормы о преступлениях в обозначенной сфере зафиксированы в трех статьях УК АР: ст. 272 (Неправомерный доступ к компьютерной информации), ст. 273 (Создание, использование и распространение вредоносных программ для ЭВМ) и ст. 274 (Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети). Общий объект данной категории преступлений - общественные отношения в сфере обеспечения информационной безопасности, а к непосредственным объектам преступного посягательства относятся базы и банки данных конкретных компьютерных систем или сетей, их отдельные файлы, а также компьютерные технологии и программные средства их обеспечения, включая средства защиты компьютерной информации.

Согласно ст. 272 Уголовного Кодекса Азербайджанской Республики, уголовная ответственность за неправомерный доступ к компьютерной информации наступает, если это деяние повлекло за собой, хотя бы одно из следующих негативных последствий:

а) уничтожение, блокирование, модификацию либо копирование информации;

б) нарушение работы ЭВМ или их сети.

В отличие от описанной нормы ответственность по ч.1 ст. 273 УК АР предусматривается вне зависимости от наступления общественно опасных последствий. Она предусмотрена за сам факт совершения одного из следующих действий:

а) создание программы для ЭВМ или внесение изменений в существующие программы, заведомо приводящие к несанкционированному уничтожению, блокированию, модификации либо копированию информации, нарушению работы ЭВМ, системы ЭВМ или их сети;

б) использование либо распространение таких программ или машинных носителей с такими программами.

В случае если одно из описанных действий повлечет тяжкие последствия, применяться должна ч. 2 ст. 273 Уголовного Кодекса Азербайджанской Республики, предусматривающая более суровое наказание.

Огромный вред наносят нарушения правил эксплуатации ЭВМ, системы ЭВМ или их сети. Это может не только привести к сбоям в работе оборудования, но в некоторых случаях и полностью парализовать работу предприятия, учреждения или организации. Поэтому законодательно установлено, что в случае причинения существенного вреда в результате указанных действий, а также при наступлении по неосторожности тяжких последствий описанные деяния наказуемы в уголовном порядке, если они повлекли уничтожение, блокирование или модификацию охраняемой законом информации ЭВМ (ст. 274 УК АР).

В ст. 272 Уголовного Кодекса Азербайджанской Республики речь идет о разработке и распространении компьютерных вирусов путем создания программ для ЭВМ или внесения изменений в существующие программы. Опасность компьютерного вируса состоит в том, что он может привести, как следует из текста комментируемой статьи, к полной дезорганизации системы компьютерной информации и при этом, по мнению специалистов в данной области, может бездействовать достаточно длительное время, затем неожиданно проснуться" и привести к катастрофе[7]. Вирус может оказаться причиной катастрофы в таких областях использования компьютерной информации, как оборона, космонавтика, государственная безопасность, борьба с преступностью, и т. д. Именно высокой степенью общественной опасности объясняется то, что уголовный закон преследует достаточно строго за сам факт создания программ для ЭВМ или внесения изменений в существующие программы, не оговаривая наступление каких-либо последствий. Преступление, предусмотренное ст. 273 УК, считается оконченным, когда программа создана или внесены изменения в существующую программу, независимо от того, была ли она использована или распространена. Субъектом преступления может быть любое лицо, достигшее 16 лет.

В статье 273 Уголовного Кодекса Азербайджанской Республики предусмотрено ответственность нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети. Она состоит в несоблюдении правил режима их работы, предусмотренных инструкциями, исходящими из их технических характеристик, правил внутреннего распорядка, а также правил обращения с компьютерной информацией, установленных собственником или владельцем информации либо законом или иным нормативным актом. Той охраняемой информации, которая изъята из публичного (открытого) оборота на основании закона, других нормативных (включая ведомственные) актов, а также правил внутреннего распорядка, основанных на упомянутых нормативных документах. По общему правилу такая информация имеет гриф ограниченного пользования.

Для наступления ответственности по ст. 273 Уголовного Кодекса Азербайджанской Республики устанавливается, что упомянутое нарушение правил эксплуатации повлекло уничтожение, блокирование или модификацию охраняемой законом информации при условии причинения существенного ущерба.

Что касается существенности ущерба, причиненного нарушением правил эксплуатации ЭВМ, системы ЭВМ или их сети, то это оценочное понятие, которое зависит в каждом конкретном случае от многих показателей, относящихся к применяемым техническим средствам (ЭВМ и др.), к содержанию информации, степени повреждения и многим другим показателям, которые должны оцениваться следователем и судом. Во всяком случае, существенный вред должен быть менее значительным, чем причинение тяжких последствий, о которых говорится в ч. 2 данной статьи.

С субъективной стороны преступление может быть совершено по неосторожности в виде как небрежности, так и легкомыслия. При установлении умысла на нарушение правил эксплуатации ЭВМ, системы ЭВМ и их сети деяние, предусмотренное ст. 273 Уголовного Кодекса, становится лишь способом совершения преступления. Преступление в этом случае подлежит квалификации по наступившим последствиям, которые предвидел виновный, по совокупности с преступлением, предусмотренным данной статьей Уголовного Кодекса.

Субъект преступления специальный - лицо, имеющее доступ к эксплуатации упомянутых технических средств. Это могут быть программисты, операторы ЭВМ, другие лица, по работе имеющие к ним доступ.

Важнейшим и определяющим элементом криминалистической характеристики любого, в том числе и компьютерного, преступления является совокупность данных, характеризующих способ его совершения. Под способом совершения преступления обычно понимают объективно и субъективно обусловленную систему поведения субъекта до, в момент и после совершения преступления, оставляющего различного рода характерные следы, позволяющие с помощью криминалистических приемов и средств получить представление о сути происшедшего, своеобразии преступного поведения правонарушителя, его отдельных личностных данных и соответственно определить наиболее оптимальные методы решения задач раскрытия преступления [8].

В настоящее время можно выделить свыше 20 основных способов совершения компьютерных преступлений и около 40 их разновидностей. И их число постоянно растет.

Ю.М. Батурин классифицировал способы совершения компьютерных преступлений в пять основных групп. При этом в качестве основного классифицирующего признака выступает метод использования преступником тех или иных действий, направленных на получение доступа к средствам компьютерной техники. Руководствуясь этим признаком, Батурин выделил следующие общие группы [9]:

· изъятие средств компьютерной техники (СКТ). К этой группе преступлений можно отнести, например, незаконное изъятие физических носителей, на которых находится ценная информация.

· перехват информации;

· несанкционированный доступ к СКТ. Несанкционированный доступ осуществляется, как правило, с использованием чужого имени, изменением физических адресов технических устройств, использованием информации оставшейся после решения задач, модификацией программного и информационного обеспечения, хищением носителя информации, установкой аппаратуры записи, подключаемой к каналам передачи данных.

· манипуляция данными и управляющими командами;

· комплексные методы.

Эти способы основаны на действиях преступника, направленных на получение данных путем определенного перехвата:

1. непосредственный перехват – это подключение непосредственно к оборудованию компьютера, системы или сети (например, к линии принтера или телефонной линии). Подключение осуществляется с помощью использования бытовых средств и оборудования: телефона, отрезка провода и т.д., а перехваченная информация записывается на физический носитель и переводится в человекообразную форму средствами компьютерной техники;

2. электронный перехват – это дистанционный перехват. Он не требует непосредственного подключения к оборудованию компьютера: основан на установлении приемника, который принимает электромагнитные волны – если настроить этот приемник на определенную частоту, то можно принимать, например, волны, которые излучает экран монитора. Благодаря этому способу можно принимать сигналы с больших расстояний;

3. аудиоперехват – самый опасный способ перехвата информации. Он заключается в установке специального прослушивающего устройства – «жучка». Эти устройства очень трудно обнаружить, потому что они искусно маскируются под обычные вещи. Аудиоперехват также может проводиться с помощью дорогостоящих лазерных установок, которые могут принимать звуковые вибрации, например, с оконного стекла. Этим способом пользуются, в основном, профессиональные преступники;

4. видеоперехват – заключается в использовании преступником видеооптической техники для перехвата информации. Способ имеет две разновидности: первая – физическая, заключается в применении преступником различных бытовых видеооптических приборов (подзорные трубы, бинокли, приборы ночного видения), полученная информация может фиксироваться на физический носитель; во втором случае преступник использует специальные электронные устройства (электронный видеоперехват), которые предполагают наличие различных каналов связи, устройства состоят из передатчика и приемника (передатчик находится в нужном помещении и передает получаемые сигналы на приемник, который находится в руках преступника), а также преступником используются цифровые видеокамеры, видеомагнитофоны и т.д.;

5. «уборка мусора». Этот способ совершения компьютерных преступлений заключается в неправомерном использовании преступником отходов технологического процесса. Он осуществляется в двух формах: физической и электронной. В первом случае преступник осматривает содержимое мусорных корзин, емкостей для технологических отходов; собирает оставленные или выброшенные физические носители информации. Электронный вариант требует просмотра содержимого памяти компьютера для получения необходимой информации. Последние записанные данные не всегда полностью стираются из памяти компьютера и существуют специальные программы, которые могут частично или полностью восстанавливать данные на компьютере. Преступник, используя такую программу, может получить необходимую информацию (уничтоженную с точки зрения пользователя). Подобное происходит по вине пользователя, который выполнил не все действия для полного уничтожения данных.

Несанкционированный доступ к средствам компьютерной техники осуществляется, как правило, с использованием чужого имени, изменением физических адресов технических устройств, использованием информации оставшейся после решения задач, модификацией программного и информационного обеспечения, хищением носителя информации, установкой аппаратуры записи, подключаемой к каналам передачи данных.

Несанкционированный доступ к файлам законного пользователя осуществляется нахождением слабых мест в защите системы. Однажды обнаружив их, нарушитель может исследовать содержащуюся в системе информацию, копировать ее, возвращаться к ней много раз. Виды несанкционированного доступа:

1. «за дураком». Правонарушителем в данном случае является внутренний пользователь определенной системы. Используя этот способ, он получает несанкционированный доступ к средствам компьютерной техники путем прямого подключения к ним (например, с помощью телефонной проводки). Преступление совершается в тот момент, когда сотрудник, который отвечает за работу средства компьютерной техники, ненадолго покидает свое рабочее место, оставляя технику в активном режиме, т.е. способ становится возможным в случае низкой бдительности сотрудников организации;

2. «компьютерный абордаж». Если преступник получает доступ к компьютеру, он не может сразу получить нужные ему данные, т.к. на полезную информацию обычно ставят пароль доступа. Используя данный способ, преступник производит подбор кода, для чего используются специальные программы, перебирающие с помощью высокого быстродействия компьютера все возможные варианты пароля. В том случае, если преступник знает пароль, доступ получается значительно быстрее. Необходимо отметить, что существует множество программ, которые взламывают пароль доступа. Но есть также программы– «сторожи», которые отключают пользователя от системы в случае многократного некорректного доступа. В таких случаях преступниками используется другой метод – «интеллектуального подбора». В этом случае программе– «взломщику» передаются некоторые данные о личности составителя пароля (имена, фамилии, номера телефонов и пр.), добытые преступником с помощью других способов. Так как из подобного рода данных обычно составляются пароли, эффективность этого метода достаточно высока. По оценкам специалистов с помощью метода «интеллектуального подбора» вскрывается 42% от общего числа паролей;

3. неспешный выбор характеризуется поиском преступником слабых мест в защите компьютерной системы. Когда такое место найдено, преступник копирует нужную информацию на физический носитель. Этот способ назван так, потому что поиск слабых мест производится долго и очень тщательно;

4. «брешь» - способ, при котором преступник ищет конкретно участки программы, имеющие ошибки. Такие «бреши» используются преступником многократно, пока не будут обнаружены. Дело в том, что программисты иногда допускают ошибки при разработке программных средств, и впоследствии их может обнаружить только высококвалифицированный специалист. Иногда программисты намеренно делают «бреши» с целью подготовки совершения преступления;

5. «маскарад» - способ, с помощью которого преступник входит в компьютерную систему, выдавая себя за законного пользователя. Самый простой путь к проникновению в такие системы – получить коды законных пользователей (путем подкупа, вымогательства и т.д.) либо использовать метод «компьютерный абордаж», рассмотренный выше;

6. мистификация. Пользователь, который подключается к чьей-нибудь системе, обычно уверен, что он общается с нужным ему абонентом. Этим пользуется преступник, который правильно отвечает на вопросы обманутого пользователя. Пока пользователь находится в заблуждении, преступник может получать необходимую информацию (коды доступа, отклик на пароль и т.д.);

7. «аварийная ситуация» - способ, характеризующийся тем, что преступник для получения несанкционированного доступа использует программы, которые находятся на самом компьютере. Обычно это программы, ликвидирующие сбои и другие отклонения в компьютере. Таким программам необходим непосредственный доступ к наиболее важным данным, и благодаря этим программам преступник может войти в систему;

8. «склад без стен» – способ, при котором преступник проникает в систему во время поломки компьютера (в это время нарушается система защиты).

К наиболее распространенным правовым нарушениям в сфере компьютерной информации является подмена данных. Действия преступника при данном виде преступления направлены на изменение или введение новых данных. Это осуществляется при вводе-выводе информации. Например, в банковские счета можно добавить суммы, которые туда не зачислялись, а потом получить эти деньги.

«Троянский конь» – тоже весьма популярный способ совершения преступления. Он заключается во введении преступником в чужое программное обеспечение специальных программ, которые начинают выполнять новые действия, незапланированные законным владельцем средства компьютерной техники. Обычно они используется преступниками для отчисления на заранее открытый счет определенной суммы с каждой операции.

«Троянская матрешка» – вид «троянского коня». Предполагает собой самоуничтожение программы из чужого программного обеспечения после выполнения своей задачи.

«Логическая бомба» – представляет собой тайное внесение в чужое программное обеспечение специальных команд, которые срабатывают при определенных обстоятельствах (в наступлении которых преступник абсолютно уверен). Разновидностью этого способа является «временная бомба»– программа, которая включается по достижении какого-либо времени.

Ст. 272 Уголовному Кодексу Азербайджанской Республики предусматривает создание, использование и распространение вредоносных программ для ЭВМ, которые приводят к нарушению работы ЭВМ, системы ЭВМ или их сети. Данное преступление совершается в основном через вирусы. Выявляется вирус не сразу: первое время компьютер «вынашивает инфекцию», поскольку для маскировки вирус нередко используется в комбинации с «логической бомбой» или «временной бомбой». Вирус наблюдает за всей обрабатываемой информацией и может перемещаться, используя пересылку этой информации. Начиная действовать (перехватывать управление), вирус дает команду компьютеру, чтобы тот записал зараженную версию программы. После этого он возвращает программе управление. Пользователь ничего не заметит, так как его компьютер находится в состоянии «здорового носителя вируса». Обнаружить этот вирус можно, только обладая чрезвычайно развитой программистской интуицией, поскольку никакие нарушения в работе ЭВМ в данный момент не проявляют себя. А в один прекрасный день компьютер «заболевает».

Варианты вирусов зависят от целей, преследуемых их создателем. Эти программы самопроизвольно присоединяются к другим программам и при запуске последних выполняют различные, нежелательные действия (порча файлов и каталогов, искажение и уничтожение информации и т.д.). Этот способ совершения компьютерных преступлений наиболее популярен. В настоящее время в мире существует очень много видов компьютерных вирусов, но всех их можно отнести к загрузочным, либо к файловым:

· загрузочные вирусы – заражение происходит при загрузке компьютера с носителя информации, содержащего вирус. Заразить сам носитель достаточно просто: на него вирус может попасть, если пользователь вставил его в приемное устройство зараженного включенного компьютера. При этом вирус автоматически внедряется во внутреннюю структуру носителя;

· файловые вирусы – поражают исполняемые файлы: EXE, COM, SYS, BAT. Эти вирусы заражают компьютер, если была запущена программа, которая уже содержит вирус. В этом случае происходит дальнейшее заражение других программ, по сути, напоминающее вирусное заболевание.

Моделирование – способ совершения компьютерных преступлений, который представляет собой моделирование поведения устройства или системы с помощью программного обеспечения. Например: «двойная» бухгалтерия. Здесь одновременно существуют две бухгалтерские программы, одна из которых функционирует в законном режиме, а другая – незаконном. С помощью незаконной программы проводят теневые сделки.

Копирование – способ совершения преступления, который представляет собой незаконное копирование информации преступником программных средств компьютерной техники. Преступник незаконно копирует информацию на свой физический носитель, а затем использует ее в корыстных целях. Этот способ распространен из-за своей простоты. Например: два лица заключают договор на разработку программного средства, заказчик при этом платит определенную сумму за работу. Исполнитель просто копирует нужную программу из какого-либо источника, и, выдавая за свою, предоставляет заказчику.

Преодоление программных средств защиты – вспомогательный способ совершения преступления, представляющий собой умышленное преодоление системы защиты. Существует несколько разновидностей этого способа:

1. создание копии ключевой дискеты. Для запуска некоторых систем необходима ключевая дискета с необходимыми системными файлами. Преступник может незаконно создать копию такой дискеты с помощью программы DISKCOPY, что позже поможет ему попасть в нужную систему;

2. модификация кода системы защиты. Код системы защиты выполняет в компьютере проверку ключевых дискет на санкционированность запуска защищенного информационного ресурса. Модифицируя этот код, преступник просто обходит систему защиты. Данный способ может быть реализован только высококлассным опытным специалистом;

3. использование механизма установки (снятия) программных средств защиты информации. Некоторые программные средства защиты устанавливаются на физический носитель и закрепляются на нем вместе с другими данными. В связи с этим невозможно произвести копирование с такого носителя. В данном случае преступник производит некий алгоритм действий и снимает защищенные программы с носителя. Этот процесс требует немалых знаний и опыта от правонарушителя;

4. снятие системы защиты из памяти ЭВМ. Система защиты периодически загружает защищаемое программное средство в оперативную память для передачи управления этой программой коду защиты. Когда код еще не взял управление на себя, в оперативной памяти находится совершенно незащищенная программа. Преступнику остается сохранить ее в каком-нибудь файле.

Глава ΙΙΙ. Хакеры- субъекты информационных преступлений

Современные издания и средства массовой информации последних лет наводнены различными понятиями, обозначающими те или иные новые проявления криминального характера в информационной области. Встречаются наименования и "компьютерные преступления", и "коммуникационные преступления", и "кибербандитизм'". Преступников именуют "хакеры", "кракеры", "киберпанки", "бандиты на информационных супермагистралях" и т.д. Различие в терминологии указывает не только на обеспокоенность общества новой угрозой, но и на отсутствие полного понимания сути этой угрозы.

Кто такие «хакеры»?

Когда компьютеры только появились, слово «хакер» было уважительным. Его использовали для обозначения компьютерных гениев, способных переписать часть ядра операционной системы, чтобы она стала лучше работать или «сбросить» всеми забытый администраторский пароль. Хакеров уважали за умение нестандартно мыслить и находить разумные решения самым сложным проблемам.

Однако с течением времени оригинальное значение слова было утеряно, поскольку далеко не все «хакеры» ограничивались изменениями ядер операционной системы и восстановлением паролей по просьбам своих коллег. Некоторые из них начали вторгаться в плохо защищенные компьютерные системы, чтобы «доказать, что это возможно» и, наконец, перешли зыбкую границу взлома с целью кражи какой-либо важной информации или системных ресурсов.

Эти лица характеризуется в криминалистической литературе как профессионалы высокого класса, использующие свои интеллектуальные способности для разработки способов преступных посягательств на компьютерную информацию (преимущественно «взломов» систем компьютерной защиты и безопасности). Иногда их еще называют компьютерными хулиганами. В качестве основных признаков, указывающих на совершение компьютерных преступлений именно этой группой лиц, выделяются:

· отсутствие целеустремленной, продуманной подготовки к преступлению;

· оригинальность способа совершения преступления;

· использование в качестве орудий совершения преступления бытовых технических средств и предметов;

· непринятие мер к сокрытию преступления;

· факты немотивированного озорства.

Однако и это представляется важным, используемый в криминалистике термин «хакер», не совсем точно характеризует рассматриваемую группу лиц, совершающих компьютерные преступления. Исследуя специальную литературу по вопросам компьютерной безопасности, мы обратили внимание на разделение всех профессионалов-компьютерщиков на две группы: уже упоминавшихся «хакеров» и так называемых «кракеров». Фактически и те, и другие занимаются поиском уязвимых мест в вычислительных системах и осуществлением атак на данные системы («взломы»). Однако основная задача «хакера» состоит в том, чтобы, исследуя вычислительную систему, обнаружить слабые места в ее системе безопасности и информировать пользователей и разработчиков системы с целью последующего устранения найденных недостатков, внести предложения по ее усовершенствованию10. «Слово «хакер» во многих случаях обозначает талантливого законопослушного программиста»11. «Кракер» же, осуществляя взлом компьютерной системы, действует с целью получения несанкционированного доступа к чужой информации. Мотивы этого могут

быть различными: хулиганские побуждения, озорство, месть, корыстные побуждения, промышленный и иной шпионаж и пр.

Таким образом, на наш взгляд, для обозначения одной из основных групп лиц, совершающих преступления в сфере компьютерной информации, более правильно использовать термин «кракер». Всех «кракеров» в свою очередь можно подразделить на три группы:

1) «Вандалы» – наверно самая известная группа преступников (во многом благодаря огромной распространенности вредоносных программ- вирусов, авторами которых они чаще всего выступают). Их основная цель заключается во взломе компьютерной системы для ее последующего разрушения (уничтожение файлов, форматирование жесткого диска компьютера, влекущего потерю хранящейся на нем информации и пр.).

2) «Шутники» - наиболее безобидная с точки зрения ущерба для компьютерной информации часть «кракеров». Их основная цель – взлом компьютерной системы и внесение в нее различных звуковых, шумовых, визуальных эффектов (музыка, дрожание,

переворачивание изображения, появление различных надписей, всевозможных картинок и т.п.). По оценкам специалистов в системе «Интернет» - это наиболее распространенная группа «кракеров».

3) «Взломщики» - профессиональные «кракеры», осуществляющие взлом компьютерной системы с целью хищений денежных средств, промышленного и коммерческого шпионажа, хищений дорогостоящего программного обеспечения и т.д. Эта группа лиц обладает устойчивыми преступными навыками. Совершаемые ими преступления носят серийный характер. Профессиональный «кракер» может действовать как в своих интересах, так и интересах других лиц.

Большинство «кракеров»- это молодые люди в возрасте от 16 до 30 лет (в этой возрастной группе «кракеры» составляют около 80%, на их долю приходится приблизительно 30% всех случаев незаконного удаленного доступа к компьютерной информации).

Криминалистическая характеристика лиц, совершающих компьютерные преступления, подкрепленная результатами эмпирических исследований, может быть положены в основу концепции предупреждения и профилактики преступлений в сфере компьютерной информации, использована при разработке криминалистических методик их расследования, применена в процессе расследования конкретных компьютерных преступлений.

Глава ΙV. Защита компьютерной информации в Азербайджанской Республике

Последнее десятилетие характеризуется резким изменением структуры преступности в Азербайджане, ее ростом, появлением с принятием нового Уголовного кодекса Азербайджанской Республики новых видов преступлений и способов их совершения. В их числе и преступления в сфере компьютерной информации.

Необходимость борьбы с незаконными деяниями в области компьютерных технологий во многом обусловлена стремительным развитием научно-технического прогресса. Глобальная компьютеризация современного общества, затрагивающая практически все стороны деятельности людей, предприятий и организаций, государства породила новую сферу общественных отношений, которая, к сожалению, нередко становится объектом противоправных действий.

Однако новизна и специфичность преступлений в сфере компьютерной информации, многообразие предметов и способов преступных посягательств, их высокая латентность создали для правоохранительных органов существенные преграды на пути к защите прав и интересов общества и государства. Положение усугубляется общим снижением эффективности деятельности в сфере раскрытия и расследования преступлений. Правоохранительные органы крайне медленно адаптируются к новым условиям борьбы с преступностью.

Изучение проблем расследования преступлений в сфере компьютерной информации выступает одной из острейших задач современной криминалистической науки. Несмотря на то, что в последние годы в криминалистической литературе уделяется повышенное внимание методике расследования компьютерных преступлений, в этой области еще остается ряд нерешенных и дискуссионных вопросов.

Непосредственно информационное законодательство Азербайджанской Республики включает в себя ряд основополагающих законов:

· Закон «О средствах массовой информации»,

· Закон «О правовой охране программ для электронных вычислительных машин и баз данных»,

· Закон «Об информации, информатизации и защите информации».

В данных законодательных актах были определены основные термины и понятия в области компьютерной информации, регулировались вопросы ее распространения, охраны авторских прав, имущественные и неимущественные отношения, возникающие в связи с созданием, правовой охраной и использованием программного обеспечения и новых информационных технологий. Также было осуществлено законодательное раскрытие понятий информационной безопасности и международного информационного обмена.

Значительным шагом в деле правового обеспечения деятельности по защите информации явилось принятие Закона «Об информации, информатизации и защите информации» от 3 апреля 1998 г. Он устанавливает общие правовые требования к организации защиты данных в процессе обработки, хранения и циркуляции в технических устройствах и информационно-телекоммуникационных линиях связи, контроля за осуществлением мероприятий по защите конфиденциальной информации. При этом следует подчеркнуть, что закон не разделяет государственную и частную информацию как объект защиты в том случае, если доступ к ней ограничивается12. В соответствии со ст.2 Закона Азербайджанской Республики «Об информации, информатизации и защите информации» и ч. 1 ст. 272 УК РФ, «информация – это сведения о лицах, предметах, фактах, событиях, явлениях и процессах независимо от формы их представления»[10].

Иными словами, компьютерная информация (computer information) – это сведения, циркулирующие в вычислительной среде, зафиксированные на машинном носителе в форме, доступной восприятию ЭВМ, или передающиеся по каналам электросвязи посредством электромагнитных сигналов из одной ЭВМ в другую, из ЭВМ на периферийное устройство, либо на управляющий датчик оборудования. Компьютерная информация всегда опосредована через физический (машинный) носитель информации, вне которого она не может существовать.

Между тем, уголовное законодательство обеспечивает правовую защиту наряду с документированной информацией и иным ее разновидностям и, следовательно, расширяет представление о предмете криминальной деятельности. Анализ действующего Уголовного кодекса Азербайджанской Республики показывает, что законодатель выделил из всего объема информационных отношений как подлежащие специальной охране отношения, возникающие в области компьютерной информации. В главу о преступлениях в сфере компьютерной информации введены термины и понятия, которых ранее не было не только в уголовно-правовой терминологии, но и в законодательстве, регулировавшем информационные отношения.

Заключение

Наука — часть знаний, формализованных настолько, что их можно передать в процессе обучения. Там, где уровень формализации недостаточен, знания относятся скорее к области профессионального искусства.

Попытка формализовать и структурировать данные всегда приводит к дополнительному, но не менее важному результату — углублению понимания предметной области и устранению в ней противоречий и неточностей.

Одним из важнейших критериев формализации знания является доступность (ясность) широкому кругу лиц, профессионально подготовленных, понятий, с помощью которых осуществляется описание формализуемых явлений. В основе интенсивного развития компьютерных технологий обработки информации главным фактором является непрерывное увеличение потоков данных, поступающих человеку. Возможности отдельного человека активно включиться в многосторонний процесс обмена информационными ресурсами и творчески использовать любые существующие в мире данные и знания в своей повседневной деятельности являются краеугольным камнем развития информатизации и ее технических средств. Однако в этой закономерности заложен и негативный эффект, связанный с тем, что у многих людей пока еще отсутствует психофизиологическая готовность активно участвовать в процессе накопления и обработки информации с помощью новых инструментов. Это обусловлено многократным повышением интенсивности взаимодействия человека с окружающей информационной средой, соответственно растет производительность труда, но при этом возрастает и нагрузка.

Существующий отечественный и мировой опыт показывает, что в тех случаях, когда новые, в том числе компьютерные, технологии обработки информации "навязывались сверху" отдельным лицам, группам людей, вводились "по приказу", это приводило к их естественному отторжению и неприятию. Отголоски бунтов лионских ткачей в виде сегодняшних разрушений компьютерных систем и уничтожения информационных массивов с помощью "вирусов", "логических бомб" и т. п. могут быть следствием психологического дискомфорта отдельных личностей от неаккуратных попыток внедрения в живую ткань их информационных взаимоотношений с миром новых инструментов или грубого упорядочивания способов этих отношений.

В настоящее время происходит создание неформальных групп компьютерных "взломщиков" в некоторых учебных заведениях. Имеются непроверенные сведения о привлечении организованными преступными группами "хакеров" к подготовке преступлений в кредитно-банковской сфере, на фондовом рынке. С их же помощью ведется контроль за информацией, накапливаемой в информационно-справочных и учетных компьютерных системах правоохранительных органов. Происходит процесс криминализации доступа к электронной информации, которая может быть исходной для совершения преступлений. Известно и про разработку специальными службами планов информационных диверсий и информационных войн.

В этих условиях важнейшей задачей является активное выявление в ходе обучения лиц, способных сначала принять естественное (без насилия над собой и без агрессии к обществу) участие в изучении основ новых технологий, затем взять на себя заботу об их развитии и, наконец, передать накопленный опыт новому поколению, добившись таким образом, преемственности знаний. Особенно важно, чтобы в процессе обучения были привиты понятия о правах человека и человечества на информацию, отраженные в действующем законодательстве. Эти задачи наиболее актуальны для гуманитарной сферы, поскольку именно в данной области реже всего встречаются люди, склонные к освоению технических инструментов познания.

Действующее уголовное законодательство Азербайджанской Республики, достаточно подробно регламентируя ответственность и наказуемость деяний в рассматриваемой сфере, позволяет прийти к следующим основным выводам:

1. Закрепленные в ст. 271-273 Уголовного Кодекса Азербайджанской Республики нормы не охватывают всего спектра общественно опасных деяний, условно называемых в научных источниках компьютерными преступлениями. Так, умышленные деяния, направленные на нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети именно с целью причинения тяжких последствий, не охватываются содержанием ст. 273 Уголовного Кодекса Азербайджанской Республики. Представляется, что такое деяние также можно отнести к категории компьютерных преступлений.

2. Компьютерными называют также те преступления, в которых компьютер рассматривается как техническое средство совершения преступления, а не просто орудие преступление.

3. Нельзя также признать правильным причисление к категории компьютерных преступлений всех случаев, когда компьютер является предметом посягательства. В описанных составах, предусмотренных ст. 271-273 Уголовного Кодекса Азербайджанской Республики, компьютер как предмет посягательства может расцениваться лишь с определенной долей условности. Условность заключается в том, что он рассматривается в этом случае не просто как предмет материального мира, а как совокупность информационных и аппаратных структур. Предметом же преступления в уголовном праве признается вещь (предмет объективного материального мира), по поводу которой совершается преступление. Предмет преступления следует отличать от орудий и средств совершения преступления. Компьютер как техническое средство совершения преступления рассматривается в ряду с такими средствами, как оружие, транспортное средство, любое техническое приспособление. В этом смысле его использование имеет прикладное значение, например, для хищения, сокрытия налогов и т.д.

Таким образом, в компьютерных преступлениях практически невозможно выделить единый объект преступного посягательства. Налицо также множественность предметов преступных посягательств с точки зрения их уголовно-правовой охраны. Представляется, что к рассматриваемой категории преступлений могут быть отнесены только противозаконные действия в сфере автоматизированной обработки информации. Иными словами, объектом посягательства является информация, обрабатываемая в компьютерной системе, а компьютер служит орудием посягательства.

В условиях непрерывного, идущего все более стремительными темпами совершенствования научно-технических средств обработки информации и развития информационного пространства мы лишь с большим трудом можем себе представить, как и куда шагнет человечество в будущем веке.

Список используемой литературы

1. Конституция Азербайджанской Республики, 2004 г., изд. «Ганун»

2. Уголовный Кодекс Азербайджанской Республики, 2008 г., изд. «Ганун»

3. Закон Азербайджанской Республики «Об информации, информатизации и защиты информации», 3 апреля 1998 г., изд. «Ганун»

4. Закон Азербайджанской Республики «О свободе информации», 19 июня 1998 г., изд. «Ганун»

5. Закон Азербайджанской Республики «О средствах массовой информации»,

6. Батурин Ю.М. Проблемы компьютерного права. — М.: Юридическая литература, 1991 г.

7. Вехов Б.В. Компьютерные преступления: способы совершения, методика расследования. – М.: Право и закон, 1996 г.

8. Егорышев А.С. Безопасность компьютерной информации в XXI веке. / Общество, государство и право России на пороге XXI века: теория, история. Межвузовский сборник научных трудов. / Под редакцией проф. К.Б. Толкачева, проф. А.Г. Хабибулина. – Уфа: УЮИ МВД России, 2000 г.

9. Сорокин А.В. Компьютерные преступления: уголовно-правовая характеристика, методика и практика раскрытия и расследования. – Курган, 1999 г.

10. Уголовное право России. Особенная часть: Учебник. / Отв. ред. Б.В. Здравомыслов. – М.: Юристъ, 1996 г.

11. Копылов В.А. Информационное право. – М.: Юристъ, 1997 г.

12. Кочои С., Савельев Д. Ответственность за неправомерный доступ к компьютерной информации. // Российская юстиция. – 1999 г.

13. Криминология. Учебник/ Под ред. Проф. И.Ф. Кузнецовой, проф. Г.М. Миньковского – М: Изд. БЕК. 1998.

14. Крылова В.В. Информационные компьютерные преступления// М., Инфра-м – Норма,1997 г.

15. Курушин В.Д., Минаев В.А. Компьютерные преступления и информационная безопасность. — М.: Новый Юрист, 1998 г.

16. Пущин В.С. Преступления в сфере компьютерной информации. – М., 2000 г.

17. www.crime-research.ru

18. www.viruslist.com

[1]Селиванов Н. А. Советская криминалистика: система понятий. М., 1982. С. 3.

[2] Как отмечал Г. Р. Громов в 1993 г., "Весь отрезок времени, е которого люди начали регистрировать информационные образы, ;в течение которого люди начали регистрировать информационные образы, а затем и обрабатывать их, не составляет и 1% от возраста человеческой цивилизации". См.: Громов Г. Р. Очерки информационной технологии. М., 1993. С. 9.

[3] См.: Закон "Об информации, информатизации и защите информации" (ст. 1).

[4] См.: Закон "Об информации, информатизации и защите информации" (ст. 2).

[5] Там же.

[6] Так, А. В. Наумов отмечает, что "анализ действующего УК Российской Федерации позволяет утверждать, что нет такой отрасли права, отдельные нормы которой органически не входили бы в уголовно-правовые". См.: Наумов А. В. Российское уголовное право. Общая часть. Курс лекций. М, 1996. С. 91.

[7] Батурин Ю.М., Жодзишский А.М. Компьютерная преступность и компьютерная безопасность. М., 1991, с. 25 - 30

[8] Сорокин А.В. Компьютерные преступления: уголовно-правовая характеристика, методика и практика раскрытия и расследования. – Курган, 1999.

[9] Батурин Ю.М. Проблемы компьютерного права. — М.: Юрид. лит., 1991.

12Беззубцев О.А., Ковалев А.Н. ФАПСИ: Законодательное регулирование в области защиты информации // Технологии и средства связи, 1997. – № 1. – С. 96.

Похожие работы

... безопасности - и только в силу этого защиту и аппаратно-технических средств, которые являются материальными носителями информационных ресурсов. Глава 1. Проблемы уголовно-правового регулирования в сфере компьютерной информации Современный этап развития общества характеризуется бурным развитием и внедрением средств связи, вычислительной техники и новых информационных технологий практически во ...

... - лицо, достигшее 16 лет. В ст. 274 и в ч. 2 ст. 272 УК формулируются признаки специального субъекта: лицо, имеющее доступ к ЭВМ, системе ЭВМ или их сети. Преступление в сфере компьютерной информации - это предусмотренное уголовным законом виновное нарушение чужих прав и интересов в отношении автоматизированных систем обработки данных, совершенное во вред подлежащим правовой охране правам и ...

... работы включает в себя введение, 2 главы и заключение. Отдельные главы работы посвящены исследованию компьютерной информации, как предмету уголовно-правовой защиты, подробному уголовно-правовому и криминологическому анализу преступлений в сфере компьютерной информации, а также международному и отечественному опыту борьбы с компьютерными преступлениями. 1. Уголовно-правовая характеристика ...

... определенной деятельностью, получило определенное образование. Главное, чтобы оно имело доступ к ЭВМ. ГЛАВА 3. ОСОБЕННОСТИ КВАЛИФИКАЦИИ ПРЕСТУПЛЕНИЙ СОВЕРШАЕМЫХ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ 3.1 Квалификация преступлений в сфере компьютерной информации, совершенных группой лиц по предварительному сговору и организованной группой Одним из квалифицирующих признаков состава преступления, ...

0 комментариев