Содержание

Содержание

Введение

Стандарт безопасности WEP

Стандарт безопасности WPA

Стандарт безопасности WPA2

Заключение

Введение

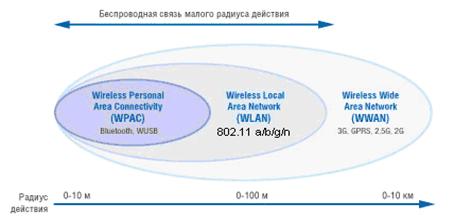

История беспроводных технологий передачи информации началась в конце XIX века с передачей первого радиосигнала и появлением в 20-х годах ХХ века первых радиоприемников с амплитудной модуляцией. В 30-е годы появилось радио с частотной модуляцией и телевидение. В 70-е годы созданы первые беспроводные телефонные системы как естественный итог удовлетворения потребности в мобильной передаче голоса. Сначала это были аналоговые сети, а начале 80-х был разработан стандарт GSM, ознаменовавший начало перехода на цифровые стандарты, как обеспечивающие лучшее распределение спектра, лучшее качество сигнала, лучшую безопасность. С 90-x годов ХХ века происходит укрепление позиций беспроводных сетей. Беспроводные технологии прочно входят в нашу жизнь. Развиваясь с огромной скоростью, они создают новые устройства и услуги.

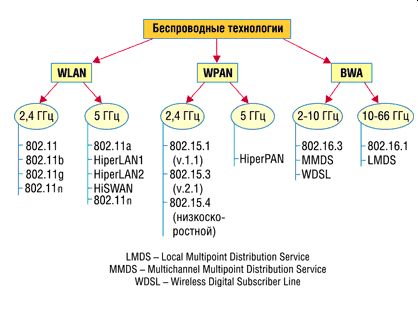

Обилие новых беспроводных технологий таких, как CDMA (Code Division Multiple Access, технология с кодовым разделением каналов), GSM (Global for Mobile Communications, глобальная система для мобильных коммуникаций), TDMA (Time Division Multiple Access, множественный доступ с разделением во времени), 802.11, WAP (Wireless Application Protocol, протокол беспроводных технологий), 3G (третье поколение), GPRS (General Packet Radio Service, услуга пакетной передачи данных), Bluetooth (голубой зуб, по имени Харальда Голубого Зуба – предводителя викингов, жившего в Х веке), EDGE (Enhanced Data Rates for GSM Evolution, увеличенная скорость передачи даны для GSM), i-mode и т.д. говорит о том, что начинается революция в этой области.

Весьма перспективно и развитие беспроводных локальных сетей (WLAN), Bluetooth (сети средних и коротких расстояний). Беспроводные сети развертываются в аэропортах, университетах, отелях, ресторанах, предприятиях. История разработки стандартов беспроводных сетей началась в 1990 году, когда был образован комитет 802.11 всемирной организацией IEEE (Институт инженеров по электричеству и электронике). Значительный импульс развитию беспроводных технологий дала Всемирная паутина и идея работы в Сети при помощи беспроводных устройств. В конце 90-х годов пользователям была предложена WAP-услуга, сначала не вызвавшая у населения большого интереса. Это были основные информационные услуги – новости, погода, всевозможные расписания и т.п. Также весьма низким спросом пользовались вначале и Bluetooth, и WLAN в основном из-за высокой стоимости этих средств связи. Однако по мере снижения цен рос и интерес населения. К середине первого десятилетия XXI века счет пользователей беспроводного Интернет – сервиса пошел на десятки миллионов. С появлением беспроводной Интернет - связи на первый план вышли вопросы обеспечения безопасности. Основные проблемы при использовании беспроводных сетей это перехват сообщений спецслужб, коммерческих предприятий и частных лиц, перехват номеров кредитных карточек, кража оплаченного времени соединения, вмешательство в работу коммуникационных центров.

Как и любая компьютерная сеть, Wi-Fi – является источником повышенного риска несанкционированного доступа. Кроме того, проникнуть в беспроводную сеть значительно проще, чем в обычную, — не нужно подключаться к проводам, достаточно оказаться в зоне приема сигнала.

Беспроводные сети отличаются от кабельных только на первых двух - физическом (Phy) и отчасти канальном (MAC) - уровнях семиуровневой модели взаимодействия открытых систем. Более высокие уровни реализуются как в проводных сетях, а реальная безопасность сетей обеспечивается именно на этих уровнях. Поэтому разница в безопасности тех и других сетей сводится к разнице в безопасности физического и MAC-уровней.

Хотя сегодня в защите Wi-Fi-сетей применяются сложные алгоритмические математические модели аутентификации, шифрования данных и контроля целостности их передачи, тем не менее, вероятность доступа к информации посторонних лиц является весьма существенной. И если настройке сети не уделить должного внимания злоумышленник может:

· заполучить доступ к ресурсам и дискам пользователей Wi-Fi-сети, а через неё и к ресурсам LAN;

· подслушивать трафик, извлекать из него конфиденциальную информацию;

· искажать проходящую в сети информацию;

· внедрять поддельные точки доступа;

· рассылать спам, и совершать другие противоправные действия от имени вашей сети.

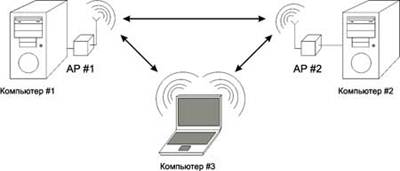

Но прежде чем приступать к защите беспроводной сети, необходимо понять основные принципы ее организации. Как правило, беспроводные сети состоят из узлов доступа и клиентов с беспроводными адаптерами. Узлы доступа и беспроводные адаптеры оснащаются приемопередатчиками для обмена данными друг с другом. Каждому AP и беспроводному адаптеру назначается 48-разрядный адрес MAC, который функционально эквивалентен адресу Ethernet. Узлы доступа связывают беспроводные и проводные сети, обеспечивая беспроводным клиентам доступ к проводным сетям. Связь между беспроводными клиентами в одноранговых сетях возможна без AP, но этот метод редко применяется в учреждениях. Каждая беспроводная сеть идентифицируется назначаемым администратором идентификатором SSID (Service Set Identifier). Связь беспроводных клиентов с AP возможна, если они распознают SSID узла доступа. Если в беспроводной сети имеется несколько узлов доступа с одним SSID (и одинаковыми параметрами аутентификации и шифрования), то возможно переключение между ними мобильных беспроводных клиентов.

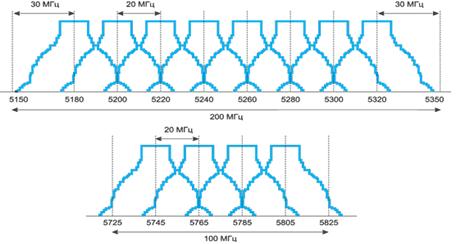

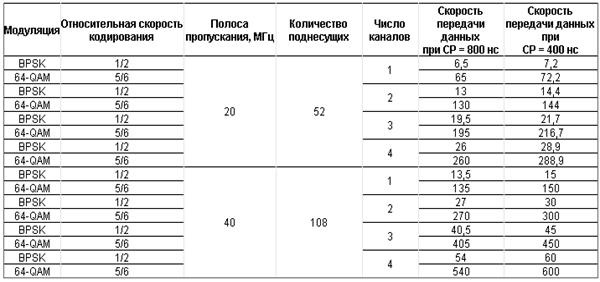

Наиболее распространенные беспроводные стандарты — 802.11 и его усовершенствованные варианты. В спецификации 802.11 определены характеристики сети, работающей со скоростями до 2 Мбит/с. В усовершенствованных вариантах предусмотрены более высокие скорости. Первый, 802.11b, распространен наиболее широко, но быстро замещается стандартом 802.11g. Беспроводные сети 802.11b работают в 2,4-ГГц диапазоне и обеспечивают скорость передачи данных до 11 Мбит/с. Усовершенствованный вариант, 802.11a, был ратифицирован раньше, чем 802.11b, но появился на рынке позднее. Устройства этого стандарта работают в диапазоне 5,8 ГГц с типовой скоростью 54 Мбит/с, но некоторые поставщики предлагают более высокие скорости, до 108 Мбит/с, в турборежиме. Третий, усовершенствованный вариант, 802.11g, работает в диапазоне 2,4 ГГц, как и 802.11b, со стандартной скоростью 54 Мбит/с и с более высокой (до 108 Мбит/с) в турборежиме. Большинство беспроводных сетей 802.11g способно работать с клиентами 802.11b благодаря обратной совместимости, заложенной в стандарте 802.11g, но практическая совместимость зависит от конкретной реализации поставщика. Основная часть современного беспроводного оборудования поддерживает два или более вариантов 802.11. Новый беспроводной стандарт, 802.16, именуемый WiMAX, проектируется с конкретной целью обеспечить беспроводной доступ для предприятий и жилых домов через станции, аналогичные станциям сотовой связи. Эта технология в данной статье не рассматривается.

Реальная дальность связи AP зависит от многих факторов, в том числе варианта 802.11 и рабочей частоты оборудования, изготовителя, мощности, антенны, внешних и внутренних стен и особенностей топологии сети. Однако беспроводной адаптер с узконаправленной антенной с большим коэффициентом усиления может обеспечить связь с AP и беспроводной сетью на значительном расстоянии, примерно до полутора километров в зависимости от условий.

Из-за общедоступного характера радиоспектра возникают уникальные проблемы с безопасностью, отсутствующие в проводных сетях. Например, чтобы подслушивать сообщения в проводной сети, необходим физический доступ к такому сетевому компоненту, как точка подсоединения устройства к локальной сети, коммутатор, маршрутизатор, брандмауэр или хост-компьютер. Для беспроводной сети нужен только приемник, такой как обычный сканер частот. Из-за открытости беспроводных сетей разработчики стандарта подготовили спецификацию Wired Equivalent Privacy (WEP), но сделали ее использование необязательным. В WEP применяется общий ключ, известный беспроводным клиентам и узлам доступа, с которыми они обмениваются информацией. Ключ можно использовать как для аутентификации, так и для шифрования. В WEP применяется алгоритм шифрования RC4. 64-разрядный ключ состоит из 40 разрядов, определяемых пользователем, и 24-разрядного вектора инициализации. Пытаясь повысить безопасность беспроводных сетей, некоторые изготовители оборудования разработали расширенные алгоритмы со 128-разрядными и более длинными ключами WEP, состоящими из 104-разрядной и более длинной пользовательской части и вектора инициализации. WEP применяется с 802.11a, 802.11b- и 802.11g-совместимым оборудованием. Однако, несмотря на увеличенную длину ключа, изъяны WEP (в частности, слабые механизмы аутентификации и ключи шифрования, которые можно раскрыть методами криптоанализа) хорошо документированы, и сегодня WEP не считается надежным алгоритмом.

В ответ на недостатки WEP отраслевая ассоциация Wi-Fi Alliance приняла решение разработать стандарт Wi-Fi Protected Access (WPA). WPA превосходит WEP благодаря добавлению протокола TKIP (Temporal Key Integrity Protocol) и надежному механизму аутентификации на базе 802.1x и протокола EAP (Extensible Authentication Protocol). Предполагалось, что WPA станет рабочим стандартом, который можно будет представить для одобрения комитету IEEE в качестве расширения для стандартов 802.11. Расширение, 802.11i, было ратифицировано в 2004 г., а WPA обновлен до WPA2 в целях совместимости с Advanced Encryption Standard (AES) вместо WEP и TKIP. WPA2 обратно совместим и может применяться совместно с WPA. WPA был предназначен для сетей предприятий с инфраструктурой аутентификации RADIUS (Remote Authentication Dial-In User Service — служба дистанционной аутентификации пользователей по коммутируемым линиям), но версия WPA, именуемая WPA Pre-Shared Key (WPAPSK), получила поддержку некоторых изготовителей и готовится к применению на небольших предприятиях. Как и WEP, WPAPSK работает с общим ключом, но WPAPSK надежнее WEP.

В данной работе мы подробно разберем способы защиты сетей, рассмотрим принципы действия, плюсы и минусы.

Стандарт безопасности WEP

Все современные беспроводные устройства (точки доступа, беспроводные адаптеры и маршрутизаторы) поддерживают протокол безопасности WEP (Wired Equivalent Privacy), который был изначально заложен в спецификацию беспроводных сетей IEEE 802.11. Данный протокол является своего рода аналогом проводной безопасности (во всяком случае его название переводится именно так), однако реально никакого эквивалентного проводным сетям уровня безопасности, он, конечно же, не обеспечивает.

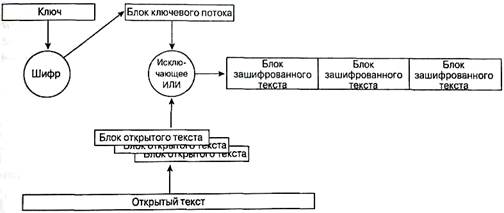

Протокол WEP позволяет шифровать поток передаваемых данных на основе алгоритма RC4 с ключом размером 64 или 128 бит — эти ключи имеют так называемую статическую составляющую длиной от 40 до 104 бит и дополнительную динамическую составляющую размером 24 бита, называемую вектором инициализации (Initialization Vector, IV).

Процедура WEP-шифрования выглядит следующим образом. Первоначально передаваемые в пакете данные проверяются на целостность (алгоритм CRC-32), после чего контрольная сумма (integrity check value, ICV) добавляется в служебное поле заголовка пакета. Далее генерируется 24-битный вектор инициализации (IV), а к нему добавляется статический (40- или 104-битный) секретный ключ. Полученный таким образом 64- или 128-битный ключ и является исходным ключом для генерации псевдослучайного числа, которое используется для шифрования данных. Далее данные смешиваются (шифруются) с помощью логической операции XOR с псевдослучайной ключевой последовательностью, а вектор инициализации добавляется в служебное поле кадра. Вот, собственно, и всё.

Протокол безопасности WEP предусматривает два способа аутентификации пользователей: Open System (открытая) и Shared Key (общая). При использовании открытой аутентификации, по сути, никакой аутентификации не выполняется, то есть любой пользователь может получить доступ в беспроводную сеть. Однако даже при открытой системе допускается применение WEP-шифрования данных

Взлом беспроводной сети с протоколом WEP

Но перечисленных средств защиты не достаточно. И, чтобы это доказать, начну с инструкции по взлому беспроводных сетей стандарта 802.11b/g на базе протокола безопасности WEP.

Для взлома сети, кроме ноутбука с беспроводным адаптером, потребуется специальная утилита, например aircrack 2.4, которую можно найти в свободном доступе в Интернете.

Данная утилита поставляется сразу в двух вариантах: под Linux и под Windows. Нас интересуют только те файлы, которые размещены в директории aircrack-2.4\win32.

В этой директории имеются три небольшие утилиты (исполняемых файла): airodump.exe, aircrack.exe и airdecap.exe. Первая утилита предназначена для перехвата сетевых пакетов, вторая — для их анализа и получения пароля доступа, а третья — для расшифровки перехваченных сетевых файлов.

Конечно же, не всё так просто, как может показаться. Дело в том, что все подобные программы разработаны под конкретные модели чипов, на базе которых построены сетевые адаптеры. Таким образом, нет гарантии, что выбранный произвольно беспроводной адаптер окажется совместим с программой aircrack-2.4. Более того, даже при использовании совместимого адаптера (список совместимых адаптеров (точнее, чипов беспроводных адаптеров) можно найти в документации к программе) придется повозиться с драйверами, заменив стандартный драйвер от производителя сетевого адаптера на специализированный под конкретный чип.

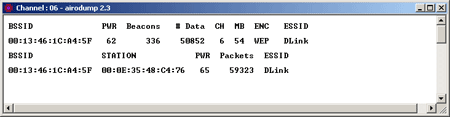

Процедура взлома беспроводной сети довольно проста. Начинаем с запуска утилиты airodump.exe, которая представляет собой сетевой сниффер для перехвата пакетов. При запуске программы откроется диалоговое окно, где потребуется указать беспроводной сетевой адаптер, тип чипа сетевого адаптера (Network interface type (o/a)), номер канала беспроводной связи (Channel(s): 1 to 14, 0=all) (если номер канала неизвестен, то можно сканировать все каналы). Также задается имя выходного файла, в котором хранятся перехваченные пакеты (Output filename prefix), и указывается, требуется ли захватывать все пакеты целиком (cap-файлы) или только часть пакетов с векторами инициализации (ivs-файлы) (Only write WEP IVs (y/n)). При использовании WEP-шифрования для подбора секретного ключа вполне достаточно сформировать ivs-файл. По умолчанию ivs- или сap-файлы создаются в той же директории, что и сама программа airodump.

После настройки всех опций утилиты airodump откроется информационное окно, в котором отображаются информация об обнаруженных точках беспроводного доступа, сведения о клиентах сети и статистика перехваченных пакетов. Если точек доступа несколько, то статистика будет выдаваться по каждой из них.

Первым делом запишите MAC-адрес точки доступа, SSID беспроводной сети и MAC-адрес одного из подключенных к ней клиентов (если их несколько). Ну а затем нужно подождать, пока не будет перехвачено достаточное количество пакетов.

Количество пакетов, которые нужно перехватить для успешного взлома сети, зависит от длины WEP-ключа (64 или 128 бит) и, конечно же, от удачи. Если в сети используется 64-битный WEP-ключ, то для успешного взлома вполне достаточно захватить полмиллиона пакетов, а во многих случаях и того меньше. Время, которое для этого потребуется, зависит от интенсивности трафика между клиентом и точкой доступа, но, как правило, оно не превышает нескольких минут. В случае же применения 128-битного ключа для гарантированного взлома потребуется перехватить порядка двух миллионов пакетов. Для остановки процесса захвата пакетов (работы утилиты) используется комбинация клавиш Ctrl+C.

После того как выходной ivs-файл сформирован, можно приступать к его анализу. В принципе, это можно делать и одновременно с перехватом пакетов, но для простоты мы рассмотрим последовательное выполнение этих двух процедур. Для анализа сформированного ivs-файла потребуется утилита aircrack.exe, которая запускается из командной строки. В нашем примере применялись следующие параметры запуска:

aircrack.exe –b 00:13:46:1C:A4:5F –n 64 –i 1 out.ivs.

В данном случае –b 00:13:46:1C:A4:5F — это указание MAC-адреса точки доступа, –n 64 — указание длины используемого ключа шифрования, –i 1 — индекс ключа, а out.ivs — файл, который подвергается анализу. Полный перечень параметров запуска утилиты можно посмотреть, просто набрав в командной строке команду aircrack.exe без параметров.

В принципе, поскольку такая информация, как индекс ключа и длина ключа шифрования, обычно заранее неизвестна, традиционно применяется следующий упрощенный вариант запуска команды: aircrack.exe out.ivs.

Вот так легко и быстро проводится вскрытие беспроводных сетей с WEP-шифрованием, так что говорить о безопасности сетей в данном случае вообще неуместно. Действительно, можно ли говорить о том, чего на самом деле нет!

В самом начале статьи мы упомянули, что во всех точках доступа имеются и такие возможности, как применение режима скрытого идентификатора сети и фильтрации по MAC-адресам, которые призваны повысить безопасность беспроводной сети. Но это не спасает.

На самом деле не столь уж и невидим идентификатор сети — даже при активации этого режима на точке доступа. К примеру, уже упомянутая нами утилита airodump все равно покажет вам SSID сети, который впоследствии можно будет использовать для создания профиля подключения к сети (причем несанкционированного подключения).

А если уж говорить о такой несерьезной мере безопасности, как фильтрация по MAC-адресам, то здесь вообще все очень просто. Существует довольно много разнообразных утилит и под Linux, и под Windows, которые позволяют подменять MAC-адрес сетевого интерфейса. К примеру, для несанкционированного доступа в сеть мы подменяли MAC-адрес беспроводного адаптера с помощью утилиты SMAC 1.2. Естественно, в качестве нового MAC-адреса применяется MAC-адрес авторизованного в сети клиента, который определяется все той же утилитой airodump.

Хочется отметить, что после появления WPA, проблема WEP не потеряла актуальности. Дело в том, что в некоторых случаях для увеличения радиуса действия беспроводной сети разворачиваются так называемые распределенные беспроводные сети (WDS) на базе нескольких точек доступа. Но самое интересное заключается в том, что эти самые распределенные сети не поддерживают WPA-протокола и единственной допустимой мерой безопасности в данном случае является применение WEP-шифрования. Ну а взламываются эти WDS-сети абсолютно так же, как и сети на базе одной точки доступа.

Итак, преодолеть систему безопасности беспроводной сети на базе WEP-шифрования никакого труда не представляет. WEP никогда не предполагал полную защиту сети. Он попросту должен был обеспечить беспроводную сеть уровнем безопасности, сопоставимым с проводной сетью. Это ясно даже из названия стандарта "Wired Equivalent Privacy" - безопасность, эквивалентная проводной сети. Получение ключа WEP, если можно так сказать, напоминает получение физического доступа к проводной сети. Что будет дальше - зависит от настроек безопасности ресурсов сети.

Большинство корпоративных сетей требуют аутентификацию, то есть для получения доступа к ресурсам пользователю придётся указать имя и пароль. Серверы таких сетей физически защищены - закрыты в специальной комнате, патч-панели и коммутаторы кабельной сети заперты в шкафах. Кроме того, сети часто бывают сегментированы таким образом, что пользователи не могут добраться туда, куда не нужно.

К сожалению, пользователи ПК с операционными системами компаний Microsoft и Apple не привыкли использовать даже простейшую парольную защиту. Хотя простые домашние сети могут приносить пользу, позволяя разделить одно подключение к Интернету на несколько пользователей или обеспечивая совместный доступ к принтеру, слабая защита часто оказывается причиной заражения сети различными вирусами и "червями".

Уязвимость WEP была обнаружена достаточно быстро после выхода сетей 802.11 на широкий рынок. Для решения этой проблемы пытались реализовать механизмы ротации ключей, усиления векторов инициализации IV, а также другие схемы. Но вскоре стало понятно, что все эти методы неэффективны, и в результате многие беспроводные сети были либо полностью закрыты, либо отделены в сегменты с ограниченным доступом, где для полного доступа требуется создание туннеля VPN или использование дополнительных мер защиты.

К счастью, производители беспроводного сетевого оборудования осознали необходимость создания более стойких методов защиты беспроводных сетей, чтобы продолжать продавать оборудование корпоративным заказчикам и требовательным домашним пользователям. Ответ появился в конце осени 2002 в виде предварительного стандарта Wi-Fi Protected Access или WPA.

Стандарт безопасности WPAWPA — это временный стандарт, о котором договорились производители оборудования, пока не вступил в силу IEEE 802.11i. По сути, WPA = 802.1X + EAP + TKIP + MIC, где:

WPA — технология защищенного доступа к беспроводным сетям (Wi-Fi Protected Access),

EAP — протокол расширяемый протокол аутентификации (Extensible Authentication Protocol),

TKIP — протокол временной целостности ключей, другой вариант перевода - протокол целостности ключей во времени (Temporal Key Integrity Protocol),

MIC — технология криптографическая проверка целостности пакетов (Message Integrity Code).

Протокол RADIUS. RADIUS- предназначен для работы в связке с сервером аутентификации, в качестве которого обычно выступает RADIUS-сервер. В этом случае беспроводные точки доступа работают в enterprise-режиме.

Если в сети отсутствует RADIUS-сервер, то роль сервера аутентификации выполняет сама точка доступа - так называемый режим WPA-PSK (pre-shared key, общий ключ). В этом режиме в настройках всех точек доступа заранее прописывается общий ключ. Он же прописывается и на клиентских беспроводных устройствах. Такой метод защиты тоже довольно секьюрен (относительно WEP), очень не удобен с точки зрения управления. PSK-ключ требуется прописывать на всех беспроводных устройствах, пользователи беспроводных устройств его могут видеть. Если потребуется заблокировать доступ какому-то клиенту в сеть, придется заново прописывать новый PSK на всех устройствах сети и так далее. Другими словами, режим WPA-PSK подходит для домашней сети и, возможно, небольшого офиса, но не более того.

Ключевыми здесь являются новые модули TKIP и MIC.

За шифрование данных в WPA отвечает протокол TKIP, который, хотя и использует тот же алгоритм шифрования - RC4 - что и в WEP, но в отличие от последнего, использует автоматически подобранные 128-битные ключи, которые создаются непредсказуемым способом и общее число вариаций которых достигает 500 миллиардов. Он применяет более длинный вектор инициализации и использует криптографическую контрольную сумму (MIC) для подтверждения целостности пакетов (последняя является функцией от адреса источника и назначения, а также поля данных). Сложная иерархическая система алгоритма подбора ключей и динамическая их замена через каждые 10 Кбайт (10 тыс. передаваемых пакетов) делают систему максимально защищенной.

Правда, TKIP сейчас не является лучшим в реализации шифрования, поскольку в силу вступают новые алгоритмы, основанные на технологии Advanced Encryption Standard (AES), которая, кстати говоря, уже давно используется в VPN.

Технология проверки целостности сообщений MIC(Message Integrity Check) обороняет от внешнего проникновения и изменения информации. Достаточно сложный математический алгоритм позволяет сверять отправленные в одной точке и полученные в другой данные. Если замечены изменения и результат сравнения не сходится, такие данные считаются ложными и выбрасываются.

Фильтрация MAC-адресов, которая поддерживается всеми современными точками доступа и беспроводными маршрутизаторами, хотя и не является составной частью стандарта 802.11, однако, как считается, позволяет повысить уровень безопасности беспроводной сети. Для реализации данной функции в настройках точки доступа создается таблица MAC-адресов беспроводных адаптеров клиентов, авторизованных для работы в данной сети.

Еще одна мера предосторожности, которую часто используют в беспроводных сетях, — режим скрытого идентификатора сети. Каждой беспроводной сети назначается свой уникальный идентификатор (SSID), который представляет собой название сети. Когда пользователь пытается войти в сеть, драйвер беспроводного адаптера прежде всего сканирует эфир на предмет наличия в ней беспроводных сетей. При применении режима скрытого идентификатора (как правило, этот режим называется Hide SSID) сеть не отображается в списке доступных и подключиться к ней можно только в том случае, если, во-первых, точно известен ее SSID, а во-вторых, заранее создан профиль подключения к этой сети.

Механизмы работы WPA

Технология WPA являлась временной мерой до ввода в эксплуатацию стандарта 802.11i. Часть производителей до официального принятия этого стандарта ввели в обращение технологию WPA2, в которой в той или иной степени используются технологии из 802.11i. Такие как использование протокола CCMP (Counter Mode with Cipher Block Chaining Message Authentication Code Protocol), взамен TKIP, в качестве алгоритма шифрования там применяется усовершенствованный стандарт шифрования AES (Advanced Encryption Standard). А для управления и распределения ключей по-прежнему применяется протокол 802.1x.

Аутентификация пользователя

Как уже было сказано выше, протокол 802.1x может выполнять несколько функций. В данном случае нас интересуют функции аутентификации пользователя и распределение ключей шифрования. Необходимо отметить, что аутентификация происходит «на уровне порта» - то есть пока пользователь не будет аутентифицирован, ему разрешено посылать/принимать пакеты, касающиеся только процесса его аутентификации (учетных данных) и не более того. И только после успешной аутентификации порт устройства (будь то точка доступа или умный коммутатор) будет открыт и пользователь получит доступ к ресурсам сети.

Стандарт WPA использует 802.1x и расширенный протокол аутификации (Extensible Authentication Protocol, EAP) в качестве основы для механизма аутентификации.

Аутентификация требует, чтобы пользователь предъявил свидетельства/ мандат (credentials) того, что ему позволено получать доступ в сеть. Для этого права пользователя проверяются по базе данных зарегистрированных пользователей. Для работы в сети пользователь должен обязательно пройти через механизм аутентификации.

База данных и система проверки в больших сетях обычно принадлежат специальному серверу - чаще всего RADIUS(централизованный сервер аутентификации).

Сервер RADIUS сначала проверяет аутентифицирующую информацию пользователя (на соответствие содержимому своей базы данных об идентификаторах и паролях пользователей) или его цифровой сертификат, а затем активизирует динамическую генерацию ключей шифрования точкой доступа и клиентской системой для каждого сеанса связи.

Однако, поскольку применение WPA подразумевается всеми категориями пользователей беспроводных сетей, стандарт имеет упрощ¨нный режим, который не требует использования сложных механизмов.

Этот режим называется Pre-Shared Key (WPA-PSK) - при его использовании необходимо ввести один пароль на каждый узел беспроводной сети (точки доступа, беспроводные маршрутизаторы, клиентские адаптеры, мосты). До тех пор, пока пароли совпадают, клиенту будет разрешен доступ в сеть.

Функции аутентификации возлагаются на протокол EAP, который сам по себе является лишь каркасом для методов аутентификации. Вся прелесть протокола в том, что его очень просто реализовать на аутентификаторе (точке доступа), так как ей не требуется знать никаких специфичных особенностей различных методов аутентификации. Аутентификатор служит лишь передаточным звеном между клиентом и сервером аутентификации. Методов же аутентификации, которых существует довольно много:

EAP методы аутентификации:

Message Digest 5 (MD5) -- процедура односторонней аутентификации саппликанта сервером аутентификации, основанная на применении хэш-суммы MD5 имени пользователя и пароля как подтверждение для сервера RADIUS. Данный метод не поддерживает ни управления ключами, ни создания динамических ключей. Тем самым исключается его применение в стандарте 802.11i и WPA.

Transport Layer Security (TLS) -- процедура аутентификации, которая предполагает использование цифровых сертификатов Х.509 в рамках инфраструктуры открытых ключей (Public Key Infrastructure -- PKI). EAP-TLS поддерживает динамическое создание ключей и взаимную аутентификацию между саппликантом и сервером аутентификации. Недостатком данного метода является необходимость поддержки инфраструктуры открытых ключей.

Tunneled TLS (TTLS) -- EAP расширяющий возможности EAP-TLS. EAP-TTLS использует безопасное соединение, установленное в результате TLS-квитирования для обмена дополнительной информацией между саппликантом и сервером аутентификации.

Так же существуют и другие методы:

EAP-SIM, EAP-AKA - используются в сетях GSM мобильной связи

LEAP - пропреоретарный метод от Cisco systems

EAP-MD5 - простейший метод, аналогичный CHAP (не стойкий)

EAP-MSCHAP V2 - метод аутентификации на основе логина/пароля пользователя в MS-сетях

EAP-TLS - аутентификация на основе цифровых сертификатов

EAP-SecureID - метод на основе однократных паролей

Кроме вышеперечисленных, следует отметить следующие два метода, EAP-TTLS и EAP-PEAP. В отличие от предыдущих, эти два метода перед непосредственной аутентификацией пользователя сначала образуют TLS-туннель между клиентом и сервером аутентификации. А уже внутри этого туннеля осуществляется сама аутентификация, с использованием как стандартного EAP (MD5, TLS), или старых не-EAP методов (PAP, CHAP, MS-CHAP, MS-CHAP v2), последние работают только с EAP-TTLS (PEAP используется только совместно с EAP методами). Предварительное туннелирование повышает безопасность аутентификации, защищая от атак типа «man-in-middle», «session hihacking» или атаки по словарю.

Протокол PPP засветился там потому, что изначально EAP планировался к использованию поверх PPP туннелей. Но так как использование этого протокола только для аутентификации по локальной сети - излишняя избыточность, EAP-сообщения упаковываются в «EAP over LAN» (EAPOL) пакеты, которые и используются для обмена информацией между клиентом и аутентификатором (точкой доступа).

Схема аутентификации

Она состоит из трех компонентов:

Supplicant - софт, запущенный на клиентской машине, пытающейся подключиться к сети

Authenticator - узел доступа, аутентификатор (беспроводная точка доступа или проводной коммутатор с поддержкой протокола 802.1x)

Authentication Server - сервер аутентификации (обычно это RADIUS-сервер)

Теперь рассмотрим сам процесс аутентификации. Он состоит из следующих стадий:

Клиент может послать запрос на аутентификацию (EAP-start message) в сторону точки доступа.

Точка доступа (Аутентификатор) в ответ посылает клиенту запрос на идентификацию клиента (EAP-request/identity message). Аутентификатор может послать EAP-request самостоятельно, если увидит, что какой-либо из его портов перешел в активное состояние.

Клиент в ответ высылает EAP-response packet с нужными данными, который точка доступа (аутентификатор) перенаправляет в сторону Radius-сервера (сервера аутентификации).

Сервер аутентификации посылает аутентификатору (точке доступа) challenge-пакет (запрос информации о подлинности клиента). Аутентификатор пересылает его клиенту.

Далее происходит процесс взаимной идентификации сервера и клиента. Количество стадий пересылки пакетов туда-сюда варьируется в зависимости от метода EAP, но для беспроводных сетей приемлема лишь «strong» аутентификация с взаимной аутентификацией клиента и сервера (EAP-TLS, EAP-TTLS, EAP-PEAP) и предварительным шифрованием канала связи.

На следующий стадии, сервер аутентификации, получив от клиента необходимую информацию, разрешает (accept) или запрещает (reject) тому доступ, с пересылкой данного сообщения аутентификатору. Аутентификатор (точка доступа) открывает порт для Supplicant-а, если со стороны RADIUS-сервера пришел положительный ответ (Accept).

Порт открывается, аутентификатор пересылает клиенту сообщение об успешном завершении процесса, и клиент получает доступ в сеть.

После отключения клиента, порт на точке доступа опять переходит в состояние «закрыт».

Для коммуникации между клиентом (supplicant) и точкой доступа (authenticator) используются пакеты EAPOL. Протокол RADIUS используется для обмена информацией между аутентификатором (точкой доступа) и RADIUS-сервером (сервером аутентификации). При транзитной пересылке информации между клиентом и сервером аутентификации пакеты EAP переупаковываются из одного формата в другой на аутентификаторе.

Типы аутентификации

TLS

Тип метода аутентификации, использующий протокол EAP и протокол безопасности, именуемый протоколом защиты транспортного уровня (Transport Layer Security - TLS). EAP-TLS использует сертификаты на основе паролей. Аутентификация EAP-TLS поддерживает динамическое управление WEP-ключом. Протокол TLS необходим для защиты и аутентификации коммуникаций в сетях общего пользования путем шифрования данных. Протокол квитирования TLS позволяет клиенту и серверу до посылки данных провести взаимную аутентификацию и выработать алгоритм и ключи шифрования.

TTLS

Эти настройки определяют протокол и идентификационную информацию, используемую для аутентификации пользователя. В аутентификации TTLS (Tunneled Transport Layer Security) клиент использует EAP-TLS для проверки подлинности сервера и создания канала между сервером и клиентом, шифрованного с помощью TLS. Клиент может использовать другой аутентификационный протокол. Обычно протоколы на основе паролей используются через необъявляемый, защищенный TLS-шифрованный канал. В настоящее время TTLS поддерживает все методы, применяемые в ЕАР, а также некоторые более старые методы (PAP, CHAP, MS-CHAP и MS-CHAP-V2). TTLS легко расширяется для работы с новыми протоколами посредством установки новых атрибутов для описания новых протоколов.

PEAP

PEAP - это новый аутентификационный протокол EAP (Extensible Authentication Protocol - EAP) стандарта IEEE 802.1X, разработанный для улучшения системы защиты EAP-Transport Layer Security (EAP-TLS) и поддержки различных методов аутентификации, включающих пароли пользователей, одноразовые пароли и карты доступа (Generic Token Cards).

LEAP

Версия протокола аутентификации Extensible Authentication Protocol (EAP). LEAP (Light Extensible Authentication Protocol) представляет собой специальный расширяемый протокол аутентификации, разработанный Cisco, который отвечает за обеспечение процедуры аутентификации "запрос/ответ" и назначение динамического ключа.

EAP-SIM

Протокол EAP-SIM (Extensible Authentication Protocol Method for GSM Subscriber Identity) - это механизм аутентификации и распространения ключей сеанса. Он использует модуль идентификации подписчика SIM (Subscriber Identity Module) системы глобального позиционирования для мобильных коммуникаций GSM (Global System for Mobile Communications). Аутентификация EAP-SIM использует динамический WEP-ключ, созданный специально для сеанса, полученный для шифрования данных от адаптера клиента или сервера RADIUS. Для EAP-SIM необходим специальный код проверки пользователя или PIN для обеспечения взаимодействия с SIM-картой (Subscriber Identity Module). SIM-карта - это специальная смарт-карта, которая используется в беспроводных цифровых сетях стандарта GSM (Global System for Mobile Communications). Описание протокола EAP-SIM представлено в документации RFC 4186.

EAP-AKA

Метод аутентификации EAP-AKA (Extensible Authentication Protocol Method for UMTS Authentication and Key Agreement) - это механизм EAP, используемый для аутентификации и сеанса распространения ключей, используемый подписчиком модуля идентификации USIM (Subscriber Identity Module) универсальной мобильной телекоммуникационной системы UMTS (Universal Mobile Telecommunications System). Карта USIM - это специальная смарт-карта, предназначенная для проверки подлинности пользователей в сотовых сетях.

Протоколы аутентификацииPAP

Протокол PAP (Password Authentication Protocol) - двусторонний протокол обмена подтверждениями, предназначенный для использования с протоколом PPP. PAP является обычным текстовым паролем, используемым в более ранних системах SLIP. Он не защищен. Этот протокол доступен только для типа аутентификации TTLS.

CHAP

CHAP (Challenge Handshake Authentication Protocol) - это трехсторонний протокол обмена подтверждениями, предполагающий лучшую защиту, чем протокол аутентификации PAP (Password Authentication Protocol). Этот протокол доступен только для типа аутентификации TTLS.

MS-CHAP (MD4)

Использует версию Microsoft протокола RSA Message Digest 4. Работает только в системах Microsoft и позволяет осуществлять шифрование данных. Выбор этого метода аутентификации вызовет шифрование всех передаваемых данных. Этот протокол доступен только для типа аутентификации TTLS.

MS-CHAP-V2

Предоставляет дополнительную возможность для изменения пароля, недоступную с MS-CHAP-V1 или стандартной аутентификацией CHAP. Данная функция позволяет клиенту менять пароль учетной записи, если сервер RADIUS извещает о том, что срок действия пароля истек. Этот протокол доступен только для типов аутентификации TTLS и PEAP.

GTC (Generic Token Card)

Предлагает использование специальных пользовательских карт для аутентификации. Главная функция основана на аутентификации с помощью цифрового сертификата/специальной платы в GTC. Кроме того, в GTC имеется возможность скрытия идентификационной информации пользователя во время использования шифрованного туннеля TLS, обеспечивающего дополнительную конфиденциальность, основанную на запрещении широкой рассылки имен пользователей на стадии аутентификации. Этот протокол доступен только для типа аутентификации PEAP.

TLS

Протокол TLS необходим для защиты и аутентификации коммуникаций в сетях общего пользования путем шифрования данных. Протокол квитирования TLS позволяет клиенту и серверу до посылки данных провести взаимную аутентификацию и выработать алгоритм и ключи шифрования. Этот протокол доступен только для типа аутентификации PEAP.

Функции Cisco.

Cisco LEAP.

Cisco LEAP (Cisco Light EAP) - это аутентификация сервера и клиента 802.1X с помощью пароля, предоставляемого пользователем. Когда точка доступа беспроводной сети взаимодействует с LEAP-совместимым сервером Cisco RADIUS (сервер Cisco Secure Access Control Server [ACS]), Cisco LEAP осуществляет управление доступом через взаимную аутентификацию между адаптерами WiFi клиентов и сетью, и предоставляет динамические, индивидуальные ключи шифрования пользователей для защиты конфиденциальности передаваемых данных.

Функция защиты точки доступа Cisco Rogue.

Функция "Cisco Rogue AP" обеспечивает защиту от попытки доступа фальшивой или недопустимой точки доступа, которая может имитировать реальную точку доступа в сети для получения идентификационной информации пользователей и протоколов аутентификации, нарушая тем самым целостность защиты сети. Эта функция работает только в среде аутентификации Cisco LEAP. Технология стандарта 802.11 не защищает сеть от несанкционированного доступа фальшивых точек доступа. Более подробную информацию см. в разделе Аутентификация LEAP.

Протокол безопасности в смешанных средах 802.11b и 802.11g.

Режим работы, когда некоторые точки доступа, например, Cisco 350 или Cisco 1200 поддерживают среды, в которых не все клиентские станции поддерживают WEP-шифрование, называется смешанным режимом (Mixed-Cell). Когда некоторые беспроводные сети работают в режиме "выборочного шифрования", клиентские станции, подключившиеся к сети в режиме WEP-шифрования, отправляют все сообщения в шифрованном виде, а станции, подключившиеся к сети в стандартном режиме, передают все сообщения нешифрованными. Эти точки доступа передают широковещательные сообщения нешифрованными, но позволяют клиентам использовать режим WEP-шифрования. Когда "смешанный режим" разрешен в профиле, вы можете подключиться к точке доступа, которая сконфигурирована для "дополнительного шифрования".

CKIP

Cisco Key Integrity Protocol (CKIP) - это собственный протокол защиты Cisco для шифрования в среде 802.11. Протокол CKIP использует следующие особенности для усовершенствования защиты 802.11 в режиме "infrastructure":

Быстрый роуминг (CCKM)

Когда беспроводная ЛС сконфигурирована для выполнения быстрого повторного подключения, клиент с активной поддержкой протокола LEAP может перемещаться от одной точки доступа к другой без вмешательства главного сервера. Используя централизованное управление Cisco (Cisco Centralized Key Management - CCKM), точка доступа, сконфигурированная для обеспечения работы беспроводной службы доменов (Wireless Domain Services - WDS), заменяет сервер RADIUS и аутентифицирует клиента без существенных задержек, которые возможны для голосовых или других, зависимых от времени приложений.

Управление радиообменом

Если эта функция включена, адаптер WiFi обеспечивает информацию управления радиообменом для режима Cisco infrastructure. Если программа Cisco Radio Management используется в сети "infrastructure", она конфигурирует параметры радиообмена, определяет уровень помех и фиктивные точки доступа.

EAP-FAST

EAP-FAST, подобно EAP-TTLS и PEAP, использует туннелирование для защиты сетевого трафика. Главным отличием является то, что EAP-FAST не использует сертификаты для аутентификации. Аутентификация в среде EAP-FAST представляет собой единственный коммуникационный обмен, инициируемый клиентом, когда идентификация EAP-FAST запрошена сервером. Если клиент не имеет предварительно опубликованного ключа PAC (Protected Access Credential), он может запросить аутентификационный обмен EAP-FAST для динамического получения ключа от сервера.

EAP-FAST имеет два метода доставки ключа PAC: доставка вручную с помощью внеполосного механизма и автоматического входа.

Механизмы доставки вручную представляются любым способом передачи, которые наиболее защищены и выбраны администратором.

Автоматический вход представляет собой туннелированный шифрованный канал, необходимый для обеспечения безопасной аутентификации клиента и доставки клиенту ключа PAC. Этот механизм не такой защищенный, как метод аутентификации вручную, но более надежен, чем аутентификация LEAP.

Метод EAP-FAST можно разделить на две части: вход и аутентификация. Фаза входа представляет собой начальную доставку клиенту ключа PAC. Эта часть нужна клиенту и пользователю только один раз.

ШифрованиеДетальное рассмотрение алгоритмов шифрования, а также методы генерации сессионных ключей шифрования, пожалуй, выходят за рамки данного материала, поэтому рассмотрю их лишь вкратце.

Первоначальная аутентификация производится на основе общих данных, о которых знают и клиент, и сервер аутентификации (как то логин/пароль, сертификат и т.д.) - на этом этапе генерируется Master Key. Используя Master Key, сервер аутентификации и клиент генерируют Pairwise Master Key (парный мастер ключ), который передается аутентификатору со стороны сервера аутентификации. А уже на основе Pairwise Master Key и генерируются все остальные динамические ключи, которым и закрывается передаваемый трафик. Необходимо отметить, что сам Pairwise Master Key тоже подлежит динамической смене.

Несмотря на то, что предшественник WPA, протокол WEP, не имел каких-либо механизмов аутентификации вообще, ненаджность WEP заключается в криптографической слабости алгоритма шифрования, ключевая проблема WEP кроется в слишком похожих ключах для различных пакетов данных.

Части TKIP, MIC и 802.1X уравнения WPA играют свою роль в усилении шифрования данных сетей с WPA:

TKIP увеличивает размер ключа с 40 до 128 бит и заменяет один статический ключ WEP ключами, которые автоматически создаются и распространяются сервером аутентификации. TKIP использует иерархию ключей и методологию управления ключами, которая убирает предсказуемость, использовавшеюся взломщиками для снятия защиты ключа WEP.

Для этого TKIP усиливает структуру 802.1X/ EAP. Сервер аутентификации, после принятия мандата пользователя (credential), использует 802.1X для создания уникального основного ключа (двустороннего) для данного сеанса связи. TKIP передает этот ключ клиенту и точке доступа, затем настраивает иерархию ключей и систему управления, используя двусторонний ключ для динамического создания ключей шифрования данных, которые используются для шифрования каждого пакета данных, которые передаются по беспроводной сети во время сеанса пользователя. Иерархия ключей TKIP заменяет один статический ключ WEP на примерно 500 миллиардов возможных ключей, которые будут использоваться для шифрования данного пакета данных.

Проверка целостности сообщений (Message Integrity Check, MIC) предназначена для предотвращения захвата пакетов данных, изменения их содержимого и повторной пересылки. MIC построена на базе мощной математической функции, которую применяют отправитель и получатель, а затем сравнивают результат. Если он не совпадает, то данные считаются ложными и пакет отбрасывается.

С помощью значительного увеличения размера ключей и числа используемых ключей, а также создания механизма проверки целостности, TKIP преумножает сложность декодирования данных в беспроводной сети. TKIP значительно увеличивает силу и сложность беспроводного шифрования, делая процесс вторжения в беспроводную сеть намного более сложным, если не невозможным вообще.

Важно отметить, что механизмы шифрования, используемые для WPA и WPA-PSK, являются одинаковыми. Единственное отличие WPA-PSK заключается в том, что там аутентификация производится по какому-либо паролю, а не по мандату пользователя. Некоторые наверняка заметят, что подход с использованием пароля делает WPA-PSK уязвимой для атаки методом подбора, и в чем-то они будут правы. Но мы хотели бы отметить, что WPA-PSK снимает путаницу с ключами WEP, заменяя их целостной и чёткой системой на основе цифробуквенного пароля. Robert Moskowitz из ICSA Labs обнаружил, что ключевая фраза WPA может быть взломана. Это происходит из-за того, что хакер может заставить точку доступа регенерировать обмен ключами менее чем за 60 секунд. И даже если обмен ключами достаточно безопасен для мгновенного взлома, его можно будет сохранить и использовать для оффлайнового перебора. еще один вопрос заключается в том, что EAP передает данные открытым текстом. Изначально для шифрования EAP сессий использовался Transport Layer Security (TLS), но для его работы на каждом клиенте требуется сертификат. TTLS несколько исправил эту проблему. Здесь, начиная с Service Pack 2, при работе с беспроводными сетями позволяет использовать аутентификацию по логину/паролю (то есть PEAP) и аутентификацию по цифровому сертификату (EAP-TLS).

Взлом беспроводной сети с протоколом WPA

Но к сожалению даже протокол не такой уж и защищенный. Процедура взлома сетей с протоколом WPA мало чем отличается от уже рассмотренной нами процедуры взлома сетей с WEP-протоколом.

На первом этапе используется все тот же сниффер airodump. Однако здесь есть два важных момента, которые необходимо учитывать. Во-первых, в качестве выходного файла необходимо использовать именно cap-, а не ivs-файл. Для этого в настройке утилиты airodump на последний вопрос — Only write WEP IVs (y/n) — отвечаем «нет».

Во-вторых, в cap-файл необходимо захватить саму процедуру инициализации клиента в сети, то есть придется посидеть в засаде с запущенной программой airodump. Если применяется Linux-система, то можно предпринять атаку, которая заставит произвести процедуру переинициализации клиентов сети, а вот под Windows такая программка не предусмотрена.

После того как в cap-файл захвачена процедура инициализации клиента сети, можно остановить программу airodump и приступить к процессу расшифровки. Собственно, накапливать перехваченные пакеты в данном случае нет необходимости, поскольку для вычисления секретного ключа используются только пакеты, передаваемые между точкой доступа и клиентом в ходе инициализации.

Для анализа полученной информации применяется все та же утилита aircrack, но с несколько иными параметрами запуска. Кроме того, в директорию с программой aircrack придется установить еще один важный элемент — словарь. Такие специализированные словари можно найти в Интернете.

После этого запускаем из командной строки программу aircrack, указывая в качестве выходного файла cap-файл (например, out.cap) и название словаря (параметр –w all, где all — название словаря).

Программа перебора ключей из словаря дает очень интенсивную нагрузку на процессор, и если использовать маломощный ПК, то для выполнения этой процедуры потребуется много времени. Если же для этой цели задействуется мощный многопроцессорный сервер или ПК на базе двухъядерного процессора, то в качестве опции можно указать количество используемых процессоров. К примеру, если использовать двухъядерный процессор Intel Pentium Extreme Edition Processor 955 с поддержкой технологии Hyper-Threading (четыре логических ядра процессора), и в параметрах запуска программы указать опцию –p 4, что позволит утилизировать все четыре логических ядра процессора (при этом каждое ядро утилизируется на 100%), то на поиск секретного ключа уйдет где то полтора часа.

Это, конечно, не несколько секунд, как в случае с WEP-шифрованием, но тоже неплохой результат, который прекрасно демонстрирует, что и WPA-PSK-защита не является абсолютно надежной, причем результат взлома секретного ключа никак не связан с тем, какой алгоритм шифрования (TKIP или AES) используется в сети.

Стандарт безопасности WPA2WPA2 (Wireless Protected Access ver. 2.0) – это вторая версия набора алгоритмов и протоколов обеспечивающих защиту данных в беспроводных сетях Wi-Fi. Как предполагается, WPA2 должен существенно повысить защищенность беспроводных сетей Wi-Fi по сравнению с прежними технологиями. Новый стандарт предусматривает, в частности, обязательное использование более мощного алгоритма шифрования AES (Advanced Encryption Standard) и аутентификации 802.1X.

На сегодняшний день для обеспечения надежного механизма безопасности в корпоративной беспроводной сети необходимо (и обязательно) использование устройств и программного обеспечения с поддержкой WPA2. Предыдущие поколения протоколов - WEP и WPA содержат элементы с недостаточно сильными защитой и алгоритмами шифрования. Более того, для взлома сетей с защитой на основе WEP уже разработаны программы и методики, которые могут быть легко скачаны из сети Интернет и с успехом использованы даже неподготовленными хакерами-новичками.

Протоколы WPA2 работают в двух режимах аутентификации: персональном (Personal) и корпоративном (Enterprise). В режиме WPA2-Personal из введенной открытым текстом парольной фразы генерируется 256-разрядный ключ PSK (PreShared Key). Ключ PSK совместно с идентификатором SSID (Service Set Identifier) используются для генерации временных сеансовых ключей PTK (Pairwise Transient Key), для взаимодействия беспроводных устройств. Как и статическому протоколу WEP, протоколу WPA2-Personal присуще определенные проблемы, связанные с необходимостью распределения и поддержки ключей на беспроводных устройствах сети, что делает его более подходящим для применения в небольших сетях из десятка устройств, в то время как для к орпоративных сетей оптимален WPA2-Enterprise .

В режиме WPA2-Enterprise решаются проблемы, касающиеся распределения статических ключей и управления ими, а его интеграция с большинством корпоративных сервисов аутентификации обеспечивает контроль доступа на основе учетных записей. Для работы в этом режиме требуются такие регистрационные данные, как имя и пароль пользователя, сертификат безопасности или одноразовый пароль, аутентификация же осуществляется между рабочей станцией и центральным сервером аутентификации. Точка доступа или беспроводной контроллер проводят мониторинг подключений и направляют аутентификационные запросы на соответствующий сервер аутентификации (как правило, это сервер RADIUS, например Cisco ACS). Базой для режима WPA2-Enterprise служит стандарт 802.1X, поддерживающий аутентификацию пользователей и устройств, пригодную как для проводных коммутаторов, так и для беспроводных точек доступа.

В отличие от WPA, используется более стойкий алгоритм шифрования AES. По аналогии с WPA, WPA2 также делится на два типа: WPA2-PSK и WPA2-802.1x.

Предусматривает новые, более надежные механизмы обеспечения целостности и конфиденциальности данных:

Протокол CCMP (Counter-Mode-CBC-MAC Protocol), основанный на режиме Counter Cipher-Block Chaining Mode (CCM) алгоритма шифрования Advanced Encryption Standard (AES). CCM объединяет два механизма: Counter (CTR) для обеспечения конфиденциальности и Cipher Block Chaining Message Authentication Code (CBC-MAC) для аутентификации.

Протокол WRAP (Wireless Robust Authentication Protocol), основанный на режиме Offset Codebook (OCB) алгоритма шифрования AES.

Протокол TKIP для обеспечения обратной совместимости с ранее выпускавшимся оборудованием. Взаимная аутентификация и доставка ключей на основе протоколов IEEE 802.1x/EAP. Безопасный Independent Basic Service Set (IBSS) для повышения безопасности в сетях Ad-Hoc. Поддержка роуминга.

Вклад в обеспечение безопасности беспроводных сетей механизм CCMP и стандарт IEEE 802.11i. Последний вводит понятие надежно защищенной сети (Robust Security Network, RSN) и надежно защищенного сетевого соединения (Robust Security Network Association, RSNA), после чего делит все алгоритмы на:

RSNA-алгоритмы (для создания и использования RSNA);

Pre-RSNA-алгоритмы.

К Pre-RSNA-алгоритмам относятся:

WEP;

существующая аутентификация IEEE 802.11 (имеется в виду аутентификация, определенная в стандарте редакции 1999 г.).

То есть к данным типам алгоритмов относятся аутентификация Open System с WEP-шифрованием или без (точнее, отсутствие аутентификации) и Shared Key.

К RSNA-алгоритмам относятся:

TKIP; CCMP; процедура установления и терминации RSNA (включая использование IEEE 802.1x аутентификации); процедура обмена ключами.

При этом алгоритм CCMP является обязательным, а TKIP – опциональным и предназначен для обеспечения совместимости со старыми устройствами.

Стандартом предусмотрены две функциональные модели: с аутентификацией по IEEE 802.1x, т. е. с применением протокола EAP, и с помощью заранее предопределенного ключа, прописанного на аутентификаторе и клиенте (такой режим называется Preshared Key, PSK). В данном случае ключ PSK выполняет роль ключа PMK, и дальнейшая процедура их аутентификации и генерации ничем не отличается.

Так как алгоритмы шифрования, использующие процедуру TKIP, уже принято называть WPA, а процедуру CCMP – WPA2, то можно сказать, что способами шифрования, удовлетворяющими RSNA, являются: WPA-EAP (WPA-Enterprise), WPA-PSK (WPA-Preshared Key, WPA-Personal), WPA2-EAP (WPA2-Enterprise), WPA2-PSK (WPA2-Preshared Key, WPA2-Personal).

Процедура установления соединения и обмена ключами для алгоритмов TKIP и CCMP одинакова. Сам CCMP (Counter mode (CTR) with CBC-MAC (Cipher-Block Chaining (CBC) with Message Authentication Code (MAC) Protocol) так же, как и TKIP, призван обеспечить конфиденциальность, аутентификацию, целостность и защиту от атак воспроизведения. Данный алгоритм основан на методе CCM-алгоритма шифрования AES, который определен в спецификации FIPS PUB 197. Все AES-процессы, применяемые в CCMP, используют AES со 128-битовым ключом и 128-битовым размером блока.

Последним нововведением стандарта является поддержка технологии быстрого роуминга между точками доступа с использованием процедуры кэширования ключа PMK и преаутентификации.

Процедура кэширования PMK заключается в том, что если клиент один раз прошел полную аутентификацию при подключении к какой-то точке доступа, то он сохраняет полученный от нее ключ PMK, и при следующем подключении к данной точке в ответ на запрос о подтверждении подлинности клиент пошлет ранее полученный ключ PMK. На этом аутентификация закончится, т. е. 4-стороннее рукопожатие (4-Way Handshake) выполняться не будет.

Процедура преаутентификации заключается в том, что после того, как клиент подключился и прошел аутентификацию на точке доступа, он может параллельно (заранее) пройти аутентификацию на остальных точках доступа (которые он «слышит») с таким же SSID, т. е. заранее получить от них ключ PMK. И если в дальнейшем точка доступа, к которой он подключен, выйдет из строя или ее сигнал окажется слабее, чем какой-то другой точки с таким же именем сети, то клиент произведет переподключение по быстрой схеме с закэшированным ключом PMK.

Появившаяся в 2001 г. спецификация WEP2, которая увеличила длину ключа до 104 бит, не решила проблемы, так как длина вектора инициализации и способ проверки целостности данных остались прежними. Большинство типов атак реализовывались так же просто, как и раньше.

Заключение

В заключении я бы хотел подытожить всю информацию и дать рекомендации по защите беспроводных сетей.

Существует три механизма защиты беспроводной сети: настроить клиент и AP на использование одного (не выбираемого по умолчанию) SSID, разрешить AP связь только с клиентами, MAC-адреса которых известны AP, и настроить клиенты на аутентификацию в AP и шифрование трафика. Большинство AP настраиваются на работу с выбираемым по умолчанию SSID, без ведения списка разрешенных MAC-адресов клиентов и с известным общим ключом для аутентификации и шифрования (или вообще без аутентификации и шифрования). Обычно эти параметры документированы в оперативной справочной системе на Web-узле изготовителя. Благодаря этим параметрам неопытный пользователь может без труда организовать беспроводную сеть и начать работать с ней, но одновременно они упрощают хакерам задачу проникновения в сеть. Положение усугубляется тем, что большинство узлов доступа настроено на широковещательную передачу SSID. Поэтому взломщик может отыскать уязвимые сети по стандартным SSID.

Первый шаг к безопасной беспроводной сети — изменить выбираемый по умолчанию SSID узла доступа. Кроме того, следует изменить данный параметр на клиенте, чтобы обеспечить связь с AP. Удобно назначить SSID, имеющий смысл для администратора и пользователей предприятия, но не явно идентифицирующий данную беспроводную сеть среди других SSID, перехватываемых посторонними лицами.

Следующий шаг — при возможности блокировать широковещательную передачу SSID узлом доступа. В результате взломщику становится сложнее (хотя возможность такая сохраняется) обнаружить присутствие беспроводной сети и SSID. В некоторых AP отменить широковещательную передачу SSID нельзя. В таких случаях следует максимально увеличить интервал широковещательной передачи. Кроме того, некоторые клиенты могут устанавливать связь только при условии широковещательной передачи SSID узлом доступа. Таким образом, возможно, придется провести эксперименты с этим параметром, чтобы выбрать режим, подходящий в конкретной ситуации.

После этого можно разрешить обращение к узлам доступа только от беспроводных клиентов с известными MAC-адресами. Такая мера едва ли уместна в крупной организации, но на малом предприятии с небольшим числом беспроводных клиентов это надежная дополнительная линия обороны. Взломщикам потребуется выяснить MAC-адреса, которым разрешено подключаться к AP предприятия, и заменить MAC-адрес собственного беспроводного адаптера разрешенным (в некоторых моделях адаптеров MAC-адрес можно изменить).

Выбор параметров аутентификации и шифрования может оказаться самой сложной операцией защиты беспроводной сети. Прежде чем назначить параметры, необходимо провести инвентаризацию узлов доступа и беспроводных адаптеров, чтобы установить поддерживаемые ими протоколы безопасности, особенно если беспроводная сеть уже организована с использованием разнообразного оборудования от различных поставщиков. Некоторые устройства, особенно старые AP и беспроводные адаптеры, могут быть несовместимы с WPA, WPA2 или ключами WEP увеличенной длины.

Еще одна ситуация, о которой следует помнить, — необходимость ввода пользователями некоторых старых устройств шестнадцатеричного числа, представляющего ключ, а в других старых AP и беспроводных адаптерах требуется ввести фразу-пароль, преобразуемую в ключ. В результате трудно добиться применения одного ключа всем оборудованием. Владельцы подобного оборудования могут использовать такие ресурсы, как WEP Key Generator, для генерации случайных ключей WEP и преобразования фраз-паролей в шестнадцатеричные числа.

В целом WEP следует применять лишь в случаях крайней необходимости. Если использование WEP обязательно, стоит выбирать ключи максимальной длины и настроить сеть на режим Open вместо Shared. В режиме Open в сети аутентификация клиентов не выполняется, и установить соединение с узлами доступа может каждый. Эти подготовительные соединения частично загружают беспроводной канал связи, но злоумышленники, установившие соединение в AP, не смогут продолжать обмен данными, так как не знают ключа шифрования WEP. Можно блокировать даже предварительные соединения, настроив AP на прием соединений только от известных MAC-адресов. В отличие от Open, в режиме Shared узел доступа использует ключ WEP для аутентификации беспроводных клиентов в процедуре запрос-отклик, и взломщик может расшифровать последовательность и определить ключ шифрования WEP.

Если можно применить WPA, то необходимо выбрать между WPA, WPA2 и WPA-PSK. Главным фактором при выборе WPA или WPA2, с одной стороны, и WPA-PSK — с другой, является возможность развернуть инфраструктуру, необходимую WPA и WPA2 для аутентификации пользователей. Для WPA и WPA2 требуется развернуть серверы RADIUS и, возможно, Public Key Infrastructure (PKI). WPA-PSK, как и WEP, работает с общим ключом, известным беспроводному клиенту и AP. WPA-PSK можно смело использовать общий ключ WPA-PSK для аутентификации и шифрования, так как ему не присущ недостаток WEP.

Похожие работы

... защиту сети. · Организация подключения к сети Internet. Доступ к сети Internet организовать через широкополосный /DSL модем. Рисунок 2.4 – Схема беспроводной сети 2.5 Программирование При проектировании беспроводной сети Wi-Fi была разработана программа расчёта эффективной изотропной излучаемой мощности для удобства проведения расчетов. Приложение разработано на языке Delphi 7 Вид ...

... WEP Чтобы у читателя не сложилось впечатления, что перечисленных средств защиты вполне достаточно, дабы не опасаться непрошенных гостей, поспешим его разочаровать. И начнём мы с инструкции по взлому беспроводных сетей стандарта 802.11 b / g на базе протокола безопасности WEP. Собственно, утилит, специально разработанных для взлома таких сетей и доступных в Интернете, предостаточно. Правда, ...

... , несущей полезную нагрузку. Меры противодействия MIC состоят в выполнении приемником следующих задач. 1.Приемник удаляет существующий ключ на ассоциирование. 2.Приемник регистрирует проблему как относящуюся к безопасности сети. 3.Ассоциированный клиент, от которого был получен ложный фрейм, не может быть ассоциирован и аутентифицирован в течение 60 секунд, чтобы замедлить атаку. 4.Если ...

... территории в режиме локальной сети, т.е. когда несколько абонентов имеют равноправный доступ к общему каналу передач. 802.11 - первый промышленный стандарт для беспроводных локальных сетей (Wireless Local Area Networks ), или WLAN. Стандарт был разработан Institute of Electrical and Electronics Engineers (IEEE), 802.11 может быть сравнен со стандартом 802.3 для обычных проводных Ethernet ...

0 комментариев