Варіант 1

1. Характеристика мережі

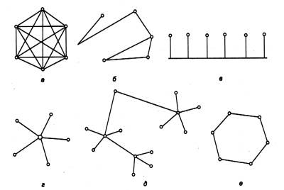

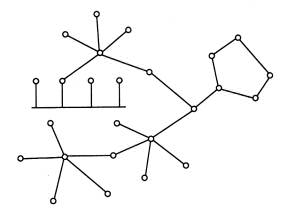

2. Фізична топологія мережі

3. Статистика завантаженості сервера і комутатора

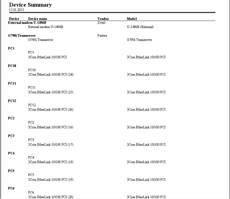

4. Звіт з компонентів мережі

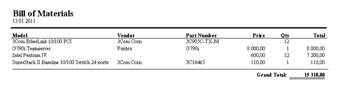

5. Звіт з витрат

Список використаної літератури

1. Характеристика мережі

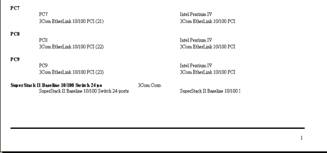

Комутатор: 3 Com SuperStack II Baseline 10/100 Switch 24 ports

Сервер:

Модель: Fujitsu G790i Teamserver

ПЗ: File-server, e-mail, HTTP

Робочі станції (12):

Тип взаємодії: e-mail (POP3, SMTP),

HTTP client,

File servers’ client

LAN p2p traffic

Додаткові вузли мережі: мережний принтер НР

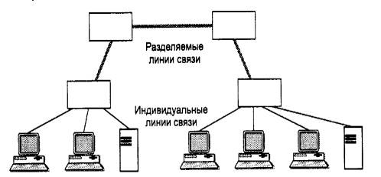

2. Фізична топологія мережіРозміщуємо комутатор з наступними характеристиками:

Розміщуємо сервер з наступними характеристиками:

Забезпечуємо підтримку протоколу TCP/IP

Визначаємо ПЗ сервера:

Розміщуємо робочі станції з мережевим адаптером 3Com EtherLink 10/100 PCI:

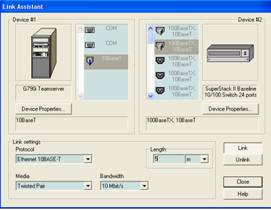

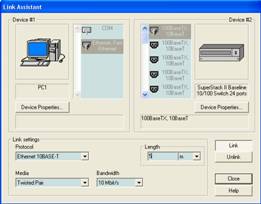

Підключаємо сервер до комутатора через порт 10 BaseT за допомогою скрученої пари довжиною 5 м.

Підключаємо робочі станції до комутатора через порти 100/10 BaseT та Ethernet Fast Ethernet за допомогою скрученої пари довжиною 5 м.

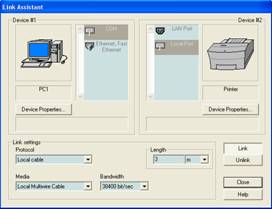

На схемі показано підключення принтеру до робочої станції РС1 через порти COM та LocalPort

Отримуємо топологію «зірка»:

мережа топологія сервер комутатор

Забезпечуємо взаємодію між сервером та робочими станціями за типами:

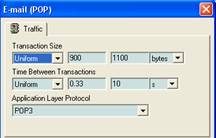

e-mail (POP3, SMTP),

HTTP client,

File servers’ client

LAN p2p traffic

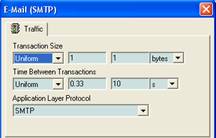

Для кожного типу взаємодії встановлюємо наступні параметри:

Між робочими станціями і сервером обмін йде за типами:

зі станції на сервер

e-mail (POP3, SMTP),

HTTP client,

File servers’ client

LAN p2p traffic

з сервера на станцію:

e-mail (POP3, SMTP),

HTTP client,

File servers’ client

Між кожною парою робочих станцій:

LAN p2p traffic

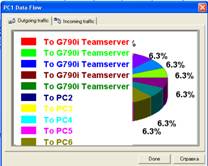

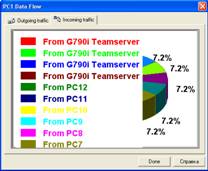

Запускаємо анімацію і отримуємо динаміку руху пакетів по мережі:

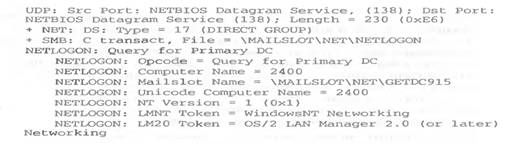

Статистика завантаженості сервера:

Під час симуляції клікаємо правою кнопкою миші на сервері та знімаємо різні показники:

Середня завантаженість: 649 Кбайт/с

Середня довжина транзакції: 767,3 байт

Середній час відповіді: 0,0 сек

Середня тривалість обробки: 0,0 сек

Статистика завантаженості комутатора:

Середній коефіцієнт використання: 0,2%

Середнє запізнення: 0,0 сек

Середнє завантаження: 1,97 Мбайт/сек.

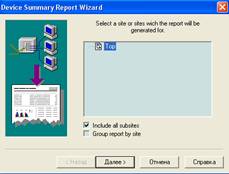

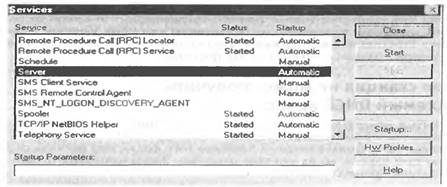

4. Звіт з компонентів мережіВикористовуємо майстер звітів:

Вартість адаптерів врахована у вартості робочих станцій.

Отже, загальна вартість мережі складає 15310 дол. США.

Список використаної літератури

1. ГОСТ 24.104-85 “Автоматизовані системи управління. Загальні вимоги”

2. Олифер В.Г., Олифер Н.А. Компьютерные сети: Принципы, технологии, протоколы. – СПб.: Питер, 2009

3. Таненбаум Э. Архитектура компьютера. – СПб.: Питер, 2003

4. Таненбаум Э. Современные операционные системы. – СПб.: Питер, 2002

5. www.microsoft.com – офіційний сайт корпорації Microsoft

6. www.jetinfo.ru – інформаційний портал, присвячений АІС

7. www.manager.com.ua – портал для управлінців

Похожие работы

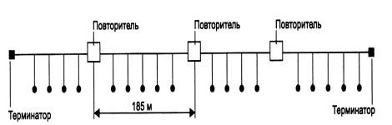

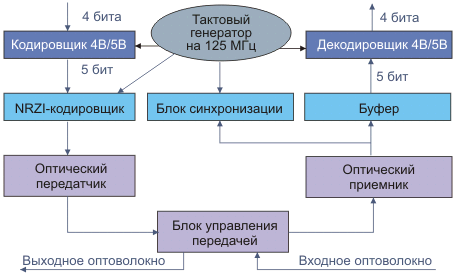

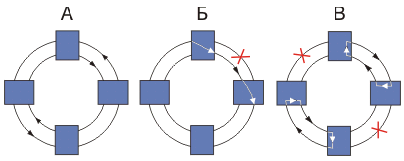

... інованим) порядком. При використанні детермінованих методів колізії неможливі, але вони є більш складними в реалізації і збільшують вартість мережного обладнання. 3.1 Метод доступу до каналів комп’ютерних мереж з перевіркою несучої та виявленням колізій CSMA/CD Метод багатостанційного доступу до середовища з контролем несучої та виявленням колізій (Carrier Sense Multiply Access / Collision ...

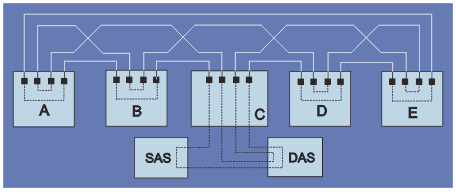

... ї комп’ютерної мережі авіакомпанії «Північна компанія» 2.3.1 Програмний пакет проектування і моделювання гетерогенних комп'ютерних мереж NetCracker Professional Призначення системи: автоматизоване проектування і моделювання локальних і корпоративних комп'ютерних мереж в цілях мінімізації витрат часу і засобів на розробку, верифікацію проектів. Функції: створення проекту мережі; анімаційне ...

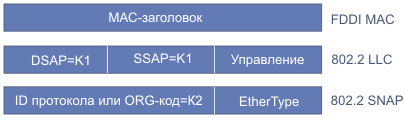

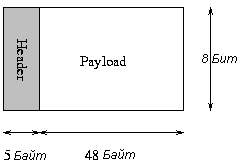

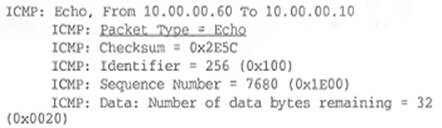

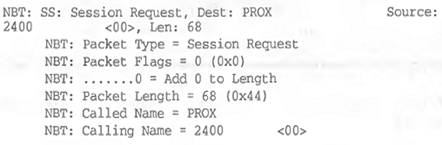

... Так працюють протоколи ТСР/IP. Вони забезпечують передачу інформації між двома комп'ютерами, а всі інші протоколи з їх допомогою реалізують різноманітні послуги Iнтернета. 4.5 Електронна пошта Комп’ютерні мережі в залежності від призначення можуть надавати користувачам різні послуги. Найбільш розповсюдженими видами послуг є: електронна пошта; телеконференції; передача файлів; віддалене ...

... збір даних про організацію, який полягає в пошуку всіх відомостей, які хакер може зібрати про комп'ютерну систему, що атакується. Мається на увазі інформація, що містить звіт про комп'ютерну мережу організації. На хакреських сайтах можна знайти файли з результатами сканування широкого діапазону телефонних номерів. У цих файлах можна знайти безліч відомостей про телефони різних організацій з вказі ...

0 комментариев