ФЕДЕРАЛЬНОЕ АГЕНСТВО ПО ОБРАЗОВАНИЮ

ФГОУ СПО ФИЛИАЛ

«ВОЛГОГРАДСКОГО ГОСУДАРСТВЕННОГО ЭКОНОМИКО-ТЕХНИЧЕСКОГО КОЛЛЕДЖА» В Г. КРАСНОДАРЕ

ТЕМА: Информационные технологии в профессиональной деятельности

СОДЕРЖАНИЕ

1) Автоматизация работы пользователя в среде MS Office 2000. Среда работы пользователя её настройки

2) Безопасность и целостность БД

3) Создание запросов на обновление, на добавление, на удаление, на создание таблицы

4) Литература

1) Автоматизация работы пользователя в среде MS Office 2000.

Среда работы пользователя и ее настройки

Любое предприятие сталкивается с проблемой автоматизации работы отдельных сотрудников и подразделений в целом. Первая проблема при этом как выбрать подходящие программные продукты? Желательные свойства информационной системы сильно зависят от размеров предприятия и специфики его бизнеса, но есть и универсальные требования.

Конечно, любое предприятие нуждается в инструментах для работы с текстами (создание, редактирование, оформление документов), а также для обработки данных ( электронные таблицы, средства анализа и планирования СУБД). Но этого, как правило недостаточно. Ведь с документами работают разные люди, и документы часто состоят из различных частей, включая тексты, числа, таблицы, графики, диаграммы, рисунки, даже звук или видео.

Сегодня все это возможно благодаря созданному компанией Microsoft семейству программ для поддержки офисной деятельности Microsoft Office.

Комплект программных продуктов Microsoft Office включает несколько приложений, образующих единую среду для обработки самой различной информации. В состав Microsoft Office входит мощный текстовый процессор

Microsoft Word, электронные таблицы Microsoft Excel, средство для подготовки и демонстрации презентаций Microsoft PowerPoint а также инструмент организации и планирования работы Microsoft Outlook. Кроме того, существует профессиональная версия Microsoft Office, в которую помимо перечисленных приложений входит система управления базами данных (СУБД) Microsoft Access.

Взаимодействие приложений

Microsoft Office отличается тесной интеграцией приложений.

Это означает, что все программы, входящие в состав Microsoft Office, "умеют" обмениваться информацией и позволяют делать это достаточно просто. Например, если необходимо подготовить отчет по результатам финансового периода, содержащий иллюстрации, то данные можно обработать в Microsoft Excel, построить на их основе графики и диаграммы и затем поместить их в текст документа, который создан в Microsoft Word. Перемещение диаграммы производится с помощью операций копирования в буфер обмена Microsoft Windows и вставки в документ, которые доступны через основное меню приложения, через панели инструментов, через горячие клавиши или через контекстное меню, которое появляется при нажатии на правую кнопку мыши.

Наконец иллюстрацию, как и любой другой объект можно "связать" с документом, просто "захватив" мышью в одном приложении и "перетащив" на подходящее место в другом (режим "Drag and Drop").

Приложения Microsoft Office допускают обмен любыми данными между любыми приложениями. Например, можно использовать диаграммы из Microsoft Excel для оформления отчетов в Microsoft Word или для иллюстрации презентации в Microsoft Power Point. Можно поместить кусок таблицы из Excel в текст документа Word или в слайд PowerPoint, а можно импортировать в базу данных Microsoft Access. Кроме того, любое приложение Microsoft Office позволяет поместить в документ (будь это текст, электронная таблица, презентация или база данных) рисунок в любом формате, а также видеофрагмент или просто звуковой ролик.

При перенесении отдельных объектов из одного приложения в другое помимо обычной операции копирования/вставки возможно использование механизма связывания оригинального объекта и его копии. В этом случае при изменении исходных данных в таблице Excel меняется построенная на их основе диаграмма, а вместе с ней и та копия диаграммы, которая содержится в документе Microsoft Word. Это дает возможность эффективной работы с составными документами, в которых используются различные источники.

Например, данные можно взять из базы данных Access. Они будут обновляться автоматически и любой, кто захочет ознакомиться с таким документом, увидит самые последние цифры.

Семейство Microsoft Office содержит набор инструментов, общих для всех приложений. К ним относятся механизмы проверки правописания и грамматики, средство для рисования, инструмент для создания красочных заголовков, редактор организационных диаграмм, инструмент для редактирования математических формул, редактор фотоизображений, библиотека картинок, и т. д. Сюда же относятся и панели инструментов, и даже меню, которые являются стандартными элементами любого приложения Microsoft Office. Эти инструменты устанавливаются на диске один раз, а затем используются всеми приложениями Microsoft Office. Эта особенность позволяет сэкономить место на диске, обеспечивает высокую скорость работы приложений и единый интерфейс. Можно легко начать работу с любым приложением Microsoft Office, изучив лишь одно из них.

Начиная с версии 97, в Microsoft Office входит новое приложение

Microsoft Outlook. Это приложение представляет собой инструмент для организации и планирования персональной деятельности. Microsoft Outlook включает электронную почту, базу по контактам, календарь и т.д. Но главное, он связывает все приложения, выступая как средство организации работы с ними. С помощью Microsoft Outlook можно назначить встречу, добавив в ее описание сопроводительный документ. Это может быть список вопросов, которые планируется обсудить, в формате Microsoft Word, или отчет о результатах года по продажам в формате Microsoft Excel. Можно переслать составленный документ по электронной почте или в виде факс-сообщения.

Среда работы пользователя и ее настройка

Основные понятия

Работа пользователя с программными продуктами должна по возможности быть комфортной и осуществляться в соответствующей программно-технической среде (тип процессора, объем оперативной и внешней памяти, платформа сетевой и локальной операционной системы и др.).

Для работы пользователя большое значение имеет пользовательский интерфейс (вид, размер и местоположение основного экрана, функции обработки, доступные через систему меню, панели инструментов и т.п.). Как правило, интерфейс прикладных программных продуктов строится по типу графического, ориентированного на среду Windows (или Macintosh) интерфейса с развитыми элементами управления: командные кнопки, выпадающие меню, переключатели и т.п.

Программные продукты должны гарантировать надежную и безопасную работу как для компьютера, так и для информационной системы пользователя (сохранность устройств компьютера, программного обеспечения, хранимых данных). В значительной степени это достигается наличием в составе программного продукта контекстно-зависимой помощи и обучающих систем, демоверсий, раскрывающих функциональные возможности и технологию работы программного продукта, специальных программных решений по обеспечению сохранности программ и данных, антивирусной защиты и др.

Прикладные программные продукты автоматизируют деятельность специалистов (экономистов, менеджеров, бухгалтеров, агентов и т.д.) предметных областей. Сформировалась тенденция на создание автоматизированных рабочих мест - АРМ, полностью поддерживающих всю профессиональную деятельность конечного пользователя в компьютерной среде.

Многие АРМ, наряду с основными функциями обработки данных, включают и вспомогательные, так называемый сервис. Сервис обеспечивает функции по обслуживанию базы данных - копирование, восстановление, архивирование, экспорт/импорт данных; выполнение работ, связанных с профессиональной деятельностью, таких, как подготовка корреспонденции с помощью текстового редактора, организация вычислений средствами электронной таблицы, использование электронной почты для рассылки корреспонденции и др.

В состав АРМ входят и средства конфигурирования программно-технического комплекса, которые перенастраивают АРМ с учетом технических характеристик средств вычислительной техники, состава основных и вспомогательных функций обработки. Современные программные продукты включают специальный программный модуль или команды в составе главного меню для настройки среды и оптимизации работы программных продуктов.

При установке программного продукта - инсталляции - делается глобальное конфигурирование, которое означает:

задание места для размещения программного продукта на магнитном диске;

выбор функциональных возможностей (программных компонентов, модулей) для установки на компьютере;

настройку структуры базы данных (состава файлов, структуры записей);

настройку операционной и технической среды функционирования программного продукта.

Такая настройка выполняется, как правило, квалифицированным программистом, и изменение условий установки потребует реинсталляции программного продукта.

Для повышения эффективности работы конечного пользователя предусматриваются средства оперативного конфигурирования, включающие:

изменение пароля доступа к программному продукту;

активизацию/деактивизацию функций обработки (изменение функций главного меню);

-параметрическую настройку команд меню;

-настройку экранных форм;

-настройку выходных форм печати;

-задание форматов базы данных (длина и тип полей);

-определение места хранения базы данных на магнитном диске;

-изменение параметров печати (тип принтера, параметры печатной страницы) и др.

Возможности средств настройки среды определяют гибкость программного продукта. Тенденция развития прикладных программных продуктов состоит также в создании инструментальных средств конечного пользователя . Инструментальные средства подобного типа предназначены для совершенствования функций обработки, создания новых приложений силами конечного пользователя.

Так, для пакетов бухгалтерского учета предлагается набор инструментальных средств следующего вида:

-генератор экранных форм, позволяющий создавать новые и изменять существующие экранные формы (расположение на экране реквизитов, соответствующих полям базы данных, использование текста подсказок, запуск процедур обработки, цветовое оформление и др.);

-язык запросов как средство поиска и фильтрации записей базы данных, выборки машинных документов, вычислений над данными базы данных;

-макропрограммирование клавишные и языковые макрокоманды (макросы), предназначенные для автоматизации рутинных операций обработки;

-генератор отчетов, обеспечивающий вывод запросной информации, формирование итогов различных уровней и др.

Определилась тенденция массового использования конечными пользователями интегрированных пакетов, ориентированных в первую очередь на возможности стандартных программных средств (текстовый редактор, электронная таблица, база данных). В составе интегрированных пакетов имеется мощный арсенал инструментальных средств (макропрограммирование, языки программирования, программы-дополнения и т.п.), предназначенных для создания как конечными пользователями, так и профессиональными программистами прикладных программных продуктов. Таким образом, среда интегрированного пакета - это в определенном смысле АРМ, обеспечивающий мощными и гибкими средствами работа конечного пользователя.

ППП Microsoft Office можно с полным основанием считать интегрированным, так как его характеризуют:

-стандартизация выполнения основных операций обработки (общность пунктов главного меню, приемов и технологий выполнения операций создания, сохранения, печати, поиска документов, файлов);

-единство принципов конфигурирования и настройки программ;

-конвертирование форматов хранимых данных;

-замена главного меню на меню приложения объектов при их редактировании.

2) Безопасность и целостность БД

Широкое внедрение информационных технологий в жизнь современного общества привело к появлению ряда общих проблем информационной безопасности:

- необходимо гарантировать непрерывность и корректность функционирования важнейших информационных систем (ИС), обеспечивающих безопасность людей и экологической обстановки;

- необходимо обеспечить защиту имущественных прав граждан, предприятий и государства в соответствии с требованиями гражданского, административного и хозяйственного права (включая защиту секретов и интеллектуальной собственности);

- необходимо защитить гражданские права и свободы, гарантированные действующим законодательством (включая право на доступ к информации).

Требования по обеспечению безопасности в различных ИС могут существенно отличаться, однако они всегда направлены на достижение трех основных свойств:

- целостность – информация, на основе которой принимаются решения, должна быть достоверной и точной, защищенной от возможных непреднамеренных и злоумышленных искажений;

- доступность (готовность) – информация и соответствующие автоматизированные службы должны быть доступны, готовы к работе всегда, когда в них возникает необходимость;

- конфиденциальность – засекреченная информация должна быть доступна только тому, кому она предназначена.

Для решения проблем информационной безопасности необходимо сочетание законодательных, организационных, технологических и стандартизационных мероприятий.

Основное внимание в теории и практике обеспечения безопасности применения информационных технологий и систем сосредоточено на защите от злоумышленных разрушений, искажений и хищений программных средств и информации баз данных. Для этого разработаны и развиваются проблемно-ориентированные методы и средства защиты:

- от несанкционированного доступа;

- от различных типов вирусов;

- от утечки информации по каналам электромагнитного излучения

и т. д. При этом подразумевается наличие лиц, заинтересованных в доступе к программам и данным с целью их несанкционированного использования, хищения, искажения или уничтожения.

Рассмотрим современные методы выявления и предотвращения непредумышленных угроз безопасности функционирования программных средств (ПС) и баз данных (БД), снижения соответствующих рисков до допустимого уровня и определения реального достигнутой степени безопасности использования ИС. В связи с этим будем говорить об алгоритмической и программно-технологической безопасности, используя для краткости термины "технологическая безопасность" или просто "безопасность". В качестве основной непредумышленной угрозы будет рассматриваться наличие внутренних дефектов ПС и БД, вызванных ошибками проектирования и реализации.

Факторы, определяющие технологическую безопасность сложных информационных систем:

- показатели, характеризующие технологическую безопасность информационных систем;

- требования, предъявляемые к архитектуре ПС и БД для обеспечения безопасности ИС;

- ресурсы, необходимые для обеспечения технологической безопасности ИС;

- внутренние и внешние дестабилизирующие факторы, влияющие на безопасность функционирования программных средств и баз данных;

- методы и средства предотвращения и снижения влияния угроз безопасности ИС со стороны дефектов программ и данных;

- оперативные методы и средства повышения технологической безопасности функционирования ПС и БД путем введения в ИС временной, программной и информационной избыточности;

- методы и средства определения реальной технологической безопасности функционирования критических ИС.

Использование баз данных характеризуется следующими свойствами:

1. ОПЕРАТИВНОСТЬ : средства вычислительной техники позволяют осуществлять оперативный доступ к информации;

2. ПОЛНАЯ ДОСТУПНОСТЬ : вся информация, содержащаяся в БД, доступна для использования;

3. ГИБКОСТЬ : имеется возможность легко изменять состав и форму выдачи, интересующих пользователя данных, изменения в БД вносятся также достаточно просто;

4. ЦЕЛОСТНОСТЬ (данных): минимизируется дублирование данных, предоставляется возможность упорядочения и согласованности данных а также работ по их обновлению.

С общими характеристиками БД связан также ряд взаимозависимых понятий:

- Целостность БД [database integrity] - состояние БД, при котором все значения данных правильно отражают предметную область (в пределах заданных ограничений по точности и согласованности во времени) и подчиняются правилам взаимной непротиворечивости, Поддержание целостности БД предполагает ее проверку и восстановление или корректировку из любого неправильного состояния, которое может быть обнаружено. Это входит в функции администратора БД, который пользуется средствами системы управления БД. Аналогичным образом можно говорить и о целостности файла, хотя в типичных случаях файлы подвергаются менее обширным проверкам на целостность.

- Защищенность БД [database security] - Наличие и характеристика средств (аппаратных, программных, организационных, технологических, юридических и т.п.) обеспечивающих предотвращение или исключение:

- Доступа к информации лиц, не получивших на то соответствующего разрешения.

- Умышленного или непредумышленного разрушения или изменения данных.

- Безопасность БД [database safety] - свойство БД, которое заключается в том, что содержащиеся в ней данные не причинят вреда пользователю при правильном их применении для решения любых функциональных задач системы, для которой она была создана. Часто понятия "безопасность" и "защита" БД рассматриваются как синонимичные.

- Эффективность БД [database efficiency] -

- степень соответствия результатов использования БД затратам на ее создание и поддержание в рабочем состоянии, в случае оценки этого показателя в денежном выражении он носит наименование экономической эффективности БД;

- обобщающий показатель качества состояния и использования БД по совокупности признаков (в том числе - скорость, доступность, гибкость, целостность, защищенность, безопасность и др.) - техническая эффективность БД Эффективность БД принято оценивать применительно к условиям их использования в конкретных автоматизированных системах.

Наиболее распространенными угрозами безопасности для баз данных являются следующие:

- несанкционированный доступ к данным через сеть Интернет;

- похищение информации запросом вида SELECT *. Обеспечить защиту от угроз такого типа весьма сложно, так как их производят, в основном, аналитики, взаимодействующие с ядром БД и имеющие привилегии на всевозможные выборки данных из всех таблиц базы;

- резервное копирование с целью воровства БД.

В состав типовой модели защиты БД необходимо включить следующие элементы: организационные меры по обеспечению доступа к серверу (желательно только локально); ограничения доступа к корпоративной сети; защита доступа к СУБД; ограничения на использование прикладного программного обеспечения конкретным пользователем.

Для решения рассмотренных проблем можно использовать наиболее распространенные методы защиты БД: защита паролем, встроенные в СУБД средства защиты информации и мониторинга действий пользователей, идентификация пользователя и проверка его полномочий.

Каждый из этих способов имеет свои достоинства, но надо понимать, что абсолютную защиту данных обеспечить невозможно.

Также можно применить и наиболее классический способ защиты данных – зашифровать все таблицы БД при помощи достаточно стойкого крипто- алгоритма. Но это решение также имеет ряд недостатков, например, таких как потеря времени при шифровании/дешифровании данных, невозможность индексирования полей, практическая невозможность полного восстановления при системных сбоях и др.

Оперативные методы повышения безопасности функционирования баз данных.

Невозможность обеспечить в процессе создания БД ее абсолютную защищенность даже при отсутствии злоумышленных воздействий заставляет искать дополнительные методы и средства повышения безопасности функционирования БД на этапе эксплуатации. Для этого разрабатываются и применяются методы оперативного обнаружения дефектов при исполнении

программ и искажений данных путем введения в них временной, информационной и программной избыточности. Эти же виды избыточности используются для оперативного восстановления искаженных программ и данных и предотвращения возможности развития угроз до уровня, нарушающего безопасность функционирования БД.

Для обеспечения высокой надежности и безопасности функционирования БД необходимы вычислительные ресурсы для максимально быстрого обнаружения проявления дефектов, возможно точной классификации типа уже имеющихся и вероятных последствий искажений, а также для автоматизированных мероприятий, обеспечивающих быстрое восстановление нормального функционирования БД.

Информационная избыточность состоит в дублировании накопленных исходных и промежуточных данных, обрабатываемых программами. Избыточность используется для сохранения достоверности данных, которые в наибольшей степени влияют на нормальное функционирование БД и требуют значительного времени для восстановления. Такие данные обычно характеризуют некоторые интегральные сведения о внешнем управляемом процессе, и в случае их разрушения может прерваться процесс управления внешними объектами или обработки их информации, отражающийся на безопасности БД. Программная избыточность используется для контроля и обеспечения достоверности наиболее важных решений по управлению и обработке информации. Она заключается в сопоставлении результатов обработки одинаковых исходных данных разными программами и исключении искажения результатов, обусловленных различными аномалиями. Программная избыточность необходима также для реализации средств автоматического контроля и восстановления данных с использованием информационной избыточности и для функционирования средств защиты.

Наряду с оперативной реакцией на искажения в БД должно вестись накопление информации обо всех проявлениях дефектов с тем, чтобы использовать эти данные для локализации первичного источника ошибок и исправления соответствующих программ, данных или компонент аппаратуры. Подготовку, статистическую обработку и накопление данных по проявлениям искажений целесообразно проводить автоматически с выдачей периодически или по запросу сводных данных на индикацию для подготовки специалистами решений о корректировке программ или восстановлении аппаратуры.

Таким образом, введение избыточности в программы и данные способствует повышению качества функционирования БД. Особенно большое влияние избыточность может оказывать на надежность и безопасность решения задач в критических системах реального времени. При этом возможно снижение затрат на отладку и частичное обеспечение необходимой надежности и безопасности БД за счет средств повышения помехоустойчивости, оперативного контроля и восстановления функционирования программ и данных. Средства оперативной защиты вычислительного процесса, программ и данных, в свою очередь, являются сложными системами и не застрахованы от ошибок, способных привести к нарушению безопасности функционирования БД. Поэтому необходим комплексный анализ, распределение ресурсов и видов избыточности для максимизации безопасности применения критических БД.

3) Создание запросов на обновление, на добавление, на удаление, на создание таблицы

автоматизация оffice безопасность таблица запрос

Создание запроса на обновление.

С помощью запроса на обновление можно добавлять, изменять или удалять данные в одной или нескольких записях. Запросы на обновление можно рассматривать как разновидность диалогового окна Поиск и замена с более широкими возможностями. Следует ввести условие отбора (приблизительный аналог образца поиска) и условие обновления (приблизительный аналог образца замены). В отличие от диалогового окна Поиск и замена запрос на обновление может принимать несколько условий и позволяет обновить большое число записей за один раз, а также изменить записи сразу в нескольких таблицах.

Необходимо помнить приведенные ниже правила.

Запрос на обновление нельзя использовать для добавления новых записей в таблицу, но можно менять имеющиеся пустые значения на определенные значения.

Запрос на обновление нельзя использовать для удаления записей целиком (строк) из таблицы, но можно менять имеющиеся непустые значения на пустые.

С помощью запросов на обновление можно изменять все данные в наборе записей.

Кроме того, нельзя выполнить запрос на обновление для следующих типов полей в таблице.

Поля, содержащие результаты вычислений. Значения вычисляемых полей не хранятся в таблице постоянно. Они существуют только во временной памяти компьютера, после того как будут вычислены. Поскольку для вычисляемых полей не предусмотрено место постоянного хранения данных, их невозможно обновить.

Поля, источником записей для которых служат итоговые запросы или перекрестные запросы.

Поля с типом данных «Счетчик». Значения в полях с типом данных «Счетчик» изменяются только при добавлении записи в таблицу.

Поля в запросах на объединение.

Поля в запросах на уникальные значения и запросах на уникальные записи — запросах, возвращающих неповторяющиеся значения или записи. Это правило применимо при использовании запроса на обновление, а также при обновлении данных вручную путем ввода значений в форму или таблицу.

Первичные ключи, участвующие в отношениях между таблицами, кроме тех случаев, когда эти отношения были настроены на автоматическое выполнение каскадного обновления через поля ключа и любые связанные поля. При каскадном обновлении автоматически обновляются любые значения внешнего ключа в дочерней таблице (таблица на стороне «многие» отношения «один ко многим») при изменении значения первичного ключа в родительской таблице (таблица на стороне «один» отношения «один ко многим» ).

Примечание. Невозможно выполнять каскадное обновления для записей, использующих поле счетчика для создания значений первичного ключа.

Добавление записей в таблицу с помощью запроса на добавление.

Запрос на добавление выбирает записи из одного или нескольких источников данных и копирует их в существующую таблицу.

Предположим, например, что нужно получить базу данных с таблицей потенциальных клиентов, а у вас уже есть таблица с подобными данными. Данные необходимо хранить в одном месте, и вы решаете скопировать их из новой базы данных в существующую таблицу. Чтобы не вводить данные вручную, для копирования записей можно использовать запрос на добавление.

Преимущества использования запроса на добавление

Используя запрос для копирования данных, можно выполнять указанные ниже операции.

Добавление нескольких записей одновременно. При копировании данных вручную обычно приходится несколько раз копировать и вставлять записи. Используя запрос, можно выбрать все нужные данные сразу, а затем скопировать их.

Просмотр данных перед их копированием. Можно просмотреть выбранные данные в режиме таблицы и перед их копированием внести необходимые изменения. Это особенно легко сделать, если запрос содержит критерии или выражения, а вам необходимо несколько попыток для правильного выбора данных. Запрос на добавление нельзя отменить. Если сделана ошибка, придется либо восстанавливать базу данных с помощью резервной копии, либо исправлять ошибку вручную или с помощью запроса на удаление.

Уточнение выбора с помощью условий. Например, может потребоваться добавить записи только для покупателей, живущих в конкретном городе.

Добавление записей, когда некоторые поля в источниках данных отсутствуют в целевой таблице. Предположим, например, что в существующей таблице покупателей 11 полей, тогда как в новой таблице, откуда требуется скопировать данные, есть только девять из них. Для копирования данных из девяти совпадающих полей можно использовать запрос на добавление, а два несовпадающих поля можно оставить пустыми.

Основные этапы создания запроса на добавление

Создание запроса на добавление включает основные действия, указанные ниже.

Создание запроса на выборку. Сначала нужно выбрать данные, которые необходимо скопировать. При необходимости можно скорректировать выбор столько раз, сколько потребуется.

Преобразование запроса на выборку в запрос на добавление. После завершения выбора измените тип запроса на добавление. Выбор целевых полей для каждого столбца в запросе на добавление. В некоторых случаях Access выбирает целевые поля автоматически. Можно изменить целевые поля или выбрать их, если это не было сделано автоматически.

Предварительный просмотр и выполнение запроса на добавление записей. Перед добавлением записей можно переключиться в режим просмотра таблицы для предварительного просмотра добавляемых записей.

Важно. Запрос на добавление нельзя отменить. Перед его выполнением рассмотрите целесообразность создания резервной копии базы данных или целевой таблицы.

Использование запросов для удаления данных.

Запрос на удаление используется, когда необходимо удалить из базы данных записи целиком, вместе со значением ключа, которое делает эти записи уникальными. Следует помнить, что в приложении Access удалять вручную как записи целиком, так и отдельные их части можно несколькими способами.

Для удаления данных из базы данных Access можно использовать запросы двух типов. Тип используемого запроса зависит от того, что именно требуется удалить.

Если нужно удалить отдельные поля в записях одной или нескольких таблиц, следует использовать запрос на обновление, который заменяет существующие значения либо на пустое значение (то есть на отсутствие данных), либо на пустую строку (пару двойных кавычек без пробела между ними).

Запрос на обновление используется для удаления отдельных полей потому, что запрос на удаление по умолчанию удаляет только строки целиком. Процесс использования запроса на обновление для удаления данных состоит из следующих основных этапов. Создание запроса на выборку и проверка, что он возвращает только те данные, которые нужно удалить; преобразование этого запроса в запрос на обновление с использованием значения NULL или пустых строк в качестве нового значения; выполнение этого запроса для обновления существующих данных.

Если требуется удалить записи (строки) целиком, следует использовать запрос на удаление.

По умолчанию запрос на удаление удаляет все данные каждого поля записи вместе со значением ключа, который делает эту запись уникальной. При выполнении такого запроса всегда удаляется строка таблицы целиком. Процесс состоит из следующих основных этапов: создание запроса на выборку и проверка, что он возвращает только те данные, которые нужно удалить; преобразование этого запроса в запрос на удаление и выполнение его для удаления данных.

Следует помнить: если запись, которую нужно удалить, является стороной «один» отношения «один ко-многим», необходимо перед выполнением запроса изменить свойство этого отношения. Далее в этой статье в разделе Подготовка к удалению связанных данных объясняется, как выполнить эту задачу. Дополнительные изменения необходимо внести потому, что по умолчанию Access запрещает удаление данных на стороне «один» в отношении «один ко многим ».

Кроме того, нужно помнить, что после удаления или обновления записи или ее части невозможно отменить эти изменения, поэтому следует всегда делать резервную копию данных перед выполнением запроса на удаление.

Примечание. Обычно запросы на обновление или удаление используются только когда необходимо быстро обновить или удалить большое количество данных. Если нужно удалить несколько записей, и это проще сделать вручную, можно открыть таблицу в режиме таблицы, выбрать поля или строки, которые требуется удалить, и нажать клавишу DELETE.

Планирование удаления

Процесс использования запроса для удаления записей включает следующие основные этапы.

Спланируйте удаление. Следует убедиться в наличии необходимых разрешений на удаление данных и в том, что другие пользователи закрыли объекты, использующие соответствующие таблицы, а затем создать резервную копию базы данных.

Убедитесь, что база данных находится в надежном расположении или подписана цифровой подписью. Если ни одно из этих условий не выполняется, можно предоставить базе данных состояние доверенной на время сеанса работы с ней. Помните, что по умолчанию приложение Access блокирует все запросы на изменение (на удаление, обновление и создание таблицы), если базе данных не предоставлено состояние доверенной.

Если требуется удалить данные из нескольких таблиц, и эти таблицы связаны, включите параметры Целостность данных и Каскадное удаление связанных записей для каждой из связей. Это позволит запросу удалять данные из таблиц со стороны отношения «один» и «многие».

Создайте запрос на выборку и добавьте условия для получения нужного набора записей.

Если нужно удалить отдельные поля из таблицы, преобразуйте запрос на выборку в запрос на обновление, введите значение NULL или пустую строку

( "" ) в качестве условия обновления и выполните запрос.

Если нужно удалить записи целиком, преобразуйте запрос на выборку в запрос на удаление и выполните его.

Подготовительные действия.

Прежде чем полностью или частично удалять записи из базы данных, выполните следующие действия.

Убедитесь, что база данных доступна не только для чтения. Для этого в проводнике Windows щелкните правой кнопкой мыши файл базы данных (с расширением accdb или mdb) и выберите в контекстном меню команду Свойства. В диалоговом окне Свойства должен быть снят флажок только чтение. Проверьте наличие необходимых разрешений на удаление записей из базы данных. Убедитесь, что удаление записей не повлияет на работу других пользователей. Попросите всех пользователей базы данных закрыть все таблицы, формы, запросы и отчеты, в которых используются удаляемые данные. Это позволит избежать конфликтов блокировки.

Совет. Если базу данных использует большое количество пользователей, может потребоваться завершить ее работу и открыть повторно в режиме монопольного доступа.

Создание запроса на создание таблицы.

Запрос на создание таблицы используется, если необходимо скопировать данные, содержащиеся в таблице, или создать архив этих данных.

Примечание. Запрос на создание таблицы в веб-базе данных невозможно выполнить через веб-браузер. Чтобы это сделать, необходимо открыть веб-базу данных в Access 2010.

Запрос на создание таблицы используется, если необходимо скопировать данные, содержащиеся в таблице, или создать архив этих данных.

Создание запроса на создание таблицы.

Общие сведения

Запрос на создание таблицы получает данные из одной или нескольких таблиц, а затем помещает набор результатов в новую таблицу. Новая таблица может располагаться в базе данных, открытой в текущий момент, или создается в другой базе данных.

Обычно запрос на создание таблицы используют, когда необходимо скопировать данные или поместить их в архив. Предположим, что существует таблица (или несколько таблиц) с данными о продажах за прошедшие периоды, и эти данные нужно использовать в отчетах. Измениться данные не могут, поскольку все сделки были совершены не менее одного дня назад. Многократное выполнение запроса для извлечения данных требует значительного времени, особенно если запрос сложный, а у хранилища данных большой объем. Загрузив данные в отдельную таблицу и используя эту таблицу в качестве источника данных, можно снизить нагрузку и получить удобный архив данных. В процессе работы следует помнить, что данные в новой таблице являются копией исходных данных в определенный момент времени; они не связаны с исходной таблицей (или таблицами).

Процедура создания запроса на создание таблицы включает указанные ниже основные этапы.

Включите базу данных, если она не подписана или не находится в надежном расположении. В противном случае нельзя будет запускать запросы на изменение (запросы на добавление, на обновление или на создание таблицы).

В режиме конструктора запроса создайте запрос на выборку и вносите в него изменения, пока он не будет возвращать нужные записи. Можно выбрать данные из нескольких таблиц и фактически денормализовать их. Например, можно поместить данные о заказчиках, грузоотправителях и поставщиках в одну таблицу, что обычно не делается в производственной базе данных с правильно нормализованными таблицами. В запросе можно также использовать условия для более точной настройки или сужения набора результатов.

Преобразуйте запрос на выборку в запрос на создание таблицы, выберите расположение для новой таблицы и затем выполните запрос, чтобы создать таблицу. Создание запроса на создание таблицы. При составлении запроса на создание таблицы следует сначала создать запрос на выборку, а затем преобразовать его в запрос на создание таблицы. В запросе на выборку можно использовать вычисляемые поля и выражения, чтобы он возвращал нужные данные.

Литературу

1) Андердал, Б. Самоучитель WINDOWS 98 – Спб: Питер 1998

2) Глушаков, С.В., Ломотько Д.В. Базы данных : Учебный курс – Харьков : Фолио, 2000г

3) Еремин Л.В. Косарев В.П. Машникова О.В. Экономическая информатика: Учебник

4) Windows 7 Авторы: А. Жвалевский 1-е издание, 2010 год.

Похожие работы

сети, построенной на основе различных топологий. Программное обеспечение прикладных систем, предназначенных для профессиональной деятельности руководителя, включает: · системные программные средства; · базовые пакеты прикладных программ; · средства сетевой поддержки компьютеров в локальных и глобальных сетях; · системы прикладного программирования; · тестовые программные средства. ...

... счет создания и функционирования обеспечивающих подсистем, таких, как информационная, программная, математическая, техническая, технологическая, организационная и правовая подсистемы. Первым шагом на пути внедрения информационных технологий на предприятии является выбор системы автоматизации. Иногда в этом вопросе важную роль играют политика, соображения «высшего порядка», при которых, например, ...

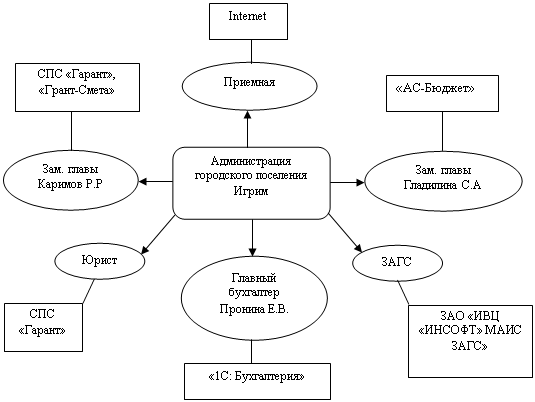

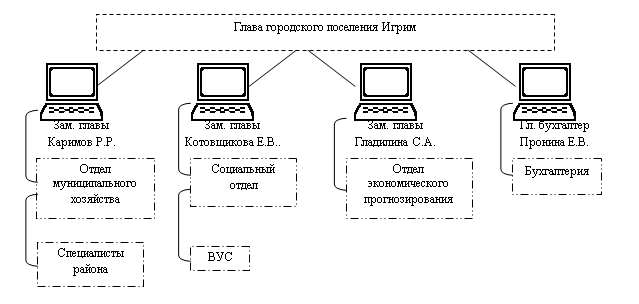

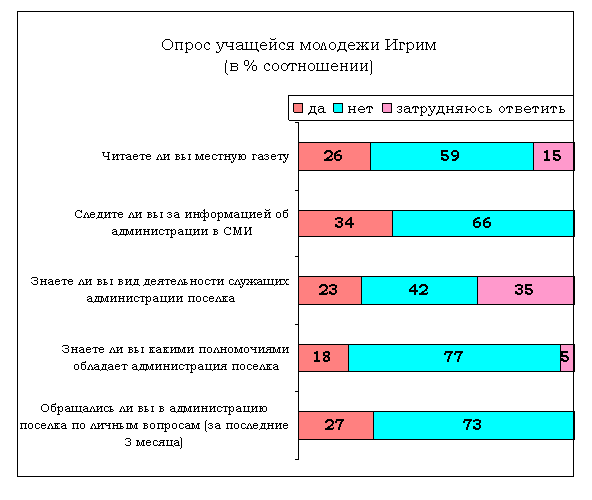

... деятельности в сфере информационных технологий на территории Ханты-Мансийского автономного округа - Югры" 2.4 Анализ использования информационных технологий в деятельности органа муниципальной службы на примере Администрации городского поселения Игрим Городское поселение Игрим в соответствии с законом Ханты-Мансийского автономного округа - Югры "О статусе и границах муниципальных ...

... и контракторов. Внедрение интегрированной системы управления позволит компании эффективно решить данную задачу, так как ИСУ основывается на новейших разработках в области управленческого планирования и информационных технологий, применяемых крупными компаниями Западной Европы и США. Одной из основных предпосылок ИСУ является ведение управленческого и финансового документооборота в соответствии с ...

0 комментариев