Навигация

2. Перечень и анализ угроз

Для обеспечения информационной безопасности отделения Пензенского Фонда РФ необходимо рассмотреть перечень угроз ISO/IEC PDTR 13335, проанализировать ситуации, в случае их возникновения, выявить, на сколько опасны угрозы и последствия для деятельности госоргана. Описание каждой угрозы анализируем с помощью модели угроз, включающую:

–нападения пригодные для реализации угрозы (возможность, методы, уязвимости);

–объекты нападений;

–тип потери (конфиденциальность, целостность, доступность и т.д.);

–масштаб ущерба;

–источники угрозы. Для источников угроз – людей модель нарушителя должна включать:

– указание их опыта,

– указание знаний,

– указание доступных ресурсов, необходимых для реализации угрозы,

– возможную мотивацию их действий.

Список угроз из части 3 технического отчета Международной организации стандартизации ISO/IEC PDTR 13335. Этот перечень выглядит следующим образом:

–землетрясение;

–наводнение;

–ураган;

–молния;

–промышленная деятельность;

–бомбовая атака;

–использование оружия;

–пожар (огонь);

–преднамеренное повреждение;

–авария источника мощности;

–авария в подаче воды;

–авария воздушного кондиционирования;

–неисправности аппаратных средств;

–колебание мощности;

–экстремальные значения температуры и влажности;

–пыль;

–электромагнитное излучение;

–кража;

–неавторизованное использование среды хранения;

–износ среды хранения;

–операционная ошибка персонала;

–ошибка технического обслуживания;

–авария программного обеспечения;

–использование программного обеспечения неавторизованными пользователями;

–использование программного обеспечения неавторизованным способом;

–подделка идентификатора пользователя;

–нелегальное использование программного обеспечения;

–вредоносное программное обеспечение;

–нелегальный импорт/экспорт программного обеспечения;

–доступ к сети неавторизованных пользователей;

–ошибка операционного персонала;

–ошибка технического обслуживания;

–техническая неисправность компонентов сети;

–ошибки при передаче;

–повреждения в линиях связи;

–перегрузка трафика;

–перехват;

–проникновение в коммуникации;

–ошибочная маршрутизация сообщений;

–повторная маршрутизация сообщений;

–отрицание;

–неисправность услуг связи (то есть, услуг сети);

–ошибки пользователя;

–неправильное использование ресурсов;

–дефицит персонала.

Анализ каждой угрозы.

Землетрясение, наводнение, ураган и молнию не имеет смысла рассматривать подробно по модели, т.к. возможность их появления мало-вероятная. Тем не менее, в случае наводнения госучреждение не пострадает, потому что находится на возвышенной местности (недалеко от Западной Поляны), относительно центра города и других спальных районов. Географическое положение г. Пенза исключает возможность землетрясения. Ураган особых последствий за собой не повлечет, если окна будут закрыты. По неосторожности (если в открытую форточку ворвется ветер) можно потерять время на наведение порядка в разбросанных бумагах. В случае удара молнии возникнет пожар. Для избежания подобной катастрофической ситуации необходимо устанавливать громоотвод. Угроза пожара будет рассмотрена ниже. Промышленная деятельность, бомбовая атака и использование оружия являются маловероятными угрозами, поэтому их подробно не анализируем. В случае реализации промышленной деятельности как угрозы может произойти случайный обрыв каналов связи с банком и г. Москвой. При этом будет потеряна часть информационного ресурса. При бомбовой атаки появится возможность потери информации, жизни людей, оборудования. Все это связано с огромными денежными потерями. При использовании оружия возникнет вероятность нарушение конфиденциальности информационного ресурса.

Пожар

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – высоковероятная, уязвимость – незащищенность электропроводки, методы нападения – случайное замыкание.

Объект нападения – провода

Тип потери – затруднение деятельности, денежные потери

Масштаб ущерба – высокий

Источник угроз – случайность

Преднамеренное повреждение

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – высоковероятная, уязвимость – отсутствие контроля за работниками отделения, методы нападения – намеренно совершив ошибку или удалив необходимый системный файл.

Объект нападения – программное обеспечение, оборудование

Тип потери – денежные потери, затруднение в деятельности

Масштаб ущерба – высокий

Источник угроз – работники отделения

опыт – не обязателен

знания – присутствуют

доступные ресурсы – вычислительные, аппаратные, информационные.

возможная мотивация действий – в личных корыстных целях (в случае повышения должности).

Авария источника мощности

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – незащищенность электропроводки, методы нападения – случайное замыкание.

Объект нападения - информация, сетевые и аппаратные средства

Тип потери – компьютерные данные

Масштаб ущерба – высокий

Источник угроз – рабочий персонал, стихия

опыт – не обязателен

знания – присутствуют

доступные ресурсы – физические, аппаратные, информационные

возможная мотивация действий – преднамеренно и непреднамеренно.

Авария в подаче воды

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – маловероятная, уязвимость – незащищенные провода на полу, методы нападения – промокание сетевого кабеля.

Объект нападения – провода

Тип потери – время, затруднение в деятельности

Масштаб ущерба – низкий

Источник угроз – вода

Авария воздушного кондиционирования

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – маловероятная, уязвимость – неисправность работы кондиционера, методы нападения – неисправная проводка.

Объект нападения – кондиционер

Тип потери – время на восстановление

Масштаб ущерба – низкий

Источник угроз – неисправность, износ оборудования (кондиционера).

Неисправности аппаратных средств

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – износ, методы нападения – длительное использование.

Объект нападения – аппаратные средства

Тип потери – денежные потери

Масштаб ущерба – средний

Источник угроз – отсутствие периодический проверки работоспособности аппаратных средств

Колебания мощности

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – незащищенность компьютеров от колебания мощности (отсутствие сетевых фильтров), методы нападения – неисправная работа персонала.

Объект нападения – информация, сетевые и аппаратные средства.

Тип потери – компьютерные данные

Масштаб ущерба – высокий

Источник угроз – рабочий персонал

опыт – не обязателен

знания – не обязательны

доступные ресурсы – физические, аппаратные

возможная мотивация действий – преднамеренно и непреднамеренно.

Экстремальные значения температуры и влажности

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – маловероятная, уязвимость – отсутствие воздушного кондиционирования, методы нападения – перемена погоды.

Объект нападения – рабочий персонал

Тип потери – отсутствует

Масштаб ущерба – низкий

Источник угроз – природные условия

Пыль

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – маловероятная, уязвимость – накопление пыли, методы нападения – несоблюдение влажной уборки.

Объект нападения – компьютеры

Тип потери – аппаратные средства, затруднение в деятельности

Масштаб ущерба – средний

Источник угроз – обслуживающий персонал

опыт – начальный уровень

знания – обязательны

доступные ресурсы – технические

возможная мотивация действий – невыполнение полномочий

Электромагнитное излучение

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – оборудование, методы нападения – умышленное воздействие электромагнитного излучателя.

Объект нападения – носитель информации и персонал

Тип потери – потеря времени, здоровья сотрудников отделения, информации и оборудования

Масштаб ущерба – высокий

Источник угроз – электромагнитный излучатель.

Кража

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – высоковероятная, уязвимость – слабая защищенность информации, методы нападения – несанкционированное умышленное действие.

Объект нападения – критическая информация.

Тип потери – целостность, конфиденциальность, затруднения в деятельности

Масштаб ущерба – высокий

Источник угроз – злоумышленники

опыт – высокий уровень

знания – обязательны

доступные ресурсы – информационные, телекоммуникационные

возможная мотивация действий – в личных интересах

Неавторизованное использование среды хранения

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – незащищенность среды хранения , методы нападения – вход под чужим логин - паролем.

Объект нападения – чувствительная информация

Тип потери – конфиденциальность, целостность, денежные затраты, затруднение в деятельности

Масштаб ущерба – высокий

Источник угроз – неавторизованное лицо, авторизованное лицо под чужим именем

опыт – начальный уровень

знания – присутствуют

доступные ресурсы – информационные

возможная мотивация действий – умысел

Износ среды хранения

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – отсутствие обновления среды хранения (гибких и жестких дисков, бумаги), методы нападения– длительное использование, нагромождение сведениями БД .

Объект нападения – БД.

Тип потери – целостность

Масштаб ущерба – высокий

Источник угроз – администраторы

опыт – высокий

знания – обязательны

доступные ресурсы – информационные

возможная мотивация действий – недобросовестное выполнение обязанностей.

Операционная ошибка персонала

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – невнимательность, методы нападения – случайное незапланированное выполнение операций, подсчетов.

Объект нападения – информация.

Тип потери – целостность

Масштаб ущерба – средний

Источник угроз – персонал

опыт – как наличие, так и отсутствие

знания – не обязательны

доступные ресурсы – информационные, вычислительные

возможная мотивация действий – неосторожность

Ошибка технического обслуживания

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – невнимательность техника, методы нападения – неэффективная установка компьютерных компонентов, устройств сети.

Объект нападения – аппаратные и сетевые средства.

Тип потери – затруднение в деятельности

Масштаб ущерба – средний

Источник угроз – техническое обслуживание

опыт – высокий

знания – обязательны

доступные ресурсы – аппаратные

возможная мотивация действий – небрежность

Авария программного обеспечения

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – внутренний дефект ПО, методы нападения – удаление файла.

Объект нападения – программное обеспечение.

Тип потери – целостности информации, затруднения в деятельности

Масштаб ущерба – высокий

Источник угроз – работники отделения

опыт – минимальный

знания – необходимы

доступные ресурсы – программное обеспечение

возможная мотивация действий – неосторожность

Использование программного обеспечения неавторизованным пользователями

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – возможность неавторизованного входа, методы нападения – использование программы для взлома сетей.

Объект нападения – БД

Тип потери – конфиденциальность информации, затруднения в деятельности

Масштаб ущерба – высокий

Источник угроз – пользователь АРМ

опыт – не обязателен

знания – не обязательны

доступные ресурсы – информационные ресурсы

возможная мотивация действий – самоутверждение

Использование программного обеспечения неавторизованными способом

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – отсутствие проверки прав и возможностей пользователя, методы нападения – использование программы для взлома сетей.

Объект нападения – сервер

Тип потери – конфиденциальность информации, материальные потери

Масштаб ущерба – высокий

Источник угроз – хакер

опыт – максимальный

знания – отличные

доступные ресурсы – информационные ресурсы

возможная мотивация действий – осуществление несанкционированного доступа.

Подделка идентификатора пользователя

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – несовершенство защиты ПО, методы нападения – применение чужого пароля.

Объект нападения – информация

Тип потери – конфиденциальность

Масштаб ущерба – высокий

Источник угроз – персонал

опыт – высокий уровень

знания – необходимы

доступные ресурсы – информационные

возможная мотивация действий –умысел.

Нелегальное использование программного обеспечения

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – вредоносные подпрограммы встроенные в программы, методы нападения– закачивание вируса.

Объект нападения – системы, ОС, ПО

Тип потери – доступность

Масштаб ущерба – средний

Источник угроз – нелегальное ПО

Вредоносное программное обеспечение

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – высоковероятная, уязвимость – нарушение работы ОС, методы нападения – внедрение вредоносной программы.

Объект нападения – программы и информация

Тип потери – целостность, доступность, затруднение в деятельности, денежные затраты

Масштаб ущерба – высокий

Источник угроз – вредоносное ПО, постороннее лицо

опыт – наличие опыта

знания – обязательны

доступные ресурсы – сетевые

возможная мотивация действий – умысел.

Нелегальный импорт / экспорт программного обеспечения

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – высоковероятная, уязвимость – конфиденциальность ПО, методы нападения – кража.

Объект нападения – ПО

Тип потери – конфиденциальность ПО

Масштаб ущерба – высокий

Источник угроз – внешнее и внутреннее лица

опыт – присутствует для внешнего лица, отсутствуют для внутреннего

знания – аналогично как опыт

доступные ресурсы – для внутренних – внешние носители, для хакеров - сеть

возможная мотивация действий – для внутреннего – умысел, халатность, для внешнего – только умысел.

Доступ к сети неавторизованных пользователей

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – сетевые данные, методы нападения – проникновение в сеть неавторизованных пользователей.

Объект нападения – сеть, данные

Тип потери – целостность, доступность

Масштаб ущерба – средний

Источник угроз – для глобальной сети – внешние источники, для локальной – внутренние (рабочие отделения)

опыт – присутствует

знания – обязательны

доступные ресурсы – информационные, сетевые данные

возможная мотивация действий –умышленно.

Ошибка операционного персонала

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – высоковероятная, уязвимость – неосторожность обращения с ресурсами, методы нападения – ошибочное использование нелегального ПО (по неосторожности).

Объект нападения – информация, БД, сеть

Тип потери – целостность, доступность, затруднение в деятельности

Масштаб ущерба – средний

Источник угроз – операционный персонал

опыт – средний уровень

знания – необходимы

доступные ресурсы – технические и программные средства

возможная мотивация действий – халатность, неосмотрительность.

Ошибка технического обслуживания

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – электрическая и локальная сеть, информация, методы нападения – использование технического оборудования и ПО.

Объект нападения – электрическая и локальная сеть, информация

Тип потери – целостность, доступность, затруднение в деятельности, денежные затраты на оборудование

Масштаб ущерба – средний

Источник угроз – техническое обслуживание

опыт – присутствует

знания – необходимы

доступные ресурсы – технические и программные средства

возможная мотивация действий – небрежность, халатность

Техническая неисправность компонентов системы

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – устарелость, методы нападения – некачественное использование компонентов сети.

Объект нападения – компоненты сети

Тип потери – целостность, доступность, затруднение в деятельности, оборудование

Масштаб ущерба – низкий

Источник угроз – периферийные устройства.

Ошибка при передаче

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – коллизии, методы нападения – неправильное вычисление контрольной суммы.

Объект нападения – информация.

Тип потери – целостность, затруднение в деятельности

Масштаб ущерба – средний

Источник угроз – сеть, внешние воздействия

Повреждение в линиях связи

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – высоковероятная, уязвимость – незащищенность линий связи, методы нападения – случайный обрыв линий связи.

Объект нападения – линии связи.

Тип потери – затруднение в деятельности

Масштаб ущерба – средний

Источник угроз – рабочий персонал

опыт – отсутствует

знания – не обязательны

доступные ресурсы – информационные

возможная мотивация действий – неосторожность

Перегрузка трафика

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – перегрузка сети, сетевые устройства, методы нападения– одновременная посылка (запрос) сообщений с разных станций.

Объект нападения – сеть

Тип потери – доступность, затруднение в деятельности

Масштаб ущерба – средний

Источник угроз – пользователь АРМ

опыт – отсутствие

знания – не обязательны

доступные ресурсы – сетевые

возможная мотивация действий – отсутствует.

Перехват

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – незащищенность канала связи при передачи, методы нападения– перехват информации.

Объект нападения – информация

Тип потери – целостность, правильность передачи

Масштаб ущерба – высокий

Источник угроз – постороннее лицо

опыт – высокий уровень

знания – нужны

доступные ресурсы – информационные и программные

возможная мотивация действий – умысел

Проникновение в коммуникации

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – незащищенность коммуникаций, методы нападения – с помощью программных и аппаратных средств (жучки, прослушка).

Объект нападения – информация, данные

Тип потери – конфиденциальность

Масштаб ущерба – средний

Источник угроз – посторонние лица (шпионы)

опыт – высокий

знания – необходимы

доступные ресурсы – информационные

возможная мотивация действий – умысел.

Ошибочная маршрутизация сообщений

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – неисправность работы маршрутизатора, устарелость, методы нападения – ошибочная адресация.

Объект нападения – информация, данные

Тип потери – доступность, конфиденциальность, целостность, затруднения в деятельности

Масштаб ущерба – средний

Источник угроз – периферийное устройство (маршрутизатор)

Повторная маршрутизация сообщений

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – неисправность работы маршрутизатора, методы нападения– повторная адресация.

Объект нападения – информация, данные

Тип потери – затруднение в деятельности

Масштаб ущерба – средний

Источник угроз – маршрутизатор

Отрицание

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – маловероятная, уязвимость – отсутствие средств добиться отказуемости, методы нападения – отказ в признании пересылаемого.

Объект нападения – информация

Тип потери – затруднение в деятельности

Масштаб ущерба – низкий

Источник угроз – внешнее / внутреннее лицо

опыт – отсутствие

знания – не обязательны

доступные ресурсы – информационные

возможная мотивация действий – злоумышленность.

Неисправность услуг связи (т.е. услуг сети)

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – высоковероятная, уязвимость – отсутствие должного контроля за работоспособностью сети, методы нападения – неисправная работа сети.

Объект нападения – работоспособность связи

Тип потери – затруднение в деятельности

Масштаб ущерба – низкий

Источник угроз – внешнее воздействие, ПО.

Ошибки пользователя

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – некомпетентность, методы – случайное удаление сведений.

Объект нападения – БД.

Тип потери – информационный

Масштаб ущерба – высокий

Источник угроз – рабочий персонал

знания – не обязательны

доступные ресурсы – вычислительные, информационные

возможная мотивация действий – небрежность, недобросовестность

Неправильное использование ресурсов

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – вероятная, уязвимость – неквалифицированный персонал, методы – использование не по назначению.

Объект нападения – программное обеспечение.

Тип потери – временные

Масштаб ущерба – низкий

Источник угроз – неквалифицированный персонал

опыт – начальный уровень

знания – минимальные

доступные ресурсы – информационные

возможная мотивация действий – отсутствие опыта работы, знаний в данной области.

Дефицит персонала

Нападения пригодные для реализации угрозы (уязвимость, методы, возможность). Возможность – маловероятная, уязвимость – накопление работы, методы – массовое увольнение.

Объект нападения – работники отделения.

Тип потери – потеря производительности (работа будет выполняться не вовремя)

Масштаб ущерба – средний

Источник угроз – руководитель

опыт – необязателен

знания – присутствуют

доступные ресурсы – любые

возможная мотивация действий – некомпетентность, жесткие условия труда.

Главным объектом нападения будет чувствительная информация, а опасными угрозами – преднамеренное незаконное действие (постороннее лицо, злоумышленник), вредоносное программного обеспечения и ошибки работников отделения. В результате основными потерями являются информационные ресурсы, их конфиденциальность, денежные потери и затруднения в деятельности.

Похожие работы

... и финансирования целевых программ (по сравнению с предыдущим годом увеличились в 1,4 и 2,5 раза соответственно).[13.]Глава 3. Характеристика проблем функционирования внебюджетных фондов РФ и перспективы их решения. 3.1. Пенсионный фонд Российской Федерации. Одной из самых серьезных проблем в деятельности ПФ РФ остается проблема инвестирования пенсионных денег. Члены совета по пенсионной ...

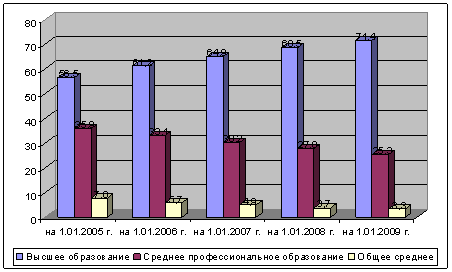

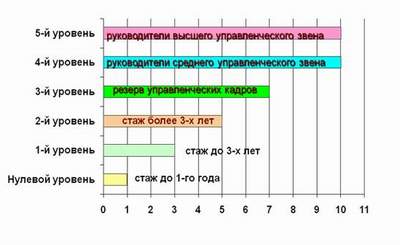

... внимательности к работе ведь от качества работы каждого отдела зависит качество работы всего Пенсионного Фонда. Глава 3. Анализ состояния и пути совершенствования кадровой политики Управления ПФР по Колпинскому району 3.1 Кадровая политика – важное направление в деятельности ПФР Пенсионный фонд Российской Федерации - один из наиболее значимых социальных институтов государства, ...

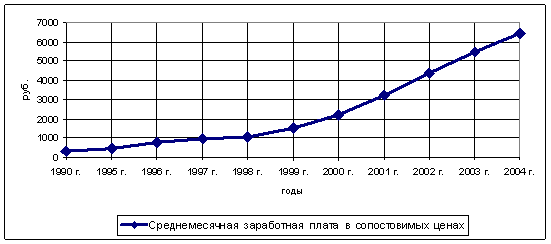

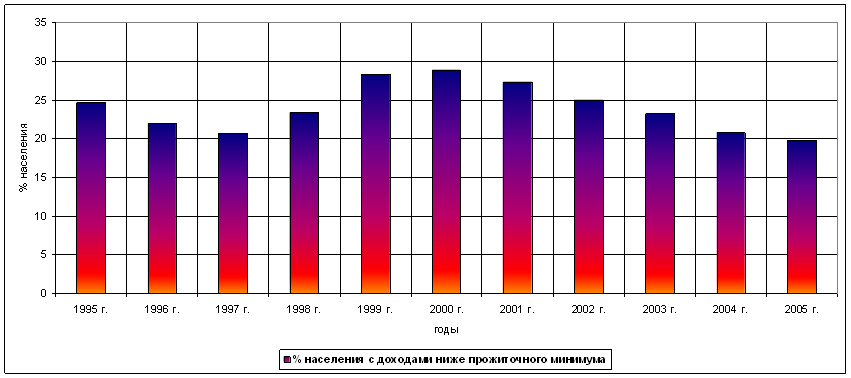

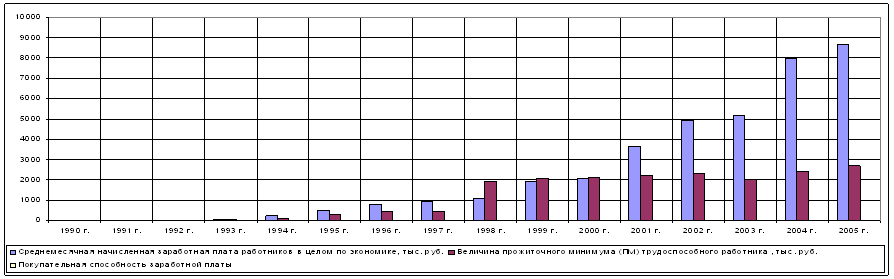

... социальная политика области на этапе стабилизации и перехода к экономическому росту существенно будет зависеть от политики, проводимой Правительством Российской Федерации в соответствии с общим ходом экономических реформ. 3.2 Проблемы и перспективы повышения уровня и качества жизни населения России Анализ показывает, что главные проблемы социально сферы России в настоящее время связаны с ...

... животные на выращивании и откорме. ПРОИЗВОДСТВО – процесс создания разных видов экономического продукта. ПРОТОКОЛ – стандартизованное соглашение по порядку обмена информацией и данными в информационных системах. ПРОЦЕСС – загруженная в память выполняемая прикладная программа, ее адресное пространство и ресурсы. ПРОЦЕССОР – специализированная электронная схема, которая выполняет все вычисления ...

0 комментариев