Навигация

КРИПТОГРАФИЧЕСКИЕ МЕТОДЫ ЗАЩИТЫ

4.2. КРИПТОГРАФИЧЕСКИЕ МЕТОДЫ ЗАЩИТЫ

Краткий обзор криптографических методов защиты

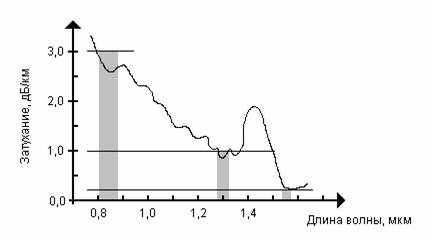

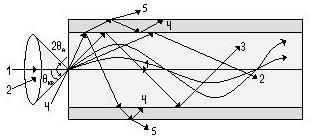

1. Метод, основанный на использовании кодового зашумления передаваемых сигналов. При реализации этого метода применяются специально подобранные в соответствии с требуемой скоростью передачи коды, размножающие ошибки. Даже при небольшом понижении оптической мощности, вызванном подключением устройства съема информации к ОВ, в цифровом сигнале на выходе ВОЛС резко возрастает коэффициент ошибок, что достаточно просто зарегистрировать средствами контроля ВОЛС.

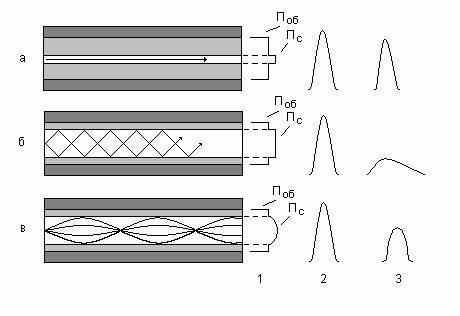

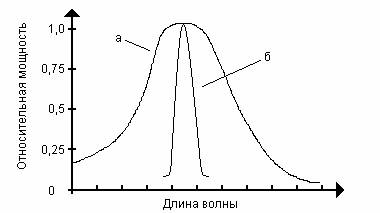

2. Метод, основанный на использовании пары разнознаковых компенсаторов дисперсии на ВОЛС. Первый компенсатор вводит в линию диспергированный сигнал, а на приемном конце второй компенсатор восстанавливает форму переданного сигнала.

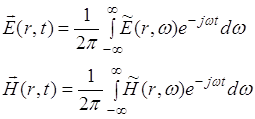

3. Использование режима динамического (детерминированного) хаоса, который позволяет обеспечить передачу информации с псевдохаотически изменяющимися частотой и амплитудой несущей. В результате выходной сигнал внешне является шумоподобным, что затрудняет расшифровку.

4. Методы квантовой криптографии – соединяют достижения криптографической науки с квантовой механикой и квантовой статистикой. Они потенциально обеспечивают высокую степень защиты от перехвата информации на линии связи за счет передачи данных в виде отдельных фотонов, поскольку неразрушающее измерение их квантовых состояний в канале связи перехватчиком невозможно, а факт перехвата фотонов из канала может быть выявлен по изменению вероятностных характеристик последовательности фотонов.

Пример использования криптографического метода защиты

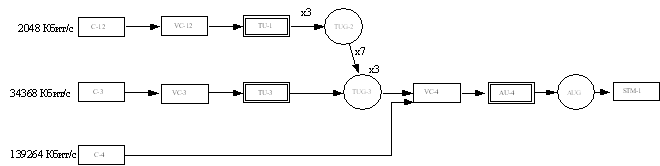

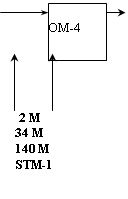

Для криптографической защиты следует выбрать средства, которые не вносят существенных временных задержек при криптографическом преобразовании передаваемой/принимаемой информации и обеспечивают шифрование/расшифровку для всего диапазона скоростей передачи данных, характерного для каналов SONET/SDH [2].

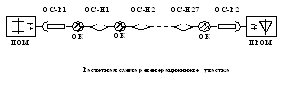

В качестве таких средств были выбраны устройства SafeEnterprise SONET Encryptor компании SafeNet. Они осуществляют шифрование всего трафика SDH на канальном уровне на скорости от ОС-3 (155,5 Мбит/с) до ОС-48 (2,4 Гбит/с). Их применение прозрачно для протоколов вышележащих уровней и, следовательно, не должно вносить существенной задержки в сигнал. Это предположение было решено проверить серией тестов.

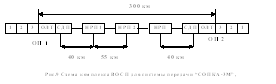

Для проведения новой серии испытаний был собран стенд, имитирующий нагрузку на магистраль передачи данных между основным ЦОД и резервным. Оборудование шифрования трафика SafeEnterprise SONET Encryptor OC3/OC12 подключалось к магистрали SDH и обеспечивало прозрачное для конечных устройств шифрование трафика. Для тестирования использовались встроенные средства OS Sun Solaris, которые создавали нагрузку на дисковую подсистему и измеряли ее параметры. Параметры нагрузки варьировались как по видам нагрузки, так и размерам блока передаваемых данных (8 Kбайт и 1 Mбайт). Измерения последовательно проводились для двух конфигураций испытательного стенда: канал 100 Мбит/c с шифрованием и канал с той же пропускной способностью без шифрования.

Сравнение результатов тестов позволило сделать такой вывод: использование аппаратуры шифрования уменьшает пропускную способность канала на 2,46–4,32% при операциях чтения данных с диска и не более чем на 6,15% при операциях записи данных на диск. Таким образом, применение устройств канального шифрования SafeEnterprise SONET Encryptor OC3/OC12 незначительно уменьшает пропускную способность канала SDH (снижение производительности при шифровании по протоколу IPSec составляет, по разным оценкам, от 7 до 30%). Устройства шифрования компании SafeNet позволяют осуществлять криптографическую защиту передаваемых данных без изменения схемы IP-адресации и маршрутизации.

Заключение

Все перечисленные выше методы защиты и их комбинации могут обеспечивать безопасность информации лишь в рамках известных моделей НД.

При этом эффективность систем защиты определяется как открытием новых, так и совершенствованием технологий НСИ, использующих уже известные физические явления.

С течением времени противник может освоить новые методы перехвата, потребуется дополнять защиту, что не свойственно криптографическим методам защиты, которые рассчитываются на достаточно длительный срок.

В заключение следует отметить, что необходимость практического внедрения и эффективного использования защищенных ВОЛС в сетях связи является задачей сегодняшнего дня.

Список использованной литературы 1. Спирин А. А.. Введение в технику волоконно-оптических сетей. http://www.citforum.ru/nets/optic/optic1.shtml 2. Филатенков А.. Доказательства уязвимости ВОЛС. http://www.osp.ru/nets/2008/09/5300705/

3. Манько А., Каток В., Задорожний М.. Защита информации на волоконно-оптических линиях связи от несанкционированного доступа.

http://bezpeka.com/files/lib_ru/217_zaschinfvolopt.zip

4. Гришачев В.В., Кабашкин В.Н., Фролов А.Д.. Физические принципы формирования каналов утечки информации в ВОЛС. http://it4business.ru/itsec/FizicheskiePrincipyFormirovanijaKanalovUtechkiInformaciiVVolokonnoOpticheskixLinijaxSvjazi 5. Убайдуллаев Р.Р. Волоконно-оптические сети. М., Эко-Трендз, 2000. 6. Фриман Р. Волоконно-оптические системы связи. М., Техносфера; 2004 г. 7. Иоргачев Д.В., Бондаренко О.В. Волоконно-оптические кабели и линии связи. М., 1998. 8. Новиков Ю.В., Карпенко Д.Г. Волоконно-оптическая сеть. М, 1995. 9. Семенов А. Б. Волоконно-оптические подсистемы современных СКС. М, 1994. 10. Северин В.А. Средства защиты в сетях. Комплексная защита информации на предприятии. Учебник для вузов. М, 1999. 11. Запечников С.В., Милославская Н.Г., Толстой А.И., Ушаков Д.В. Информационная безопасность . 12. Домарев В. В. Защита информации и безопасность компьютерных систем 1999. 13. Ярочкин В. И. Информационная безопасность. Учебник для вузов. М, 2003.Похожие работы

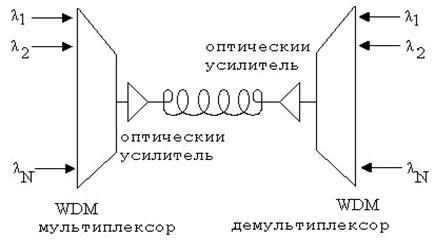

... оптических линий; оптические рефлектометры OTDR (Optical Time Domain Reflectometer); локаторы дефектов. ЗАКЛЮЧЕНИЕ В качестве заключения, будет целесообразно рассмотреть достоинства и недостатки волоконно-оптических линий связи. Достоинства Широкая полоса пропускания - обусловлена чрезвычайно высокой частотой несущей 1014Гц. Это дает потенциальную возможность передачи по одному оптическому ...

... большое количество способов компенсации дисперсии. Их можно разделить на следующие три класса [7]: - способы компенсации дисперсии, основанные на управлении пространственным распределением дисперсии волоконно-оптической линии связи (ВОЛС) для обеспечения нулевого суммарного (интегрального) значения дисперсии для всей линии; - способы компенсации дисперсии, основанные на управлении ...

... заданные функции с заданным качеством в течение некоторого промежутка времени в определённых условиях. Изменение состояния элемента (системы), которое влечёт за собой потерю указанного свойства, называется отказом. Надёжность работы ВОЛП – это свойство волоконно-оптической линии обеспечивать возможность передачи требуемой информации с заданным качеством в течение определённого промежутка времени ...

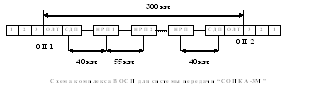

... ОП, ОРП и НРП по двум ОВ совместно с информационным сигналом. Одна стойка обслуживает два линейных тракта при установке на ОП и четыре при установке на ОРП. Комплект блоков НРП обеспечивает передачу по каждой паре ОВ цифровых сигналов совместно с сигналами СС и ТМ. Оптический сигнал поступает на оптический линейный регенератор (РЛ-О), в котором производится оптоэлектронное преобразование, после ...

0 комментариев