Навигация

2.2 Глобальные сети

2.2.1 Характеристика глобальной сети

Глобальная сеть соединяет компьютеры, находящиеся в разных частях города, в разных городах и странах, на разных континентах.

Глобальные сети Wide Area Networks, WAN), которые также называют территориальными компьютерными сетями, служат для того, чтобы предоставлять свои сервисы большому количеству конечных абонентов, разбросанных по большой территории - в пределах области, региона, страны, континента или всего земного шара. Ввиду большой протяженности каналов связи, построение глобальной сети требует очень больших затрат, в которые входит стоимость кабелей и работ по их прокладке, затраты на коммутационное оборудование и промежуточную усилительную аппаратуру, обеспечивающую необходимую полосу пропускания канала, а также эксплуатационные затраты на постоянное поддержание в работоспособном состоянии разбросанной по большой территории аппаратуры сети.

Типичными абонентами глобальной компьютерной сети являются локальные сети предприятий, расположенные в разных городах и странах, которым нужно обмениваться данными между собой. Услугами глобальных сетей пользуются также и отдельные компьютеры.

Глобальные сети обычно создаются крупными телекоммуникационными компаниями для оказания платных услуг абонентам. Существуют такие понятия, как оператор сети и поставщик услуг сети. Оператор сети (network operator) - это та компания, которая поддерживает нормальную работу сети. Поставщик услуг, часто называемый также провайдером (service provider), - та компания, которая оказывает платные услуги абонентам сети.

Гораздо реже глобальная сеть полностью создается какой-нибудь крупной корпорацией (такой, например, как Dow Jones или "Транснефть") для своих внутренних нужд. В этом случае сеть называется частной.

Ввиду большой стоимости глобальных сетей существует долговременная тенденция создания единой глобальной сети, которая может передавать данные любых типов: компьютерные данные, телефонные разговоры, факсы, телеграммы, телевизионное изображение, телетекс (передача данных между двумя терминалами), видеотекс (получение хранящихся в сети данных на свой терминал) и т. д., и т. п. Тем не менее каждая из технологий, как компьютерных сетей, так и телефонных, старается сегодня передавать "чужой" для нее трафик с максимальной эффективностью, а попытки создать интегрированные сети на новом витке развития технологий продолжаются под преемственным названием Broadband ISDN (B-ISDN), то есть широкополосной (высокоскоростной) сети с интеграцией услуг. Сети B-ISDN будут основываться на технологии АТМ, как универсальном транспорте, и поддерживать различные службы верхнего уровня для распространения конечным пользователям сети разнообразной информации - компьютерных данных, аудио- и видеоинформации, а также организации интерактивного взаимодействия пользователей.

Хотя в основе локальных и глобальных вычислительных сетей лежит один и тот же метод - метод коммутации пакетов, глобальные сети имеют достаточно много отличий от локальных сетей.

2.2.2 Структура глобальной сети

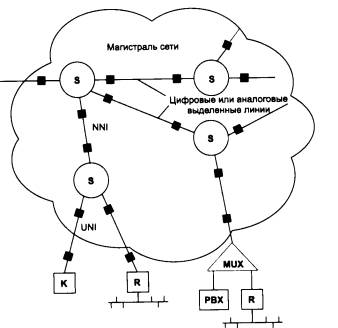

Типичный пример структуры глобальной компьютерной сети приведен на рис. 9. Здесь используются следующие обозначения: S (switch) - коммутаторы, К - компьютеры, R (router) - маршрутизаторы, MUX (multiplexor)- мультиплексор, UNI (User-Network Interface) - интерфейс пользователь - сеть и NNI (Network-Network Interface) - интерфейс сеть - сеть. Кроме того, офисная АТС обозначена аббревиатурой РВХ, а маленькими черными квадратиками - устройства DCE,о которых будет рассказано ниже.

Рис. 9. Пример структуры глобальной сети

Сеть строится на основе некоммутируемых (выделенных) каналов связи, которые соединяют коммутаторы глобальной сети между собой. Коммутаторы называют также центрами коммутации пакетов (ЦКП), то есть они являются коммутаторами пакетов.

Коммутаторы устанавливаются в тех географических пунктах, в которых требуется ответвление или слияние потоков данных конечных абонентов или магистральных каналов, переносящих данные многих абонентов. Естественно, выбор мест расположения коммутаторов определяется многими соображениями, в которые включается также возможность обслуживания коммутаторов квалифицированным персоналом, наличие выделенных каналов связи в данном пункте, надежность сети, определяемая избыточными связями между коммутаторами.

Абоненты сети подключаются к коммутаторам в общем случае также с помощью выделенных каналов связи. Эти каналы связи имеют более низкую пропускную способность, чем магистральные каналы, объединяющие коммутаторы, иначе сеть бы не справилась с потоками данных своих многочисленных пользователей. Для подключения конечных пользователей допускается использование коммутируемых каналов, то есть каналов телефонных сетей, хотя в таком случае качество транспортных услуг обычно ухудшается. Принципиально замена выделенного канала на коммутируемый ничего не меняет, но вносятся дополнительные задержки, отказы и разрывы канала по вине сети с коммутацией каналов, которая в таком случае становится промежуточным звеном между пользователем и сетью с коммутацией пакетов.

Похожие работы

... переработке информации на компьютере. Информационная система – человеко-компьютерная система для поддержки принятия решений и производства информационных продуктов, использующая компьютерную информационную технологию. 2. Инструментарий информационной технологии Реализация технологического процесса материального производства осуществляется с помощью различных технических средств, к которым ...

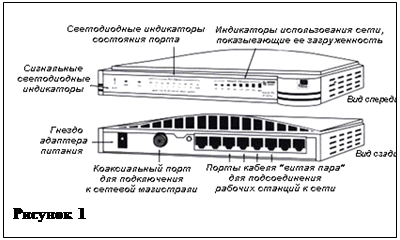

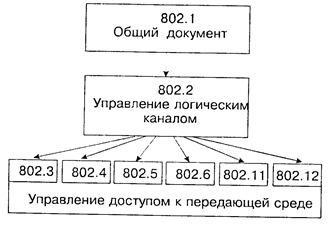

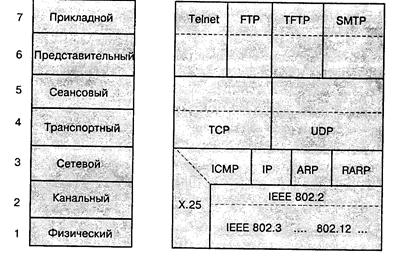

... метод доступа с передачей полномочия. Охарактеризовать метод множественного доступа с разделением частоты. Какие существуют варианты использования множественного доступа с разделением во времени? Лекция 5.ЛВС и компоненты ЛВС Компьютерная сеть состоит из трех основных аппаратных компонент и двух программных, которые должны работать согласованно. Для корректной работы устройств в сети их нужно ...

... Лекция 3. Использование электронной почты. Продолжительность 2 часа. Цель данной темы - дать основные представления о работе и использовании электронной почты в локальных и глобальных компьютерных сетях. Теоретический материал: 1. Введение. 2. Принципы работы электронной почты. 3. Установка почтовых служб на компьютер. 4. Наиболее популярные программы для работы с ...

... ; 44 – нарушение правил эксплуатации ЭВМ и их сетей. Существенную роль в реализации несанкционированного доступа к информации играет компьютерная сеть Интернет, являясь чуть ли самым популярным каналом утечки информации. Поэтому на ее примере целесообразно рассмотреть современные угрозы безопасности и методы защиты от них, используемые средства защиты и услуги безопасности. Интернет действительно ...

0 комментариев