Навигация

Криптосистеми

1. ОБЧИСЛЮВАЛЬНО СТІЙКІ ТА ЙМОВІРНО СТІЙКІ КРИПТОСИСТЕМИ

Криптоаналітик знає криптиосистему, може мати апаратуру, може перехоплювати криптограми. При цьому, криптоаналітик може визначити:

- Мі → Сj – ? ;

- Kij → Мі → Сj – ?

Атака при відомих парах повідомлень та криптограм

Мі → Сj; Kij – ?

Атака з вибором повідомлення

Криптоаналітик знає Мі та алгоритм зашифровування

| Мі → |

Kij | → Сj |

(Мі , Сj) → Kij – ?

Атака з вибором криптограм

| Сj → |

Kij | → Мі |

(Сj , Мі) → Kij

Адаптивна атака

Така атака, при якій може здійснюватись зашифровування та розшифровування

Визначення обчислювально стійкої криптосистеми та умови реалізації

Обчислювально стійка криптосистема визначається як така, у якої

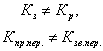

![]() .

.

Така система може будуватись як і безумовно стійка криптосистема. У обчислювально стійких криптосистемах замість ключової послідовності Кi використовують Гi.

![]()

![]()

Процес – процес гамаутворення (шифроутворення).

Розшифровування здійснюється аналогічно з безумовно стійкою криптосистемою:

![]()

Ключ повинен породжуватись рівно ймовірно, випадково та незалежно. Як правило, більшість пристроїв працюють з бітами.

![]() ,

,

![]() .

.

Функція Ψ, для забезпечення необхідного рівня стійкості, повинна задовольняти ряду складних умов:

1) Період повторення повинен бути не менше допустимої величини:

![]()

2) Закон формування гами повинен забезпечувати „секретність” гами. Тобто, Гі повинна протистояти криптоаналітику

![]()

В якості показника оцінки складності гами використовується структурна скритність:

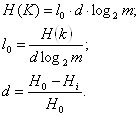

![]() ,

,

![]() ,

,

де ![]() – повний період;

– повний період;

![]() – кількість бітів, які криптоаналітик повинен одержати, щоб зробити обернення функції Ψ, тобто знайти ключ.

– кількість бітів, які криптоаналітик повинен одержати, щоб зробити обернення функції Ψ, тобто знайти ключ.

3) Відновлюваність гами в просторі та часі.

4) Відсутність колізії, тобто, співпадання відрізків гами.

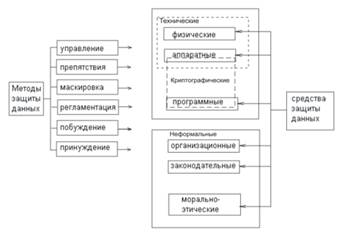

Розглянута система відноситься до класу симетричних.

В якості оцінки стійкості використовується така множина параметрів

![]() .

.

1. ![]() =128, 192, 256, 512

=128, 192, 256, 512

![]() .

.

2. ![]()

![]() біт.

біт.

3. Безпечний час для атаки типу „груба сила”:

![]() .

.

4. Відстань єдності шифру ![]() . Можна показати, що для обчислювально стійкої криптосистеми справедливо співвідношення:

. Можна показати, що для обчислювально стійкої криптосистеми справедливо співвідношення:

![]() ,

,

де ![]() – умовна апостеріорна ентропія криптоаналітика;

– умовна апостеріорна ентропія криптоаналітика;

![]() – ентропія джерела ключів;

– ентропія джерела ключів;

l – довжина зашифрованого тексту або гами;

d – збитковість мови (під надмірністю d розуміється ступінь корельованості (залежності) символів у мові і не порівняно ймовірностні їхньої появи в повідомленні);

m – розмірність алфавіту.

Криптоаналіз вважається успішним, якщо ![]() =0.

=0.

Фізичний зміст l0 – мінімальна кількість гами шифрування, яку необхідно достовірно перехопити, щоби мати можливість розв’язати задачу визначення ключа, або обернення функції Ψ. Якщо n < l0 , то однозначно повідомлення.

Імовірно стійка криптосистема відноситься до класу асиметричної:

При відомому одного з цих ключів складність повинна бути не нижче ніж субекспоненціальна

![]() .

.

В залежності від виду двохключових перетворень криптоперетворення можна розділити на:

1) криптоперетворення в кільцях. Задача факторизації модуля на два простих числа:

![]()

2) криптоперетворення в полях Галуа GF(p). Задача розв’язання обернення функції:

![]() ,

,

де ![]() – відкритий ключ;

– відкритий ключ;

![]() – первісний елемент;

– первісний елемент;

![]() – особистий ключ;

– особистий ключ;

Р – просте число.

3) криптоперетворення в групах точок еліптичних кривих E(GF(q)). Задача розв’язання дискретного логарифму:

![]() ,

,

де d – особистий ключ;

Q – відкритий ключ;

G – базова точка;

q – поле.

Похожие работы

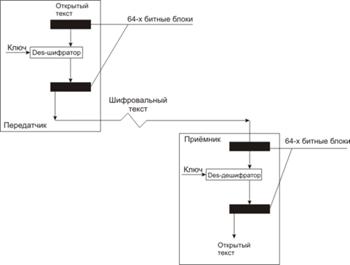

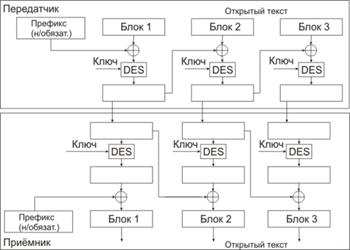

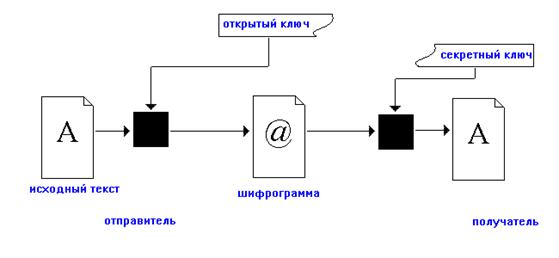

... симметричные (одноключевые) криптосистемы; · асимметричные (двухключевые) криптосистемы (с открытым ключом). Схема симметричной криптосистемы с одним секретным ключом показана на рис.2. В ней используются одинаковые секретные ключи в блоке шифрования и блоке расшифрования. Обобщенная схема асимметричной криптосистемы с двумя разными ключами и показана на рис. 3. Рис. 3. ...

... , то сегодня такая атака в среднем приведет к успеху за 80 дней8. Скорость перебора паролей для различных криптосистем приведена в табл. 1. • Security News Криптосистема Скорость, паролей/cек. • Безопасность в Unix ARJ 2.50 350 000 • Безопасность в Windows RC5 - 56 бит 150 000 • Сборник FAQ'ов LM-хэш 50 ...

... любые организованные действия немецкого флота, перехватывая и читая приказы гроссадмиралов Редера и Деница. В книгах воспоминаний английских криптографов страницы сплошь усеяны фразами "...мы знали...", за которыми стоит колоссальный труд тысяч человек. 3. Типы шифров Криптосистемы разделяются на симметричные (с секретным ключом) и с открытым ключом. В симметричных криптосистемах и для ...

... ; var gr: llist); procedure print_llist(gr: llist); procedure summ_all(gr: llist; var a:array_type); function FromIntToString(L: longint):string; implementation {--Эта функция переводит из целочисленного типа в символьный----------------------------------------------} function FromIntToString; var s: string; l1: longint; begin l1:=l; s:=''; while (l1 div 10>0) do ...

0 комментариев