Навигация

1. Windows 2000/NT – 4000р.

2. Антивирусная программа: Антивирус Касперского Personal – 1400р.

Полностью исключить выход в Интернет на предприятии не возможно, так как по электронной почте на предприятие поступает большое количество необходимой для работы информации (прайсы, копии договоров и сертификатов). Подсчёт стоимости покупки нового компьютера и его примерная конфигурация приведены в таблице1. Данные приведены в соответствии с прайс-листом магазина «Дефад» на 20.12.2004 года.

| Наименование | Марка | Цена |

| Процессор | Celeron 2000MHz 128k S478 BX80532RC2000B | 2550 |

| Материнская плата | Asus P4R800-VM / Pentium 4 S478 / UDMA100 / DDR400 / Video / LAN / ATX | 2417 |

| Винчестер | IDE 40gb HITACHI HDS728040PLAT20 7200rpm ATA-7 UDMA133 | 1643 |

| Оперативная память | DDR DIMM 512mb ( Hyunday-Hynix) PC3200, 400MHz | 2578 |

| Монитор | 17" Samsung 783 DF (1280x1024-65Гц, 0.23, TCO*03) | 4544 |

| Клавиатура | Клавиатура BTC 5107/5197 win98 ps/2 | 200 |

| Мышь | Microsoft Basic Optical Mouse ver.1.0a Black (OEM) USB 3bth+Roll | 270 |

| Кулер | cooler for Socket 478 P4 TITAN TTC-W6TB | 257 |

| Сетевой фильтр | Vektor COM | 450 |

| CD-ROM | CD-RW TEAC W552 52/32/52x IDE int. OEM | 966 |

| Дисковод | FDD 3.5" 1,44mb Mitsumi | 230 |

| Корпус | Miditower S-506 300W ATX for P3/P4 | 1700 |

| Модем | ZyXEL Omni 56K UNO ext. USB (Retail) | 2642 |

| Принтер | HP Jet Direct 615N J6057A 10/100Base-TX Int. print server | 10635 |

| Источник БП | UPS 500VA APC Back (BK500-RS) | 2030 |

| Всего: | 33112 | |

Установка антивирусного ПО обязательна, так как заражение компьютера вирусами через Интернет и выход из строя системы, могут повлечь за собой огромные убытки для предприятия в связи с простоем работы. Для устранения угрозы несанкционированного доступа к принтерам, работающим с конфиденциальной информацией предлагается заменить принтер HP LJ 1200 находящийся в отделе продаж на HP Jet Direct 615N J6057A 10/100Base-TX Int. print server.

Заключение

В данном курсовом проекте рассмотрены угрозы безопасности сети предприятия «ООО Дел-трейд» на различных уровнях в соответствии с классификацией внутренних и внешних угроз. Исходя из этих данных, был проведён анализ возможных угроз, которым могла подвергнуться персональная информация и пользователи, работающие с ней. Изучив, степень возможного риска появления этих угроз был произведён поиск решений по снижению вероятности появления Построена схема сети для функционирования подсистемы. Для разрабатываемой подсистемы описаны разграничения прав пользователей и предложены меры, как для защиты всей сети предприятия, так и для защиты данных, обрабатываемых подсистемой. Для защиты от внешних угроз, исходящих из Интернета предложено приобрести отдельный компьютер. Рассчитаны затраты на внедрение предложенных мер.

Таким образом, при соблюдении выполнения всех перечисленных мероприятий конфиденциальные данные будут надёжно защищены.

Соответствие классу защищенности 1г:

| № п/п | Подсистемы и требования | Класс 1г |

| 1 | Подсистема управления доступом | |

| 1.1 | Идентификация, проверка подлинности и контроль доступа субъектов: | + |

| в систему | + | |

| к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ | + | |

| к программам (процессам) | + | |

| к томам, каталогам, файлам, записям, полям записей. | + | |

| 1.2 | Управление потоками информации | + |

| 2 | Подсистема регистрации и учета (аудит) | |

| 2.1 | Регистрация и учет: | + |

| входа/выхода субъектов доступа в/из системы (узла сети); | + | |

| выдачи печатных (графических) выходных документов; | + | |

| запуска/завершения программ и процессов (заданий, задач); | + | |

| доступа программ субъектов доступа к защищаемым файлам, включая их создание и удаление, передачу по линиям и каналам связи; | + | |

| доступа программ, субъектов доступа к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ, программам, томам, каталогам, файлам, записям, полям записей; | + | |

| 2.2 | Учет носителей информации. | + |

| 4 | Подсистема обеспечения целостности | |

| 4.1 | Обеспечение целостности программных средств и обрабатываемой информации. | + |

| 4.2 | Физическая охрана средств вычислительной техники и носителей информации. | + |

| 4.3 | Наличие администратора (службы) защиты информации в АС. | + |

| 4.4 | Использование сертифицированных средств защиты. | + |

| 4.5 | Периодическое тестирование СЗИ НСД. | - |

| 4.6 | Наличие средств восстановления СЗИ-НСД. | - |

Список литературы

1. Некучаева Н.А. «Курс лекций по защите информации».

2. Основы компьютерных сетей.: Пер. с англ. – М.: Издательский дом «Вильямс», 2002. – 656 с.

| Должность | Функция | Права |

| Руководитель отдела | Создает, редактирует, удаляет накладные, отчеты. Определяет права доступа для пользователей. | Чтение, запись, редактирование. |

| Офис-менеджер | Создает, редактирует, удаляет накладные, отчеты. | Чтение, запись, редактирование |

| Торговый агент | Получает необходимую информацию для работы (долги, оплаты, обороты) | Чтение |

Похожие работы

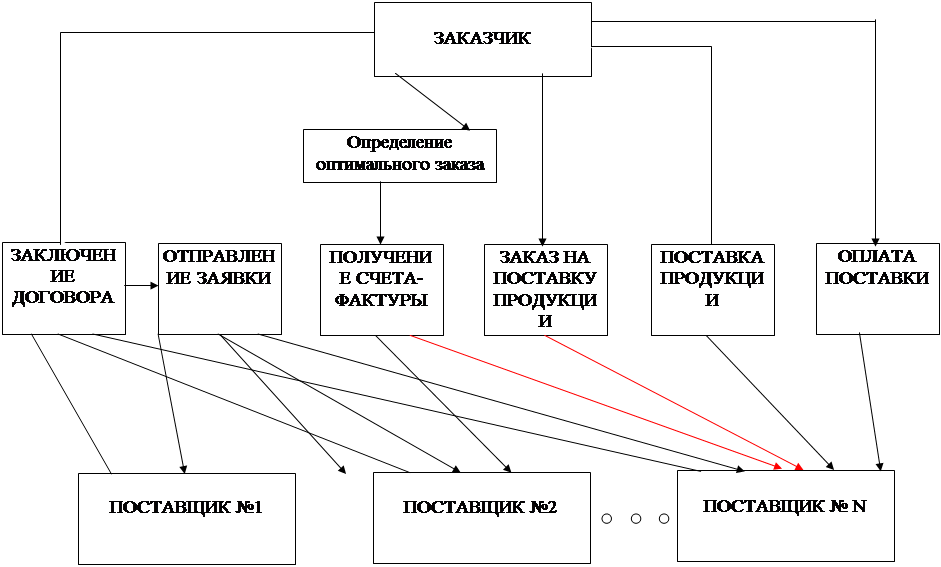

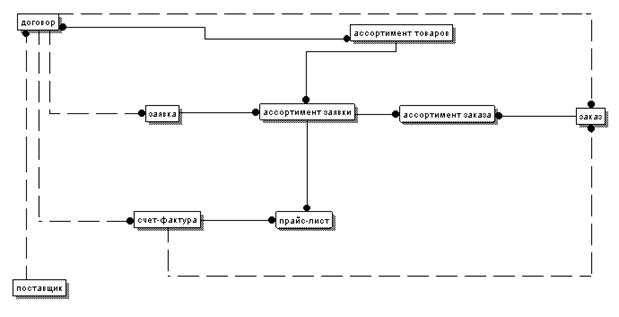

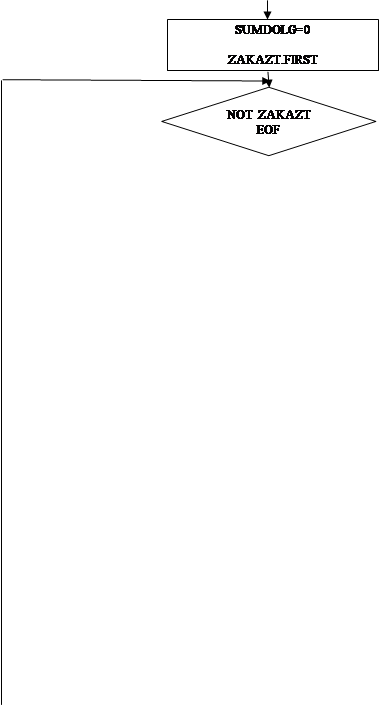

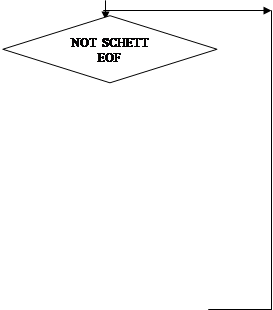

... БД). Логическая модель данных представлена в виде ER-диаграмы на рис. 2.2. Рис 2.2 ER-диаграмма модели данных АСИС “Учет поставок” 3. Проектирование алгоритмов справочно-информационной системы учета и контроля поставок на предприятие. Алгоритмизация в самом общем виде может быть определена как процесс направленного действия проектировщика (группы ...

... также невысока и обычно составляет около 100 кбайт/с. НКМЛ могут использовать локальные интерфейсы SCSI. Лекция 3. Программное обеспечение ПЭВМ 3.1 Общая характеристика и состав программного обеспечения 3.1.1 Состав и назначение программного обеспечения Процесс взаимодействия человека с компьютером организуется устройством управления в соответствии с той программой, которую пользователь ...

... . Становление рыночной экономики в России породило ряд проблем. Одной из таких проблем является обеспечение безопасности бизнеса. На фоне высокого уровня криминализации общества, проблема безопасности любых видов экономической деятельности становится особенно актуальной. Информационная безопасность среди других составных частей экономической безопасности (финансовой, интеллектуальной, кадровой, ...

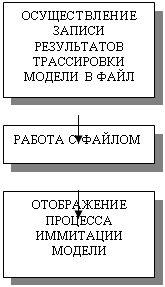

... в диалоговом режиме взаимодействия с пользователем. Исполнительная подсистема завершает создание готовой к выполнению Е-сетевой модели и обеспечивает проведение имитационных экспериментов с этой моделью. Следует отметить, что появление подсистемы визуального отображения процесса интерпретации моделей, налагает ряд требований направленных на обеспечение возможности и правильности последующей ...

0 комментариев