Навигация

Технические каналы утечки информации обрабатываемой на объекте защиты

2.1.2 Технические каналы утечки информации обрабатываемой на объекте защиты

В основе утечки лежит неконтролируемый перенос конфиденциальной информации посредством акустических, световых, электромагнитных, радиационных и других полей и материальных объектов.

Причины утечки связаны, как правило, с несовершенством норм по сохранению информации, а также нарушением этих норм (в том числе и несовершенных), отступлением от правил обращения с соответствующими документами, техническими средствами, образцами продукции и другими материалами, содержащими конфиденциальную информацию.

Условия включают различные факторы и обстоятельства, которые складываются в процессе научной, производственной, рекламной, издательской, отчетной, информационной и иной деятельности предприятия (организации) и создают предпосылки для утечки информации. К таким факторам и обстоятельствам могут, например, относиться:

- недостаточное знание работниками предприятия правил защиты информации и непонимание (или недопонимание) необходимости их тщательного соблюдения;

- использование неаттестованных технических средств обработки конфиденциальной информации;

- слабый контроль за соблюдением правил защиты информации правовыми, организационными и инженерно-техническими мерами;

- текучесть кадров, в том числе владеющих сведениями конфиденциального характера.

Таким образом, большая часть причин и условий, создающих предпосылки и возможность утечки конфиденциальной информации, возникает из-за недоработок руководителей предприятий и их сотрудников.

Кроме того, утечке информации способствуют:

- стихийные бедствия (шторм, ураган, смерч, землетрясение, наводнение);

- неблагоприятная внешняя среда (гроза, дождь, снег);

- катастрофы (пожар, взрывы);

- неисправности, отказы, аварии технических средств и оборудования.

Известно, что информация вообще передается полем или веществом. Это либо акустическая волна (звук), либо электромагнитное излучение, либо лист бумаги с текстом. Но, ни переданная энергия, ни посланное вещество сами по себе никакого значения не имеют, они служат лишь носителями информации. Человек не рассматривается как носитель информации. Он выступает субъектом отношений или источником.

Изучив особенности расположения объекта и близлежащих зданий, можно представить возможные каналы утечки информации в виде таблицы 1.

Таблица 1

Классификация возможных каналов утечки информации

| Каналы утечки информации с объекта защиты | |||

| 1 | 2 | 3 | 4 |

| 1 | Оптический канал | Окно помещения | Выделенное помещение |

| 2 | Радиоэлектронный канал | ПЭВМ | ОТСС |

| СИРД | |||

| Телефон ГАТС | ВТСС | ||

| Телефон ВАТС | |||

| Система ОПС | |||

| Система энергоснабжения и розетки | Выделенное помещение | ||

| 3 | Акустический канал | Теплопровод подземный | |

| Водопровод подземный | |||

| Стены помещения | |||

| Система центрального отопления | |||

| Вентиляция | |||

| 4 | Материально-вещественный канал | Документы на бумажных носителях | |

| Персонал предприятия | |||

Для исключения угроз утечки информации по техническим каналам следует внедрить систему комплексной защиты информации на ООО ЧОП «ОСА».

2.2 Вероятная модель злоумышленника

Фирмы, предоставляющие другим организациям услуги охраны собственности, берут на себя огромную ответственность. А именно частное охранное предприятие берет на себя материальную ответственность перед теми фирмами, которые являются его клиентами. Утечка информации из частного охранного предприятия может нанести серьезный урон не только ему, но и клиентам.

Потенциальными злоумышленниками могут быть и конкуренты, и недобросовестные клиенты, и сотрудники фирмы.

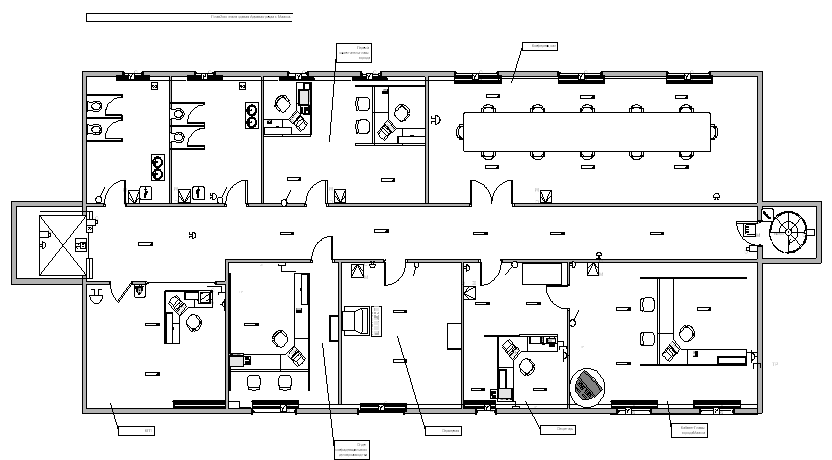

Если угроза будет исходить от лиц, не работающих в данной организации, то возможность проникновения в выделенное помещение исключается, во-первых, на первом этаже расположен пост охраны, во-вторых, в приемной перед кабинетом директора находится приемная, в которой постоянно находится секретарь. К тому же проникновение в выделенное помещение будет контролироваться средствами охраны.

Нередко для достижения своих целей заинтересованные лица прибегают к помощи сотрудников, работающих на предприятии, ведь они знают систему организации изнутри. Для этого злоумышленники чаще всего используют подкуп и убеждение, известны так же случаи запугивания сотрудников.

Для исключения возможности несанкционированного доступа к данным сотрудниками организации на двери выделенного помещения установлен электронный считыватель.

Модель проникновения вероятного злоумышленника в выделенное помещение представлена в приложении 4.

Таким образом, при построении системы защиты следует учитывать, что основную часть нарушителей (около 70 %) будут составлять сотрудники фирмы, но необходимо также исключить проникновение посторонних лиц в контролируемую зону.

Похожие работы

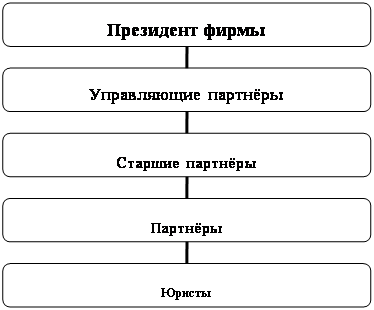

... , ведомость ознакомления с Положением о конфиденциальной информации и другие документы, составляющие коммерческую тайну, в бумажном и электронном виде. 4.3. Факторы, влияющие на защиту информации в адвокатской конторе Внешние факторы: · деятельность конкурентных юридических фирм, направленная против интересов фирмы «Юстина»; · деятельность правоохранительных органов ...

... с определенной частотой. В таких условиях постоянное наблюдение невозможно. 3. Технические решения по модернизации системы видеонаблюдения Существующая в рассматриваемом коммерческом система видеонаблюдения имеет ряд недоработок. В целях ее усовершенствования для полного соответствия целям банка в сфере видеонаблюдения разработан комплекс мер заключающийся в следующем: 1. Замена ...

... соответствия установленной категории для этих технических средств; · монтаж средств активной защиты в случае, когда по результатам специальных или объектовых исследований технических средств не выполняются нормы защиты информации для установленной категории этих технических средств; · организация охраны и физической защиты объекта информатизации и отдельных технических средств; · разработка ...

... CTh)=1-0,334*0,592*0,182=0,964 Рассчитаем риск по ресурсу: R=CTh*D=0,964*3000=2892 (руб). Администрация города Миасса является государственной организацией, поэтому деньги на создание комплексной системы защиты информации будут выделяться из городского бюджета. Из оценки рисков можно подсчитать какой ущерб может понести Администрация при реализации той. Так же мы можем оценить экономическую ...

0 комментариев