Навигация

Интернет для рядового пользователя

1.5 Интернет для рядового пользователя

Среди большого количества различных сервисов, доступных через Интернет, можно выделить те наиболее распространенные, которыми рядовой пользователь, не публикующий информацию в виде Web-страниц, применяет при решении своих задач. Рассмотрим каждый из них.

1.6 Структура современного сайта

Универсальный ответ на поставленный вопрос дать трудно. Сколько людей — столько мнений. Кроме того, к моменту выхода книги наверняка появится несколько технологий, которые начнут будоражить умы Web-мастеров. Однако время все расставляет по местам. Многие технологии, которым пророчили блестящее будущее, канули в лету и труд создателей сайтов, сделавших на них ставку, остался неоцененным. Другие же авторы, опираясь на старые технологии, создают малопривлекательные ресурсы, которые нуждаются в "косметических операциях" еще окончательно не родившись. Автору представляется наиболее оптимальным подход, использующий привлечение новых технологий по мере необходимости, опираясь на устоявшиеся подходы и принципы.

1.6.1 Реклама сайта

Разместив сайт в Сети, необходимо сообщить об этом как можно большему числу партнеров и потенциальных клиентов.

Нужно позаботиться о том, чтобы адрес сайта фигурировал на визитных карточках работников организации, проспектах и т. д.

Кроме того, обязательно следует пройти регистрацию на наиболее популярных поисковых системах.

1.6.2 Основные функции Web-сайта

Потенциальные пользователиКому же может быть столь полезна Internet и каким образом? Что так способствует ее развитию?

Полезность Internet повышалась вместе с развитием вычислительной техники с запаздыванием примерно в 10 лет. В конце 80-х годов появление персональных компьютеров перенесло информатику из царства знатоков к широкой публике. Internet в ходе своего развития и повсеместного распространения занимается именно таким переносом.

Internet, как и вычислительная техника, совершила переход от забавы экспертов к инструменту ежедневного пользования. И сам процесс перехода был совершенно аналогичен. Сеть постепенно становилась проще в использовании, частично потому что оборудование стало лучше, а частично потому, что сама стала скорее и надежнее. И самые смелые из тех, кто сначала не решались связываться с Internet, начали ее использовать. Эти новые пользователи породили огромную потребность в новых ресурсах и лучшем инструментарии. Улучшались старые средства, появлялись новые, предназначенные для доступа к новым ресурсам, что облегчало использование сети. И вот уже другая группа людей стала понимать пользу Internet. Процесс повторялся. Этот круговорот продолжает развиваться и по сей день.

В общем, все пользователи Internet ищут одного: общения и информации. И они находят это среди людей и компьютеров. Легко позабыть о людских ресурсах Internet, но они очень важны, так же, как и доступные компьютеры. Internet - миролюбивая и дружелюбная страна. Здесь можно встретить таких же людей, как вы сами. Вы, несомненно, потенциальный пользователь сети, если, например, вы:

- Биолог , которому потребовалась карта генома дрозофиллы;

- Чань-буддист в стане пан-исламистов, ищущий какое-либо духовное товарищество и понимание;

- Эстетствующий интеллектуал, поклонник классики и рока, кому осточертела поп-"музыка'' в эфире;

- Психолог или психотерапевт, желающий обсудить тонкие моменты отношений тайны исповеди с законом в очень специфическом случае.

И так далее. Всем этим людям Internet предоставляет великолепную возможность найти единомышленников. Можно - на самом деле, даже очень легко – найти электронный дискуссионный клуб почти по любой теме (их сейчас всего около полутора тысяч), или начать новую дискуссию и встать у истоков нового клуба, который никто до сих пор не догадался создать.

Internet открывает этим людям также и доступ к компьютерным ресурсам. Лектор общества ``Знание'' может связаться с компьютером NASA, который предоставит ему информацию о прошлом, настоящем и будущем космической науки и программы США. Священник может найти Библию, Коран, Тору, чтобы процитировать нужные отрывки. Юрист может вовремя найти копии докладов на заседаниях Верховного Суда США по делу ``Иран-контрас''. Восьмиклассница может обсудить музыкальную лирику В.Цоя с ровесниками или выступить экспертом среди новичков, ведь только она и понимает лирику по-настоящему.

И это только начало. Несомненно, в конечном счете, все придут к пониманию того, что наступает Эра Информации; потребность в ней возрастает и будет возрастать лавинообразно, количество потребителей тоже. Никуда от этого не деться. Без надежной и оперативной информации нельзя идти в ногу со временем, развивать науку и технику на уровне лучших мировых образцов. И все мы, все до единого, - потенциальные пользователи глобальной информационной сети.

Что можно делать в Internet?

Что можно делать в Internet – сложный вопрос. Internet – не просто сеть, а сеть сетей, каждая из которых может иметь свою собственную политику и собственные правила. Поэтому здесь следует учитывать правовые и этические нормы, а также политические соображения. Взаимосвязь этих факторов и степень их важности не всегда одинаковы.

Для того, чтобы чувствовать себя вполне уверенно, достаточно запомнить несколько основных принципов. К счастью, эти принципы не сильно ограничивают пользователя; если не выходить за установленные пределы, можно делать всё, что угодно. Если Вы оказались в затруднительной ситуации, обратитесь к своему поставщику услуг, чтобы точно определить, что можно делать и чего нельзя. Вполне возможно, что-то, что Вы хотите, делать разрешается, но Ваша обязанность – выяснить, так ли это. Рассмотрим некоторые принципы, чтобы определить границы допустимого.

Правовые нормы.

При работе в Internet должны соблюдаться три правовые нормы:

Значительная часть Internet финансируется за счёт федеральных субсидий, вследствие чего исключается чисто коммерческое использование сети.

Internet – интернациональная сеть. При отправке чего-либо, в том числе и битов, через государственную границу следует руководствоваться законами, регулирующими экспорт, а не правовыми нормами данного государства.

В случае доставки программного обеспечения (или, например, просто идеи) из одного места в другое следует учитывать региональные правовые нормы, касающиеся интеллектуальной собственности и лицензий

Исследования, образование и федеральное финансирование.

Многие входящие в Internet сети финансируются федеральными ведомствами. Согласно федеральному законодательству, ведомство может расходовать свой бюджет только на то, что входит в сферу его деятельности. Например, военно-воздушные силы не могут тайно увеличить свой бюджет, заказав ракеты за счет НАСА. Эти же законы распространятся на сеть: если НАСА финансирует сеть, то её следует использовать только для изучения космоса. Как пользователь, Вы можете не иметь ни малейшего представления о том, по каким сетям путешествуют Ваши пакеты, но лучше, чтобы содержимое этих пакетов не вступало в противоречие с деятельностью того ведомства, которое финансирует ту или иную сеть.

В действительности все это не так страшно, как кажется. Пару лет назад в Вашингтоне поняли, что наличие многих параллельных IP-сетей (NSFNET, NASA Science Internet и др., по одной на федеральное ведомство) – пустая трата денег (весьма радикальная идея). Был принят закон о создании NREN – национальной сети для научных исследований и образования. Часть Internet была выделена для поддержки научных исследований и образования – задачи, общей для всех федеральных органов. Это значит, что Вы можете пользоваться услугами NREN для проведения научных исследований и обучения или для поддержки научных исследований и обучения.

Важность условия "для поддержки научных исследований и образования" трудно переоценить. Этим положением в число разрешённых включается множество возможностей использования сети, которые могут, на первый взгляд, не соответствовать её назначению. Например, если фирма продаёт программное обеспечение, которое используется при проведении научных исследований и в системе образования, то она имеет право распространять дополнения и отвечать на вопросы по электронной почте. Считается, что такое направление использования относится к "поддержке научных исследований и образования". Но при этом фирма не может применять NREN для коммерческих задач, таких как маркетинг, учёт и т.д. – для этой цели существует коммерческая часть Internet.

В последнее время много говорится о "Национальной информационной инфраструктуре" (National Information Infrastructure, NII). Это объёмный и носящий довольно общий характер проект создания сетей в масштабе государства. Его можно с одинаковым успехом рассматривать как долгосрочный план развития NREN, и как альтернативу NREN. Существует множество участников этой игры (таких как поставщики сетевых услуг, телефонные компании, компании кабельного телевидения и даже энергетические корпорации), которые пытаются добиться, чтобы фишки упали на их территорию. В этом реферате NII не будет уделено много внимания, так как мы рассматриваем реально существующую сеть, а не ту сеть, которая может появиться через несколько лет. Совершенно ясно, что NII окажет значительное влияние на развитие компьютерных сетей, но пока не прояснилось, в чём конкретно это влияние будет проявляться. Все заинтересованные лица обещают ускоренный доступ, сниженные цены и повышенную скорость передачи данных, но, как говориться, лучше один раз увидеть, чем сто раз услышать.

Коммерческое использование.

Когда Ваша организация договаривалась о подключении к Internet, кто-то должен был сообщить поставщику сетевых услуг о том, для каких целей будет использоваться подключение: для научных исследований и образования или для коммерческих целей. В первом варианте Ваш трафик будет направляться по субсидированным маршрутам NREN, во втором – по частным каналам. Плата за доступ к сети для Вашей организации будет зависеть от выбора варианта; коммерческое использование сети обычно стоит дороже, т.к. оно не субсидируется государством. Допускается ли решение коммерческих задач через Ваше соединение, Вам могут сказать только сотрудники Вашей сетевой администрации. Проверьте это перед тем, как использовать подключение в коммерческих целях.

Конечно, многие корпорации присоединятся к Internet как центры исследований и обучения – и это допустимо, так как мотивом для подключения часто являются научные исследования. Например, компания по производству семян намерена проводить совместно с университетом исследования свойств семян сои. Многие юридические отделы корпораций, наоборот, объявляют свои подключения коммерческими. Это обеспечивает отсутствие правовой ответственности в будущем, когда, например, какой-нибудь не информированный служащий запустит по предназначенному для передачи данных о научных исследованиях подсоединению коммерческую информацию.

В Internet существует ряд коммерческих поставщиков, например Advanced Networks and Service (ANS), Performance Systems International (PSI) и UUNET. У каждой из этих компаний есть своя собственная ниша рынка и своя собственная сеть в пределах государства для предоставления коммерческих услуг в Internet. Кроме того, сети штатов и региональные сети предоставляют коммерческие услуги своим членам. Имеются подключения между каждой из этих сетей и федеральными сетями. Взаимодействие всех этих сетей между собой с соблюдением всех законов и норм осуществляется посредством использования этих подключений и заключения определенных соглашений по учету.

Экспортное законодательство.

Знаете ли Вы, что экспорт битов подпадает под действие экспортных ограничений Министерства торговли? То, что Internet, по сути дела, является целостной глобальной сетью, делает возможным экспорт информации без Вашего ведома. Поскольку я не юрист, не буду вдаваться в технические детали, но попытаюсь кратко рассказать, что нужно для соблюдения закона. Если, ознакомившись с этими замечаниями, Вы все-таки сочтете, что для Вас существует риск нарушить закон, обратитесь за компетентной юридической помощью.

Экспертное законодательство построено на двух положениях:

Экспорт чего-либо требует наличия лицензии.

Экспорт услуги считается приблизительно эквивалентным экспорту компонентов, необходимых для предоставления этой услуги.

Первый пункт в пояснениях не нуждается: если Вы отгружаете, перевозите, пересылаете файл или отправляете что-либо по электронной почте за пределы страны, то для этого необходимо получить экспортную лицензию. К счастью, здесь имеется лазейка – генеральная лицензия, область применения которой весьма обширна. Генеральная лицензия разрешает экспорт всего, на что не существует явных запретов на экспорт и что может открыто обсуждаться в США. Таким образом, все, что Вы можете узнать на конференции или в аудитории, скорее всего, подпадает под действие генеральной лицензии, если эта информация не является секретной.

Тем не менее, в перечне того, на что распространяются ограничения, содержится множество сюрпризов. Он также может включать некоторую информацию, доступную студенту любого университета. Может быть запрещен экспорт текстов сетевых программ и зашифрованной информации. Часто бывает так, что сначала речь идёт о каком-то небольшом пункте, но потом, когда соответствующие инструкции уже составлены, оказывается, что ограничения охватывают гораздо более широкую область. Например, во время войны в Персидском заливе иракскую военную сеть было гораздо сложнее вывести из строя, чем планировалось. Оказалось, что Ирак использовал коммерческие IP-маршрутизаторы, которые очень быстро находили альтернативные маршруты. Поэтому экспорт всех маршрутизаторов, которые могли находить альтернативные маршруты, был срочно запрещён.

Второй пункт ещё проще. Если экспорт определённых аппаратных средств, например, суперкомпьютеров, запрещён, то дистанционный доступ к этим аппаратным средствам, находящимся в пределах данного государства, также не разрешается. Поэтому будьте осторожны с предоставлением доступа к "особым" ресурсам (типа суперкомпьютеров) иностранным пользователям. Характер этих ограничений зависит, естественно, от конкретной зарубежной страны и (как Вы можете судить на основании событий последних лет) может претерпевать значительные изменения.

Анализируя свою потенциальную правовую ответственность, консорциум, который управляет сетью Bitnet (CREN), пришёл к следующим выводам. Оператор сети несёт ответственность за незаконный экспорт лишь в том случае, если но знал о нарушении и не проинформировал об этом соответствующие органы. Оператор сети не несёт ответственности за действия пользователя и в его обязанности не входит определение их соответствия или несоответствия закону. Поэтому обслуживающим персоналом сети не производится проверка содержимого пакетов, которые Вы посылаете за границу. Но если оператор обнаруживает в Ваших пакетах какие-либо нарушения требований закона, он обязан проинформировать правительственные органы.

Права собственности.

Ещё один фактор, который необходимо учитывать при отправке чего-либо кому-либо, – это право собственности. Проблема осложняется, когда данные передаются через государственные границы. Законодательство в области авторских прав и патентов в разных странах может иметь большие различия. Вы можете обнаружить в сети любопытный сборник, содержащий основы забытого учения, срок действия авторских прав на который в США уже истек. Отправка этих файлов в Англию может привести к нарушению британского законодательства. Обязательно узнавайте, кому принадлежат права на то, что Вы передаете по сети, и в случае необходимости не забудьте получить соответствующее разрешение.

Законы, регламентирующие электронную передачу данных, не поспевают за техническим прогрессом. Если у Вас есть книга, журнал или личное письмо, то практически любой юрист или библиотекарь сможет ответить на ваш вопрос, можно ли снять с него копию или каким-либо образом использовать его. Они проинформируют Вас о том, имеете ли Вы право это сделать, или чье разрешение необходимо для этого получить. Задав такой же вопрос о статье в электронном бюллетене, сообщении, полученном по электронной почте, или файле, Вы не получите точного ответа. Даже если бы Вы знали, чье разрешение нужно получить, и получили его по электронной почте, все равно непонятно, каким образом можно с помощью сообщений, полученных по электронной почте, обеспечить реальную защиту информации. В этой части законодательство является достаточно туманным, и к нормальному виду его удастся привести, видимо, не раньше, чем в следующем десятилетии.

С правами собственности могут возникнуть проблемы даже при использовании общедоступных файлов. На некоторые программные средства, доступ к которым в Internet является открытым, необходимо получить лицензию поставщика. Например, поставщик рабочей станции вносит дополнения в свою операционную систему, доступную через анонимный FTR. Вы можете легко получить это программное обеспечение, но для законного его использования необходимо иметь лицензию на сопровождение программного обеспечения. Сам по себе факт наличия файла в сети не означает, что взяв его, Вы не нарушите закон.

Политика и Internet.

Многие пользователи сетей считают политический процесс и благом, и бедствием. Благо – это деньги. Субсидии позволяют многим людям получить услуги, которые раньше им были недоступны. Бедствие состоит в том, что действия пользователей находятся под постоянным наблюдением. Некто в Вашингтоне вдруг возьмет и решит, что Ваши действия можно использовать в политических целях. Не исключено, что оцифрованное цветное изображение обнаженной девушки, которое записано у Вас на диске, в один прекрасный день станет темой передовицы под броским заголовком "Доллары налогоплательщиков идут на распространение порнографии". Это может доставить немало неприятностей тем, кто отвечает за финансирование Internet.

Важно понимать, что у Internet есть много сторонников в высших эшелонах власти – в их число входят члены конгресса США, представители администрации Клинтона, ведущие ученые и руководители федеральных органов. Они поддерживают Internet, потому что она приносит пользу стране, расширяя возможности США в плане конкуренции с зарубежными странами в области науки и торговли. Повышение скорости обмена данными содействует ускорению прогресса в области научных исследований и образования; благодаря Internet американские ученые и студенты могут находить более эффективные решения технических проблем.

Как и положено в мире политики, есть и такие, кто считает эти достоинства пустяковыми. По их мнению, миллионы долларов, уходящие в сеть, можно было бы потратить на "бочки с салом" в родных избирательных округах.

Сеть пользуется поддержкой довольно большого количества политиков, но в то же время эту поддержку трудно назвать надёжной, что таит в себе источник возможных неприятностей: любое событие, получившее политический резонанс, может склонить чашу весов в другую сторону.

Сетевая этика.

Сеть порождает множество этических проблем, однако этика здесь несколько отличается от общепринятой. Для того чтобы понять это, рассмотрим термин "законы первопроходцев". Когда Запад только начали осваивать, законы Соединённых Штатов западнее реки Миссисипи трактовались иначе, чем к востоку от неё. Сеть находится на переднем крае внедрения новых технологий, поэтому по отношению к ней справедливо будет применить вышеупомянутый термин. Вы можете углубляться в неё без опаски, если знаете, чего можно ожидать.

Сетевая этика основана на двух главных принципах:

Индивидуализм уважается и поощряется.

Сеть – хорошая и её следует защищать.

Обратите внимание: эти правила очень близки этике первопроходцев Запада, где индивидуализм и сохранение жизненного уклада были главенствующими. Рассмотрим, как же эти принципы проявляются в деятельности Internet.

Индивидуализм.

В обычном обществе каждый может претендовать на индивидуальность, но во многих случаях индивидуум вынужден согласовывать свои интересы с интересами достаточно большой группы людей, в определённой степени разделяющих взгляды данного индивидуума. Здесь проявляется эффект "критической массы". Вы можете любить средневековую французскую поэзию, но вряд ли Вам удастся организовать в Вашем городе кружок для её изучения. Скорее всего, Вы не сумеете собрать достаточного количества людей, интересующихся этим предметом и согласных время от времени встречаться для обсуждения этой темы. Для того чтобы иметь хотя бы минимальную возможность общения, Вам придётся вступить в общество любителей поэзии, которое объединяет людей с более общими интересами, но вряд ли там найдётся хотя бы один любитель французской средневековой поэзии. В Вашем городе других поэтических обществ может и не быть, а члены единственного имеющегося в наличии постоянно обсуждают плохие псевдорелигиозные стихи. Таким образом, возникает проблема "критической массы". Если Вы не можете собрать группу единомышленников, Ваши интересы страдают. На худой конец, можно присоединиться к другой, более многочисленной группе, но это будет не то, что нужно.

В сети критическая масса равна двум. Вы общаетесь когда хотите и как хотите – это всегда удобно, и никакого принуждения не требуется. Географическое положение значения не имеет. Ваш собеседник может находиться в любой точке сети (практически в любом уголке земного шара). Поэтому создание группы по какой угодно теме абсолютно возможно. Можно формировать даже альтернативные группы. Одни хотят "встречаться" по электронной почте, другие – посредством телеконференций, некоторые, используя открытый доступ к файлам, и т.д. Каждый свободен в своем выборе. Поскольку для достижения критической массы не нужно вступать в более многочисленную группу, каждый пользователь является членом некоей группы-меньшинства. Преследование инакомыслящих не приветствуется. По этой причине никто не заявит, что "данную тему не следует обсуждать в сети". Если бы я позволил себе нападки на любителей французской поэзии, Вы имели бы полное право выступить против моей любимой конференции. Каждый понимает, что для всех остальных пользователей сети возможность получить интересующую их информацию важна не менее чем для него самого. Однако многие пользователи Internet опасаются (и не без оснований), что может возникнуть движение в поддержку внешней цензуры, и в результате Internet станет гораздо менее полезной.

Конечно, индивидуализм – это палка о двух концах. Благодаря ему сеть является прекрасным хранилищем разнообразной информации и сообществом людей, но этот принцип может подвергнуть испытанию Ваш альтруизм. Можно спорить о том, какое поведение следует считать приемлемым. Поскольку Вы взаимодействуете чаще всего с удаленным компьютером, большинство людей не знают о том, как Вы себя при этом ведете. Тот, кто знает, может не обращать внимания, а может и обратить. Если Вы подключаете свой компьютер к сети, то должны отдавать себе отчет в том, что многие пользователи считают все файлы к которым они могут добраться, своими. Они аргументируют это примерно так: если Вы не собирались разрешать другим использовать файлы, то незачем вообще их помещать туда, куда можно попасть по сети. Эта точка зрения, конечно, незаконна, но ведь и многое из того, что происходило в пограничных районах во времена освоения Запада, тоже не было подкреплено законами.

Защита Internet.

Постоянные пользователи Internet считают ее весьма ценным инструментом, как для работы, так и для развлечений. Хотя доступ к Internet часто осуществляется за счет средств организаций, а не самих пользователей, пользователи сети, тем не менее, считают своим долгом защищать этот ценный ресурс. Существуют два источника угроз для Internet:

Ø интенсивное использование не по назначению;

Ø политическое давление;

NREN создается с определенной целью. Коммерческое присоединение какой-то компании к Internet тоже имеет определенную цель. Возможно, что никто на месте не станет преследовать того, кто использует подсоединение не по назначению, однако с такими злоупотреблениями можно бороться другими способами. Если Вы используете компьютер своего начальника в личных целях непродолжительное время, например, для подсчета сальдо своей чековой книжки, то этого, вероятно, никто не заметит. Аналогично никто не обратит внимания на небольшие затраты сетевого времени в непредусмотренных целях. (На самом деле иногда на использование не по назначению можно посмотреть и иначе. Скажем, когда студент играет в карты по сети, это может квалифицироваться как процесс обучения: для того, чтобы зайти так далеко, студент должен был узнать достаточно много о компьютерах и сетях). Проблемы возникают лишь в том случае, когда пользователь делает что-нибудь вопиюще недопустимое, например организует в сети общенациональный день игры в "многопользовательские подземелья".

Использование сети не по назначению может принимать форму недопустимого использования ресурсов. Сеть создавалась не для того, чтобы компенсировать недостаток необходимых аппаратных средств. Например, нельзя использовать дисковую систему, находящуюся где-то в другом полушарии, лишь потому, что Ваш начальник не купил за 300 долларов диск для компьютера. Может быть этот диск и нужен для проведения очень важных исследований, но стоимость такой услуги по сети крайне высока. Сеть предназначается для предоставления эффективного и быстрого доступа к ресурсам специального назначения, а не для обращения с ними как с бесплатными средствами общего пользования.

Постоянные пользователи сети и поставщики услуг – вполне нормальные люди. Они получают такое же довольствие от игр, как и Ваш сосед. Кроме того, они не глупы, читают новости, регулярно работают в сети. Если качество услуг падает без очевидной на то причины, люди стараются узнать, что случилось. Выяснив, что в каком-то районе график возрос в сотни раз, они начнут искать причину, и если выяснится, что сеть используется Вами не по назначению, то Вы получите по электронной почте вежливое сообщение с просьбой прекратить так себя вести. Затем сообщения могут стать менее вежливыми, и наконец последует обращение к Вашему сетевому поставщику. Результатом для Вас может стать полная потеря доступа к сети, либо увеличение платы за доступ для Вашего начальника (который, я думаю, не сильно обрадуется этому).

Самоконтроль при пользовании сетью очень важен и из политических соображений. Любой здравомыслящий человек понимает, что сеть не может существовать без злоупотреблений и проблем. Но если эти проблемы не решаются в кругу пользователей сети, а выплескиваются на страницы газет и становятся предметом обсуждения в конгрессе США, то проигрывают все. Перечислим некоторые действия, которых следует избегать при работе в сети:

Ø чересчур частые и длительные игры;

Ø постоянные злоупотребления;

Ø злобное, агрессивное отношение к остальным пользователям и другие антиобщественные действия;

Ø намеренное нанесение ущерба или вмешательство в действия других (например, применение программы Internet Worm);

Ø создание общедоступных файлов непристойного содержания.

Этические нормы и частная коммерческая Internet.

В предыдущих разделах мы говорили о тех политических и социальных условиях, которые способствовали формированию Internet в том виде, в каком мы её знаем сегодня. Но эти условия меняются. C каждым днем доля финансирования Internet из федерального бюджета все уменьшается, поскольку возрастает доля финансирования за счет коммерческого использования сети. Цель правительства – выйти из сетевого бизнеса и передать функции предоставления услуг частному капиталу. Возникает очевидный вопрос: если правительство выходит из сетевого бизнеса, должен ли я продолжать играть по его правилам? Есть два аспекта данной проблемы: личный и коммерческий.

С одной стороны, даже несмотря на прекращение финансирования сети федеральным правительством, многие хотели бы, чтобы расходы на подключения оплачивались бы не из их кармана. Поэтому если Вы пользуетесь подсоединением в школе, офисе, в бесплатной сети и т.д. от Вас могут потребовать продолжать соблюдать определенные правила. "Свобода – это когда Вам нечего терять", и Вам, возможно, придется пожертвовать частью своей свободы, лишь бы сохранить субсидируемое подключение. Следует выяснить, что подразумевает Ваш сетевой поставщик под словами "допустимое использование".

С другой стороны, коммерческий аспект проблемы подразумевает, что Ваши дела должны вестись так, как это принято в Internet. Хотя культура взаимоотношений в Internet находится в стадии становления и нормы поведения постоянно меняются, в сети еще живы традиции неприятия откровенной меркантильности. Отправка по электронной почте всем пользователям Internet сообщения с рекламой какого-нибудь изделия большинством из них будет расценена как публичное оскорбление. В результате спрос на это изделие может даже сократиться, потому что образуется большая группа людей, не желающих иметь дела с нарушившей правила приличия компанией.

Правила поведения в Internet не исключают рекламу, но требуют, чтобы последняя выступала в качестве информационной услуги. Допускается вбрасывать в сеть маркетинговую информацию, но нельзя принуждать людей знакомиться с ней. С точки зрения сетевой политики и культуры не будет никакой крамолы, если компания по производству автомобилей создаст сервер с изображениями своих автомобилей, техническими данными и информацией о возможностях покупки. Пользователь Internet, желающий приобрести машину, мог бы "пройтись по магазину" со своего терминала, определить, что ему нужно, и в результате вместо трех визитов к агентам по продаже обойтись с одним. Такая услуга понравилась бы многим, и некоторые ресурсы уже начинают предоставлять ее. В будущем Вы сможете даже совершить пробную поездку с помощью программ моделирования виртуальной реальности, не отходя от своего компьютера. Но вполне понятно желание избежать лавины несанкционированной электронной почты с предложениями купить все что угодно, от пластинок до сексуального нижнего белья.

Соображения безопасности.

Подключение компьютера к Internet само по себе не создает проблем обеспечения безопасности, отличных от тех, которая существует при работе двух компьютеров через модем. Проблема одна и та же, меняется только степень ее важности. Если у Вас модем подключен на прием к коммутируемой линии передачи, то любой может набрать номер и попробовать вломиться к Вам в компьютер. Есть три ограничивающих такую возможность фактора: во-первых, номер телефона компьютера, вероятно, известен немногим; во-вторых, если взломщик находится за пределами Вашей местной телефонной зоны, ему придется платить за эксперимент; в-третьих, есть только один интерфейс, который можно атаковать.

Если работать в Internet, этих факторов попросту нет. Общий адрес Вашей сети можно найти очень легко, а для определения адреса действующего компьютера нужно попробовать лишь несколько номеров. В принципе это все рано не хуже, чем в случае компьютерных служб, доступных по телефонной сети по коду 800. Однако эти службы имеют специальный отдел обеспечения безопасности, и существует только одна точка возможного прорыва: порт ASCII - терминала. В Internet же злоумышленник может попытаться прорваться через порт интерактивного терминала, порт пересылки файлов, порт электронной почты и т.д. Можно, конечно, не думать о безопасности вообще: просто вытащить компьютер из коробки, поставить его на стол, подключиться к Internet и работать. Но работать Вы будете до тех пор, пока кто-нибудь не вломится в компьютер и не сделает какую-нибудь пакость. В конечном счете гораздо выгоднее побеспокоиться о безопасности заранее, чем потом, когда неприятность уже произойдет.

Начать можно с выработки правильного отношения к проблеме безопасности. Нужно поверить в то, что защита – обязанность Вашей рабочей станции, но никак не функция сети. Сетевой поставщик может ограничить перечень лиц, которые могут пользоваться Вашим подключением. Это , однако, не совсем то, что Вам нужно, потому что таким образом отсекаются главные достоинства Internet. Большая часть нашей книги посвящена тому, чтобы научить Вас забираться в разные далекие места и находить там всякие хорошие вещи. Сетевые разговоры – это двусторонний канал. Если удаленный компьютер не может говорить с Вами, то и Вы не сможете с ним разговаривать. И если на этом компьютере есть ресурс, который Вам понадобиться в следующем месяце, Вы окажетесь в проигрыше. Для того чтобы воспользоваться преимуществами Internet, нужно стать ее частью. Это подвергает Ваш компьютер некоторому риску, поэтому следует позаботиться о его защите.

Безопасность в Internet поддерживается общими усилиями. Один из методов, который взломщики-любители взяли на вооружение, заключается в прорыве в цепочку компьютеров (например, вломиться в A, оттуда – в B, затем с помощью B прорваться в C и т.д.). Это позволяет им заметать следы с большей тщательностью. Если Вы думаете, что Ваш маленький старенький компьютер не может стать объектом насилия, потому что он ну очень маленький, то глубоко заблуждаетесь. Даже если на нем нет ничего стоящего, его вполне можно использовать для взлома другой, более важной системы Есть такие охотники, которые делают зарубки на клавиатуре, подсчитывая, сколько компьютеров они взломали. Размеры при этом значения не имеют.

Обсуждение безопасности и слухи на тему безопасности тоже представляют собой часть проблемы безопасности. Можете ли Вы представить себе такую новость:

На сегодняшней пресс-конференции официальные лица компании ACME объявили, что их замки открываются любой комбинацией…

Для решения задачи устранения возможных проблем, поискам решения и информирования правительство финансирует организацию под названием CERT(Computer Emergence Response Team, "Аварийная бригада по компьютерам"). СERT выполняет целый ряд функций: занимается изучением проблем, связанных с безопасностью, работает с фирмами-изготовителями над их устранением и распространяет соответствующую информацию. Кроме того, эта организация производит средства, которые позволяют пользователям оценивать степень защищенности своих компьютеров. Сотрудники CERT предпочитают контактировать с теми, кто отвечает за безопасность, но в аварийных ситуациях отвечают на вопросы любых пользователей. Если Вам необходимо обсудить с кем-нибудь проблемы безопасности, можете связаться с CERT по электронной почте:

cert@cert.sei.cmu.edu

Существуют четыре источника возникновения угрозы для сетевых компьютеров. Мы перечислим их в порядке убывания вероятности:

Выбор законным пользователем неудачного пароля.

Привнос (импорт) разрушающего программного обеспечения.

Проникновение в системы незаконных пользователей, которое происходит вследствие ошибок в конфигурации программных средств.

Проникновение в системы незаконных пользователей, которое происходит вследствие дефектов в средствах обеспечения безопасности операционных систем.

Изучив этот список, можно сделать один очень важный вывод. Защитить свою систему Вам вполне по силам. Теперь рассмотрим, как это можно сделать.

Пароли.

Большинство пользователей выбирают пароли, удобные для себя. К сожалению, то, что удобно для Вас удобно и для взломщика. CERT полагает, что 80%взломов компьютеров обусловлено неудачным выбором паролей. Помните, что когда дело доходит до паролей, то в роли взломщиков выступают уже не люди, а компьютеры. Программа целый день перебирает разные варианты паролей и не бросает это скучное занятие, если первые три не подходят. Вы можете, однако, придумать такой пароль, который очень трудно будет угадать. Большинство злоумышленников используют не первые попавшиеся буквы, а выбирают целые слова из словаря или простые имена. Поэтому нужно выбирать пароль, который:

состоит минимум из шести символов;

включает как строчные, так и прописные буквы и цифры;

не является словом;

не является набором соседних клавиш (например, QWERTY).

Многим трудно подобрать себе пароль, который удовлетворял бы всем этим критериям, но в то же время был бы лёгким для запоминания. Можно, например, взять первые буквы излюбленной фразы, скажем FmdIdgad (Franky, my dear, I don’t give a damn, т.е. "Фрэнки, мой дорогой, мне наплевать").

Когда Вы устанавливаете рабочую станцию, не забудьте присвоить пароли именам root, system, maint и другим именам пользователей с особыми полномочиями. Регулярно изменяйте эти пароли. Некоторые компьютеры поставляются со стандартными паролями. Если их не заменить, то Ваши пароли будут известны всем, кто купил станцию этого же типа.

Наконец, будьте осторожны с методами обхода парольной защиты. Есть два общепринятых метода: утилита rhosts ОС UNIX и анонимный FTP. rhosts позволяет Вам объявлять "эквивалентные" имена пользователей на нескольких компьютерах. Вы перечисляете явные имена компьютеров и имена пользователей в файле .rhosts. Например, строка:

uxh.cso.uiuc.edu andrey

даёт указание компьютеру, на котором находится этот файл, снимать требования по парольной защите, если кто-то пытается зарегистрироваться под именем пользователя andrey на компьютере uxh.cso.uiuc.edu. Если компьютер получает имя пользователя в сочетании с указанным именем компьютера, имя пользователя будет считаться верным. Отсюда следует, что каждый, кто сумеет воспользоваться правами пользователя andrey на компьютере uxh.cso.uiuc.edu, может прорваться и в данный компьютер.

Анонимный вариант протокола FTP – средство быстрого получения определённых файлов без пароля. Настройка сервера анонимного FTP не входит в наши функции. Заметим, однако, что с помощью упомянутой сервисной программы Вы можете получить гораздо больше, чем намереваетесь. Поэтому перед тем, как использовать эту программу, постарайтесь чётко сформулировать цель обращения с ней. (Впрочем, использование анонимного FTP просто для передачи файлов не сопряжено с риском.)

Возможности INTERNET

Существует 7 основных путей использования INTERNET:

1. Электронная почта. С помощью почтовых программ Outlook Express и Netscape Messenger

1. Отправка и получение файлов с помощью FTP (File Transfer Protocol)

2. Чтение и посылка текстов в USENET

3. Поиск информации через GOPHER и WWW (World Wide Web)

4. Удаленное управление - запрос и запуск программ на удаленном компьютере.

5. Chat-разговор с помощью сети IRC и Электронной почты

6. Игры через INTERNET

Программы Outlook Express, GOPHER, Netscape Messenger, обеспечивающие отдельные функции INTERNET, называются "клиентами". Они удобны в использовании и предоставляют дружественный интерфейс для пользователей INTERNET.

Электронная почта

Отправка и получение писем остается пока наиболее популярным видом использования INTERNET. Существует система LISTSERV, позволяющая создавать группы пользователей с общей групповой адресацией. Таким образом, письмо, направленное на групповой адрес, будет получено всеми членами группы. Например, существует LISTSERV Netterain, объединяющий группу специалистов, обучающих пользованию INTERNET. Они объединились для того, чтобы обменяться идеями или задать вопросы своим коллегам, чтобы дать знать, что с ними можно связаться по электронной почте. В случае если известно, что конкретное лицо или компания имеют адрес в INTERNET, но сам адрес не известен, существуют способы узнать его с помощью системы NETFIND.

Отправка и получение файловFTP – один из самых распространенных протоколов передачи файлов по INTERNET. В начале это была терминальная программа с командной строкой, то сейчас многие FTP- клиенты могут похвалиться удобным интерфейсом и кучей дополнительных возможностей таких как:

Ø Поддержка докачки

Ø Поддержка ННТР

Ø Список очередей

Чтение и посылка текстовUSENET – это сеть информационных серверов. В Usenet порядка 200.000 конференций (это каталог, куда стекаются сообщения на определенную тему), практически на любую тему отведена своя собственная группа. Сервера постоянно обмениваются между собой информацией, в результате происходит естественно обновление новостей.

Поиск информации

Пользователь ищет информацию в INTERNET либо с какой-либо целью, либо просто осматривается вокруг, чтобы знать, что есть в наличии. Море информации представлено в INTERNET, так что можно потратить огромное количество времени, просто переходя c одного сайта на другой и определяя, какая информация имеется в наличии. Эффект взрыва произвело появление таких средств управления поиском информации как GOPHER и WWW. GOPHER использует систему меню, чтобы позволить пользователям осуществлять выбор информации. WWW использует метафору web - паутина, т.к. эта система позволяет свободно перемещаться внутри системы, построенной на основе гипертекста (НТТР).

Удаленное управлениеЭта возможность очень полезна, когда при выполнении некоторой работы на маленьком компьютере, требуются ресурсы больших систем. Существуют несколько различных типов удаленного исполнения. Некоторые из них работают на основе команд, подаваемых шаг за шагом. Таким образом, запрос заключается в том, чтобы некоторая специфическая команда или их последовательность были выполнены на некотором компьютере. Более развитые версии будут сами выбирать систему и компьютер, которые будут к тому моменту свободными. Существует также удаленный вызов процедуры, который позволяет программе запускать подпрограмму на другом компьютере и затем использовать результат ее работы.

Возможность разговарить с многими людьми с помощью IRCIRC (Internet relay chat)- это связка крупных сетей (Efnet, Dalnet, Undernet и др.), в каждой из которых сотни chat’ов и десятки тысяч пользователей. Официальный отсчет истории IRC ведется с 1988 года. Именно тогда финский студент Джако, некоторое время, поговорив на многолинейных BBS’ках, задался целью создать нечто похожее, но более глобального масштаба. Тогда и появилась первая сетка IRC – Efnet.

Игры через INTERNETНи для кого уже не секрет, что игры занимают значительную часть жизни других людей. Играть можно против компьютера (интересно, но не очень), против одного противника (человека) с помощью модема и можно играть против многих противников с помощью локальных сетей или INTERNET. Сейчас существует много серверов, которые предназначены исключительно для игр таких как: Quake, Quake II, Team Fortress, Warcraft II, Starcraft и множество других. Для того чтобы качество игры было приемлемым необходимо обеспечить стабильную и высокоскоростную связь с INTERNET.

2. Создание web-сайта на примере ОАО "алейскзернопродукт" имени С.Н. старовойтова

2.1 Основания для разработки

послужило задание руководителя дипломного проектирования.

2.1.1 Назначение web-сайта ОАО "алейскзернопродукт" имени С.Н. Старовойтова

Программа предназначена нести информацию пользователю о деятельности предприятия ОАО "алейскзернопродукт" Имени С.Н. Старовойтова через всемирную электронную сеть Internet (World Wide Web).

2.1.2 Требования к сайту

2.1.2.1 Требования к функциональным характеристикам

Программа должна - позволять осуществлять управление клавиатурой и "мышью"; - позволять пользователю вводить с клавиатуры электронный адрес; позволять пользователю использовать все возможные ссылки в HTML документе.

2.1.2.2 Требования к надёжности

При наборе URL адреса Web сайт должен незамедлительно загрузиться в предложенном Internet браузере пользователя.

2.1.2.3 Требования к техническим средствам

Программа должна работать на IBM PC-совместимых компьютерах с процессором Intel Pentium 100 и выше, объемом оперативной памяти 8 Мбайт и выше, цветным монитором EGA/VGA, наличием жесткого диска и дисковода для гибких магнитных дисков 3.5" (1.44 Мбайт).

3. Описание программы web-сайта ОАО "алейскзернопродукт" имени С.Н. старовойтова

3.1 Текст программы

Текст программы в соответствии с ГОСТ 19.101-77 (СТ СЭВ 1626-79) и ГОСТ 19.401-79 (СТ СЭВ 3746-82) представляет собой запись программы на исходном языке программирования. Текст программы представляет собой документ, выполненный машинным способом, и приведен в приложении 2.

3.2 Общие сведения

Программа написана на языке разметки гипертекста HTML может работать под управлением операционной системы Windows 95, Windows 98 или Windows ME, Windows XP .

Запускаемым файлом является файл index.html (дополнительных параметров командной строки не требуется).

3.3 Вызов и загрузка

Программа предназначена для работы под управлением операционной системы Windows 95, Windows 98 или Windows ME, NT,XP.

3.4 Входные данные

Входными данными являются:

– Имя каталога, содержащего текстовые файлы;

– Имя каталога, предназначенного для помещения в него html-файлов;

3.5 Описание процесса отладки программы

Для отладки разрабатываемой программы был использован метод "снизу вверх". Вначале каждый самостоятельный класс или функция был отлаженн отдельно, а затем отлаженные модули были добавлены в единую программу. Для отладки каждой функции или класса был написан вызывающий модуль, который задает исходные данные для функции или класса, вызывает ее и выводит результат её работы на экран.

В процессе отладки были обнаружены ошибки следующих типов:

Синтаксические – это опечатки, а также ошибки, связанные с неправильным написанием операторов языка. Компилятор обнаруживает эти ошибки, выводит сообщения о них и устанавливает курсор в то место, где обнаружена ошибка.

Семантические – это ошибки, связанные с неправильным использованием операторов языка. Они не обнаруживаются при компиляции, но проявляются при работе программы.

Логические – это ошибки, связанные с неправильным построением алгоритма программы. В разрабатываемой программе каждая функция и ее логическая схема была продумана до ее написания, так что логических ошибок при компиляции и отладки данного программного продукта найдено не было.

3.6 Динамические элементы web-сайта ОАО "Алейскзернопродукт" имени С.Н. старовойтова

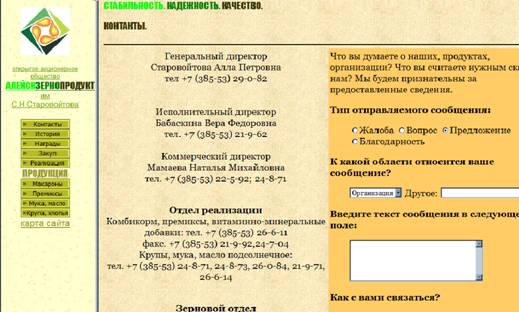

Динамическим элементом в данном web-сайте является класс "Контакты". Здесь представлены все возможности "Контакты" такие как:

1 Ввод телефона/факса

2 Ввод Е-mail адреса

3 Ввод Имени

4 Написание сообщения

3.7 Пример результатов работы программы

Рабочие окна интерфейса программы, а также контрольные примеры приведены в приложении 1.

Заключение

Поняв принцип построения Web-страницы, изучив возможности соединения в ней различных видов информации, мы можем смело сказать, что Web-страницы, с их потенциалом могут применятся для различных целей.

Создание подобного сайта имеет большую практическую ценность, в виду того, что наличие сайта является неотъемлемым атрибутом любого предприятия. Размещение сайта в интернете предполагает более широкое распространение рекламы предприятия, эффективную систему реализации продукции, приобретение отличной репутации на рынке и постоянное сотрудничество. Постоянная модернизация предприятия предполагает постоянное обновление и совершенствование сайта. Данный сайт создавался с учетом новых требований и новой информации и статистических данных.

Ххочется отметить, что HTML стал тем форматом передачи данных, который наиболее полно и качественно удовлетворяет запросы современного общества. Несомненным фактом является и то, что будущее именно за HTML.

Список использованной литературы

1. "Глобальные сети: информация и средства доступа" - издательство ПГТУ.

2. Гиттель Э., Джеймс С., "ISDN просто и доступно" - 1999 г.

3. Олифер В.Г., Олифер Н.А., "Компьютерные сети. Принципы, технологии, протоколы" - Издательство "Питер" 2000 г.

4. "Microsoft TCP/IP: Учебный курс." /официальное пособие Microsoft для самостоятельной подготовки/ - 1998 г.

5. Фролов А.В., Фролов Г.В., "Глобальные сети компьютеров. Практическое введение в Internet" - 1998 г.

6. Шафрин Ю. А., Основы компьютерной технологии. – М. АБФ. 1997 г.

7. Кенин А. М., Печенкина Н. С., IBM PC для пользователей. – Екатеринбург, 1993 – 1997 г.г.

8. http://www.ritmpress.ru/it/press/cwm/36_98/xdsl.htm

9. http://www.permnet.ru:8101/isdn_price.html

10. Журналы "Компьютерра" и "LAN" за 1999-2000 г.г.

http://www.ukrpack.net/ support/internet.htm

http://intro.museums.ru/museums/internet/index.htm

http://www.info-art.com/tech/inter/index.htm

Www.webschool.narod.ru

Www.pronet.ru

Www.education.kulichki.net

Www.gor.h1.ru

Приложение 1 Пример результатов работы программы

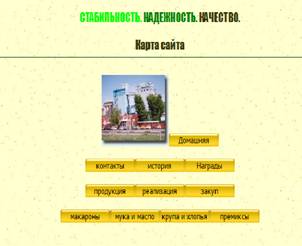

Рис 1. Главная "Web страница"

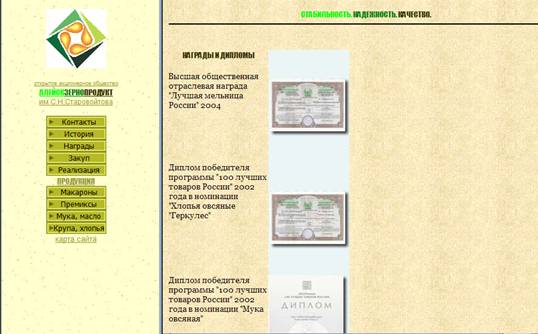

Рис 3. Окно ссылки "Награды"

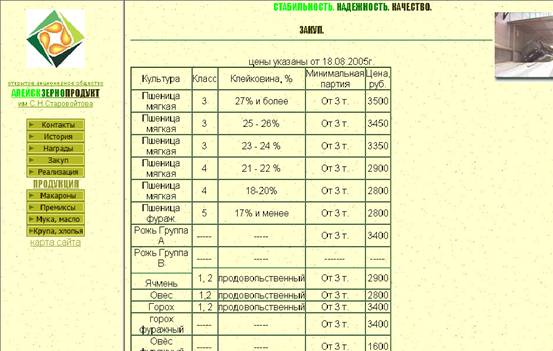

Рис 4. Окно "Закуп"

Рис 5. Окно "Контакты"

Рис 6. Окно "Реализация"

Рис 7. Окно "Продукция"

Рис 8. Окно "Карта сайта"

Приложение 2

Текст программы1.HTML документы

<html>

<head>

<meta http-equiv="Content-Language" content="ru">

<meta http-equiv="Content-Type" content="text/html; charset=windows-1251">

<title>Карта сайта</title>

<!--mstheme--><link rel="stylesheet" href="img/img_kart/sunf1111-1251.css">

<meta name="Microsoft Theme" content="sunflowr 1111">

<script language="JavaScript">

<!--

function FP_preloadImgs()

{

//v1.0 var d=document,a=arguments; if(!d.FP_imgs) d.FP_imgs=new Array();

for(var i=0; i<a.length; i++)

{

d.FP_imgs[i]=new Image; d.FP_imgs[i].src=a[i];

}

}

function FP_swapImg()

{//v1.0

var doc=document,args=arguments,elm,n; doc.$imgSwaps=new Array(); for(n=2; n<args.length; n+=2)

{

elm=FP_getObjectByID(args[n]); if(elm)

{

doc.$imgSwaps[doc.$imgSwaps.length]=elm;

elm.$src=elm.src; elm.src=args[n+1];

} }

}

function FP_getObjectByID(id,o)

{//v1.0

var c,el,els,f,m,n; if(!o)o=document; if(o.getElementById) el=o.getElementById(id);

else if(o.layers) c=o.layers; else if(o.all) el=o.all[id]; if(el) return el;

if(o.id==id || o.name==id) return o; if(o.childNodes) c=o.childNodes; if(c)

for(n=0; n<c.length; n++)

{

el=FP_getObjectByID(id,c[n]); if(el) return el;

}

f=o.forms; if(f) for(n=0; n<f.length; n++)

{

els=f[n].elements;

for(m=0; m<els.length; m++)

{

el=FP_getObjectByID(id,els[n]); if(el) return el;

} }

return null;

}

// -->

</script>

</head>

<body onload="FP_preloadImgs(/*url*/'img/img_kart/buttonA.jpg',/*url*/'img/img_kart/buttonB.jpg',/*url*/'img/img_kart/buttonD.jpg',/*url*/'img/img_kart/buttonE.jpg',/*url*/'img/img_kart/button10.jpg',/*url*/'img/img_kart/button11.jpg',/*url*/'img/img_kart/button13.jpg',/*url*/'img/img_kart/button14.jpg',/*url*/'img/img_kart/button16.jpg',/*url*/'img/img_kart/button17.jpg',/*url*/'img/img_kart/button19.jpg',/*url*/'img/img_kart/button1A.jpg',/*url*/'img/img_kart/button1C.jpg',/*url*/'img/img_kart/button1D.jpg',/*url*/'img/img_kart/button1F.jpg',/*url*/'img/img_kart/button20.jpg',/*url*/'img/img_kart/button22.jpg',/*url*/'img/img_kart/button23.jpg',/*url*/'img/img_kart/button25.jpg',/*url*/'img/img_kart/button26.jpg',/*url*/'img/img_kart/button28.jpg',/*url*/'img/img_kart/button29.jpg')">

<p align="center"> <font face="Impact">

<font color="#00FF00">С Т А Б И Л Ь Н О С Т Ь.

</font>

<font color="#008000">Н А Д Е Ж Н О С Т Ь.

</font>

<font color="#333300">К А Ч Е С Т В О.

</font>

</font>

<p align="center">

<span lang="ru"> <font face="Impact" color="#333300">Картасайта </font>

</span>

<hr> <p align="center">

<img border="0" src="img/foto701.jpg" width="135" height="110">

<font face="Arial" color="#333300"> <a href="index.htm">

<img border="0" id="img1" src="img/img_kart/button9.jpg" height="20" width="100" alt="Домашняя" onmouseover="FP_swapImg(1,0,/*id*/'img1',/*url*/'img/img_kart/buttonA.jpg')" onmouseout="FP_swapImg(0,0,/*id*/'img1',/*url*/'img/img_kart/button9.jpg')" onmousedown="FP_swapImg(1,0,/*id*/'img1',/*url*/'img/img_kart/buttonB.jpg')" onmouseup="FP_swapImg(0,0,/*id*/'img1',/*url*/'img/img_kart/buttonA.jpg')"

fp-style="fp-btn: Embossed Rectangle 4" fp-title="Домашняя"></a></font></p>

<p align="center"> <a href="contakt.htm">

<img border="0" id="img2" src="img/img_kart/buttonC.jpg" height="20" width="100" alt="контакты" onmouseover="FP_swapImg(1,0,/*id*/'img2',/*url*/'img/img_kart/buttonD.jpg')" onmouseout="FP_swapImg(0,0,/*id*/'img2',/*url*/'img/img_kart/buttonC.jpg')" onmousedown="FP_swapImg(1,0,/*id*/'img2',/*url*/'img/img_kart/buttonE.jpg')" onmouseup="FP_swapImg(0,0,/*id*/'img2',/*url*/'img/img_kart/buttonD.jpg')" fp-style="fp-btn: Embossed Rectangle 4" fp-title="контакты">

</a>

<a href="history.htm">

<img border="0" id="img3" src="img/img_kart/buttonF.jpg" height="20" width="100" alt="история" onmouseover="FP_swapImg(1,0,/*id*/'img3',/*url*/'img/img_kart/button10.jpg')" onmouseout="FP_swapImg(0,0,/*id*/'img3',/*url*/'img/img_kart/buttonF.jpg')" onmousedown="FP_swapImg(1,0,/*id*/'img3',/*url*/'img/img_kart/button11.jpg')" onmouseup="FP_swapImg(0,0,/*id*/'img3',/*url*/'img/img_kart/button10.jpg')" fp-style="fp-btn: Embossed Rectangle 4" fp-title="история">

</a>

<a href="award.htm">

<img border="0" id="img4" src="img/img_kart/button12.jpg" height="20" width="100" alt="Награды" onmouseover="FP_swapImg(1,0,/*id*/'img4',/*url*/'img/img_kart/button13.jpg')" onmouseout="FP_swapImg(0,0,/*id*/'img4',/*url*/'img/img_kart/button12.jpg')" onmousedown="FP_swapImg(1,0,/*id*/'img4',/*url*/'img/img_kart/button14.jpg')" onmouseup="FP_swapImg(0,0,/*id*/'img4',/*url*/'img/img_kart/button13.jpg')" fp-style="fp-btn: Embossed Rectangle 4" fp-title="Награды">

</a>

</p>

<p align="center"> <font face="Arial" color="#333300">

<a href="produkt.htm">

<img border="0" id="img5" src="img/img_kart/button15.jpg" height="20" width="100" alt="продукция" onmouseover="FP_swapImg(1,0,/*id*/'img5',/*url*/'img/img_kart/button16.jpg')" onmouseout="FP_swapImg(0,0,/*id*/'img5',/*url*/'img/img_kart/button15.jpg')" onmousedown="FP_swapImg(1,0,/*id*/'img5',/*url*/'img/img_kart/button17.jpg')" onmouseup="FP_swapImg(0,0,/*id*/'img5',/*url*/'img/img_kart/button16.jpg')" fp-style="fp-btn: Embossed Rectangle 4" fp-title="продукция">

</a>

<a href="realiz.htm">

<img border="0" id="img6" src="img/img_kart/button18.jpg" height="20" width="100" alt="реализация" onmouseover="FP_swapImg(1,0,/*id*/'img6',/*url*/'img/img_kart/button19.jpg')" onmouseout="FP_swapImg(0,0,/*id*/'img6',/*url*/'img/img_kart/button18.jpg')" onmousedown="FP_swapImg(1,0,/*id*/'img6',/*url*/'img/img_kart/button1A.jpg')" onmouseup="FP_swapImg(0,0,/*id*/'img6',/*url*/'img/img_kart/button19.jpg')" fp-style="fp-btn: Embossed Rectangle 4" fp-title="реализация">

</a>

<a href="zakup.htm">

<img border="0" id="img7" src="img/img_kart/button1B.jpg" height="20" width="100" alt="закуп" onmouseover="FP_swapImg(1,0,/*id*/'img7',/*url*/'img/img_kart/button1C.jpg')" onmouseout="FP_swapImg(0,0,/*id*/'img7',/*url*/'img/img_kart/button1B.jpg')" onmousedown="FP_swapImg(1,0,/*id*/'img7',/*url*/'img/img_kart/button1D.jpg')" onmouseup="FP_swapImg(0,0,/*id*/'img7',/*url*/'img/img_kart/button1C.jpg')" fp-style="fp-btn: Embossed Rectangle 4" fp-title="закуп">

</a>

</font>

</p>

<p align="center"> <a href="makaron.htm">

<img border="0" id="img8" src="img/img_kart/button1E.jpg" height="20" width="100" alt="макароны" onmouseover="FP_swapImg(1,0,/*id*/'img8',/*url*/'img/img_kart/button1F.jpg')" onmouseout="FP_swapImg(0,0,/*id*/'img8',/*url*/'img/img_kart/button1E.jpg')" onmousedown="FP_swapImg(1,0,/*id*/'img8',/*url*/'img/img_kart/button20.jpg')" onmouseup="FP_swapImg(0,0,/*id*/'img8',/*url*/'img/img_kart/button1F.jpg')" fp-style="fp-btn: Embossed Rectangle 4" fp-title="макароны">

</a>

<a href="muka_maslo.htm">

<img border="0" id="img9" src="img/img_kart/button21.jpg" height="20" width="100" alt="мука и масло" onmouseover="FP_swapImg(1,0,/*id*/'img9',/*url*/'img/img_kart/button22.jpg')" onmouseout="FP_swapImg(0,0,/*id*/'img9',/*url*/'img/img_kart/button21.jpg')" onmousedown="FP_swapImg(1,0,/*id*/'img9',/*url*/'img/img_kart/button23.jpg')" onmouseup="FP_swapImg(0,0,/*id*/'img9',/*url*/'img/img_kart/button22.jpg')" fp-style="fp-btn: Embossed Rectangle 4" fp-title="мука и масло">

</a>

<a href="Hlopia.htm">

<img border="0" id="img10" src="img/img_kart/button24.jpg" height="20" width="100" alt="крупа и хлопья" onmouseover="FP_swapImg (1,0,/*id*/'img10',/*url*/'img/img_kart/button25.jpg')" onmouseout="FP_swapImg (0,0,/*id*/'img10',/*url*/'img/img_kart/button24.jpg')" onmousedown="FP_swapImg (1,0,/*id*/'img10',/*url*/'img/img_kart/button26.jpg')" onmouseup="FP_swapImg(0,0,/*id*/'img10',/*url*/'img/img_kart/button25.jpg')" fp-style="fp-btn: Embossed Rectangle 4" fp-title="крупа и хлопья">

</a>

<a href="premix.htm">

<img border="0" id="img11" src="img/img_kart/button27.jpg" height="20" width="100" alt="премиксы" onmouseover="FP_swapImg (1,0,/*id*/'img11',/*url*/'img/img_kart/button28.jpg')" onmouseout="FP_swapImg(0,0,/*id*/'img11',/*url*/'img/img_kart/button27.jpg')" onmousedown="FP_swapImg (1,0,/*id*/'img11',/*url*/'img/img_kart/button29.jpg')" onmouseup="FP_swapImg(0,0,/*id*/'img11',/*url*/'img/img_kart/button28.jpg')" fp-style="fp-btn: Embossed Rectangle 4" fp-title="премиксы">

</a>

</p>

</body>

0 комментариев