Навигация

4. Модель нарушителя

Модель нарушителя — абстрактное (формализованное или неформализованное) описание нарушителя правил разграничения доступа.

Модель нарушителя определяет:

· категории (типы) нарушителей, которые могут воздействовать на объект;

· цели, которые могут преследовать нарушители каждой категории, возможный количественный состав, используемые инструменты, принадлежности, оснащение, оружие и проч.;

· типовые сценарии возможных действий нарушителей, описывающие последовательность (алгоритм) действий групп и отдельных нарушителей, способы их действий на каждом этапе.

Модель нарушителей может иметь разную степень детализации.

· Содержательная модель нарушителей отражает систему принятых руководством объекта, ведомства взглядов на контингент потенциальных нарушителей, причины и мотивацию их действий, преследуемые цели и общий характер действий в процессе подготовки и совершения акций воздействия.

· Сценарии воздействия нарушителей определяют классифицированные типы совершаемых нарушителями акций с конкретизацией алгоритмов и этапов, а также способов действия на каждом этапе. Математическая модель воздействия нарушителей представляет собой формализованное описание сценариев в виде логико-алгоритмической последовательности действий нарушителей, количественных значений, параметрически характеризующих результаты действий, и функциональных (аналитических, численных или алгоритмических) зависимостей, описывающих протекающие процессы взаимодействия нарушителей с элементами объекта и системы охраны. Именно этот вид модели используется для количественных оценок уязвимости объекта и эффективности охраны.

5. Классификация нарушителей

Нарушитель – это субьект, который преднамеренно (корыстно), либо напротив без злого умысла (случайно, по незнанию, халатности и т.п.), поставил под угрозу или нанес ущерб АИТУ.

Всех нарушителей можно классифицировать по четырем параметрам:

· По уровню знания об АИТУ;

· По уровню возможностей;

· По времени действия;

· По методу и характеру действия;

По времени действия различают нарушителей, действующих:

· В процессе функционирования АИТУ (автоматизированная информационная технология управления) ;

· В период неактивности компонентов системы (в нерабочее время, во время плановых перерывов на работе, перерывов для обслуживания и ремонта и т.д.); Как в процессе функционирования АИТУ, так и в период неактивности компонентов системы.

По методу действия нарушителями могут быть:

· Не имеющие доступа на контролируемую территорию;

· Действующие с контролируемой территории организации без доступа кв здание и сооружения;

· Действующие внутри помещений без доступа к техническим средствам АИТУ;

· Имеющие доступ в зону действия данных;

· Имеющие доступ в зону управления средствами обеспечения безопасности АИТУ;

6. Методы и средства защиты информации

В литературе выделяют следующие способы защиты:

-физические (препятствие)

-законодательные

-управление доступом

-криптографическое закрытие.

Физические способы защиты основаны на создании физических препятствий для злоумышленника, преграждающих ему путь к защищаемой информации (строгая пропускная система на территорию и в помещения с аппаратурой или с носителями информации).

К законодательным средствам защиты относятся законодательные акты, которыми регламентируются правила использования и обработки информации ограниченного доступа и устанавливаются меры ответственности за нарушения этих правил.

Под управлением доступом понимается способ защиты информации регулированием использования всех ресурсов системы (технических, программных, элементов баз данных). В автоматизированных системах информационного обеспечения должны быть регламентированы порядок работы пользователей и персонала, право доступа к отдельным файлам в базах данных и т.д.

В сетях ЭВМ наиболее эффективными являются криптографические способы защиты информации.

7. Понятие брандмауэра

Брандмауэр - это не просто маршрутизатор, хост или группа систем, которые обеспечивают безопасность в сети. Скорее, брандмауэр - это подход к безопасности; он помогает реализовать политику безопасности, которая определяет разрешенные службы и типы доступа к ним, и является реализацией этой политики в терминах сетевой конфигурации, нескольких хостов и маршрутизаторов, и других мер защиты, таких как усиленная аутентификация вместо статических паролей. Основная цель системы брандмауэра - управление доступом К или ИЗ защищаемой сети. Он реализует политику сетевого доступа, заставляя проходить все соединения с сетью через брандмауэр, где они могут быть проанализированы и разрешены либо отвергнуты.

8.Криптографическое закрытие информации

Криптографические методы защиты информации в автоматизированных системах могут применяться как для защиты информации, обрабатываемой в ЭВМ или хранящейся в различного типа запоминающих устройствах, так и для закрытия информации, передаваемой между различными элементами системы по линиям связи.

В настоящее время разработано большое количество различных методов шифрования, созданы теоретические и практические основы их применения. Подавляющие число этих методов может быть успешно использовано и для закрытия информации.

Почему проблема использования криптографических методов в информационных системах стала в настоящий момент особо актуальна?

С одной стороны, расширилось использование компьютерных сетей, в частности глобальной сети Интернет, по которым передаются большие объемы информации государственного, военного коммерческого и частного характера, не допускающего возможность доступа к ней посторонних лиц. С другой стороны, появление новых мощных компьютеров, технологий сетевых и нейронных вычислений сделало возможным дискредитацию криптографических систем еще недавно считавшихся практически не раскрываемыми.

Проблемой защиты информации путем ее преобразования занимается криптология, она разделяется на два направления – криптографию и криптоанализ. Цели этих направлений прямо противоположны. Криптография занимается поиском и исследованием математических методов преобразования информации. Сфера интересов криптоанализа – исследование возможности расшифровывания информации без знания ключей.Современная криптография включает в себя четыре крупных раздела:

1. Симметричные криптосистемы.

2. Криптосистемы с открытым ключом.

3. Системы электронной подписи.

4. Управление ключами.

Основные направления использования криптографических методов - передача конфиденциальной информации по каналам связи (например, электронная почта), установление подлинности передаваемых сообщений, хранение информации (документов, баз данных) на носителях в зашифрованном виде.

9. Электронно-цифровая подпись

Электронно-цифровая подпись (ЭЦП) используется физическими и юридическими лицами в качестве аналога собственноручной подписи для придания электронному документу юридической силы, равной юридической силе документа на бумажном носителе, подписанного собственноручной подписью правомочного лица и скрепленного печатью.

Электронный документ - это любой документ, созданный и хранящийся на компьютере, будь то письмо, контракт или финансовый документ, схема, чертеж, рисунок или фотография.

ЭЦП - это программно-криптографическое средство, которое обеспечивает:

- проверку целостности документов;

- конфиденциальность документов;

- установление лица, отправившего документ

10. Понятие компьютерного вируса

Компьютерный вирус - это специально написанная, небольшая по размерам программа (т.е. некоторая совокупность выполняемого кода), которая может "приписывать" себя к другим программам ("заражать" их), создавать свои копии и внедрять их в файлы, системные области компьютера и т.д., а также выполнять различные нежелательные действия на компьютере.

Программа, внутри которой находится вирус, называется "зараженной". Когда такая программа начинает работу, то сначала управление получает вирус. Вирус находит и "заражает" другие программы, а также выполняет какие-нибудь вредные действия (например, портит файлы или таблицу размещения файлов на диске, "засоряет" оперативную память и т.д.). Для маскировки вируса действия по заражению других программ и нанесению вреда могут выполняться не всегда, а, скажем, при выполнении определенных условий.

11. Классификация компьютерных вирусов

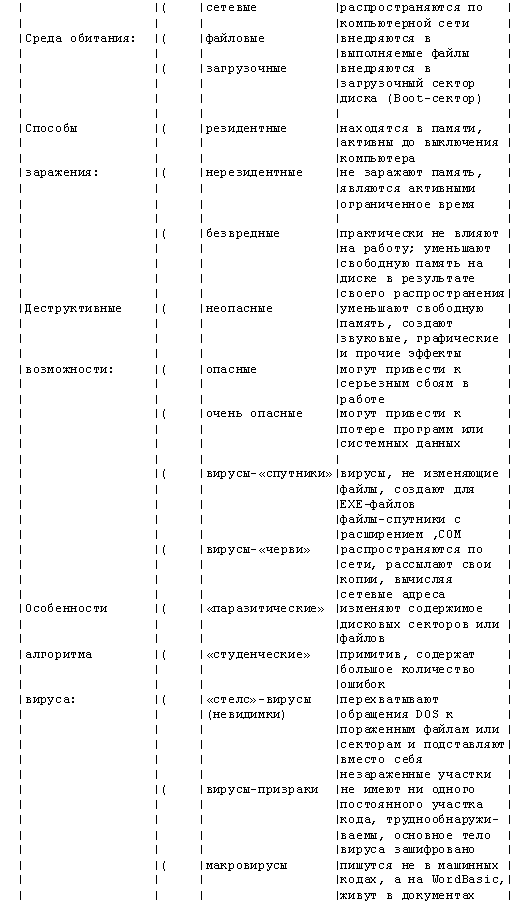

Можно классифицировать вирусы по следующим признакам :

1. по среде обитания вируса

2. по способу заражения среды обитания

3. по деструктивным возможностям

4. по особенностям алгоритма вируса.

Более подробную классификацию внутри этих групп можно представить примерно так :

12. Основные меры по защите компьютеров от вирусов

Для того чтобы не подвергнуть компьютер заражению вирусами и обеспечить надежное хранение информации на дисках, необходимо соблюдать следующие правила:

· оснастите свой компьютер современными антивирусными программами, например Kaspersky Antivirus, и постоянно обновляйте их вирусные базы;

· перед считыванием с дискет информации, записанной на других компьютерах, всегда проверяйте эти дискеты на наличие вирусов, запуская антивирусные программы своего компьютера;

· при переносе на свой компьютер файлов в архивированном виде проверяйте их сразу же после разархивации на жестком диске, ограничивая область проверки только вновь записанными файлами;

· периодически проверяйте на наличие вирусов жесткие диски компьютера, запуская антивирусные программы для тестирования файлов, памяти и системных областей дисков с защищенной от записи дискеты, предварительно загрузив операционную систему с защищенной от записи системной дискеты;

· всегда защищайте свои дискеты от записи при работе на других компьютерах, если на них не будет производится запись информации;

· обязательно делайте архивные копии на дискетах ценной для вас информации;

· не оставляйте в кармане дисковода А дискеты при включении или перезагрузке операционной системы, чтобы исключить заражение компьютера загрузочными вирусами;

· используйте антивирусные программы для входного контроля всех исполняемых файлов, получаемых из компьютерных сетей;

· для обеспечения большей безопасности применения антивируса необходимо сочетать с повседневным использованием ревизора диска.

Похожие работы

... «OPLATA» связаны с таблицой «ZAKAZ» по данным «#ZAKAZCIKA» и «#ZAKAZA» соответственно. Тип связи – одни к многим (one-to-many)/ 4. Описание созданных форм Все созданные таблицы в данной Базе данных имеют следующую форму (на примере таблицы «Oplata») 5. Описание запросов, результаты работы запросов В данной работе создано 6 запросов: 3 простых, 1 запрос с довалением условия, 1 ...

... C++, которые позволяют быстросоздавать необходимые компоненты приложений, критичные по скорости работы, которые трудно, а иногда невозможно разработать средствами «классических» СУБД.Современный подход к управлению базами данных подразумевает также широкое использование технологии «клиент-сервер». Таким образом, на сегодняшний день разработчик не связан рамками какого-либо конкретного ...

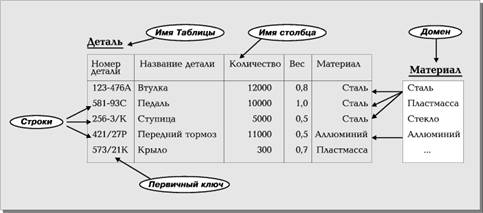

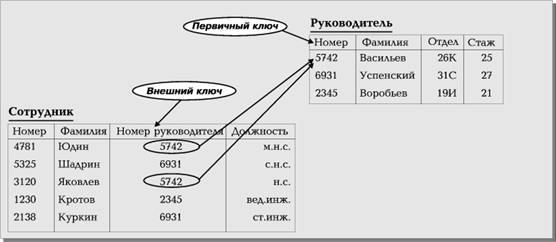

... Номер детали. Если таблица удовлетворяет этому требованию, она называется отношением (relation). Взаимосвязь таблиц является важнейшим элементом реляционной модели данных. Она поддерживается внешними ключами (foreign key). Рассмотрим пример, в котором база данных хранит информацию о рядовых служащих (таблица Служащий) и руководителях (таблица Руководитель) в некоторой организации (Рисунок 2). ...

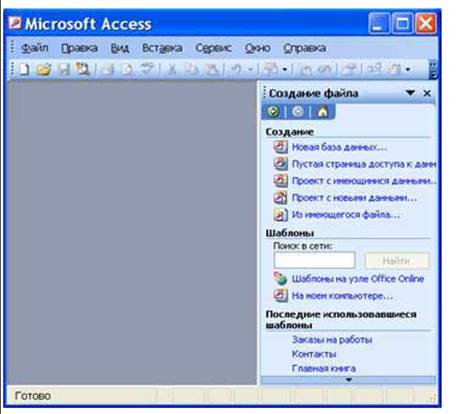

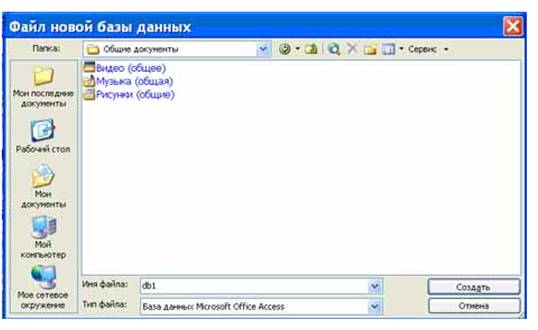

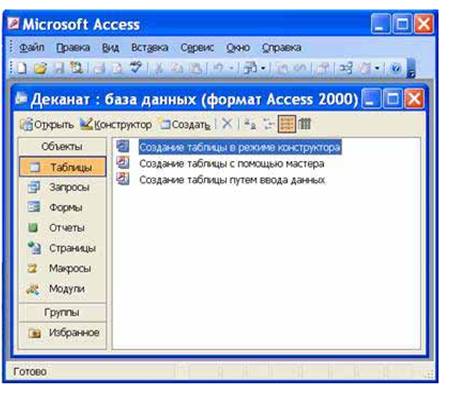

... » и указать нужный формат. Для изменения используемого по умолчанию формата файлов при создании новой базы данных необходимо выбрать команду Сервис / Параметры, активизировать вкладку «Другие» и в списке «Формат файла по умолчанию» выбрать из списка Access 2002—2003. Главное окно приложения Microsoft Access Главное окно приложения Microsoft Access состоит из следующих областей: ...

0 комментариев