Навигация

Представительство на ярмарках, салонах, конференциях

3. Представительство на ярмарках, салонах, конференциях.

Представительство на различных организационных формах демонстрации продукции и возможностей позволяет получать 5-6% информации. Однако степень достоверности этой информации достаточно высокая, если она воспринимается подготовленными специалистами, которые перед посещением мероприятий данной группы источников готовят свой "регистрирующий и анализирующий инструмент" - знакомится с каталогами, анонсирующими эти мероприятия.

Недостающая до 100% часть информации получается случайным образом, как правило, от болтунов, говорунов, забывчивых и неаккуратных людей. При межличностных контактах контроль за ограничением распространения лежит непосредственно на субъектах взаимоотношений - сотрудниках предприятия.

4. Производимая продукция или оказываемые услуги;

Продукция является особым источником информации, за характеристиками которой весьма активно охотятся конкуренты. Особого внимания заслуживает новая, находящаяся в подготовке к производству продукция. Учитывается, что для продукции существуют определенные этапы "жизненного цикла": замысел, макет, опытный образец, испытания, серийное производство, эксплуатация, модернизация и снятие с производства. Каждый из этих этапов сопровождается специфической информацией, проявляющейся самыми различными физическими эффектами, которые в виде демаскирующих признаков могут раскрыть охраняемые сведения.

5. Технические средства обеспечения производственной деятельности.

Технические средства как источники конфиденциальной информации являются широкой и емкой в информационном плане группой источников. В группу средств обеспечения производственной деятельности входят самые различные средства, такие, в частности, как телефоны и телефонная связь, телевизоры и промышленные телевизионные установки, радиоприемники, телетайп, телефакс, компьютеры, радиотрансляционные системы, системы громкоговорящей связи, усилительные системы, кино системы, охранные и пожарные системы и другие, которые, по своим параметрам, могут являться источниками преобразования акустической информации в электрические и электромагнитные поля, способные образовывать электромагнитные каналы утечки конфиденциальной информации.

6. Косвенные источники (мусор, реклама, публикации в печати).

Вопреки устойчивым заблуждениям большая часть информации добывается именно из косвенных источников. Профессионально проведенная аналитическая работа позволяет иногда получить великолепный результат. Кроме того, этому источнику, обычно, не придается особого внимания а, следовательно, он наиболее доступен. Например, отходы производства, что называется бросовый материал, могут многое рассказать об используемых материалах, их составе, особенностях производства, технологии. Тем более их получают почти безопасным путем на свалках, помойках, местах сбора металлолома, в корзинах кабинетов. Умелый анализ этих "отходов" может многое рассказать о секретах производства. Публикации - это информационные носители в виде самых разнообразных изданий: книги, статьи, монографии, обзоры, сообщения, рекламные проспекты, доклады, тезисы и т.д.

7. Информация на технических носителях.

Технические носители - это бумажные носители, кино - и фотоматериалы, магнитные носители, аудио - и видео-носители, распечатки программ и данных на принтерах и экранах ЭВМ, табло индивидуального или коллективного пользования и др. Опасность утечки информации, связанная с техническими носителями, в том, что их парк, как и парк ЭВМ, растет очень быстро, широко доступен и трудно контролируем.

Источники конфиденциальной информации дают полные сведения о составе, содержании и направлении деятельности предприятия (организации). Естественно, что такая информация им крайне необходима, и они приложат все силы, найдут необходимые способы, чтобы получить интересующие их сведения любыми способами.

Поэтому грамотная система защиты, разработанная с учетом всех особенностей, позволит предотвратить многие проблемы.

1.1.3 Каналы распространения информацииКаналы распространения информации - это средство обмена деловой и научной информацией между субъектами деловых и экономических отношений.

Различают формальные и неформальные каналы распространения информации.

Формальные каналы распространения информации включают в себя:

деловые встречи, переговоры и совещания;

обмен официальными, деловыми и научными документами;

средства передачи официальной информации.

К неформальным каналам распространения информации относятся:

личные встречи, переговоры, переписка, выставки;

конференции, съезды, массовые мероприятия;

средства массовой информации (печать, газеты, радио, телевидение и т.п.).

Другими каналами распространения информации могут быть:

обмен отчетами по научно-технической работе с научными учреждениями в соответствии с соглашениями о сотрудничестве или о совместном выполнении исследований и разработок;

официальные издания об изобретениях;

публичные лекции по научно-технической тематике, читаемые специалистами предприятия, пресс-конференции ведущих специалистов по результатам исследований и др. вопросам;

вывоз за границу книг и журналов научно-технического и экономического характера нашими гражданами, выезжающими в служебные командировки;

публикации специалистами и учеными научных и технических материалов в зарубежных изданиях, в том числе в World Wide Web;

личная переписка специалистов и ученых по интересующей их тематике с зарубежными коллегами, особенно по электронной почте;

рассылка научно-технических бюллетеней в электронные группы новостей, обсуждение интересующих тем в дискуссионных группах, форумах Internet и т.п.

Кроме легальных каналов могут быть также организованы нелегальные каналы распространения информации, так называемые каналы утечки информации.

Канал утечки информации - канал коммуникации, позволяющий процессу передавать информацию путем, нарушающим безопасность системы. Основным классификационным признаком технических каналов утечки информации является физическая природа носителя.

По этому признаку выделяют следующие каналы утечки информации:

1) визуально-оптические (электромагнитные излучения в инфракрасной, видимой и ультрафиолетовой части спектра);

2) радиоэлектронные, где в качестве носителей используются электрические, магнитные и электромагнитные поля в радиодиапазоне, а также электрический ток (поток электронов), распространяющийся по металлическим проводам. Диапазон колебаний носителя этого вида чрезвычайно велик: от звукового диапазона до десятков ГГц.

В соответствии с видами носителей информации радиоэлектронный канал целесообразно разделить на 2 подвида: электромагнитный, носителями информации в котором являются электрическое, магнитное и электромагнитное поля, и электрический канал, носители информации в котором - напряжения и токи в токопроводящих конструкциях.

Электромагнитный канал в свою очередь делится на следующие каналы:

радиоканал (высокочастотное излучение);

низкочастотный канал;

сетевой канал (наводки на сеть электропитания);

канал заземления (наводки на провода заземления);

линейный канал (наводки на линии связи между компьютерными системами).

3) акустические, связаны с распространением звуковых волн в воздухе или упругих колебаний в других средах, возникающих в любом звукопроводящем материале. Носителями информации в акустическом канале являются механические упругие акустические волны в инфразвуковом (менее 16 Гц), звуковом (16 Гц-20 кГц) и ультразвуковом (свыше 20 кГц) диапазонах частот, распространяющиеся в атмосфере, воде и твердой среде;

4) материально-вещественные. В материально-вещественном канале утечка информации производится путем несанкционированного распространения за пределы организации вещественных носителей с защищаемой информацией, прежде всего, выбрасываемых черновиков документов и использованной копировальной бумаги, забракованных деталей и узлов, демаскирующих веществ. Последние в виде твердых, жидких и газообразных отходов или промежуточных продуктов содержат вещества, по которым в принципе можно определить состав, структуру и свойства новых материалов или восстановить технологию их получения.

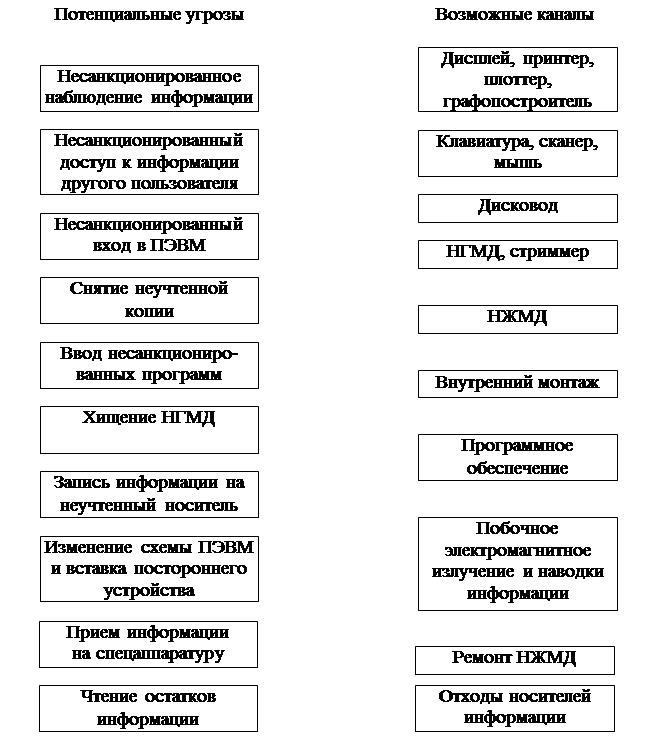

5) при использовании автоматизированных систем появляется информационный канал, который связан с доступом к элементам автоматизированных систем, к носителям информации, к самой вводимой и выводимой информации, к программному обеспечению (в том числе к операционным системам), а также с подключением к линиям связи. Информационный канал может быть разделен на следующие каналы:

канал коммутируемых линий связи,

канал выделенных линий связи,

канал локальной сети,

канал машинных носителей информации,

канал терминальных и периферийных устройств.

Каждый из технических каналов имеет свои особенности, которые необходимо знать и учитывать для обеспечения эффективной защиты информации от распространения в них.

По информативности каналы утечки делятся на информативные и неинформативные. Информативность канала оценивается ценностью информации, которая передается по каналу.

По времени проявления каналы делятся на постоянные, периодические и эпизодические. В постоянном канале утечка информации носит достаточно регулярный характер. Периодический канал утечки может возникнуть при условии, например, размещения во дворе не укрытой продукции, демаскирующие признаки о которой составляют тайну, во время пролетов разведывательных космических аппаратов. К эпизодическим каналам относятся каналы, утечка информации в которых имеет случайный разовый характер.

Методы получения информации частного и коммерческого характера:

Акустический контроль помещения, автомобиля, непосредственно человека.

Контроль и прослушивание телефонных каналов связи, перехват факсовой и модемной связи.

Перехват компьютерной информации, в том числе радиоизлучений компьютера, несанкционированное внедрение в базы данных.

Скрытая фото - и видеосъемка, специальная оптика.

Визуальное наблюдение за объектом.

Несанкционированное получение информации о личности путем подкупа или шантажа должностных лиц соответствующих служб.

Путем подкупа или шантажа сотрудников, знакомых, обслуживающего персонала или родственников, знающих о роде деятельности

1.2 Предложения по защите экономической информации на предприятии

В современных экономических условиях наибольшую угрозу для хозяйствующих субъектов представляют недобросовестные конкуренты и контрагенты, влияние криминальных структур, недостатки уголовно-правовой и экономической политики государства, а также промышленный шпионаж, преступления в сфере применения компьютерных технологий, криминальная конкуренция.

Наиболее уязвимыми с позиций экономической безопасности элементами производственно-хозяйственной деятельности являются: разработка и внедрение в производство новой продукции, достижение качества и конкурентоспособности продукции, маркетинговая, сбытовая деятельность, информационный обмен и делопроизводство.

Для защиты экономических интересов предприятий требуется появление принципиально новой подсистемы организации производства - подсистемы обеспечения экономической безопасности, задачей которой должна стать защита его экономических интересов от противоправных посягательств на них с целью обеспечения эффективности производственно-хозяйственной деятельности.

Как показывает практика, экономическая безопасность организации достигается проведением единой политики, системой мер правового, организационного, экономического и технического характера, адекватных угрозам жизненно важным интересам хозяйствующего субъекта.

Для создания и поддержания необходимого уровня защиты экономических интересов хозяйствующего субъекта должны разрабатываться система нормативно-правовых актов, регулирующих отношения сотрудников в сфере безопасности, определяться основные направления деятельности в данной области, формироваться органы обеспечения безопасности и механизм контроля за их деятельностью.

Работа по созданию единой системы безопасности включает в себя ряд направлений:

административно-распорядительная - подготовка решений по поддержанию режимов безопасности и конфиденциальности; определению положений, прав, обязанностей и ответственности должностных лиц по вопросам безопасности, а также по осуществлению представительских функций предприятия в данной области ее деятельности;

хозяйственно-распорядительная - определение (совместно с другими подразделениями предприятия) ресурсов, необходимых для решения задач по обеспечению безопасности предприятия, подготовка и проведение мероприятий организационно - технического и правового характера, направленных на сохранность его собственности, в том числе интеллектуальной;

учетно-контрольная - определение критически важных направлений финансово - экономической, производственно-коммерческой и других видов деятельности, подлежащих защите, а также возможных каналов утечки информации и других угроз финансовой стабильности и устойчивости предприятия, оценка источников их возникновения; налаживание действенного контроля;

организационно-техническая - создание организационной структуры службы безопасности, а также других структур по отдельным направлениям работы (защита информации, экономическая безопасность); организация взаимодействия между отдельными структурными подразделениями предприятия, способствующими достижению целей политики безопасности;

планово-производственная - разработка комплексных программ и отдельных планов обеспечения безопасности предприятия, подготовка и проведение соответствующих мероприятий;

материально-техническая - направленная на материально-техническое и технологическое обеспечение деятельности службы безопасности, оснащение ее специальной техникой;

научно-методическая - накопление и распространение передового опыта в области обеспечения безопасности; организация обучения сотрудников других подразделений (в необходимом им объеме);

информационно-аналитическая - сбор, накопление и обработка данных, относящихся к сфере безопасности, создание и использование необходимых для этого технических и методических средств.

1.2.1 Обеспечение защиты объектов предприятия1. Для обеспечения контролируемого передвижения на территории КБ "Искра" используются контрольно-пропускные пункты (КПП). В состав КПП входит вахтер, который ведет учет посетителей и охранник, который проводит посетителей до приемной. Также для контроля на территории самой фирмы имеется патруль, состоящий из двух охранников.

2. Кабинеты оснащены миниатюрными черно-белыми видеокамерами с ИК-подсветкой типа Vki-30M. Основные характеристики: ПЗС матрица 1/4", разрешение 360 ТВЛ, чувствительность 0.5 люкс, объектив "игольное ушко", угол обзора 92 градуса, инфракрасная подсветка 3 м при уровне освещённости 0 люкс, уровень сигнал/шум - 46 дБ, питание 8 - 12 В постоянного тока

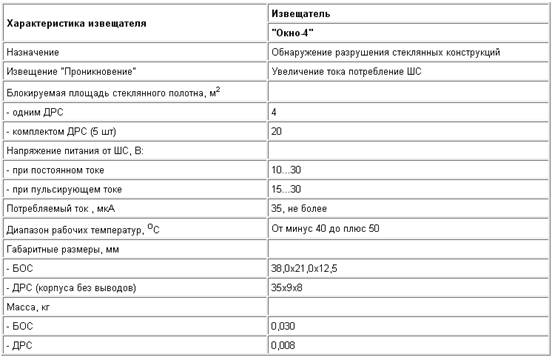

3. Для защиты окон, оконных решеток используем ударно-контактный извещатель "Окно-4". Он обладает следующими характеристиками:

Таблица 1. Характеристики ударно-контактного извещателя "Окно-4" БОС - блок обработки сигналов

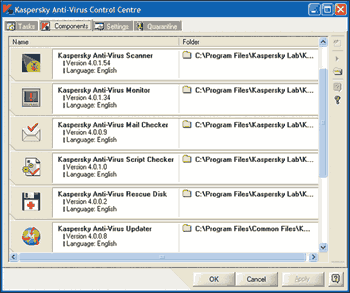

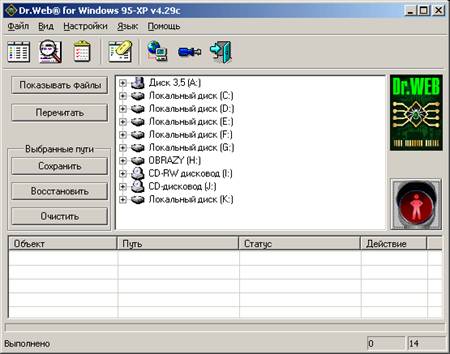

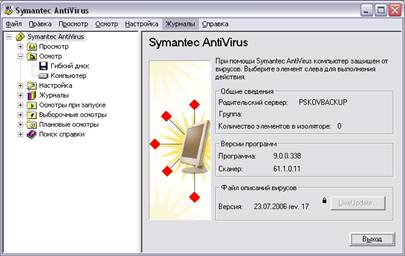

4. Для защиты рабочих станций используются встроенные средства операционной системы (брандмауэр), внешний фаервол и антивирусная программа, которые будут подробно рассмотрены ниже.

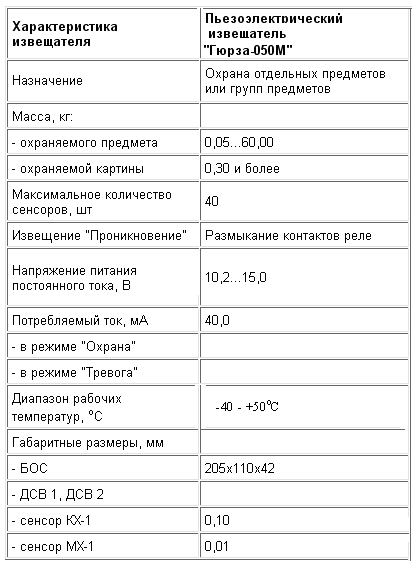

5. Для охраны контуров зданий и помещений, отдельных предметов и групп предметов будем использовать извещатель "Гюрза - 050П".

Прибор пассивен, не создаёт внешних излучений, не обнаруживается сканирующими устройствами.

Извещатель устойчив к воздействиям импульсного нейтронного потока, электромагнитных полей РЛС, сверхкоротких видеоимпульсов электромагнитных полей. К одному Блоку обработки сигналов может быть подключено до 40 сенсоров.

Высокая чувствительность данного извещателя позволяет регистрировать попытки любого несанкционированного воздействия на охраняемые объекты: вырезание картины из рамы, снятие охраняемого предмета с места, открывание окон и дверей, разбитие стекла, распиливание или снятие решётки и т.д.

Таблица 2. Характеристики пьезоэлектрического извещателя "Гюрза 0-50М"

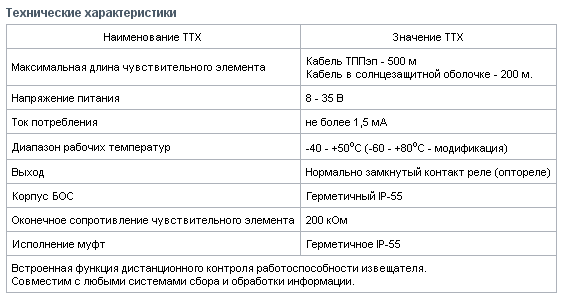

6. Универсальный периметральный извещатель охранной сигнализации Гюрза-035П Предназначен для охраны любых типов ограждений от преодоления путём перелаза или разрушения полотна ограждения.

Таблица 3. Характеристики универсального периметрального извещателя охранной сигнализации Гюрза-035П

7. Размещение дисплея, системного блока, клавиатуры и принтера на расстоянии не менее 2,5-3,0 метров от устройств освещения, кондиционирования воздуха, связи (телефона), металлических труб, телевизионной и радиоаппаратуры, а также других компьютере, не использующихся для обработки конфиденциальной информации.

Во время обработки ценной информации на компьютере рекомендуется включать устройства, создающие дополнительный шумовой фон (кондиционеры, вентиляторы), а также обрабатывать другую информацию на рядом стоящих компьютерах. Эти устройства должны быть расположены на расстоянии не менее 2,5-3,0 метров.

8. Входная дверь в помещение, где расположены отделы и кабинеты предприятия - металлическая, снабженная кодовым замком с временной задержкой на открытие, во время рабочего дня временная задержка отсутствует.

Используется система пожарной сигнализации POWERMAX.

Используется Офисная мини-АТС Panasonic KX-T206

Базовый блок мини-АТС Panasonic KX-T206 рассчитан на 2 городских и 6 внутренних линий (1 универсальный и 5 аналоговых). Один порт в системе является универсальным, к нему возможно подключение как системного (серия KX-T70XX) так и однолинейного телефона. Программирование системы осуществляется с системного или однолинейного телефона, установленного в тональный режим.

9. Сейф со встроенной сигнализацией стоимостью 1500 у. е. Кабинеты оснащены инфракрасными датчиками движения, периметр вычислительного центра полностью экранирован. В кабинете директора и высших руководителей, секретном отделе сейфы охраняются извещателем "Гюрза-050П", который контролирует: взлом замка сейфа, открывание сейфа, разрушение стенок сейфа (взрыв, пробой, сверление, выпиливание и т.п.), попытки взять из сейфа хранящиеся предметы или документы, перемещение нарушителя (рук нарушителя) во внутреннем пространстве сейфа.

Для защиты периметра сети применяются устройства, называемые межсетевыми экранами.

Управление и контроль доступа осуществляется с помощью программного обеспечения контроля доступа позволяет полностью отслеживать перемещения сотрудников по территории предприятия и разрешать/запрещать им вход в определенные помещения.

Контроль всех технических средств защиты на рубежах и зонах осуществляется с помощью общего пульта контроля, оснащенного звуковой и световой сигнализацией, который находится на посту службы безопасности.

1.3 Правовые основы защиты информации на предприятии

Защита информации па предприятии осуществляется в соответствии с Законами и Нормативными актами действующего законодательства Украины.

К законодательным актам относятся Законы, Указы и постановления Кабинета Министров Украины и Государственные стандарты. К нормативным актам относятся рекомендации, положения, методические указания, разработанные уполномоченными организациями - например, документы ДСТСЗИ.

Основными правовыми документами для осуществления защиты информации на предприятии являются:

Закон Украины "об информации".

Закон Украины "о защите информации в автоматизированных системах".

Закон Украины “О научно-технической информации".

Закон Украины "о лицензировании некоторых видов хозяйственной деятельности".

Закон Украины "о предприятиях и предпринимательской деятельности в Украине".

Постановление КМУ №611 "о перечне сведений, которые не составляют коммерческую тайну" от 09.08.93.

Нормативно-правовой акт - "Концепция технической защиты информации в Украине", утвержденный КМУ от 08.10.97.

Нормативно-правовой акт - "Концепция национальной безопасности Украины".

Государственные стандарты Украины:

ДСТУ 3396.0-96 "Защита информации. Техническая защита информации. Основные положения".

ДСТУ 3396.1-96 "Защита информации. Техническая защита информации. Порядок проведения работ".

НД ТЗИ 1.1-002-99 Общие положения про защиту информации в компьютерных системах от несанкционированного доступа.

НД ТЗИ 1.4-001-2000 Положение о службе технической защиты информации.

Закон Украины "о защите от недобросовестной конкуренции".

Закон Украины "о собственности"

НД ТЗИ 2.3-004-99 Критерии оценки защищённости информации в компьютерных системах от несанкционированного доступа.

НД ТЗИ 3.7-001-99 Методические указания по разработке технического задания по созданию комплексной системы защиты информации в автоматизированной системе.

ТР ЕОТ-95 Временные рекомендации по технической защите информации в средствах вычислительной техники в автоматизированных системах и сетях от утечки побочными электромагнитными каналами и наводок

НД ТЗИ 3.7-003-2005 Порядок проведения работ по созданию комплексной системы защиты информации в информационных телекоммуникационных системах.

Помимо этих правовых Законов и Норм, необходимо утвердить директором предприятия должностные инструкции с указанием порядка обмена информацией между сотрудниками предприятия и внешними пользователями.

На предприятии должна быть проведена подготовка персонала в плане обучения исполнению своих обязанностей с одновременным выполнением требований по обеспечению защиты сведений, составляющих коммерческую тайну, и предупреждения об ответственности за несоблюдение указанных требований. В уставе предприятия должно быть указано, что сведения, составляющие коммерческую тайну предприятия являются его собственностью.

На предприятии должны создаваться такие документы:

Общие документы:

Инструкция по обеспечению режима конфиденциальности на предприятии.

Требования к пропускному и внутриобъектному режиму.

Общие требования к системе разграничения доступа в помещения.

Регламент взаимодействия cлужбы информационной безопасности и Службы безопасности.

Документы по работе с кадрами:

Инструкция по работе с кадрами, подлежащими допуску к конфиденциальной информации.

Требования к лицам, оформляемым на должность, требующую допуска к конфиденциальной информации.

Документы по защите автоматизированной системы и средств вычислительной техники:

Режим конфиденциальности при обработке конфиденциальной информации с применением средств вычислительной техники.

Определение требований к защищенности Автоматизированной системы.

Концепция безопасности автоматизированной системы.

Анализ существующей автоматизированной системы.

Документы, определяющие работу комплексной системы защиты информации:

в штатном режиме; изменения в штатном режиме работы;

нештатный режим (аварийные ситуации).

Глава 2. Обоснование способов защиты операционной системы от программных закладок типа троянский конь 2.1 Общие сведения о троянских программах

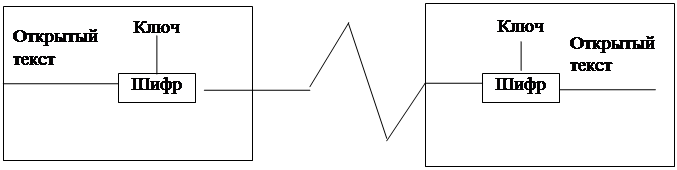

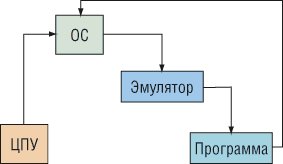

Подсоединение локальных компьютерных сетей организаций к сети Internet приводит к необходимости уделять достаточно серьезное внимание вопросам обеспечения компьютерной информационной безопасности, то есть необходимо разработать систему защиты локальной компьютерной сети предприятия, включающей в себя схему, изображённую на рис.1.

Троянской называется любая программа, которая втайне от пользователя выполняет какие-то нежелательные для него действия. Эти действия могут принимать любую форму - от определения регистрационных номеров программного обеспечения, установленного на компьютере, до составления списка каталогов на его жестком диске. Троянец может маскироваться под текстовый редактор, или под сетевую утилиту, или под любую из программ, которую пользователь пожелает установить на свой компьютер.

Название "троянская программа" происходит от названия "троянский конь" - деревянный конь, по легенде, подаренный древними греками жителям Трои, внутри которого прятались воины, в последствии открывшие завоевателям ворота города. Такое название, прежде всего, отражает скрытность и потенциальную коварность истинных замыслов разработчика программы.

Троянская программа предназначена для нанесения вреда пользователю или делающая возможным несанкционированное использование компьютера другим лицом для выполнения всевозможных задач, включая нанесение вреда третьим лицам.

Троянская программа (троянец, троянский конь) это:

программа, которая, являясь частью другой программы с известными пользователю функциями, способна втайне от него выполнять некоторые дополнительные действия с целью причинения ему определенною ущерба;

программа с известными ее пользователю функциями, в которую были внесены изменения с тем, чтобы, помимо этих функций, она могла втайне от него выполнять некоторые другие действия с целью причинения ему определенного ущерба;

программа, которая, помимо полезных и нужных функций, втайне от пользователя выполняет некоторые другие действия с целью причинения ему определенного ущерба.

Эксперты в сфере компьютерной безопасности отмечают резкое увеличение случаев использования троянских программ в промышленном шпионаже.

Подобно вирусам и почтовым "червям", шпионское программное обеспечение стало еще одной проблемой крупных компаний. Значительный потенциал троянских программ в области промышленного шпионажа представляет существенную угрозу для организаций.

Обнаружить факт промышленного шпионажа, проводимого с помощью шпионского программного обеспечения, очень непросто. Пораженные компании могут долго оставаться в неведении, а, обнаружив шпионские программы, - скрывать факт заражения.

Хотя шпионское программное обеспечение можно обнаружить с помощью ряда имеющихся в продаже программных пакетов, сложно понять, установлена ли отдельно взятая следящая программа с целью промышленного шпионажа

Процесс поиска программ-шпионов осложняется еще и тем, что злоумышленники научились обходить методы сканирования, применяемые для их обнаружения. Это означает, что для противодействия атакам теперь приходится применять многоуровневые системы защиты.

Однако также весьма вероятен шпионаж изнутри. Уже известен ряд случаев, когда компьютеры компаний заражались злонамеренными сотрудниками, шпионящими за руководством или крадущими важную информацию в пользу конкурентов.

В настоящее время троянские программы написаны для всех без исключения операционных систем и для любых платформ. Способ распространения тот же, что у компьютерных вирусов. Поэтому самыми подозрительными на предмет присутствия в них троянцев, в первую очередь, являются бесплатные и условно-бесплатные программы, скачанные из Internet, а также программное обеспечение, распространяемое на пиратских компакт-дисках.

Целью троянской программы может быть:

создание помех работе пользователя (в шутку или для достижения других целей)

похищение данных представляющих ценность или тайну в том числе: информации для аутентификации, для несанкционированного доступа к ресурсам (в том числе третьих систем), криптографической информации (для шифрования и цифровой подписи) в том числе, сбор этой информации;

вандализм - уничтожение данных и оборудования, выведения из строя или отказа обслуживания компьютерных систем, сетей и т.п.

превращение компьютера в "зомби", для выполнение заранее заданных действий (с возможным обновлением списка оных), например рассылки спама, прямого управления компьютером, получения несанкционированного (и/или дарового) доступа к ресурсам самого компьютера или третьим ресурсам, доступным через него, использования вычислительного ресурса компьютера, в том числе для достижения вышеописанных целей, в том числе в составе ботнета (организованной группы зомбированных компьютеров)

Большинство троянов состоят из двух частей. Клиента и Сервера. Правда, есть исключения. Обычно, на компьютере жертве посылается серверная часть трояна, которая открывает для атакуемого любой порт, и ждет поступления команды от своей клиентской части. Для установления связи обычно используется протокол TCP/IP, но известны трояны, которые используют и другие протоколы связи. Большинство троянов для запуска серверной части на компьютере жертвы используют различные методы, позволяющие им запускаться автоматически при каждом включении компьютера. Список различных мест, позволяющих троянам автоматически запустить свое серверное приложение на компьютере жертвы.

1. Папка Startup Любое помещенное в нее приложение будет выполнятся автоматически как только произойдет полная загрузка Windows.

2. Файл win. ini Для запуска используется конструкции типа load=Trojan. exe или run=Trojan. exe

3. Файл system. ini Конструкция shell=explorer. exe Trojan. exe выполнит Trojan. exe каждый раз, как только запуститься explorer. exe.

4. Файл wininit. ini Этот файл используется в основном программами установки, для выполнения некоторого кода при установке приложений. Обычно удаляется. Но может использоваться троянами для автоматического запуска.

5. Файл winstart. bat Обычный bat файл, используемый windows для запуска приложений. Настраивается пользователем. Трояны используют строку для запуска @Trojan. exe, что бы скрыть свой запуск от глаз пользователя.

6. Файл config. sys

7. Explorer Startup Данный метод используется Windows 95, 98, ME для запуска explorer. И если будет существовать файл C: \Explorer. exe, то он выполнится вместо обычного C: \Windows\Explorer. exe.

8. Ключи автозапуска Windows, используемые для запуска различных приложений и сервисов. Вот, к примеру, некоторые из них:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnceEx

Похожие работы

... оперативная внутренняя и внешняя память – предназначена для хранения информации, с которой работает процессор , 3. устройства ввода и вывода информации, 4. линии внутренней связи. Ядро операционной системы. Служебные программы, программы интерфейса. Операционные системы Windows. Сравнительные характеристики Ядро́ — центральная часть операционной системы (ОС), обеспечивающая приложениям ...

... в компьютере, мог его угадать. При формировании пароля можно прибегнуть к помощи специального устройства, которое генерирует последовательности чисел и букв в зависимости от данных, которые задает пользователь. Существуют “невидимые” файлы. Это средство защиты состоит в изменении имени файла программы в каталоге диска таким образом, чтобы затруднить работу с файлами обычными командами DOS. ...

... производит мониторинг офисных документов. 5. Сравнительный анализ антивирусных средств Для выбора оптимального антивирусного средства из перечисленных сформируем базовый перечень характеристик и параметров, которые являются наиболее значимыми с точки зрения эффективности антивирусной защиты. Одновременно учтем экономность дискового пространства, занимаемого антивирусным средством в ...

... на диске и компьютере; использовать для восстановления зараженных файлов и системных областей диска только самые последние версии антивирусов. 2.1.4 Сравнительный анализ антивирусных средств. Существует много различных антивирусных программ как отечественного, так и неотечественного происхождения. И для того, чтобы понять какая из антивирусных программ лучше, проведем их сравнительный анализ ...

0 комментариев