Навигация

Защита персональных данных с помощью алгоритмов шифрования

Оглавление

Введение

Глава I. Криптология

1.1 Шифрование – метод защиты информации

1.2 История развития криптологии

1.3 Криптология в наши дни

1.4 Классификация алгоритмов шифрования

Глава II. Рассмотрение алгоритмов

2.1 Симметричные алгоритмы шифрования

2.1.1 Потоковые шифры

2.1.2 Блочные шифры

2.2 Ассиметричные алгоритмы шифрования

2.2.1 Алгоритм Диффи-Хелмана

2.2.2 Агоритм RSA

2.2.3 ElGamal

2.3 Сравнение симметричных и ассиметричных алгоритмов шифрования

2.4 Использование инструментов криптографии в Delphi-приложениях

2.4.1 CryptoAPI

2.4.2 Подключение к криптопровайдеру. Контейнеры ключей

2.4.3 Шифрование на основе пользовательских данных или пароля

2.5 Постановка задачи

2.6 Реализация задачи

2.6.1 Краткая характеристика среды Delphi7

2.6.2 Алгоритм решения задачи

2.6.3 Таблица сообщений

Заключение

Литература

Введение

Многим из нас приходилось видеть личную информацию в различных свободно продаваемых базах данных. Большинство людей это справедливо возмущало, и они требовали прекратить свободное распространение личных данных. Но проблема заключалась в том, что личные данные не были четко классифицированы, и не ясно было, что можно распространять, а что нельзя.

Точки над i наконец расставили в законе Российской Федерации №152-ФЗ от 27 июля 2006 года. И теперь мы знаем, что персональные данные это любая информация, относящаяся к определенному или определяемому на основании такой информации физическому лицу (субъекту персональных данных), в том числе его фамилия, имя, отчество, год, месяц, дата и место рождения, адрес, семейное, социальное, имущественное положение, образование, профессия, доходы, другая информация.

Но закон накладывает определенные обязательства на операторов персональных данных – те компании и организации, которые оперируют такими данными. Согласно закону, с 1 января 2010 года все операторы персональных данных должны обеспечить защиту персональных данных в соответствии с требованиями закона 152-ФЗ. А «лица, виновные в нарушении требований настоящего Федерального закона, несут гражданскую, уголовную, административную, дисциплинарную и иную предусмотренную законодательством Российской Федерации ответственность».

В своей работе я хочу рассмотреть алгоритмы, при помощи которых мы можем защитить свои персональные данные.

Глава I. Криптология

1.1 Шифрование - метод защиты информации

Испокон веков не было ценности большей, чем информация. ХХ век - век информатики и информатизации. Технология дает возможность передавать и хранить все большие объемы информации. Это благо имеет и оборотную сторону. Информация становится все более уязвимой по разным причинам:

· возрастающие объемы хранимых и передаваемых данных;

· расширение круга пользователей, имеющих доступ к ресурсам ЭВМ, программам и данным;

· усложнение режимов эксплуатации вычислительных систем.

Поэтому все большую важность приобретает проблема защиты информации от несанкционированного доступа (НСД) при передаче и хранении. Сущность этой проблемы - постоянная борьба специалистов по защите информации со своими "оппонентами".

Защита информации - совокупность мероприятий, методов и средств, обеспечивающих:

· исключение НСД к ресурсам ЭВМ, программам и данным;

· проверку целостности информации;

· исключение несанкционированного использования программ (защита программ от копирования).

Очевидная тенденция к переходу на цифровые методы передачи и хранения информации позволяет применять унифицированные методы и алгоритмы для защиты дискретной (текст, факс, телекс) и непрерывной (речь) информации.

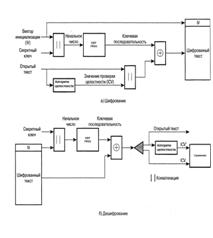

Испытанный метод защиты информации от НСД - шифрование (криптография). Шифрованием (encryption) называют процесс преобразования открытых данных (plaintext) в зашифрованные (шифртекст, ciphertext) или зашифрованных данных в открытые по определенным правилам с применением ключей. В англоязычной литературе зашифрование/расшифрование - enciphering/deciphering.

С помощью криптографических методов возможно:

· шифрование информации;

· реализация электронной подписи;

· распределение ключей шифрования;

· защита от случайного или умышленного изменения информации.

К алгоритмам шифрования предъявляются определенные требования:

· высокий уровень защиты данных против дешифрования и возможной модификации;

· защищенность информации должна основываться только на знании ключа и не зависеть от того, известен алгоритм или нет (правило Киркхоффа);

· малое изменение исходного текста или ключа должно приводить к значительному изменению шифрованного текста (эффект "обвала");

· область значений ключа должна исключать возможность дешифрования данных путем перебора значений ключа;

· экономичность реализации алгоритма при достаточном быстродействии;

· стоимость дешифрования данных без знания ключа должна превышать стоимость данных.

Похожие работы

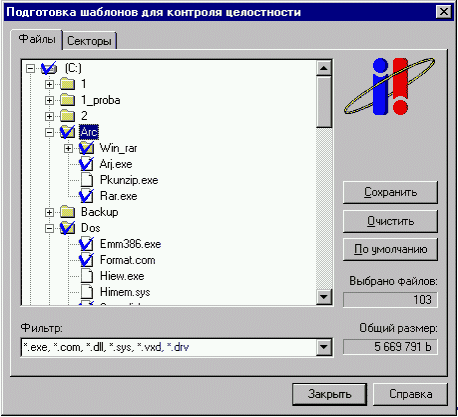

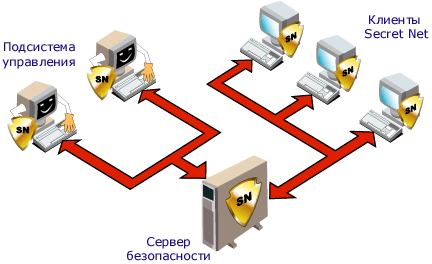

... для блокировки загрузки с FDD; Интерфейс для блокировки загрузки с CD-ROM; Программное обеспечение формирования списков контролируемых программ; Документация. 2. Система защиты информации "Secret Net 4.0" Рис. 2.1. Назначение: Программно-аппаратный комплекс для обеспечения информационной безопасности в локальной вычислительной сети, рабочие ...

... 6.0. – Microsoft Press, 1998. – 260 c. ISBN 1-57231-961-5 ТУЛЬСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ На правах рукописи Карпов Андрей Николаевич ЗАЩИТА ИНФОРМАЦИИ В СИСТЕМАХ ДИСТАНЦИОННОГО ОБУЧЕНИЯ С МОНОПОЛЬНЫМ ДОСТУПОМ Направление 553000 - Системный анализ и управление Программная подготовка 553005 – Системный анализ данных и моделей принятия решений АВТОРЕФЕРАТ диссертации на соискание степени ...

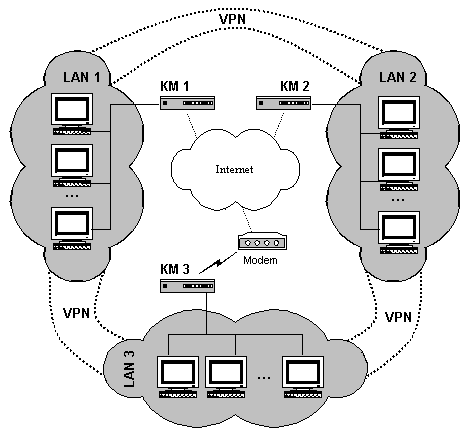

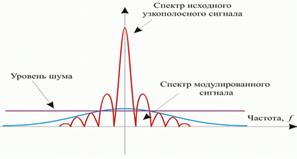

... , в которые преступники хотят вмешаться, так и для планирования методов совершения преступления. Таким образом, осуществляется «оптимизация» способа совершения преступления.[2] 1.3 Методы защиты информации Для решения проблем защиты информации в сетях прежде всего нужно уточнить возможные причины сбоев и нарушений, способные привести к уничтожению или нежелательной модификации данных. К ним ...

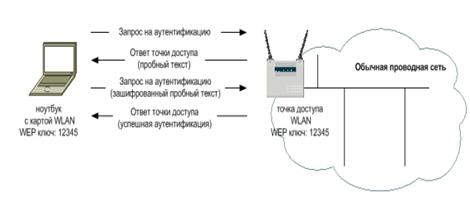

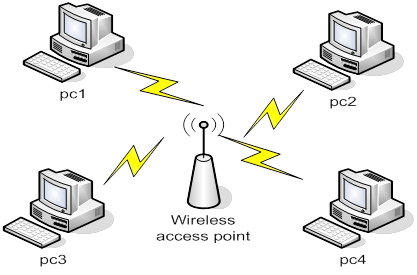

... части локальной сети не позволяют останавливаться на известных достигнутых результатах и побуждают на дальнейшее исследование в дипломной работе в направлении разработки локальной сети с беспроводным доступом к ее информационным ресурсам, используя перспективные технологии защиты информации. 2. Выбор оборудования, для перспективных технологий СПД 2.1 Выбор передающей среды Зачастую перед ...

0 комментариев