Навигация

По характеру воздействия на АСОИ. Различают активное и пассивное воздействие

3. По характеру воздействия на АСОИ. Различают активное и пассивное воздействие.

Первое всегда связано с выполнением пользователем каких-либо действий, выходящих за рамки его обязанностей и нарушающих существующую политику безопасности. Это может быть доступ к наборам данных, программам, вскрытие пароля и т.д.

Пассивное воздействие осуществляется путем наблюдения пользователем каких-либо побочных эффектов и их анализа. Пример - прослушивание линии связи между двумя узлами сети. Пассивное воздействие всегда связано только с нарушением конфиденциальности информации в АСОИ, так как при нем никаких действий с объектами и субъектами не производится.

4. По факту наличия возможной для использования ошибки защиты. Реализация любой угрозы возможна только в том случае, если в данной конкретной системе есть какая-либо ошибка или брешь защиты.

Такая ошибка может быть обусловлена одной из следующих причин:

- неадекватностью политики безопасности реальной АСОИ. В той или иной степени несоответствия такого рода имеют все системы, но в одних случаях это может привести к нарушениям, а в других - нет. Если выявлена опасность такого несоответствия, необходимо усовершенствовать политику безопасности, изменив соответственно средства защиты;

- ошибками административного управления, под которыми понимают некорректную реализацию или поддержку принятой политики безопасности в данной АСОИ. Пусть, например, согласно политике безопасности в АСОИ должен быть запрещен доступ пользователей к некоторому определенному набору данных, а на самом деле этот набор данных доступен всем пользователям. Обнаружение и исправление такой ошибки требуют обычно небольшого времени, тогда как ущерб от нее может быть огромен;

- ошибками в алгоритмах программ, в связях между ними и т.д., которые возникают на этапе проектирования программ или комплекса программ и из-за которых эти программы могут быть использованы совсем не так, как описано в документации. Такие ошибки могут быть очень опасны, к тому же их трудно найти, а для устранения надо менять программу или комплекс программ;

- ошибками реализации алгоритмов программ, связей между ними и т.д., которые возникают на этапах реализации, отладки и могут служить источником недокументированных свойств.

5. По способу воздействия на объект атаки:

- непосредственное воздействие на объект атаки, например, непосредственный доступ к набору данных, программе, службе, каналу связи и т.д., воспользовавшись какой-либо ошибкой. Такие действия обычно легко предотвратить с помощью средств контроля доступа;

- воздействие на систему разрешений. При этом несанкционированные действия выполняются относительно прав пользователей на объект атаки, а сам доступ к объекту осуществляется потом законным образом;

- опосредованное воздействие:

- "маскарад". В этом случае пользователь присваивает себе каким-либо образом полномочия другого пользователя, выдавая себя за него;

- "использование вслепую". При таком способе один пользователь заставляет другого выполнить необходимые действия, причем последний о них может и не подозревать. Для реализации этой угрозы может использоваться вирус.

Два последних способа очень опасны. Для предотвращения подобных действий требуется постоянный контроль как со стороны администраторов и операторов за работой АСОИ в целом, так и со стороны пользователей за своими собственными наборами данных.

6. По способу воздействия на АСОИ:

- в интерактивном режиме;

- в пакетном режиме.

Работая с системой, пользователь всегда имеет дело с какой-либо ее программой. Одни программы составлены так, что пользователь может оперативно воздействовать на ход их выполнения, вводя различные команды или данные, а другие так, что всю информацию приходится задавать заранее. К первым относятся, например, некоторые утилиты, управляющие программы баз данных, в основном - это программы, ориентированные на работу с пользователем. Ко вторым относятся в основном системные и прикладные программы, ориентированные на выполнение каких-либо строго определенных действий без участия пользователя.

При использовании программ первого класса воздействие оказывается более длительным по времени и, следовательно, имеет более высокую вероятность обнаружения, но более гибким, позволяющим оперативно менять порядок действий. Воздействие с помощью программ второго класса является кратковременным, трудно диагностируемым, гораздо более опасным, но требует большой предварительной подготовки для того, чтобы заранее предусмотреть все возможные последствия вмешательства.

7. По объекту атаки. Объект атаки - это тот компонент АСОИ, который подвергается воздействию со стороны злоумышленника. Воздействию могут подвергаться следующие компоненты АСОИ:

- АСОИ в целом: злоумышленник пытается проникнуть в систему для последующего выполнения каких-либо несанкционированных действий. Используют обычно "маскарад", перехват или подделку пароля, взлом или доступ к АСОИ через сеть;

- объекты АСОИ - данные или программы в оперативной памяти или на внешних носителях, сами устройства системы, как внешние, так и внутренние, каналы передачи данных. Воздействие на объекты системы обычно имеет целью доступ к их содержимому или нарушение их функциональности;

- субъекты АСОИ - процессы и подпроцессы пользователей. Целью таких атак является либо прямое воздействие на работу процессора - его приостановка, изменение характеристик, либо обратное воздействие - использование злоумышленником привилегий, характеристик другого процесса в своих целях. Воздействие может оказываться на процессы пользователей, системы, сети;

- каналы передачи данных. Воздействие на пакеты данных, передаваемые по каналу связи, может рассматриваться как атака на объекты сети, а воздействие на сами каналы - как специфический род атак, характерный для сети. К последним относятся: прослушивание канала и анализ графика; подмена или модификация сообщений в каналах связи и на узлах-ретрансляторах; изменение топологии и характеристик сети, правил коммутации и адресации.

8. По используемым средствам атаки. Для воздействия на систему злоумышленник может использовать стандартное программное обеспечение или специально разработанные программы. В первом случае результаты воздействия обычно предсказуемы, так как большинство стандартных программ АСОИ хорошо изучены. Использование специально разработанных программ связано с большими трудностями, но может быть более опасным, поэтому в защищенных системах рекомендуется не допускать добавления программ в АСОИ без разрешения администратора безопасности системы.

9. По состоянию объекта атаки. Состояние объекта в момент атаки весьма существенно для результатов атаки и содержания работы по ликвидации ее последствий.

Объект атаки может находиться в одном из трех состояний:

- хранения на диске, магнитной ленте, в оперативной памяти или в любом другом месте в пассивном состоянии. При этом воздействие на объект обычно осуществляется с использованием доступа;

- передачи по линии связи между узлами сети или внутри узла, Воздействие предполагает либо доступ к фрагментам передаваемой информации, либо просто прослушивание с использованием скрытых каналов;

- обработки в тех ситуациях, когда объектом атаки является процесс пользователя.

Приведенная классификация показывает сложность определения возможных угроз и способов их реализации.

Более подробно распространенные угрозы безопасности АСОИ рассмотрены, например, в.

В связи с тем, что универсального способа защиты, который мог бы предотвратить любую угрозу, не существует, для обеспечения безопасности АСОИ в целом создают защитную систему, объединяя в ней различные меры защиты.

Изложенный далеко не полно пример решения проблемы классификации угроз информационной безопасности АСОИ убеждает в необходимости проведения глубоких исследований при решении аналогичных проблем в контуре всех иных блоков задач "Системной концепции...".

Похожие работы

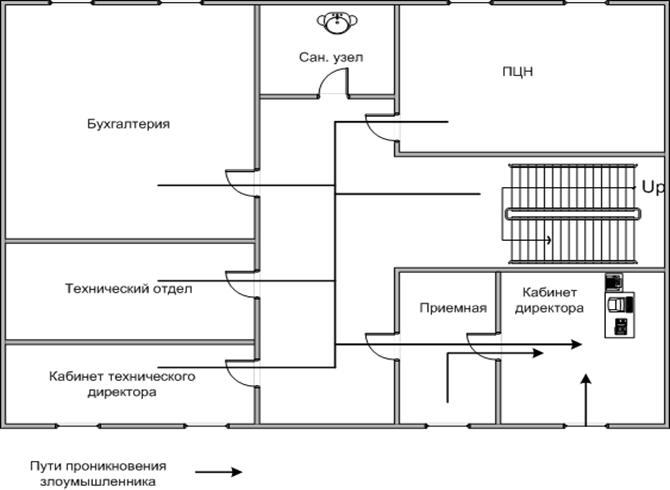

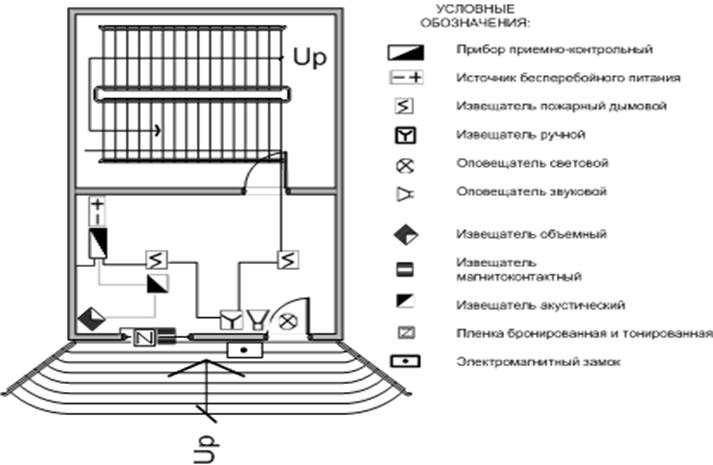

... эта система будет неполной без интегрирования с ней системы видеонаблюдения, которая обеспечит визуальный просмотр времени и попыток несанкционированного доступа к информации и обеспечит идентификацию личности нарушителя. 2.4 Разработка системы видеонаблюдения объекта защиты Целевыми задачами видеоконтроля объекта защиты является: 1) обнаружение: - общее наблюдение за обстановкой; - ...

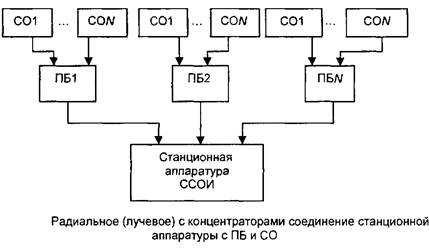

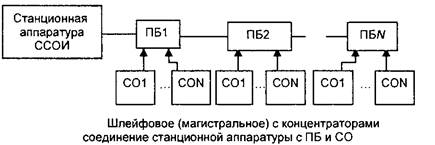

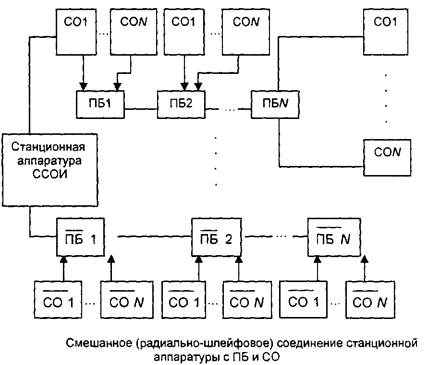

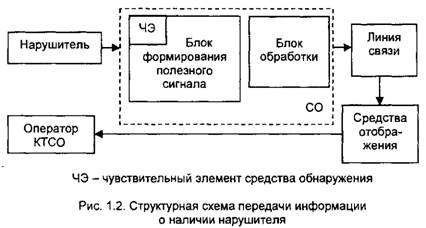

... Например, можно предложить классификацию, изображенную на рис. 1.13. Более определенно типы ТСО будут рассмотрены в последующих главах. Отметим лишь, что при выборе СО следует выяснять, каковы основные тактико-технические характеристики. Например, для особо важных объектов желательно, чтобы вероятность обнаружения СО была близка к 0.98; наработка на ложное срабатывание - к 2500 ч и к 3500 ...

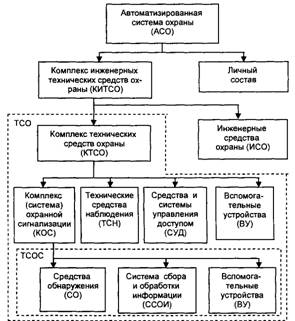

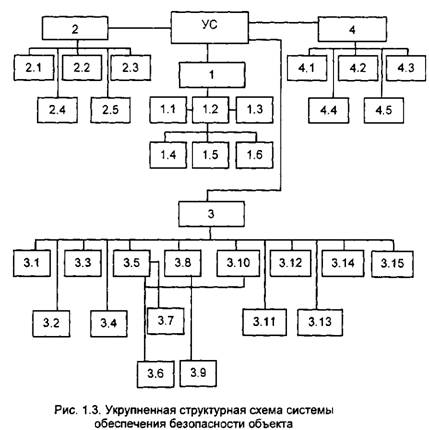

... с помощью которых обеспечивается защита объекта охраны от физического проникновения нарушителя, т.е. решение второго блока задач. Взаимоувязанное решение перечисленных блоков задач системной концепции обеспечения безопасности объекта, в каждом из которых существуют свои подходы, методы и способы решения, должно обеспечить непротиворечивость и полноту принимаемых мер защиты. Только в этом случае ...

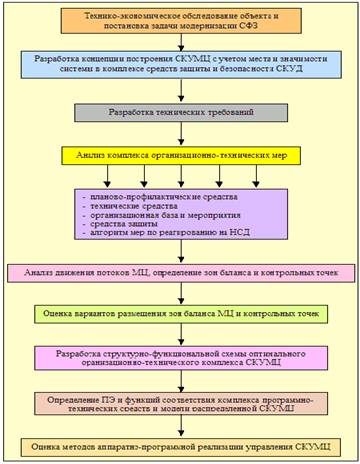

... разных производителей интегрируются на уровне программного обеспечения, что дает возможность подключения уже установленного на объекте оборудования к единому управляющему центру. Системы контроля доступа широко используются для управления движением транспортных средств по территориям подземных автостоянок. Идентификация производится постановкой автомобиля на индукционную петлю и предъявлением ...

0 комментариев