Навигация

Характеристики системи безпеки у 802.11

2. Характеристики системи безпеки у 802.11

З самого початку у сімействі протоколів був передбачений комплекс мір безпеки, об”єднаний загальною назвою WEP (безпека, еквівалентна проводовій мережі ). Незважаючи на те, що WEP підтримується більшістю обладнання 802.11, виявилось, що він має найнижчий рівень захисту. Причина уразливості WEP заключається у використанні статичних ключів шифрування, відомих усим станціям, а також у тому, що не передбачений процес перевірки справжності користувача. Для оновлення ключів необхідно внести відповідні зміни на кожному компьютері, а якщо залишити криптографічні ключі незмінними, то зламати мережу достатньо просто. На деяких сайтах для ілюстрації уразливості WEP навіть приводяться покрокові інструкції для злому.

Враховуючи вразливість WEP, була розроблена нова технологія захисту WPА. Ця технологія врахувала недоліки WEP і згідно специфікації включає в себе протокол ТКІР, який працює в зв”язкі з механізмами 802.1х. Підвищення рівня безпеки забезпечується періодичним генеруванням унікального ключа для кожного користувача. Тим не менше, стандарт WEP, як зазначалось раніше, схильний атакам типу DoS. Для цього достатньо, щоб на сервер доступу кожну секунду приходило кілька невірних запитів на ідентифікацію, при цьому сервер визначає спробу несанкціонованого доступу і здійснює розрив усіх з”єднань на деякий час ( близько хвилини ).

Таким чином, постійна відправка невірних даних може призвести до нестабільної роботи.

Наступний розроблений стандарт WPА2. Його відмінність від WPА заключається у більш стійкому до зламу алгоритмі шифрування AES (Advanced Encryption Standard ) і модифікованому алгоритмі управління ключами.

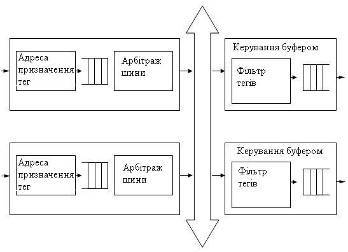

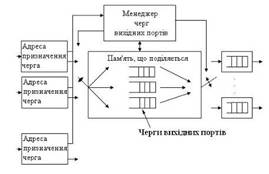

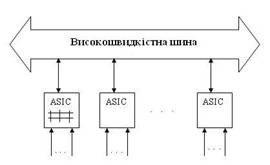

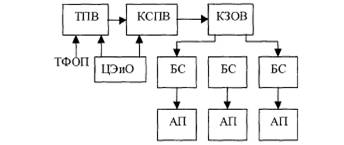

Рис.1 Структура стандарту WPA2

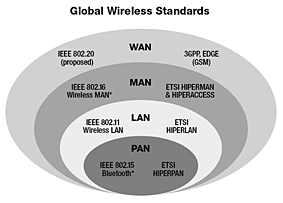

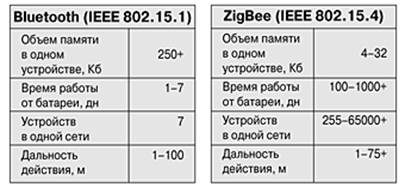

WPAN бездротова мережа, призначена для організації бездротового зв”язку між різнотипними пристроями на обмеженій площі ( наприклад, в рамках квартири, офісного робочого місця ). Стандарти, які визначають методи функціонування мережі, описані в сімействі специфікацій ІЕЕЕ 802.15. Один з них, наприклад, Bluetooth ( ІЕЕЕ 802.15.1 ). Пропоную розглянути два найбільш перспективних стандарти ZigBee і 802.15.3.

ІЕЕЕ 802.15.3 розроблявся як високошвидкісний стандарт WPAN-мереж для високотехнологічних побутових пристроїв ( призначених як правило для передачі мультимедійних даних ). Використання смуги 2,4 ГГц і технології модуляції OQPSH (Offset Qadrature Phase Shift Keying, квадратурна маніпуляція з фазовим зсувом ) дозволяє досягти швидкості передачі у 255 Мб/с на відстань до 100 метрів. Захист даних може здійснюватись по стандарту AES. В модифікації стандарта 802.15.3а планується збільшити пропускну здатність до 480 Мб/с, а в специфікації 802.15.3b пропускна здатність складатиме від 100 до 400 Мб/с.

Стандарт ZigBee, затверджений у кінці минулого року, розроблявся більше двох років і за цей час змінив кілька назв, серед яких HomeRF, RF-EasyLink i Firefly. Зроблю уточнення. В ряді джерел специфікації 802.15.4 і ZigBee ототожнюються, але насправді, консорціум компаній ZigBee Alliance розширив і вніс ряд змін до стандарту 802.15.4, що описує фізичний рівень зв”язку і основні способи взаємодії між пристроями. У випадку з ZigBee передбачується опис додаткових вимог для відкритості і сумісності пристроїв. Слід відмітити, що до сих пір не має загальнодоступної специфікації стандарту ZigBee, навідміну від широкодоступних характеристик 802.15.4.

До ключових моментів, по словам розробників, слід віднести більш низьке енергоживлення, можливість використання 64-бітної адресації ( до 65 тис. вузлів у мережі ), меншу вартість аналогічних пристроїв. Так, ZigBee-пристрої можуть працювати близько трьох років без заміни елементу живлення, в той час як Bluetooth близько неділі, а автономні Wi-Fi не більше п”яти діб. З офіційних заяв, відстань між взаємодіючими пристроями може досягати 75 метрів при швидкості передачі до 250 Кб/с, однак враховуючи еволюцію в дальності діїї Bluetooth ( з 10 до 100 метрів ), це не здається границею.

В залежності від рівня складності ZigBee-пристрої можуть виступати як координатори, управляючи роботою комплексної мережі, так і прийомопередавачами даних ( не тільки своїх, але і чужих ), чи в простішому випадку, обмінюватись інформацією тільки з координатором. Слід відмітити, що в стандарті передбачається використання 128-бітного AES-шифрування даних.

До основних сфер застосування слід віднести обслуговування різноманітних датчиків, взаємодія охоронних, пожежних і інших сигналізацій з відповідними службами, в майбутньому створення розумного будинку. Без сумніву, реалізація таких можливостей проводиться і без допомоги ZigBee, але ZigBee забезпечує повну незалежність від виробника, а необхідність у встановленні перетворюючого інтерфейсу відпадає сама собою.

ІЕЕЕ 802.15.4а/b стандарт так званої технології UWB, яка основана на передачі множини закодованих імпульсів негармонічної форми невеликої потужності ( 0,05 мВт ) і малої протяжності в широкому діапазоні частот ( від 3,1 до 10,6 ГГц ). Передача даних на відстанях до 5 метрів здійснюється зі швидкістю від 400 до 500 Мб/с.

Таблиця 1 Порівняльна характеристика бездротових технологій

3. Удосконналений механізм управління ключами

Алгоритми аутентифікації стандартів 802.11 і ЕАР можуть забезпечити сервер RADIUS і клієнта динамічними, орієнтованими на користувача ключами. Але той ключ, який створюється в процесі аутентифікації, не є ключем, що використовується для шифрування фреймів чи перевірки цілісності повідомлень. В стандарті 802.11і WPA для отримання усіх ключів використовується так званий майстер – ключ (парний майстер – ключ - РТК) і парний перехідний ключ (РТК), що генерується клієнтом у процесі аутентифікації, являються одно адресатними по своїй природі. Вони тільки шифрують і дешифрують одно адресатні фрейми і призначені для єдиного користувача. Широкомовні фрейми потребують окремої ієрархії ключів тому, що використання з цією метою одно - адресних ключів призведе до різкого зростання трафіка мережі. Точці доступу (єдиному об’єкту, що має право на розсилку широкомовних чи багато адресних повідомлень) довелося б відправляти один і той же широкомовний чи багатоадресний фрейм, зашифрований відповідними пофреймованими ключами, кожному користувачу.

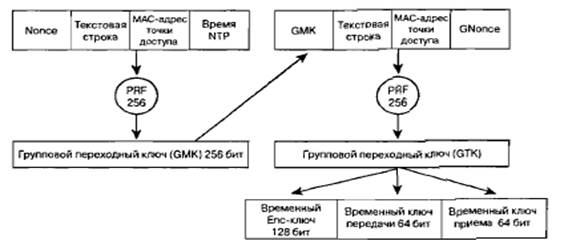

Широкомовні чи багато адресні фрейми використовують ієрархію групових ключів. Груповий майстер – ключ (GMK) знаходиться на вершині цієї ієрархії і виводиться у точці доступу. Вивід GMK оснований на застосуванні PRF, в результаті чого утворюється 256-розрядний GMK. Вхідними даними для PRF-256 є шифрувальне секретне випадкове число (чи nonce), рядок тексту, МАС – адреса точки доступу і значення часу в форматі синхронізуючого мережевого протокола (NTP). На рисунку 2 представлена ієрархія групових ключів.

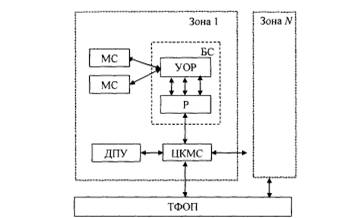

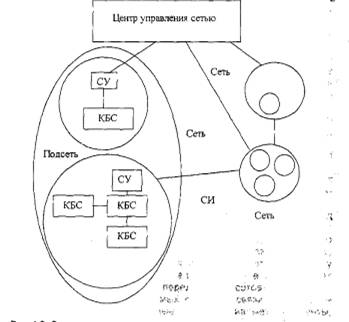

Рис.2 Ієрархія групових ключів

Груповий майстер – ключ, рядок тексту, МАС – адреса точки доступу і Gnonce (значення, яке береться із лічильника ключа точки доступу) об’єднуються і обробляються з допомогою PRF, в результаті отримуємо 256 – розрядний груповий перехідний ключ (GTK). GTK ділиться на 128 – розрядний ключ шифрування широкомовних/багатоадресних фреймів, 64 – розрядний ключ передачі МІС і 64 – розрядний ключ прийому МІС. З допомогою цих ключів широкомовні і багато адресні фрейми шифруються і дешифруються точно так же, як з допомогою одно адресних ключів, отриманих на основі парного майстер – ключа (РМК).

Клієнт обновляється з допомогою групових ключів шифрування через повідомлення ЕАРоL-Key. Точка доступу посилає такому клієнту повідомлення ЕАРоL, зашифроване з допомогою одноадресного ключа шифрування. Групові ключі знищуються і регенеруються кожен раз, коли яка – небудь станція дисоціюється чи дезаутентифікується в BSS. Якщо утворюється помилка МІС, однією з мір протидії також є видалення всих ключів, що зв’язані з помилкою у приймальної станції, включаючи групові ключі.

Таким чином, алгоритми аутентифікації, визначені у стандарті 802.11 розробки 1997 року мають багато недоліків. Система аутентифікації можуть бути зламані за короткий час. Протокол ТКІР обіцяє ліквідувати недоліки попередніх розробок і систем аутентифікації в недалекій перспективі, а стандарт 802.1х і AES надають довгострокове вирішення проблеми безпеки бездротових мереж.

Похожие работы

... =1,"IP","internet" djuice:AT+CGDCONT=1,"IP",www.djuice.com.ua - в залежності від підключення оператора GSM, що використовується в мобільному телефоні. 3. Мереживні адаптери для того, щоб підключити комп’ютер до кабеля локальної мережі, роз'єми, кабель, можливо, прилад для об’єднання комп’ютерів при використанні топології «зірка» - відносяться до мереживного апаратного устаткування. Склад ...

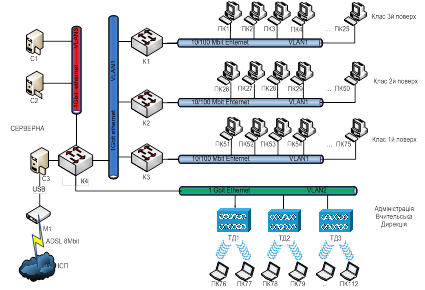

... ів з нижніх рівнів великих мереж. Існують дві основні схеми застосування комутаторів: зі стягнутої в точку магістраллю й з розподіленою магістраллю. У великих мережах ці схеми застосовують комбіновано. Для побудови даної комп’ютерної мережі я вирішив використати комутатор фірми D-Link DGS-1248T/GE (WebSmart комутатор з 44 портами 10/100/1000Base-T + 4 комбо-портами 1000Base-T/Mini GBIC (SFP) і ...

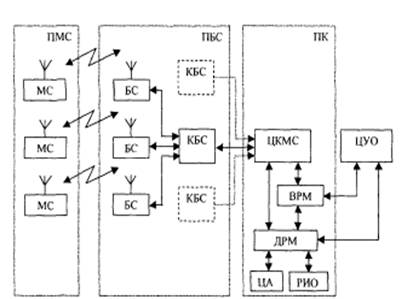

... ільного зв’язку: 1G, 2G, 2,5G, 3G, 3,5G і навіть 4G. Найбільш поширеними з них є 3G та 3,5G, але поступово набувають розповсюдження і стандарти останнього покоління. У зв’язку з цим поширюється і злочинність у мережах мобільного зв’язку. Для того, щоб зрозуміти, яким чином ці злочини здійснюються і як ним запобігти, розглянемо структуру мереж мобільного зв’язку. 1.2 Структура мереж мобільного ...

... хост (Trusted host) · Функція діагностики кабелю ü D-Link DAP-2553: Опис: Двохдіапазонна точка доступу AirPremier N DAP-2553 з підтримкою POE призначена для побудови локальних мереж підприємств (LAN) на основі стандарту 802.11n (проект). Спеціально розроблена для мереж бізнес-класса, ця точка доступу пропонує мережевим адміністраторам набір функцій для побудови захищених і ...

0 комментариев