Навигация

Криптозащита в беспроводных сетях

3.3.2 Криптозащита в беспроводных сетях

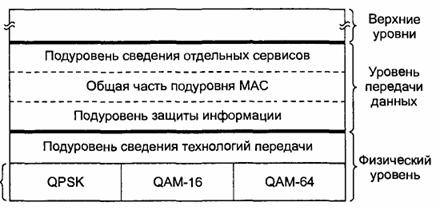

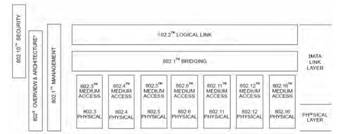

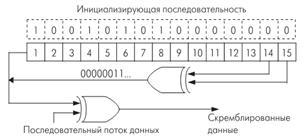

Первой реализацией системы защиты с шифрованием данных стала спецификация WEP (Wireless Equivalent Privacy), принятая IEEE в 1999 году и основанная на шифровании данных с помощью 24-битного ключа RC4. Однако уже в следующем году были найдены способы, позволяющие либо быстро определить ключ на основе анализа передаваемых данных, либо подменить нешифруемый заголовок пакета для того, чтобы перенаправить декодированный точкой доступа пакет другому получателю, для которого он будет закодирован уже его собственным ключом.

Значительным недостатком протокола WEP является использование статических общих ключей, что было вполне приемлемо для небольших корпоративных сетей, где в случае утраты адаптера можно было поменять ключи на всех остальных. Очевидно, что для оператора такой подход неприемлем. Кроме того, использование WEP со статическими ключами оказалось ненадежным и с точки зрения конфиденциальности данных: после того, как в конце 2001 года появились программы, позволяющие взламывать 40-битный WEP за 15-20 минут, а 128-битный — за 3-4 часа, репутация WEP была подмочена окончательно.

Позже рабочий комитет IEEE одобрил спецификации стандарта 802.11i, которыми определяется алгоритм защиты под названием TKIP (temporal key integrity protocol). Данный протокол предусматривает формирование новых ключей шифрования для каждых 10 КБ передаваемых данных.

Продолжается подготовка спецификации нового алгоритма, основанного на протоколе AES (advanced encryption standard) со 128-разрядным ключом. Этот метод шифрования считается более надежным, чем TKIP, и считается, что он должен прийти ему на смену.

Основные принципы этой защиты — это шифрация трафика передаваемого в БСПД.

Шифрация осуществляется достаточно длинными ключами (сейчас это в основном 128 бит) и является динамической, то есть даже в течение одной сессии, одного сеанса связи с базовой станцией ключи шифрования меняются, и, таким образом, подбор ключа становится бессмысленным.

Тем не менее, оборудование БСПД постоянно совершенствуется и в современных устройствах поддерживается новая, ещё более защищённая версия WPA2, работающая с динамическими ключами длиной 128, 192 и 256 бит. К таким устройствам, относится, например, трёхдиапазонный контроллер Intel PRO/Wireless 2915ABG.

Из чего состоит «набор» атакующего (злоумышленника) пытающегося удаленно произвести перехват информации. Зачастую, это переносной компьютер с установленным программным обеспечением. Набор радиокарт поддерживающих различный беспроводные стандарты и типы модуляций, и программное обеспечение. Обязательный атрибут – сканер радиоэфира, протокольный сканер, программное обеспечение, для декодирования защитного ключа, портативная узконаправленная антенна.

3.3.3 Угрозы безопасности информации в беспроводных сетях

Обсудим характерные только для беспроводного окружения угрозы безопасности, оборудование, которое используется при атаках, проблемы, возникающие при роуминге от одной точки доступа к другой, укрытия для беспроводных каналов и криптографическую защиту открытых коммуникаций.

Подслушивание

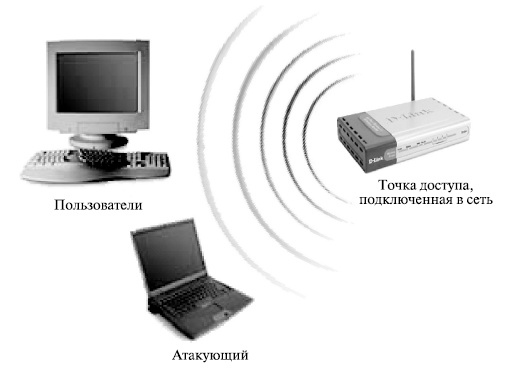

Наиболее распространенная проблема в таких открытых и неуправляемых средах, как беспроводные сети, - возможность анонимных атак. Анонимные вредители могут перехватывать радиосигнал и расшифровывать передаваемые данные, как показано на рис. 3.12.

Оборудование, используемое для подслушивания в сети, может быть не сложнее того, которое используется для обычного доступа к этой сети. Чтобы перехватить передачу, злоумышленник должен находиться вблизи от передатчика. Перехваты такого типа практически невозможно зарегистрировать, и еще труднее помешать им. Использование антенн и усилителей дает злоумышленнику возможность находиться на значительном расстоянии от цели в процессе перехвата.

Рисунок 3.12 – Атака «подслушивание»

Подслушивание позволяет собрать информацию в сети, которую впоследствии предполагается атаковать. Первичная цель злоумышленника - понять, кто использует сеть, какие данные в ней доступны, каковы возможности сетевого оборудования, в какие моменты его эксплуатируют наиболее и наименее интенсивно и какова территория развертывания сети. Все это пригодится для того, чтобы организовать атаку на сеть. Многие общедоступные сетевые протоколы передают такую важную информацию, как имя пользователя и пароль, открытым текстом. Перехватчик может использовать добытые данные для того, чтобы получить доступ к сетевым ресурсам. Даже если передаваемая информация зашифрована, в руках злоумышленника оказывается текст, который можно запомнить, а потом уже раскодировать.

Другой способ подслушивания - подключение к беспроводной сети. Активное подслушивание в локальной беспроводной сети обычно основано на неправильном использовании протокола Address Resolution Protocol (ARP). Изначально эта технология была создана для "прослушивания" сети. В действительности мы имеем дело с атакой типа MITM (Man In The Middle - "человек посередине") на уровне связи данных. Они могут принимать различные формы и используются для разрушения конфиденциальности и целостности сеанса связи. Атаки MITM более сложны, чем большинство других атак: для их проведения требуется подробная информация о сети. Злоумышленник обычно подменяет идентификацию одного из сетевых ресурсов. Когда жертва атаки инициирует соединение, мошенник перехватывает его и затем завершает соединение с требуемым ресурсом, а потом пропускает все соединения с этим ресурсом через свою станцию. При этом атакующий может посылать и изменять информацию или подслушивать все переговоры и потом расшифровывать их.

Атакующий посылает ARP-ответы, на которые не было запроса, к целевой станции локальной сети, которая отправляет ему весь проходящий через нее трафик. Затем злоумышленник будет отсылать пакеты указанным адресатам.

Таким образом, беспроводная станция может перехватывать трафик другого беспроводного клиента (или проводного клиента в локальной сети).

Отказ в обслуживании (Denial of Service - DOS)

Полную парализацию сети может вызвать атака типа DOS. Во всей сети, включая базовые станции и клиентские терминалы, возникает такая сильная интерференция, что станции не могут связываться друг с другом (рис. 3.13). Эта атака выключает все коммуникации в определенном районе. Если она проводится в достаточно широкой области, то может потребовать значительных мощностей. Атаку DOS на беспроводные сети трудно предотвратить или остановить. Большинство беспроводных сетевых технологий использует нелицензированные частоты - следовательно, допустима интерференция от целого ряда электронных устройств.

Рисунок 3.13. Атака "отказ в обслуживании" в беспроводных коммуникациях

Глушение клиентской станции

Глушение в сетях происходит тогда, когда преднамеренная или непреднамеренная интерференция превышает возможности отправителя или получателя в канале связи, и канал выходит из строя. Атакующий может использовать различные способы глушения.

Рисунок 3.14. Атака глушения клиента для перехвата соединения

Глушение клиентской станции дает мошеннику возможность подставить себя на место заглушенного клиента, как показано на рис. 3.14. Также глушение может использоваться для отказа в обслуживании клиента, чтобы ему не удавалось реализовать соединение. Более изощренные атаки прерывают соединение с базовой станцией, чтобы затем она была присоединена к станции злоумышленника.

Глушение базовой станции

Глушение базовой станции предоставляет возможность подменить ее атакующей станцией, как показано на рис. 3.15. Такое глушение лишает пользователей доступа к услугам.

Рисунок 3.15. Атака глушения базовой станции для перехвата соединения

Как отмечалось выше, большинство беспроводных сетевых технологий использует нелицензированные частоты. Поэтому многие устройства, такие как радиотелефоны, системы слежения и микроволновые печи, могут влиять на работу беспроводных сетей и глушить беспроводное соединение. Чтобы предотвратить такие случаи непреднамеренного глушения, прежде чем покупать дорогостоящее беспроводное оборудование, надо тщательно проанализировать место его установки. Такой анализ поможет убедиться в том, что другие устройства не помешают коммуникациям.

В целом можно сказать, что провести атаку на беспроводную сеть сравнительно просто. Выбор технологии, пригодной для указанной цели, определяется различными факторами и должен стать предметом тщательного анализа рисков.

Заключение

В ходе работы были решены следующие задачи:

был проведен обзор современного состояния цифровых широкополосных систем передачи данных;

рассмотрены варианты применения беспроводных технологий для телеметрии;

приведены преимущества использования беспроводных широкополосных технологий Wi-Fi и WiMax для получения телеметрической информации от специальных объектов;

разработана методология построения цифровых беспроводных решений для передачи телеметрической информации;

рассмотрены вопросы аутентификации и защиты информации при передаче в широкополосных сетях.

Список литературы

1. Мобильные широкополосные системы передачи цифровой информации - компании MOTOROLA. //Евразия Вести, №7. – 2008. Режим доступа: http://www.eav.ru/publ1.php?publid=2008-07a13

2. Максим Букин. Public Safety – безопасность без проводов. //PCWEEK, №46(556). – 2006.

3. Интернет-сайт производственного альянса «Контракт-Электроника». – Режим доступа: http://gsm.contrel.ru/

4. Ю.А. Мурашев. Радиомодемы «Невод» для телеметрических каналов связи. 2001. – Онлайн-публикация. Режим доступа: http://www.geolink.ru/support/articles/telemetry.html

5. Ю.А. Мурашев. Построение распределенных сетей телеметрии на основе системы «Невод». 2000. – Онлайн-публикация. Режим доступа: http://www.geolink.ru/support/articles/nevod_nets.html

6. Олифер В.Г., Олифер Н.А. Основы сетей передачи данных. //Интернет-университет информационных технологий – ИНТУИТ.ру, 2005 г. –176 стр.

7. Гулевич Д. С. Сети связи следующего поколения. //Интернет-университет информационных технологий – ИНТУИТ.ру, БИНОМ. Лаборатория знаний, 2007 г. – 184 стр.

8. Берлин А.Н. Телекоммуникационные сети и устройства. //Интернет-университет информационных технологий – ИНТУИТ.ру, БИНОМ. Лаборатория знаний, 2008. – 319 стр.

9. Беспроводные сети Wi-Fi. /Пролетарский А.В., Баскаков И.В., Чирков Д.Н., Федотов Р.А., Бобков А.В., Платонов В.А. //Интернет-университет информационных технологий – ИНТУИТ.ру, БИНОМ. Лаборатория знаний, 2007 г. – 216 стр.

10. Широкополосные беспроводные сети передачи информации. /Вишневский В.М., Ляхов А.И., Портной С.Л., Шахнович И.В. – М.: Техносфера, 2005.

11. И. Шахнович. Современные технологии беспроводной связи. М.: Техносфера, 2006. – 288 стр.

12. Решение Сisco Wireless Mesh. Официальный сайт компании «НПП РОТЕК-Новосибирск». Режим доступа: http://www.telecomsite.ru/?solut/nets_cisco_mesh

13. Новый стандарт Wi-Max для построения глобальных беспроводных сетей в масштабах города - http://compucity.narod.ru/wimax.htm

14. Лобач В.С. Основы проектирования цифровых радиорелейных линий: Учеб. пособие. Режим доступа: http://vlobatch.narod.ru

15. An Introduction to Microwave Radio Link Design. SAF Technika AS, 2002.

16. С.В. Кунегин. Системы передачи информации. Курс лекций. М.: в/ч 33965, 1997. – 317 с.

17. Информационные технологии проектирования радиоэлектронных средств. Головицына М.В. Интернет-университет информационных технологий - ИНТУИТ.ру, БИНОМ. Лаборатория знаний, 2008 г., 432 стр.

18. Васильев А.В. Технико-экономическое обоснование дипломных проектов (работ): Учеб. пособие/ Изд-во СПбГЭТУ, 2002. - 24 с.

19. К.Р. Малаян «Безопасность при работе с компьютером», учебное пособие/ СПБГПУ, 2002г.

Приложение А

Таблица 1 Зависимость чувствительности от скорости передачи данных

| Скорость | Чувствительность |

| 54 Мбит/с | -66 дБмВт |

| 48 Мбит/с | -71 дБмВт |

| 36 Мбит/с | -76 дБмВт |

| 24 Мбит/с | -80 дБмВт |

| 18 Мбит/с | -83 дБмВт |

| 12 Мбит/с | -85 дБмВт |

| 9 Мбит/с | -86 дБмВт |

| 6 Мбит/с | -87 дБмВт |

Таблица 2 Зависимость чувствительности от скорости передачи данных

| Канал | Центральная частота, МГц |

| 2412 | |

| 2417 | |

| 2422 | |

| 2427 | |

| 2432 | |

| 2437 | |

| 2442 | |

| 2447 | |

| 2452 | |

| 2457 | |

| 2462 | |

| 2467 | |

| 2472 | |

| 2484 |

Таблица 3 Зависимость затухания от среды распространения сигнала

| Наименование | Ед. изм | Значение |

| Окно в кирпичной стене | дБ | 2 |

| Стекло в металлической раме | дБ | 6 |

| Офисная стена | дБ | 6 |

| Железная дверь в офисной стене | дБ | 7 |

| Железная дверь в кирпичной стене | дБ | 12,4 |

| Стекловолокно | дБ | 0,5-1 |

| Стекло | дБ | 3-20 |

| Дождь и туман | дБ/км | 0,02-0,05 |

| Деревья | дБ/м | 0,35 |

| Кабельная сборка pigtale | дБ | 0,5 |

| Полосовой фильтр NCS F24XXX | дБ | 1,5 |

| Коаксиальный кабель | дБ/м | 0,3 |

| Разъем N-type | дБ | 0,75 |

| Инжектор питания | дБ | 0,5 |

Похожие работы

... Так как структура сети радиодоступа имеет широкую инфраструктуру оценить затраты на ее развертывание очень сложно. Могут возникать дополнительные расходы с монтажем оборудования для развертывания сетей WiMAX. Также использование на территории Егорьевского района имеющихся базовых станций смежных технологий позволит значительно сократить расходы на монтировку БС. Для расчета капитальных вложений ...

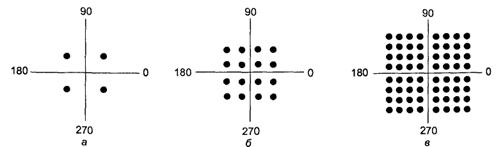

... именно соседние в сигнальном пространстве точки, которые как раз более всего подвержены возможности «перепутаться» под действием помех. 4. Характеристики приема сигналов в телекоммуникационных системах 4.1 Вероятности ошибок различения M известных сигналов Под обнаружением сигнала в радиоэлектронике понимают анализ принятого колебания y(t), завершающийся вынесением решения о наличии или ...

... сет, благодаря использованию технологии OFDM создает зоны покрытия в условиях отсутствия прямой видимости от клиентского оборудования до базовой станции, при этом расстояния исчисляются километрами; 6. Технология WiMAX изначально содержит в себе протокол IP, что позволяет легко и прозрачно интегрировать её в локальные сети; 7. Технология WiMAX подходит для фиксированных, ...

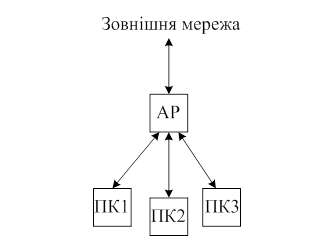

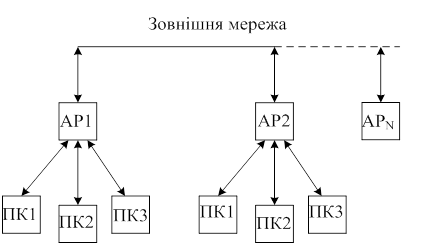

... ією "лінія", тобто одноранговій мережі, в якій перший комп'ютер сполучений з другим, другий з третім і так далі. Для організації з'єднання безпровідної мережі такого типу застосовуються вбудовані або встановлювані адаптери Wi-Fi, наявність якого необхідна кожному вхідному в мережу пристрою. 2) Інфраструктурне з'єднання (Infrastructure Mode). У режимі Infrastructure Mode станції взаємодіють одна ...

0 комментариев