Навигация

Забезпечення захисту даних у системі електронних платежів

3. Забезпечення захисту даних у системі електронних платежів

Необхідно зазначити, що на сучасному етапі практично забезпечене конституційне право кожного вільно шукати, одержувати, передавати, проводити і поширювати інформацію будь-яким законним способом.

Істотні позитивні зміни відбулися в інформаційному забезпеченні державної політики. Активно розвивається інфраструктура єдиного інформаційного простору України. Українські інформаційні і телекомунікаційні системи і мережі зв'язку реально інтегруються в світовий інформаційний простір.

Вони побудовані з використанням останніх досягнень в сфері інформаційних технологій, які широко представлені на ринку, де активно діють практично всі крупні зарубіжні компанії-розробники. Інформаційні технології ефективно використовуються в діяльності практично всіх організацій і установ, державних органів і значної частини фізичних осіб.

З метою здійснення державної політики в цій сфері прийняті і реалізуються національні програми "Електронна Україна" і "Електронний уряд".

Сформовані умови для забезпечення безпеки функціонування інформаційних і телекомунікаційних систем, що створюються на території України. Створені найважливіші регулюючі чинники державної дії на інформаційні процеси і інформатизацію: нормативно-правове забезпечення цієї сфери; системи ліцензування і сертифікації інформаційних продуктів і послуг, інформаційно-телекомунікаційних систем і мереж зв'язку, технологій. Так, в даний час законодавство в сфері інформаційного розвитку економіки і суспільства включає закони України: "Про державну таємницю", "Про захист інформації в АС", "Про інформацію", "Про зв'язок", "Про Національну систему конфіденційного зв'язку". Також необхідно врахувати і тенденції розвитку національної нормативної бази в даній сфері, а саме розгляд владою таких нових законів України як закони "Про електронний цифровий підпис", "Про електронний документообіг", "Про електронну комерцію" і ін.

Разом з тим на тлі цих помітних досягнень, на жаль, доводиться констатувати, що рівень розвитку інформаційної сфери України ще досить низький. Відставання від розвинених країн, за оцінкою фахівців, складає 10-15 років. Існують ряд серйозних проблем, рішення яких життєво необхідне для подальшого розвитку країни. Одночасно, оцінюючи ситуацію в сфері забезпечення інформаційної безпеки України в цілому, не дивлячись на наявні досягнення, слід зазначити, що вона тривожна.Так, явно не відповідають прогнозам правові гарантії реалізації конституційних прав людини і громадянина на недоторканність приватного життя, на особисту і сімейну таємниці, на добре ім'я і честь, на охорону права інтелектуальної власності. Недостатніми є і гарантії свободи масової інформації. Більшість вітчизняних газет і журналів, зокрема регіональних, знаходяться в істотній фінансовій залежності від крупного капіталу, політичних партій, рухів і фондів, місцевих адміністрацій. Це приводить до віддзеркалення в їх інформаційній політиці, перш за все, інтересів фінансових спонсорів, далеко не завжди співпадаючих з інтересами держави і більшості населення. Представляється, що до найбільш серйозних проблем належить і необхідність прискорення розвитку вітчизняної індустрії конкурентоздатної продукції в сфері інформатизації, телекомунікації і зв'язку, забезпечення потреб внутрішнього ринку цією продукцією і вихід на світовий ринок.

Для вирішення даної проблеми доцільно використовувати, в першу чергу, заходи економічного і правового характеру. Серед них можна назвати розробку і реалізацію гнучкої інвестиційно-інноваційної політики в сфері розробки програмних продуктів, підтримки виходу продукції вітчизняної інформаційної індустрії на світовий ринок. Вдосконалення системи оподаткування українських підприємств, що працюють в сфері розробки сучасних інформаційних технологій. Зміцнення гарантій захисту прав суб'єктів на об'єкти інтелектуальної власності.

У міру розвитку української інформаційної інфраструктури зростає актуальність підвищення рівня безпеки всіх її складових. Тому іншою проблемою є захист інформаційних ресурсів від несанкціонованого доступу, забезпечення безпеки інформаційно-телекомунікаційних систем, активно використовуваних в різних сферах суспільного життя і діяльності держави. В умовах глобалізації інформаційна сфера стає як ареною міжнародної співпраці, так і ареною суперництва. Повномасштабне залучення України в процес формування глобального інформаційного суспільства, супроводжується забезпеченням її інформаційної безпеки, як одного з найважливіших стратегічних завдань безпеки національної. Актуальність даної проблеми багато в чому обумовлена зростанням "кіберзлочинності" і розширенням можливостей міжнародного тероризму по використанню сучасних інформаційних технологій для здійснення терористичних актів.

В умовах глобалізації інформаційних технологій об'єктом інформаційної злочинності стає весь світовий інформаційний простір в цілому і кожний його елемент зокрема. Нейтралізувати наслідки противоправних дій в інформаційній сфері, наприклад, інформаційного тероризму, надзвичайно важко, а іноді взагалі неможливо. Усвідомивши небезпеку, породжену глобалізацією інформаційних технологій, і розуміючи, що прогрес суспільства неможна зупинити, слід зосередитися на підтримці позитивних і нейтралізації негативних особливостей розвитку інформаційних технологій. Для протидії інформаційним загрозам має бути розроблений чіткий план, який відображатиме персональну відповідальність кожного працівника, починаючи з технічного персоналу й закінчуючи вищою керівною ланкою. В плані мають визначатися також заходи щодо відновлення інформаційних ресурсів після їх ураження. Ці процедури слід постійно перевіряти. Розробці плану повинен передувати аналіз усіх інформаційних масивів та потоків інформації (як внутрішніх так і зовнішніх). Практика свідчить, що ефективний комплексний аудит є можливим лише за участі сторонньої спеціалізованої організації, яка має відповідну ліцензію на проведення такої діяльності. Останнім етапом щодо захисту інформації є страхування інформаційних ресурсів як від традиційних, так і від кіберзагроз. На нашу думку, необхідно встановити більш тісний зв'язок між службами безпеки підприємств і правоохоронними органами. Адже латентність комп'ютерної злочинності, яка в першу чергу пов'язана з побоюванням щодо престижу організацій (особливо в банківських установах) та сумніву відносно кваліфікації спеціалістів технічного захисту тільки "заохочує" кіберзлочинців до нових атак.

Питання підвищення захищеності інформаційної інфраструктури постійно знаходяться в центрі уваги. В даний час необхідно проводити роботу за такими важливими напрямками, як:

побудова системи забезпечення безпеки інформаційно-телекомунікаційних систем (інформаційні фонди і телекомунікаційні інфраструктури) як об'єктів дії ризиків;

захист інформаційних систем (інформації, інформаційної інфраструктури) від протиправних посягань, досягнення незаконної мети, забезпечення антигромадських інтересів;

вивчення і запобігання інформаційно-технологічних катастроф;

стандартизація, сертифікація і аудит інформаційно-телекомунікаційних систем на предмет їх безпеки;

забезпечення інформаційного і інформаційно-технічного виявлення, припинення, розкриття і розслідування протиправних посягань;

формування інформаційного права як самостійної комплексної кодифікуючої галузі права; - постійний моніторинг системи ризиків і погроз у сфері інформаційних відносин;

кадрове забезпечення інформаційної безпеки.

Зростаюча концентрація даних поряд із їх доступністю завдяки комп'ютерним мережам потребує розробки і впровадження спеціальних методів захисту даних в автоматизованих системах.

Проблема захисту інформації виникла давно, ще в умовах централізованої обробки інформації із застосуванням великих ЕОМ, але свого критичного стану вона досягла разом з "комп'ютерним бумом".

Потреба захисту інформації зумовлена децентралізацією її обробки, полегшенням доступу до неї завдяки комп'ютерним мережам, необхідністю збереження комерційної таємниці.

Проблема захисту інформації в комп'ютерному середовищі складна і багатогранна. Можна назвати такі види зловживань, що існують сьогодні:

Знищення інформації.

Викрадення даних.

Зміна даних.

Неправильне використання технічних засобів.

Шахрайство.

Вандалізм.

Порушення умов захисту даних.

Вивчення кожного із названих видів зловживань і розроблення методів боротьби з ними може стати темою окремого дослідження.

Що являють собою названі види зловживань?

Знищення інформації - несанкціоноване знищення даних з метою приховання фактів зловживань або знищення їх через технічні причини (збій програми, поломка комп'ютера, непрофесійне користування комп'ютером).

Викрадення даних може здійснюватися або безпосередньо з комп'ютера, або через комп'ютерну мережу. Парадокс полягає в тому, що разом із великими перевагами, нові комп'ютерні технології значно полегшили доступ до інформації завдяки розповсюдженості ПК високій швидкості запису на дискету, легкості підключення до комп'ютерної мережі, екранним формам інформації.

Зміна даних - навмисне або випадкове викривлення даних через неправильне кодування, алгоритмізацію або суб'єктивні причини - неуважність, недисциплінованість.

Некоректне використання технічних засобів. Це такі види зловживань, як:

використання ПК для особистих цілей;

легкий доступ до ПК;

ненадійність програмного забезпечення;

віруси.

Досить поширеним зловживанням є використання ПК протягом робочого дня або після його закінчення для вирішення особистих задач, ігор, друкування. Для усунення таких зловживань існує спеціальна особа - адміністратор. Він повинен належним чином організовувати роботу і стежити за тим, щоб комп'ютерами не користувались сторонні особи.

Обмежений доступ до ПК досягається системою паролів та іншими засобами ініціалізації доступу.

Особлива проблема - ненадійність програмного забезпечення. Як правило, бухгалтерське програмне забезпечення розробляється на основі:

1) використання тільки мови програмування високого рівня (Visual Basic, C, C++, Delphi);

2) використання тільки СУБД;

3) комбінацій обох попередніх.

Такі персональні СУБД, як dBase, MS Access, Fox Pro, Paradox значною мірою відкриті для несанкціонованого доступу. На жаль, на їх основі розроблено чимало бухгалтерських програм, тому виправити це становище вже неможливо.

Системи управління базами даних, що розроблені пізніше (Oracle, Informix) вже мають високий захист від несанкціонованого доступу і в подальшому слід чекати появи СУБД тільки такого рівня.

Окремою проблемою є захист і боротьба з вірусами. Особливу шкоду наносять піратські диски. На таких дисках знаходиться неліцензоване програмне забезпечення, операційні системи, бухгалтерські програми, ігри. Нині в Україні особливо гостро стоїть питання боротьби з піратською продукцією. До цієї справи підключаються навіть міжнародні організації, шляхом запровадження економічних санкцій.

Шахрайство набуло значного розмаху і досконалих форм. Особу, яка займається комп'ютерним шахрайством, називають "хакер". Відомі випадки, коли хакери одержували великі суми грошей, знаходячи доступ до грошових рахунків або засекреченої інформації.

Вандалізм - особливий вид пошкодження програм, інформації і навіть техніки, який не піддається логічному поясненню.

На сьогодні існує чимало методів захисту інформації, їх можна поділити на автоматизовані і неавтоматизовані.

Автоматизовані методи захисту:

Контроль достовірності інформації машинними методами.

Тестування точності роботи технічних засобів.

Автоматизація доступу до необхідної інформації.

Регулярна перевірка програмного забезпечення.

Копіювання оперативної й умовно-постійної інформації.

Неавтоматизовані методи захисту:

Фізичний захист технічних засобів.

Чітке визначення службових обов'язків посадових осіб.

Чітке виконання службових інструкцій всіма особами, які працюють із технічними засобами.

Література

1. Івахненков С.В. Комп'ютерний аудит: контрольні методики і технології. - К. : Знання, 2005.

2. Романов А.Н., Одинцов Б.Е. Компьютеризация аудиторской деятельности: Учеб. пособие для студ. вузов, обуч. по спец. "Бухгалтерский учет и аудит". - М. : Аудит, 1996.

3. Бутинець Ф.Ф., Івахненко С.В., Давидюк Т.В., Шахрайчук Т.В. Інформаційні системи бухгалтерського обліку: Підручник для студ. вузів спец. 7.050106 "Облік і аудит" / Житомирський інженерно-технологічний ін-т / Франц Францович Бутинець (ред.). - 2-е вид., перероб. і доп. - Житомир : ПП "Рута", 2002.

4. Піхоцький В.Ф., Яцищин Ю.В. Інформаційні системи у податковому контролі й аудиті: Навч. посібник / Державна податкова адміністрація України ; Національна академія держ. податкової служби України. - Ірпінь : Національна академія ДПС України, 2004.

5.Рогач І.Фендзюк М.Л. Інформаційні системи у фінансово-кредитних установах.: Навч.посіб.-2-ге вид., перероб, і доп. – К.:КНЕУ, 2001Р-239 с.

Похожие работы

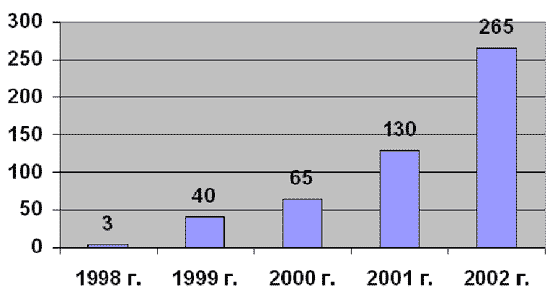

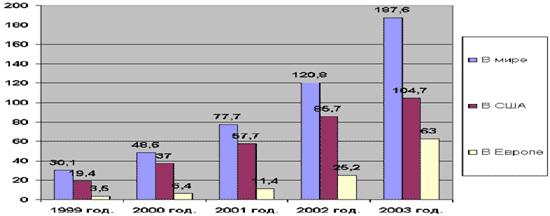

... взаємозв'язку в режимі реального часу або їх об'єднання в єдині програмно-технічні комплекси багатофункціонального призначення. 8. Проблеми у використанні електронних грошей. У використанні пластикових карток можна відзначити безліч переваг. Але навіть з безліччю цих переваг в їх застосуванні можна знайти і негативні сторони. Одним з мінусів для власників карт перш за все є витрати, які ...

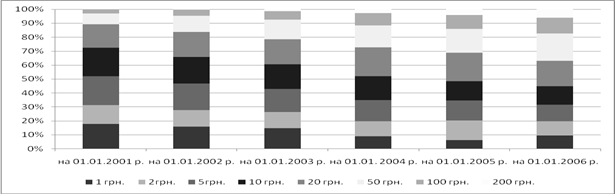

... зазначити, що зростання наявного грошового обігу опосередковано зв'язане із збільшенням тіньового грошового обороту в економіці, відходом господарюючих суб'єктів від оподаткування, утрудняє боротьбу з корупцією, відмиванням грошей, злочинністю і тероризмом. Не дивлячись на збільшення наявного грошового обороту останніми роками, намітилася тенденція до зниження частки готівки (поза касами банків) ...

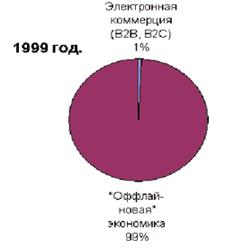

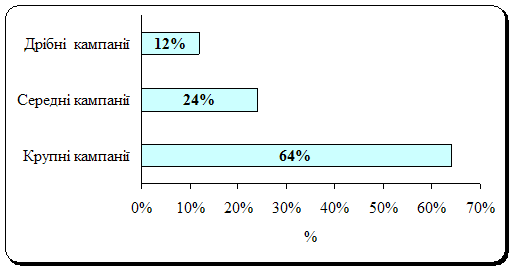

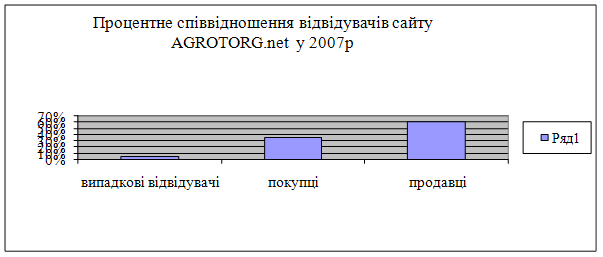

... івельною системою, Ваше підприємство зможе отримати всі позитивні результати, які дані рішення можуть принести. ВИСНОВКИ В дипломній роботі проведено аналіз стану електронної торгівлі в агропромисловому комплексі України і встановлено наступне: 1. Електронна торгівля – оптова, роздрібна торгівля, що характеризується замовленням, покупкою, продажем товарів з використанням інформаційних ...

... а отже, сприяє концентрації економічної влади в їхніх руках. Цим самим гроші прискорили процес переростання простого товарного виробництва в капіталістичне. За капіталізму вони перетворилися на капітал, у знаряддя експлуатації. 5.1.Гроші як міра вартості. Гроші виконують роль загального еквівалента; за допомогою грошей порівнюються величини вартості всіх інших товарів. І виконують вони цю ...

0 комментариев