Навигация

3.3 Описова статистика

Один із способів формування «образу» нормального поведінки системи полягає в накопиченні в спеціальній структурі вимірювань значень параметрів оцінки. Ця структура називається профайл. Основні вимоги, що пред'являються до структури профайла: мінімальний кінцевий розмір, операція оновлення повинна виконуватися як можна швидше.

У профайлі використовується кілька типів вимірювань, наприклад, в IDES використовуються такі типи [3]:

Показник активності - величина, при перевищенні якої активність підсистеми оцінюється як швидко прогресуюча. У загальному випадку використовується для виявлення аномалій, пов'язаних з різким прискоренням в роботі. Приклад: середнє число записів аудиту, які обробляються для елемента, що захищається системи в одиницю часу.

Розподіл активності в записах аудиту - розподіл у всіх типах активності у свіжих записах аудиту. Тут під активністю розуміється будь-яка дія в системі, наприклад, доступ до файлів, операції вводу-виводу.

Вимірювання категорій - розподіл певної активності в категорії (категорія - група підсистем, об'єднаних за якимсь загальному принципу). Наприклад, відносна частота реєстрації в системі (логінів) з кожного фізичного місця знаходження. Переваги у використанні програмного забезпечення системи (поштові служби, компілятори, командні інтерпретатори, редактори і т.д).

Порядкові виміру - використовується для оцінки активності, яка надходить у вигляді цифрових значень. Наприклад, кількість операцій вводу-виводу, ініційованих кожним користувачем. Порядкові зміни обчислюють загальну числову статистику значень певної активності, у той час як вимір категорій підраховують кількість активностей.

При виявленні аномалій з використанням профайла в основному застосовують статистичні методи оцінки. Процес виявлення відбувається наступним чином: поточні значення вимірювань профайла порівнюють зі збереженими значеннями. Результат порівняння - показник аномальності у вимірі. Загальний показник аномальності в простому випадку може обчислюватися за допомогою деякої загальної функції від значень показника аномалії в кожному з вимірі профайла. Наприклад, нехай M1, M2 ... Mn, - вимірювання профайла, а S1, S2 .... Sn, відповідно, представляють собою значення аномалії кожного з вимірів, причому чим більше число Si, тим більше аномалії в i-тому показнику. Об'єднуюча функція може бути вагою сум їх квадратів:

a1s12 + a2s22+…+ansn2>0,

де ai - показує відносна вага метрики Mi.

Параметри M1, M2 ... Mn, насправді, можуть залежати один від одного, і тому для їх об'єднання може знадобитися більш складна функція.

Основна перевага полягає в тому, що застосовуються добре відомі статистичні методи.

Недоліки:

Нечутливість до послідовності виникнення подій. Тобто статистичне виявлення може втратити вторгнення, яке проявляється у вигляді послідовності подібних подій.

Система може бути послідовно навчена таким чином, що аномальна поведінка буде вважатися нормальним. Зловмисники, які знають, що за ними спостерігають за допомогою таких систем, можуть навчити їх для використання у своїх цілях. Саме тому в більшості існуючих схем виявлення вторгнення використовується комбінація підсистем виявлення аномалій і зловживань.

Важко визначити поріг, вище якого аномалії можна розглядати як вторгнення. Заниження порогу призводить до помилкового спрацьовування (false positive), а завищення - до пропуску вторгнень (false negative).

Існують обмеження до типів поведінки, які можуть бути змодельовані, використовуючи чисті статистичні методи. Застосування статистичних технологій для виявлення аномалій вимагає припущення, що дані надходять від квазістатичного процесу.

3.4 Нейронні мережі

Інший способів представлення «образу» нормального поводження системи - навчання нейронної мережі значеннями параметрів оцінки.

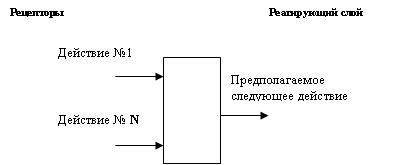

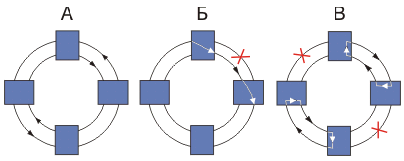

Навчання нейронної мережі здійснюється послідовністю інформаційних одиниць (далі команд), кожна з яких може перебувати на більш абстрактному рівні в порівнянні з використовуваними параметрами оцінки. Вхідні дані мережі складаються з поточних команд і минулих W команд, які обробляються нейронної мережею з метою передбачення наступних команд; W також називають розміром вікна. Після того як нейронних мереж навчена безліччю послідовних команд захищається системи або однієї з її підсистем, мережа являє собою «образ» нормального поведінки. Процес виявлення аномалій є визначення показника неправильно передбачених команд, тобто фактично виявляється відмінність у поведінку об'єкта. На рівні рецептора (рис. 2) стрілки показують вхідні дані останніх W команд, виконаних користувачем. Вхідний параметр задає кілька значень або рівнів, кожен з яких унікально визначає команду. Вихідний реагує куля складається з одного багаторівневого, який передбачає наступну можливу команду користувача [7].

Недоліки:

топологія мережі і ваги вузлів визначаються тільки після величезного числа проб і помилок;

розмір вікна - ще одна величина, яка має величезне значення при розробці; якщо зробити вікно маленьким то мережу буде не досить продуктивною, надто великим - буде страждати від недоречних даних.

Переваги:

успіх даного підходу не залежить від природи вихідних даних;

нейронні мережі легко справляються з зашумленими даними;

автоматично враховуються зв'язку між різними вимірами, які, поза сумнівом, впливають на результат оцінки.

Похожие работы

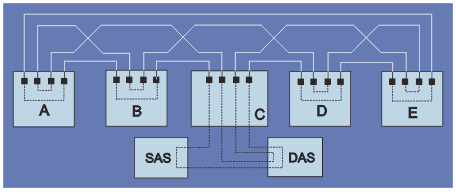

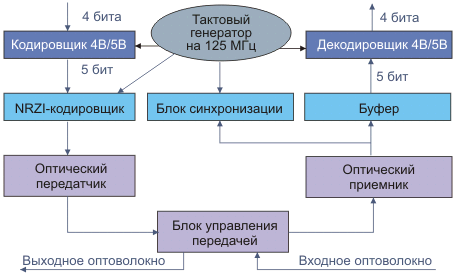

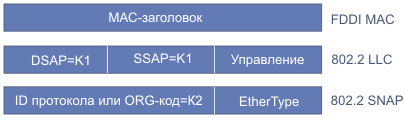

... ї комп’ютерної мережі авіакомпанії «Північна компанія» 2.3.1 Програмний пакет проектування і моделювання гетерогенних комп'ютерних мереж NetCracker Professional Призначення системи: автоматизоване проектування і моделювання локальних і корпоративних комп'ютерних мереж в цілях мінімізації витрат часу і засобів на розробку, верифікацію проектів. Функції: створення проекту мережі; анімаційне ...

... збір даних про організацію, який полягає в пошуку всіх відомостей, які хакер може зібрати про комп'ютерну систему, що атакується. Мається на увазі інформація, що містить звіт про комп'ютерну мережу організації. На хакреських сайтах можна знайти файли з результатами сканування широкого діапазону телефонних номерів. У цих файлах можна знайти безліч відомостей про телефони різних організацій з вказі ...

... . Користувач може вільно робити резервні копії й переносити програму з одного комп'ютера на інший, переносячи з собою ключ. [3] Деякі питання розкриття і розслідування злочинів у сфері комп’ютерної інформації Правоохоронні органи неготові до адекватного протистояння й активної боротьби з цим вже не новим соціальним явищем. Цей вид злочинності завдає величезних збитків власникам і користувачам ...

... , він зазвичай виконує деякі попередні дії. Першою стадією атаки зазвичай є зондування або перевірка системи або мережі на можливі точки входу. У системах без IDS атакуючий вільно може ретельно аналізувати систему з мінімальним ризиком виявлення і покарання. Маючи такий необмежений доступ, атакуючий в кінцевому рахунку може знайти вразливість і використовувати її для одержання необхідної інформац ...

0 комментариев