Навигация

Компьютерные преступления представляют собой самостоятельный вид преступной деятельности

1. Компьютерные преступления представляют собой самостоятельный вид преступной деятельности.

2. Компьютерных преступлений как самостоятельного вида нн существует, их следует рассматривать лишь как квалифицирующий признак обычных, "традиционных" преступлений.

Предлагается также к этой группе неосновательно широкое понятие компьютерных преступлений, относящие любые посягательства на связи и отношения людей, опосредующие применение и использование компьютерной техники[106].

Первый же - совершенно очевиден, общедоступен и, именно из-за этого, широко применяется в мировой практике. Наиболее яркими примерами последних законодательных актов такого рода можно назвать британский "Закон о терроризме" от 2000 г. и новый антитеррористический закон США, известный как "Акт 2001 г.". Этим законом Конгресс ввел в оборот новые понятия, расширяющие трактовку термина "терроризм", создав новое законодательное понятие "кибертерроризм" (ст. 814)[107].

Нам представляется более целесообразным второе направление, точнее, два взаимосвязанных и взаимодополняющих подхода, позволяющих произвести определенную корректировку УК без его коренного пересмотра.

Во-первых, следует трактовать содержащиеся в уголовном законе термины и понятия в соответствии с определениями, закрепленными в ряде федеральных законов РФ

Во-вторых, расширить в ряде случаев квалифицирующие признаки преступлений, путем включения в них определения "с использованием современных компьютерных технологий" (в тех случаях, когда их применение явно повышает опасность конкретного вида преступления).

По нашему мнению необходимо внести в Уголовный кодекс дополнения и комментарии.

Начнем с гл. 17 - Преступление против свободы чести и достоинства личности.

Статья 129-Клевета. Разве неочевидно, что клевета, "выпущенная" в Интернет, несравненно более опасна, чем опубликованная в "самых массовых" СМИ и соответственно должна наказываться более жестко. То же можно отнести и к ст. 130-Оскорбление. Следовательно, можно предложить добавить в ч. 2 ст.ст. 129-130 следующую формулировку: "а также распространение в сети Интернет и других глобальных сетях".

Глава 13 - Преступления против конституционных прав и свобод человека и гражданина. Ст. 137 - нарушение неприкосновенности частной жизни - безусловно требует дополнительной квалификации: "с использованием современных компьютерных технологий". Положение ст. 140 - отказ в предоставлении гражданину информации - должно распространяться и на информацию, хранящуюся в автоматизированных базах и банках данных.

Особого внимания заслуживает ст. 144 - воспрепятствование осуществлению избирательных прав или работе избирательных комиссий. С учетом существования и функционирования Государственной автоматизированной системы (ГАС) "Выборы"[108] в ч. 2 целесообразно включить п. "г": "совершенные с вмешательством в функционирование автоматизированной системы "Выборы", в т. ч. путем ввода недостоверных данных или фальсификации результатов". Вмешательство в программы системы (модификация) регулируется ст. 272 УК РФ. Все сказанное относится и к ст. 142 - фальсификация избирательных документов. Что касается ст. 146 - Нарушение авторских и смежных прав, то ее положения должны, по нашему мнению, распространяться на произведения, хранящиеся в цифровой (компьютерной) форме, что следует указать в соответствующем комментарии. То же относится кет. 147 - Нарушение изобретательских и патентных прав[109].

В гл. 20 - Преступление против семьи и несовершеннолетних - ст. 155 - Разглашение тайны усыновления (удочерения) - следует дополнительно квалифицировать по аналогии с клеветой, оскорблением и т.п.

Особого внимания требует рассмотрение гл. 21 - Преступления против собственности. В данном случае возможны два подхода, во-первых, дополнение данной главы новой статьей, предусматривающей ответственность за хищение, где применение компьютерных технологий выступает в качестве способа совершения. Вторым путем, на наш взгляд, более предпочтительным является оценка ряда преступлений данной главы по совокупности преступлений. Так, с учетом того факта, что Закон "Об информации..." определяет понятие собственника информации, а объективной стороной хищения является посягательство на отношение собственности, можно полагать незаконное копирование информации одним из видов кражи и квалифицировать это преступление по совокупности ст.ст. 158 и 272.

В частности, такая квалификация может оказаться полезной в тех случаях, когда информация не подпадает под категорию охраняемой законом и, следовательно, не может быть квалифицирована по ст. 272, но является собственностью юридического или физического лица, на создание и накопление которого затрачены определенные финансовые и прочие ресурсы. Хищение (кража, незаконное копирование) такой информации наносит реальный материальный ущерб ее собственнику или владельцу.

Статью 159 - Мошенничество - следует расширить, указав "в том числе с использованием компьютерных технологий". Аналогично можно трактовать ст. 160 - присвоение или растрата.

Точно так же может совершаться преступление, предусмотренное ст. 163, - вымогательство, которое может совершаться с использованием компьютерных технологий. Например, с угрозой уничтожения, повреждения или блокирования информации (ст. 272), или угрозой разглашения информации, добытой из автоматизированных банков данных (ст. 272 - копирование).

Статья 165- Причинение имущественного ущерба путем обмана или злоупотребление доверием, также требует в ч. 3 дополнения "совершенное с использованием компьютерных технологий".

Также по совокупности обстоятельств могут квалифицироваться умышленное (ст. 167) или неосторожное (ст. 168) уничтожение или повреждение имущества в тех случаях, когда объектом преступления была компьютерная информация. То есть ст. 272 - Уничтожение информации и, соответственно, ст.ст. 167-168.

Особый интерес представляет для нас гл. 22 - Преступления в сфере экономической деятельности, в частности, ст. 171 (незаконное предпринимательство). 172 (незаконная банковская деятельность), 173 (лжепредпринимательство), 174 (легализация денежных средств, приобретенных незаконным путем) Общеизвестно, что в настоящее время подобные преступления, как правило, совершаются путем фальсификации компьютерной информации.

Отсюда следуют два вывода.

Во-первых, преступления, совершенные по указанным статьям, в случае применения при этом компьютерных технологий должны квалифицироваться по совокупности соответствующих статей и ст. 272 (модификация).

Во-вторых, "использование компьютерных технологий" может быть в таком случае квалифицирующим признаком, так как в этом случае увеличивается опасность преступного деяния.

"Применение компьютерных технологий" может, на наш взгляд, являться отягчающим обстоятельством при совершении преступления, предусмотренного ст. ст. 183 разглашении сведений, составляющих коммерческую или банковскую тайну.

Статьи 186 (Изготовление или сбыт поддельных денег или ценных бумаг) и 187 (Изготовление или сбыт поддельных кредитных либо расчетных карт и иных платежных документов), на наш взгляд, не требуют особой квалификации, так как способ изготовления не является для них квалифицирующим признаком. Следует все же отметить, что судебная практика отмечает все возрастающую роль компьютерных технологий в указанных деяниях.

Глава 24 - Преступление против общественной безопасности.

Статья 205 - Терроризм - Вполне достаточно дополнить ст. 205 ч. 2 пунктом "г": "с применением современных компьютерных технологий". Для ст. 207 - Заведомо ложное сообщение об акте терроризма - возможно, было бы целесообразным внесение дополнения о применении для этих целей информационных технологий (компьютерных сетей).

Трудно впрямую отнести к ст. 223 (Незаконное изготовление оружия) советы, чертежи, рекомендации по его изготовлению, размещаемые на некоторых сайтах Сети, но какой-то правовой оценки такие действия явно требуют. Это же относится к ст. 228 (Незаконное изготовление, приобретение, хранение, перевозка, пересылка либо сбыт наркотических средств или психотропных веществ) гл. 25. Следует отметить, что российским уголовным законодательством в сфере преступления против здоровья никаким образом не предусмотрена ответственность за такие деяния, связанные с использованием компьютерных технологий, которые могут повлечь человеческие жертвы. Между тем, зарубежные законодатели такие ситуации в настоящее время предусматривают. Безусловно, следует включить квалифицирующий признак "в том числе с использованием компьютерных технологий" в ст. 242 - Незаконное распространение порнографических материалов и предметов.

Глава 29 - Преступление против основ конституционного строя и безопасности государства.

Рассмотрим "информационный" подход к статьям данной главы на примере ст. 284 - Утрата документов, содержащих государственную тайну. Было бы целесообразным включить квалифицирующий признак "совершенное с использованием компьютерных технологий" в ст. 292 (Служебный подлог) гл. 30 (Преступление против государственной власти), в ст. 298 (Клевета в отношении судьи, присяжного заседателя, прокурора ...) гл. 31 (Преступления против правосудия).

Особого внимания требует ст. 303 (Фальсификация доказательств), так как цифровые технологии в принципе позволяют фальсифицировать не только письменные документы, но и звук, изображение и т.д.

Многократно указанный выше квалифицирующий признак можно, по нашему мнению, также отнести к ст. 327 гл. 32; ст. 354 гл. 34 и пр.

В заключение следует еще раз подчеркнуть, что существуют весьма специфические компьютерные преступления, которые вообще не нашли своего отражения в Уголовном кодексе. В частности, и это отражено в Концепции российского законодательства, в сфере обеспечения безопасности информации[110], в качестве объектов должны рассматриваться не только право личности на доступ к информации, и право неприкосновенности частной жизни, но и защита человека и общества от "вредной" информации.

Резюмируя изложенное, можно сделать следующие выводы:

уголовно-правовое регулирование в сфере преступлений, сопряженных с компьютерными технологиями, не в полной мере соответствует реальной ситуации;

целый ряд реально существующих (или - возможных в ближайшей перспективе) преступных деяний невозможно квалифицировать по имеющемуся УК;

оптимальным путем устранения отмеченных пробелов является введение в ряд статей существующего УК дополнений, квалифицирующих отдельные деяния, и соответствующая интерпретация (применительно к компьютерным технологиям) ряда терминов и понятий, употребляющихся в "традиционном" смысле;

в отдельных случаях - при отсутствии в действующем УК принципиально новых составов, присущих только компьютерным технологиям, - разработка и введение новых норм, предусматривающих уголовную ответственность за деяния такого рода.

ЗАКЛЮЧЕНИЕ

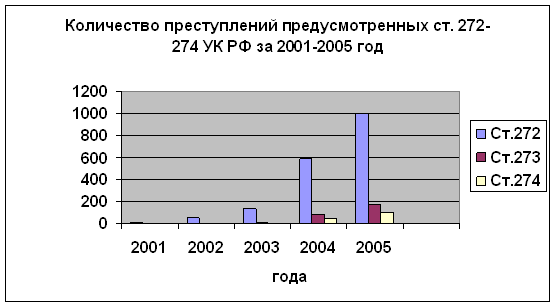

Современный этап характеризуется устойчивой тенденцией роста компьютерных преступлений, как в России, так и во всем мировом информационном пространстве.

Главным этапом в криминализации компьютерных преступлений стало принятие нового Уголовного кодекса РФ, в котором 28 глава содержит три статьи (272-274 УК РФ), предусматривающие уголовную ответственность за преступления в сфере компьютерной информации.

1. Сравнивая позиции различных ученых-правоведов, было сформулировано свое понятие преступления в сфере компьютерной информации - предусмотренное уголовным законом, противоправное, виновное нарушение чужих прав и интересов, связанное с использованием, модификацией, уничтожением компьютерной информации, причинившее вред либо создавшее угрозу причинения вреда охраняемым законом правам и интересам физических и юридических лиц, общества и государства.

2. В определении предмета преступлений в сфере компьютерной информации мы придерживаемся той точки зрения, что предметом компьютерных преступлений может быть только компьютерная информация.

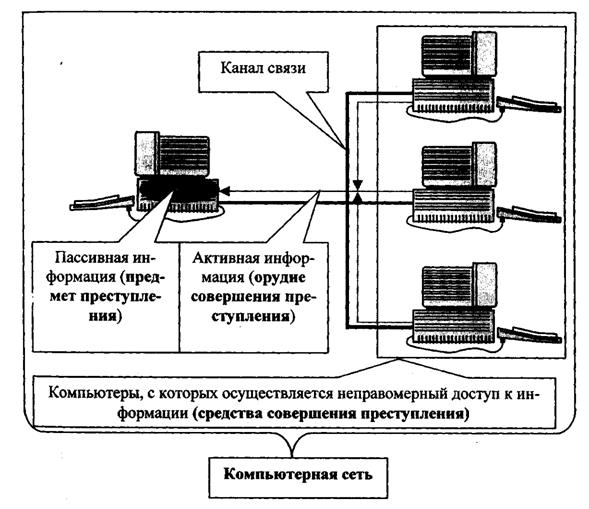

3. Критерием разграничения между предметом, орудием и средством совершения преступлений в сфере компьютерной информации является характер использования предметов в процессе совершения преступления.

Следует различать компьютерную информацию, на которую осуществляется неправомерное воздействие ("пассивная информация") и компьютерную информацию, с помощью которой осуществляется неправомерное воздействие на "пассивную информацию" ("активная информация"). "Пассивная информация" выступает в качестве предмета преступления, а "активная информация" - в качестве орудия совершения преступления.

В качестве "пассивной информации" (предмета преступления в сфере компьютерной информации) могут выступать различные банки данных, госy дарственная или банковская тайна, персональные данные, тайна частной жизни, компьютерные программы и т.д. В роли "активной информации" (орудия совершения преступления в сфере компьютерной информации) выступают команды, вводимые с клавиатуры и т.п. или с помощью звуковых сигналов, различного рода "вирусные" и "троянские" программы, а также иная информация, способная осуществить неправомерное воздействие на "пассивную информацию".

4. Уголовно-правовое регулирование в сфере преступлений, сопряженных с компьютерными технологиями, не в полной мере соответствует реальной ситуации. Оптимальным путем устранения отмеченных пробелов является введение в ряд статей существующего УК дополнений, квалифицирующих отдельные деяния, и соответствующая интерпретация (применительно к компьютерным технологиям) ряда терминов и понятий, употребляющихся в "традиционном" смысле.

Так предлагается включить в статьи Особенной части Уголовного кодекса Российской Федерации квалифицирующий признак использования современных компьютерных технологий. Прежде всего это ст.ст. 129 –Клевета, 130-Оскорбление, 137 - Нарушение неприкосновенности частной жизни, 140 - Отказ в предоставлении гражданину информации - должно распространяться и на информацию, хранящуюся в автоматизированных базах и банках данных, 144 - Воспрепятствование осуществлению избирательных прав или работе избирательных комиссий, 146 - Нарушение авторских и смежных прав, 147 - Нарушение изобретательских и патентных прав, 155 - Разглашение тайны усыновления (удочерения),159 – Мошенничество, 163, - вымогательство, которое может совершаться с использованием компьютерных технологий, 165- причинение имущественного ущерба путем обмана или злоупотребление доверием, также требует в ч. 3 дополнения "совершенное с использованием компьютерных технологий".

Особый интерес представляет для нас гл. 22 - Преступления в сфере экономической деятельности, в частности, ст. 171 (незаконное предпринимательство). 172 (незаконная банковская деятельность), 173 (лжепредпринимательство), 174 (легализация денежных средств, приобретенных незаконным путем) Общеизвестно, что в настоящее время подобные преступления, как правило, совершаются путем фальсификации компьютерной информации, ст. 183 незаконном получении и разглашении сведений, составляющих коммерческую или банковскую тайну, ст.186 -Изготовление или сбыт поддельных денег или ценных бумаг и 187 -Изготовление или сбыт поддельных кредитных либо расчетных карт и иных платежных документов, ст. 205 - Терроризм - Вполне достаточно дополнить ст. 205 ч. 2 пунктом "г": "с применением современных компьютерных технологий". Для ст. 207 - Заведомо ложное сообщение об акте терроризма - возможно, было бы целесообразным внесение дополнения о применении для этих целей информационных технологий (компьютерных сетей).

Безусловно, следует включить квалифицирующий признак "в том числе с использованием компьютерных технологий" в ст. 242 - Незаконное распространение порнографических материалов и предметов.

В ст. 284 - Утрата документов, содержащих государственную тайну, было бы целесообразным включить квалифицирующий признак "совершенное с использованием компьютерных технологий" в ст. 292 (Служебный подлог) гл. 30 (Преступление против государственной власти), в ст. 298 (Клевета в отношении судьи, присяжного заседателя, прокурора ...) гл. 31 (Преступления против правосудия).

Особого внимания требует ст. 303 (Фальсификация доказательств), так как цифровые технологии в принципе позволяют фальсифицировать не только письменные документы, но и звук, изображение и т.д.

Несомненно данный перечень является не исчерпывающим и данный проблемы потребуют дополнительного внимания и детального рассмотрения в праве.

БИБЛИОГРАФИЧЕСКИЙ СПИСОК

Нормативно-правовые акты

1. Конституция Российской Федерации. М., Закон. 1994.- 96 с.

2. Уголовный кодекс Российской Федерации. М., Росич. 2006.- 144 с.

3. Гражданский кодекс Российской Федерации ч.1-3 М.ТК Велби. 2005.-442 с.

4. Федеральный закон РФ от 20 февраля 1995 года № 24-ФЗ "Об информации, информатизации и защите информации"//Собрание законодательства РФ. – 1995.- № 8.- ст. 609.

5. Федеральный закон РФ от 7 июля 2003 года № 126 – ФЗ «О связи»//Собрание законодательства РФ. – 2003.- № 28.- Ст. 2895.

6. Закон РФ от 23 сентября 1992 г. № 3523-1: "О правовой охране программ для электронно-вычислительных машин и баз данных"// Ведомости Съезда народных депутатов Российской Федерации и Верховного Совета Российской Федерации.-, 1992.- № 42. -Ст. 2325.

7. Закон РФ от 1 января 1994 г. "О правовой охране топологий интегральных микросхем"// Ведомости Верховного Совета РФ. - №42. - 1992. - Ст. 2328.

8. Закон РФ от 9 июля 1993 г. № 5351-1" Об авторском праве и смежных правах"// Ведомости Съезда народных депутатов РФ и Верховного Совета. - 1993. - №32. - Ст. 1242.

9. Закон РФ от 21 июля 1993 г. № 5485-1 "О государственной тайне"// Собрание законодательства РФ. - 1993. - №41. - Ст. 4673.

10. Указ Президента РФ от 6 марта 1997 г. № 188 «Об утверждении перечня сведений конфиденциального характера»//Собрание законодательства РФ.-1997.- № 10.- ст. 1127.

11. Постановление Госкомсанэпиднадзора России от 14 июля 1996. № 14 « Об утверждении гигиенических требований к видеодисплейным терминалам, персональным электронно-вычислительным машинам и организации работы //Социальная защита. 1998. №5.- С.11.

12. Постановление Правительства РФ от 18.12.1995 г. № 1242 «Об утверждении Федеральной целевой программы развития ГАС РФ "Выборы" на - 2000 годы» // СЗ РФ.-1995. -№ 52. - Ст. 5166.

13. Решение Центральной избирательной комиссии Российской Федерации при Президенте Российской Федерации от 11 06. 1996 г № Юб-р/580 "О приемки в опытную эксплуатацию Государственной автоматизированной системы РФ "Выборы" // Вестник Центральной избирательной комиссии РФ.- 1996. -№ 15.- С.12.

14. Указ Президента РФ от 17 декабря 1997 года № 1300 « Об утверждении концепции национальной безопасности»//Российская газета.-1997.- 26 дек.

15. Распоряжение Правительства РФ "О мерах по усилению борьбы в сфере высоких технологий" от 22 октября 1999 г. № 1701-р//Собрание законодательства РФ. -1999. - № 44. - Ст. 5335.

Научная и учебная литература

16. Абдеев Р.Ф. Философия информационной цивилизации. М. Слово. 1994. – 342 с.

17. Алексеев И.А. Различные аспекты компьютерной преступности // Проблемы преступности в капиталистических странах. - 1987. - №3.- С.16-19.

18. Александров А. Внимание вирус//Аргументы и факты. 2005. 21 дек.

19. Баев О.Я., Мещеряков В.А. Проблемы уголовно-правового регулирования в свете компьютерной информации // Правовая наука и реформа юридического образования: Сборник научных трудов. Вып. 9. Воронеж: ВГУ, 1998. - С. 84.

20. Быков В., Нехорошев А., Черкасов В. Совершенствование уголовной ответственности за преступления сопряженные с компьютерными технологиями// Уголовное право.- 2003.-№ 3.- С.34.

21. Вехов В.Б. Компьютерные преступления: способы совершения и раскрытия. М. Юринформ. 2005. – 182 с.

22. Воройский Ф.С. Систематизированный толковый словарь по информатике. – М., Либерия, 1998. – 456 с.

23. Гаухман Л.Д., Максимов С.В. Уголовная ответственность за организацию преступного сообщества (преступной организации). - М., 1997. – 144 с.

24. Гражданский кодекс Российской Федерации. Часть первая. Научно-практический комментарий/ Под ред. Абовой Т.Е., Кабалкина А.Ю., Мозолина В.П. М.,Норма. 2005. – 674 с.

25. Гульбин Ю. Преступления в сфере компьютерной информации// Российская юстиция. – 1997.- №10.- С.34.

26. Гуров А.И. Криминогенная ситуация в России на рубеже XXI века. М., 2000. – 96 с.

27. Дидатов Ю.А. Соисполнителъство в преступлении по российскому уголовному праву: Автореф. дис... к-та. юрид. наук. - М., 1998. – 34 с.

28. Завидов Б.Д., Ибрагимова З.А. Мошенничество в СВТ // Современное право. - 2001. - № 4. - С. 43.

29. Защита прав в сфере интеллектуальной собственности / Под ред. Белова В. В. М., Академия экономических наук и предпринимательской деятельности России; Международная академия информатизации 1995.- 244 с.

30. Зеленский В.Д. Основы компьютеризации расследования. Краснодар. 1998. – 112 с.

31. Зибер У. Справочник по компьютерным преступлениям. М., Норма. 2003.- 134 с.

32. Иванов В.В. Законодательные меры по борьбе с компьютерной преступностью. // Проблемы преступности в капиталистических странах. - 1988. - №10. -С.40.

33. Комментарий к Уголовному кодексу Российской Федерации. Особенная часть. /Под ред. Скуратова Ю.И. и Лебедева В.М. М., БЕК. 1999. – 564 с.

34. Комментарий к Уголовному кодексу Российской Федерации / Под общей ред. руководителя Департамента законодательства о государственной безопасности и правоохранительной деятельности Министерства юстиции Российской Федерации, государственного советника юстиции 2-го класса С.И. Никулина. М., 2001. – 724 с.

35. Комментарий к Уголовному кодексу Российской Федерации/ Под общ. ред. Рарога А.И. М, Юристъ. 1998. – 728 с.

36. Комментарий к Уголовному кодексу Российской Федерации / Под ред. Наумова А.В. М., Юристъ. 2004. – 678 с.

37. Кочои С., Савельев Д. Ответственность за неправомерный доступ к компьютерной информации //Российская юстиция. -1999. -№ 1. - С. 44.

38. Кригер ГА. Квалификация хищений социалистического имущества. - М, 1974. – 234 с.

39. Крыжановская А.А. Использование программ для ЭВМ- деятельность создающая повышенную опасность для окружающих//Журнал российского права.- 2004. - № 6.- С.13 - 15.

40. Крылов В.В. Основы криминологической теории расследования преступлений в сфере информации. Автореф. дис.... канд. юрид. наук, М., 1997. – 44 с.

41. Крылов В.В. Расследование преступлений в сфере информации. М., 2005. – 180 с.

42. Кузнецов А. Пираты в Интернете // Милиция. - 2000. - №2. - С. 26.

43. Куринов Б.А. Научные основы квалификации преступления. - М., Норма. 2003. – 134 с.

44. Курс уголовного права. Общая часть: Учебник для вузов / Под ред. Н.Ф. Кузнецовой. - М, 1999. - Том 1: Учение о преступлении. – 456 с.

45. Курушин В.Д., Минаев В.А. Компьютерные преступления и информационная безопасность. М., Новый Юрист,1998.- 56 с.

46. Лавров В.В. Уголовная ответственность за легализацию (отмывание) денежных средств или иного имущества, приобретенных незаконным путем. Дис... канд. юр. наук. – Н. Новгород, 2000.- 234 с.

47. Ляпунов Ю., Максимов В. Ответственность за компьютерные преступления//Законность. -1997. -№ 1.-С.23.

48. Максимов В.Ю. Незаконное обращение с вредоносными программами для ЭВМ: проблемы криминализации, дифференциации ответственности и индивидуализации наказания. Автореф. дис... к-нт юрид. наук. - Краснодар: Ставропольский государственный университет, 1998. - С. 13.

49. Милкус А., Мызалин В, Если денег дома нет - потрясите Интернет // Комсомольская правда. 2005. 18 дек.

50. Мещеряков В.А. Преступления в сфере компьютерной информации: правовой и криминалистический аспект. Воронеж, 2001. – 180 с.

51. Научно-практический комментарий к Уголовному кодексу Российской Федерации/ Под ред. Панченко П.Н. Н. Новгород, 1999. Т. 2. – 780 с.

52. Никифоров И.В. Уголовно-правовые меры борьбы с компьютерной преступностью и обеспечение компьютерной безопасности. // Вести. С.-Петерб.ун-та. Сер.6. 1995. Вып.4.- С.92.

53. Новое уголовное право России. Особенная часть: Учебное пособие/Под ред. Кузнецовой Н.Ф. - М., Зерцало, ТЕИС. 1996. – 452 с.

54. Ожегов С.И. Словарь русского языка. М. Наука. 1989. – 1200 с.

55. Пикуров Н.И. Уголовное право в системе межотраслевых связей. Волгоград. 1998. – 238 с.

56. Погуляев В., Теренин А. Обеспечение конфиденциальности //эж-ЮРИСТ.- 2004. -№ 2.- С.34.

57. Практикум по уголовному праву: Учебн. пособие / Под ред. Кругликова Л.Л. -М., 1997.- 132 с.

58. Разработка Европейского законодательства по борьбе с киберпреступностью// Уголовное право.- 2005. - № 1.- С. 134.

59. Рарог А.И. Проблемы субъективной стороны преступления. М., 2003. – 182 с.

60. Расследование неправомерного доступа к компьютерной информации: Научно-практическое пособие / Под ред. Шурухнова Н.Г. М., Юринформ. 1999. – 98 с.

61. Расследование преступлений в области высоких технологий // Вестник МВД России. - 2005. - № 6. – C. 2-14.

62. Ревяко Т.Н. Компьютерные террористы на службе преступного мира. Минск. 1997. – 98 с.

63. Решетов Л. Опасный Интернет//Труд. 2005. 10 нояб.

64. Российское уголовное право. Особенная часть / Под ред. Кудрявцева В.Н., Наумова А.В. М., БЕК. 2003. – 670 с.

65. Россинская Е.Р., Усов А.И. Судебная компьютерно-техническая экспертиза. - М., Бек. 2001.- 124 с.

66. Сергеев В.В. Компьютерные преступления в банковской сфере // Банковское дело. -2005.- №2.-С. 27-28.

67. Смирнова Т.Г. Уголовно-правовая борьба с преступлениями в сфере компьютерной информации. Дис… канд. юрид. наук. М., 1999. – 230 с.

68. Степанов-Егинянц В. Ответственность за компьютерные преступления// Законность.- 2005.- №12. - С.49.

69. Талимончик В.П. Компьютерные преступления и новые проблемы сотрудничества государств //Законодательство и экономика.- 2005.- №5.- С.14.

70. Уголовное право Российской Федерации. Особенная часть/ Под ред. Здравомыслова Б.В. М, БЕК. 2000. – 568 с.

71. Уголовное право России. Особенная часть: Учебник / Под ред. Рарога А.И. - М.: Инст. межд. права и экон., 1999. – 766 с.

72. Уголовное право РФ. Особенная часть: Учебник / Под ред. Здравомыслова Б.В. - М., Юрист. 1996. – 732 с.

73. Уголовное право. Особенная часть /Под ред. Ветрова Н.И., Ляпунова Ю И.- М., Норма. 1998. – 824 с.

74. Уголовное право. Особенная часть / Под ред. Козаченко И.Я., Незнамова З.А., Новоселова Г.П. М, 2000. – 620 с.

75. Харкевич А.А. О ценности информации. // Проблемы кибернетики.- 1961. -Вып. 4. - С.31.

76. Фролов Е.А. Спорные вопросы общего учения об объекте преступления. Вып.10. - Свердловск: Свердловский юрид. ин-т., 1969. - С. 225.

77. Фролов Д.Б. Пути совершенствования законодательной системы в борьбе с кибертерроризмом в России и за рубежом// Законодательство и экономика. - 2005.- № 5.- С.23.

78. Шершнев Л.И. Безопасность человека. Учебно-методическое пособие, М.: Фонд национальной и международной безопасности. 1994. – 68 с.

79. Шлыков В.В. Экономическая преступность: историко-правовые аспекты. Рязань. 2000. – 126 с.

80. Шумилов Н.И. Криминалистические аспекты информационной безопасности. Автореф. дис... канд. юрид. наук, CПб, 1997. – 24 с.

Материалы юридической практики

81. Постановление Пленума Верховного Суда РФ от 27 декабря 2002 года № 29 «О судебной практике по делам о краже, грабеже и разбое»// Бюллетень Верховного Суда РФ.-2003 -№ 2. -С. 6.

82. Постановление Пленума Верховного Суда РФ от 10 февраля 2000 г. № 6 «О судебной практике по делам о взяточничестве и коммерческом подкупе»// Российская газета. - 2000. -23 февраля.

83. Постановление пленума Верховного Суда от 4 мая 1990 года № 5 «О судебной практике по делам о вымогательстве» // Сборник Постановлений Пленумов Верховных Судов СССР и РСФСР (РФ) по уголовным делам. - М, 1995. - С. 515.

84. Постановление Пленума Верховного Суда РФ от 17 января 1997 года № 1 «О практике применения судами законодательства об ответственности за бандитизм» // Российская газета. - 1997. - 30 января.

Приложение 1

Приложение 2

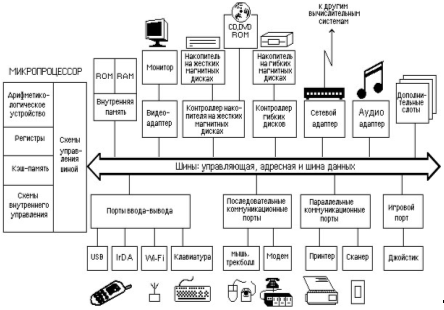

Предмет, орудие и средства неправомерного доступа к компьютерной информации через компьютерную сеть с помощью нескольких ЭВМ

[1] Милкус А., Мызалин В, Если денег дома нет - потрясите Интернет // Комсомольская правда. 2005. 18 дек.

[2] Абдеев Р.Ф. Философия информационной цивилизации. М. Слово. 1994. - С. 33.

[3] Ожегов С.И. Словарь русского языка. М. Наука. 1989. - С.222.

[4] Зеленский В.Д. Основы компьютеризации расследования. Краснодар. 1998. - С.4.

[5] Харкевич А.А. О ценности информации // Проблемы кибернетики.- 1961. -Вып. 4. - С.31.

[6] Погуляев В., Теренин А. Обеспечение конфиденциальности //эж-ЮРИСТ.- 2004. -№ 2.- С.34.

[7] Шершнев Л.И. Безопасность человека. Учебно-методическое пособие, М.: Фонд национальной и международной безопасности. 1994. - С. 33-35.

[8] Там же. - С.20.

[9] Крылов В.В. Основы криминологической теории расследования преступлений в сфере информации. Автореф. дис.... канд. юрид. наук, М., 1997. - С. 11.

[10] Шумилов Н.И. Криминалистические аспекты информационной безопасности. Автореф. дис... канд. юрид. наук, CПб, 1997. - С. 20.

[11] Гуров А.И. Криминогенная ситуация в России на рубеже XXI века. М., 2000. - С. 36.

[12] Талимончик В.П. Компьютерные преступления и новые проблемы сотрудничества государств //Законодательство и экономика.- 2005.- №5.- С.14.

[13] Вехов В.Б. Компьютерные преступления: способы совершения и раскрытия. М. Юринформ. 2005. - С.11.

[14] Смирнова Т.Г. Уголовно-правовая борьба с преступлениями в сфере компьютерной информации. Дис… канд. юрид. наук. М., 1999. - С. 32.

[15] Уголовное право Российской Федерации. Особенная часть/ Под ред. Здравомыслова Б.В. М, БЕК. 2000. - С. 353.

[16] Гуров А.И. Криминогенная ситуация в России на рубеже XXI века. М., 2000. - С. 36-37.

[17] Мещеряков В.А. Преступления в сфере компьютерной информации: правовой и криминалистический аспект. Воронеж, 2001. - С. 25.

[18] Иванов В.В. Законодательные меры по борьбе с компьютерной преступностью. // Проблемы преступности в капиталистических странах. - 1988. - №10. -С.40.

[19] Никифоров И.В. Уголовно-правовые меры борьбы с компьютерной преступностью и обеспечение компьютерной безопасности. // Вести. С.-Петерб.ун-та. Сер.6. 1995. Вып.4.- С.92.

[20] Там же. - С.93.

[21] Зибер У. Справочник по компьютерным преступлениям. М., Норма.2003. - С.65.

[22] Алексеев И.А. Различные аспекты компьютерной преступности // Проблемы преступности в капиталистических странах. - 1987. - №3.- С.16-19.

[23] Баев О.Я., Мещеряков В.А. Проблемы уголовно-правового регулирования в свете компьютерной информации // Правовая наука и реформа юридического образования: Сборник научных трудов. Вып. 9. Воронеж: ВГУ, 1998. - С. 84.

[24] Ведомости Съезда народных депутатов Российской Федерации и Верховного Совета Российской Федерации.-, 1992.- № 42. -Ст. 2325.

[25] Ведомости Верховного Совета РФ. - №42. - 1992. - Ст. 2328.

[26] Ведомости Съезда народных депутатов РФ и Верховного Совета. - 1993. - №32. - Ст. 1242.

[27] Собрание законодательства РФ. - 1993. - №41. - Ст. 4673.

[28] Собрание законодательства РФ. - 1995. - №8. - Ст. 609.

[29] Гражданский кодекс Российской Федерации. Часть первая. Научно-практический комментарий/ Под ред. Абовой Т.Е., Кабалкина А.Ю., Мозолина В.П. М.,Норма. 2005. - С.222.

[30] Распоряжение Правительства РФ "О мерах по усилению борьбы в сфере высоких технологий" от 22 октября 1999 г. № 1701-р//Собрание законодательства РФ. -1999. - № 44. - Ст. 5335.

[31] Пикуров Н.И. Уголовное право в системе межотраслевых связей. Волгоград. 1998. - С.199.

[32] Смирнова Т.Г. Уголовно-правовая борьба с преступлениями в сфере компьютерной информации // Дис.. канд. юрид. наук. М, 1999. - С. 51.

[33] Ревяко Т.Н. Компьютерные террористы на службе преступного мира. Минск. 1997. - С.275-276.

[34] Кузнецов А. Пираты в Интернете // Милиция. - 2000. - №2. - С. 26.

[35] Смирнова Т.Г. Уголовно-правовая борьба с преступлениями в сфере компьютерной информации // Дис. ... канд. юрид. наук. М., 1999. - С. 52.

[36] Завидов Б.Д., Ибрагимова З.А. Мошенничество в СВТ // Современное право. - 2001. - № 4. - С. 43.

[37] Шлыков В.В. Экономическая преступность: историко-правовые аспекты. Рязань. 2000. - С.48-49.

[38] Быков В., Нехорошев А., Черкасов В. Совершенствование уголовной ответственности за преступления сопряженные с компьютерными технологиями// Уголовное право.- 2003.-№ 3.- С.34.

[39] Новое уголовное право России. Особенная часть: Учебное пособие/Под ред. Кузнецовой Н.Ф. - М., Зерцало, ТЕИС. 1996. - С. 273-274; Уголовное право РФ. Особенная часть: Учебник / Под ред. Здравомыслова Б.В. - М., Юрист. 1996. - С. 356.

[40] Уголовное право России. Особенная часть: Учебник / Под ред. Рарога А.И. - М.: Инст. межд. права и экон., 1999. - С. 322.

[41] Ляпунов Ю.И. Указ. работа. - С. 9.

[42] Фролов Е.А. Спорные вопросы общего учения об объекте преступления. Вып.10. - Свердловск: Свердловский юрид. ин-т., 1969. - С. 225.

[43] Россинская Е.Р., Усов А.И. Судебная компьютерно-техническая экспертиза. - М., Бек. 2001.- С.15.

[44] Степанов-Егинянц В. Ответственность за компьютерные преступления// Законность.- 2005.- №12. - С.49.

[45] Максимов В.Ю. Незаконное обращение с вредоносными программами для ЭВМ: проблемы криминализации, дифференциации ответственности и индивидуализации наказания. Автореф. дис... к-нт юрид. наук. - Краснодар: Ставропольский государственный университет, 1998. - С. 13.

[46] Сергеев В.В. Компьютерные преступления в банковской сфере // Банковское дело. -2005.- №2.-С. 27-28.

[47] Собрание законодательства РФ. - 1995. - № 8. - Ст. 609.

[48] Воройский Ф.С. Систематизированный толковый словарь по информатике. – М., Либерия, 1998. - С.220.

[49] Указ Президента РФ от 6 марта 1997 г. № 188 «Об утверждении перечня сведений конфиденциального характера»//Собрание законодательства РФ.-1997.- № 10.- ст. 1127.

[50] Расследование преступлений в области высоких технологий // Вестник МВД России. - 2005. - № 6. - С.2.

[51] Уголовное право. Особенная часть /Под ред. Ветрова Н.И., Ляпунова Ю И.- М., Норма. 1998. - С. 549.

[52] Комментарий к Уголовному кодексу Российской Федерации. Особенная часть. /Под ред. Скуратова Ю.И. и Лебедева В.М. М., БЕК. 1999. - С. 416.

[53] Комментарий к Уголовному кодексу Российской Федерации / Под общей ред. руководителя Департамента законодательства о государственной безопасности и правоохранительной деятельности Министерства юстиции Российской Федерации, государственного советника юстиции 2-го класса С.И. Никулина. М., 2001. - С. 883.

[54] Комментарий к Уголовному кодексу Российской Федерации/ Под общ. Ред. Рарога А.И. М, Юристъ. 1998. - С. 596.

[55] Комментарий к Уголовному кодексу Российской Федерации. Особенная часть. /Под ред. Скуратова Ю.И. и Лебедева В.М. М., БЕК. 1999. - С. 416.

[56] Комментарий к Уголовному кодексу Российской Федерации / Под общей редакцией руководителя Департамента законодательства о государственной безопасности и правоохранительной деятельности Министерства юстиции Российской Федерации, государственного советника юстиции 2-го класса Никулина С.И. М., 2001. - С. 883

[57] Уголовное право. Общая часть./ Под. ред. Ветрова Н.И., Ляпунова Ю.И. М., Норма. 1998. - С. 194.

[58] Научно-практический комментарий к Уголовному кодексу Российской Федерации/ Под ред. Панченко П.Н. Н. Новгород, 1999. Т. 2. - С. 235-236.

[59] Кочои С., Савельев Д. Ответственность за неправомерный доступ к компьютерной информации //Российская юстиция. -1999. -№ 1. -С. 44.

[60] Расследование неправомерного доступа к компьютерной информации: Научно-практическое пособие /Под ред. Шурухнова Н.Г. М., 1999. - С. 70.

[61] Уголовное право. Общая часть / Под ред. Ветрова Н.И., Ляпунова Ю.И. М., 1998. С. 239; Рарог А.И. Проблемы субъективной стороны преступления. М., 2003. - С.45.

[62] Комментарий к Уголовному кодексу Российской Федерации / Под ред. Наумова А.В. М., Юристъ. 2004. - С.665.

[63] Пашин А.С.. Комментарий к ст. 274-274 УК РФ. Комментарий к Уголовному индексу Российской Федерации / Под ред. Скуратова Ю.И.и Лебедева В.М.. М.,БЕК. 1999. - С.640.

[64] Уголовное право / Общая часть. Под ред. Ветрова Н.И., Ляпунова Ю.И. М., Норма. 1998. - С. 270.

[65] Крылов В.В. Расследование преступлений в сфере информации. М., 2005. - С. 163-164.

[66] Расследование неправомерного доступа к компьютерной информации: Научно-практическое пособие / Под ред. Шурухнова Н.Г. М., Юринформ. 1999. - С. 93-102.

[67] Расследование преступлений в области высоких технологий // Вестник МВД России. - 2005. - № 6. - С.11.

[68] Расследование преступлений в области высоких технологий // Вестник МВД России. - 2005. - № 6. - С.14.

[69] Расследование преступлений в области высоких технологий // Вестник МВД России. - 2005. - № 6. - С.2.

[70] Уголовное право. Особенная часть / Под ред. Ветрова Н.И., Ляпунова Ю.И. М., 1998. - С. 554.

[71] Пушкин А.В. Комментарий к ст. 273 УК РФ. Комментарий к Уголовному кодексу Российской Федерации. / Под ред. Наумова А.В. М., Юристъ. 2004. - С. 600.

[72] Ваулина Т.Н. Преступления в сфере компьютерной информации. Уголовное право. Особенная часть / Под ред. Козаченко И.Я., Незнамова З.А., Новоселова Г.П. М, 2000. - С. 560.

[73] Бородулин С.В., Полубинская С.В. Преступления в сфере компьютерной информации. Российское уголовное право. Особенная часть / Под ред. Кудрявцева В.Н., Наумова А.В. М., БЕК. 2003. - С. 350.

[74] Крыжановская А.А. Использование программ для ЭВМ- деятельность создающая повышенную опасность для окружающих//Журнал российского права.- 2004. - № 6.- С.15.

[75] Расследование преступлений в области высоких технологий // Вестник МВД России. - 2005. - № 6. - С.6.

[76] Александров А. Внимание вирус// Аргументы и факты. 2005. 21 дек.

[77] Решетов Л. Опасный Интернет//Труд. 2005. 10 нояб.

[78] Расследование преступлений в области высоких технологий // Вестник МВД России. - 2005. - № 6. - С.11.

[79] Комментарий к Уголовному кодексу Российское Федерации / Под ред. Наумова А.В. М., Юристъ. 2004.- С. 666.

[80] Ляпунов Ю.И., Пушкин А,В. Преступления в сфере компьютерной информации. Уголовное право. Особенная часть / Под. ред. Ветрова Н.И., Ляпунова Ю.И. М, 1998. - С. 559.

[81] Расследование преступлений в области высоких технологий // Вестник МВД России. - 2005. - № 6. - С.2.

[82] Ляпунов Ю.И., Пушкин А,В. Преступления в сфере компьютерной информации. Уголовное право. Особенная часть / Под. ред. Ветрова Н.И., Ляпунова Ю.И. М, 1998. - С. 560.

[83] Постановление Госкомсанэпиднадзора России от 14 июля 1996. № 14 « Об утверждении гигиенических требований к видеодисплейным терминалам, персональным электронно-вычислительным машинам и организации работы //Социальная защита. 1998. №5.- С.11.

[84] Ляпунов Ю., Максимов В. Ответственность за компьютерные преступления//Законность. -1997. -№ 1.-С.23.

[85] Расследование неправомерного доступа к компьютерной информации / Под ред. Шурухнова Н.Т. - М., 1999. - С. 86.

[86] Кригер ГА. Квалификация хищений социалистического имущества. - М, 1974. - С. 217.

[87] Курс уголовного права. Общая часть: Учебник для вузов / Под ред. Кузнецовой Н.Ф. - М, 1999. - Том 1: Учение о преступлении. - С. 417.

[88] Лавров В.В. Уголовная ответственность за легализацию (отмывание) денежных средств или иного имущества, приобретенных незаконным путем. Дис... канд. юр. наук. – Н. Новгород, 2000.-С. 215.

[89] Расследование неправомерного доступа к компьютерной информации / Под ред. Шурухнова К. Г. - М, 1999. - С. 83.

[90] Курс уголовного права. Общая часть: Учебник для вузов. В 2 т. / Под ред. Кузнецовой Н.Ф. - М., 1999. - Том 1: Учение о преступлении. - С. 417.

[91] Курс уголовного права. Общая часть: Учебник для вузов. В 2 т. / Под ред. Кузнецовой Н.Ф. - М, 1999. - Том 1: Учение о преступлении. - С. 417.

[92] Лавров В.В. Указ. работа. - С. 216.

[93] Расследование неправомерного доступа к компьютерной информации / Под ред. Шурухнова Н.Т. - М, 1999. - С. 90.

[94] Куринов Б.А. Научные основы квалификации преступления. - М., Норма. 2003. - С. 141-142; Практикум по уголовному праву: Учебн. пособие / Под ред. Кругликова Л.Л. -М., 1997.-С. 111.

[95] Бюллетень Верховного Суда РФ.-2003 -№ 2. -С. 6.

[96] Крыжановская А.А. Использование программ для ЭВМ- деятельность создающая повышенную опасность для окружающих//Журнал российского права.- 2004. - № 6.- С.13.

[97] Постановление Пленума Верховного Суда РФ от 10.02.2000 года № 6 «О судебной практике по делам о взяточничестве и коммерческом подкупе: //Российская газета. - 2000. -23 февраля.

[98] Постановление пленума Верховного Суда от 4.05.1990 года № 5«О судебной практике по делам о вымогательстве» // Сборник Постановлений Пленумов Верховных Судов СССР и РСФСР (РФ) по уголовным делам. - М, 1995. - С. 515.

[99] Постановление Пленума Верховного Суда РФ от 17.01.97 года № 1 «О практике применения судами законодательства об ответственности за бандитизм» // Российская газета. - 1997. - 30 января.

[100] Дидатов Ю.А. Соисполнителъство в преступлении по российскому уголовному праву: Автореф. дис... к-та. юрид. наук. - М., 1998. - С. 22.

[101] Расследование неправомерного доступа к компьютерной информации / Под ред.. Шурухнова Л.Г. - М., 1999. - С. 91.

[102] Гаухман Л.Д., Максимов С.В. Уголовная ответственность за организацию преступного сообщества (преступной организации). - М., 1997. - С. 9.

[103] Разработка Европейского законодательства по борьбе с киберпреступностью// Уголовное право.- 2005. - № 1.- С. 134.

[104] Гульбин Ю. Преступления в сфере компьютерной информации// Российская юстиция. – 1997.- №10.- С.34.

[105] Курушин В.Д., Минаев В.А. Компьютерные преступления и информационная безопасность. М., Новый Юрист,1998.- С. 18.

[106] Фролов Д.Б. Пути совершенствования законодательной системы в борьбе с кибертерроризмом в России и за рубежом// Законодательство и экономика. - 2005.- № 5.- С.23.

[107] Курушин В.Д., Минаев В.А. Компьютерные преступления и информационная безопасность. М., Новый Юрист,1998.- С. 18.

[108] Решение Центральной избирательной комиссии Российской Федерации при Президенте Российской Федерации от 11 06. 1996 г № Юб-р/580 "О приемки в опытную эксплуатацию Государственной автоматизированной системы РФ "Выборы" // Вестник Центральной избирательной комиссии РФ.- 1996. -№ 15; Постановление Правительства РФ от 18.12.1995 г. № 1242 «Об утверждении Федеральной целевой программы развития ГАС РФ "Выборы" на - 2000 годы» // СЗ РФ.-1995. -№ 52. - Ст. 5166.

[109] Защита прав в сфере интеллектуальной собственности / Под ред. Белова В. В. М., Академия экономических наук и предпринимательской деятельности России; Международная академия информатизации 1995.- С.34.

[110] Указ Президента РФ от 17 декабря 1997 года № 1300 « об утверждении концепции национальной безопасности»//Российская газета.-1997.- 26 дек.

Похожие работы

... признаков совершенного преступления и установления тождества фактических обстоятельств преступления и признаков соответствующей уголовно-правовой нормы. Особенность квалификации преступлений в сфере компьютерной информации При квалификации преступлений в сфере компьютерной информации могут возникнуть многочисленные вопросы, касающиеся отграничений этих преступлений как между собой, так и ...

... работы включает в себя введение, 2 главы и заключение. Отдельные главы работы посвящены исследованию компьютерной информации, как предмету уголовно-правовой защиты, подробному уголовно-правовому и криминологическому анализу преступлений в сфере компьютерной информации, а также международному и отечественному опыту борьбы с компьютерными преступлениями. 1. Уголовно-правовая характеристика ...

... с применением полиграфических компьютерных технологий? 10. Охарактеризуйте преступные деяния, предусмотренные главой 28 УК РФ «Преступления в сфере компьютерной информации». РАЗДЕЛ 2. БОРЬБА С ПРЕСТУПЛЕНИЯМИ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ ГЛАВА 5. КОНТРОЛЬ НАД ПРЕСТУПНОСТЬЮВ СФЕРЕ ВЫСОКИХ ТЕХНОЛОГИЙ 5.1 Контроль над компьютерной преступностью в России Меры контроля над ...

... ; защите информации, прав субъектов, участвующих в информационных процессах и информатизации. Вышеуказанные обстоятельства выступают причиной необходимости разработки системы противодействия преступлениям в сфере компьютерной информации, одной из составляющих которой должен выступить неправомерный доступ к охраняемой законом информации. При этом степень уголовно-правовой защиты информации должна ...

0 комментариев