Навигация

Избыточные связи и алгоритм Spanning Tree

3 Избыточные связи и алгоритм Spanning Tree

Алгоритм STA (Spanning Tree Algorithm — алгоритм покрывающего дерева) и протокол STP (Spanning Tree Protocol) определены стандартом IEEE 802-ld. Этот алгоритм реализуется в сети, построенной с применением интеллектуальных мостов (коммутаторов). Идея его заключается в выделении из связного графа сети с избыточными линиями дерева, соединяющего все узлы и оптимального по определенным критериям. В нормальном состоянии коммутаторы имеют информацию обо всех соединениях, но игнорируют резервные линии связи. Если же из-за аварии основной линии связь теряется, коммутаторы пересчитывают граф, определяя новое дерево, и связь восстанавливается. Недостатком протокола STP является заметное время, уходящее на пересчет графа при обнаружении отказа линии. Достоинством является произвольность топологии избыточных связей, что позволяет дублировать и линии связи, и коммутаторы.

4 Дублирующие линии (Resilient Link, LinkSafe)

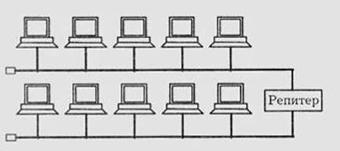

Главный недостаток STP — большое время восстановления — устраняется в фирменных технологиях Resilient Link (3Com), LinkSafe (Bay). Идея заключается в прокладке между двумя коммутаторами не одной, а двух линий. Пара физических интерфейсов коммутатора, сконфигурированных на дублирование, рассматривается как один порт. В нормальном режиме передача данных происходит только по основной линии, а резервная простаивает. В случае обнаружения отказа основной линии ее интерфейс отключается, и обмен продолжается по резервной линии. Резервная линия при исправной основной простаивает, как и при STP. Технологии не являются промышленными стандартами — совместимость аппаратуры разных производителей не гарантируется.

5 Объединение портов (Port Trunking)

Объединение портов служит двум целям — повышению надежности и увеличению производительности. Пара магистральных коммутаторов соединяется несколькими (как правило, до 4) параллельными линиями. Эти линии подключаются к портам, сконфигурированным на работу «в унисон». Логически группа этих портов представляется одним портом, производительность которого равна сумме производительности задействованных линий. При отказе одной из линий нагрузка распределяется по остальным — производительность падает, но сеть «живет».

6 Активная полносвязная топология (АМТ)

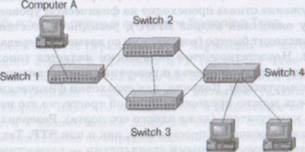

Фирма Cabletron разработала технологию Secure Fast, которая позволяет использовать активную полносвязную топологию соединения коммутаторов АМТ (Active Mesh Topology). Пример соединения четырех коммутаторов, иллюстрирующий возможности полносвязной технологии, приведен на рис. 1.

Здесь между клиентами Л и Л, а также А и С существуют три возможных пути: 1-2-4, 1-3-4 и 1-2-3-4. Если производительность каналов, соединяющих коммутаторы, одинакова, то последний путь явно хуже оптимальных первых двух. Все коммутаторы располагают информацией о существующих между ними связях, а также об адресах подключенных к ним клиентов.

Computer В Computer С

Рис. 1. Полносвязная топология

Технология SecureFast реализована в довольно дорогих коммутаторах фирмы Cabletron и, кроме оптимизации загрузки линий и их резервирования, включает поддержку довольно сложных виртуальных локальных сетей.

7 Виртуальные локальные сети

Кроме своего основного назначения — повышения пропускной способности связей в сети, — коммутатор позволяет локализовать потоки информации в сети, а также контролировать эти потоки и управлять ими, опираясь на механизм пользовательских фильтров. Однако пользовательский фильтр может запретить передачи кадров только по конкретным адресам, а широковещательный трафик он передает всем сегментам сети. Так требует алгоритм работы моста, который реализован в коммутаторе, поэтому сети, созданные на основе мостов и коммутаторов, иногда называют плоскими — из-за отсутствия барьеров на пути широковещательного трафика.

Технология виртуальных локальных сетей (Virtual LAN, VLAN), которая появилась несколько лет тому назад в коммутаторах, позволяет преодолеть указанное ограничение. Виртуальной сетью называется группа узлов сети, трафик которой, в том числе и широковещательный, на канальном уровне полностью изолирован от других узлов сети (рис. 2). Это означает, что передача кадров между разными виртуальными сетями на основании адреса канального уровня невозможна, независимо от типа адреса — уникального, группового или широковещательного. В то же время внутри виртуальной сети кадры передаются согласно технологии коммутации, то есть только на тот порт, который связан с адресом назначения кадра.

Говорят, что виртуальная сеть образует домен широковещательного трафика (broadcast domain), по аналогии с доменом коллизий, который образуется повторителями сетей Ethernet.

Назначение технологии виртуальных сетей состоит в облегчении процесса создания изолированных сетей, которые затем должны связываться с помощью маршрутизаторов, реализующих какой-либо протокол сетевого уровня, например IP. Такое построение сети создает гораздо более мощные барьеры на пути ошибочного трафика из одной сети в другую. Сегодня считается, что любая крупная сеть должна включать маршрутизаторы, иначе потоки ошибочных кадров, например широковещательных, будут периодически затапливать всю сеть через прозрачные для них коммутаторы, приводя ее в неработоспособное состояние.

Технология виртуальных сетей создает гибкую основу для построения крупной сети, соединенной маршрутизаторами, так как коммутаторы позволяют создавать полностью изолированные сегменты программным путем, не прибегая к физической коммутации.

При использовании технологии виртуальных сетей в коммутаторах одновременно решаются две задачи:

1) повышение производительности в каждой из виртуаль

ных сетей, так как коммутатор передает кадры в такой сети толь

ко узлу назначения;

2) изоляция сетей друг от друга для управления правами доступа пользователей и создания защитных барьеров на пути широковещательных штормов. Для связи виртуальных сетей в общую сеть

требуется привлечение сетевого уровня. Он может быть реализован

в отдельном маршрутизаторе, а может работать и в составе программного обеспечения коммутатора, который тогда становится комбинированным устройством — так называемым коммутатором 3-го уровня.

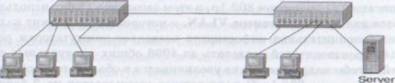

При создании виртуальных сетей на основе одного коммутатора обычно используется механизм группирования в сети портов коммутатора (рис. 2).

Рис. 2. Виртуальные сети, построенные на одном коммутаторе

Группировка портов для одного коммутатора — наиболее логичный способ образования VLAN, так как виртуальных сетей, построенных на основе одного коммутатора, не может быть больше, чем портов. Если к одному порту подключен сегмент, построенный на основе повторителя, то узлы такого сегмента не имеет смысла включать в разные виртуальные сети — все равно трафик этих узлов будет общим.

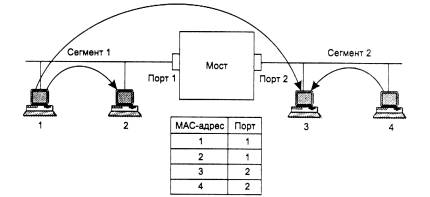

Второй способ образования виртуальных сетей основан на группировании МАС-адресов. Каждый МАС-адрес, который изучен коммутатором, приписывается той или иной виртуальной сети. При существовании в сети множества узлов этот способ требует выполнения большого количества ручных операций от администратора, однако он оказывается более гибким при построении виртуальных сетей на основе нескольких коммутаторов, чем способ группирования портов.

Switch Switch

Риг. 3. Построение виртуальных сетей на нескольких коммутаторах с группировкой портов

Похожие работы

... обменом в них в принципе не может быть гарантированно быстрым. В глобальных сетях гораздо важнее не качество связи, а сам факт ее существования. Нередко выделяют еще один класс компьютерных сетей - городские сети (MAN, Metropolitan Area Network), которые обычно бывают ближе к глобальным сетям, хотя иногда имеют некоторые черты локальных сетей - например, высококачественные каналы связи и ...

... действующих каналов связи для передачи данных в составных сетях очень сложно, а при больших расстояниях практически нереально. Обычно связи в телекоммуникационной сети образованы коммутируемыми каналами, ресурсы которых распределяются сетью между поступающими заявками на передачу данных. Содержание процедур при разных способах организации передачи данных на сетевом уровне существенно изменяется. ...

... метод доступа с передачей полномочия. Охарактеризовать метод множественного доступа с разделением частоты. Какие существуют варианты использования множественного доступа с разделением во времени? Лекция 5.ЛВС и компоненты ЛВС Компьютерная сеть состоит из трех основных аппаратных компонент и двух программных, которые должны работать согласованно. Для корректной работы устройств в сети их нужно ...

... порта у маршрутизаторов значительно превосходит стоимость портов концентраторов.Традиционные архитектурные решения В настоящее время на сетевом рынке доминирует несколько архитектурных решений расширения локальных сетей. Архитектура Collapsed backbone, выполняемая на основе центрального высокопроизводительного маршрутизатора, предпочтительна для организации локальной сети зданий. LAN-based ...

0 комментариев