Навигация

Информационная безопасность

Содержание

1. Основы информационной 6езопасности

2. Информационные технологии и право

3. Уровни защиты информации

4. Признаки компьютерных преступлений и меры защиты от них

5. Технологии компьютерных преступлений и злоупотреблений

6. Методы совершения компьютерных преступлений

7. Признаки уязвимых мест в информационной безопасности

8. Меры защиты информационной безопасности

9. Понятие пароля

1. Основы информационной 6езопасности

В связи с массовой информатизацией современного общества все большую актуальность приобретает знание нравственно-этических норм и правовых основ использования средств новых информационных технологий в повседневной практической деятельности. Наглядными примерами, иллюстрирующими необходимость защиты информации и обеспечения информационной безопасности, являются участившиеся сообщения о компьютерных "взломах" банков, росте компьютерного пиратства, распространении компьютерных вирусов.

Число компьютерных преступлений растет, также увеличиваются масштабы компьютерных злоупотреблений. Умышленные компьютерные преступления составляют заметную часть преступлений. Но злоупотреблений компьютерами и ошибок еще больше.

Основной причиной потерь, связанных с компьютерами, является недостаточная образованность в области безопасности.

Под информационной безопасностью понимается защищенность информации от случайных или преднамеренных воздействий естественного или искусственного характера, чреватых нанесением ущерба владельцам или пользователям информации.

Целью информационной безопасности является обезопасить ценности системы, защитить и гарантировать точность и целостность информации, минимизировать разрушения, которые могут иметь место, если информация будет модифицирована или разрушена.

На практике важнейшими являются три аспекта информационной безопасности:

· доступность - возможность за разумное время получить требуемую информационную услугу;

· целостность - ее защищенность от разрушения и несанкционированного изменения;

· конфиденциальность — защита от несанкционированного прочтения.

Кроме того, информационные системы должны использоваться в соответствии с существующим законодательством. Данное положение, разумеется, применимо к любому виду деятельности, однако информационные технологии специфичны в том отношении, чет развиваются исключительно быстрыми темпами. Почти всегда законодательство отстает от потребностей практики, и это создает в обществе определенную напряженность. Для информационных технологий подобное отставание законов, нормативных; актов, национальных и отраслевых стандартов оказывается особенно болезненным.

Формирование режима информационной безопасности — проблема комплексная. Меры по ее решению можно разделить на четыре уровня:

1. Законодательный (законы, нормативные акты, стандарты и т.п.).

2. Административный (действия общего характера, предпринимаемые руководством организации),

3. Процедурный (конкретные меры безопасности, имеющие дело с людьми),

4. Программно-технический (конкретные технические меры).

2. Информационные технологии и право

Важнейшим аспектом решения проблемы информационной безопасности являетcя правовой.

Соответствующее законодательство довольно быстра развивается, в нем стараются учитывать развитие компьютерной техники и телекоммуникаций, но, естественно, не успевают в силу разумного консерватизма, предполагающего создание новых правовых механизмов при условии накопления некой "критической массы" правоотношений, требующих урегулирования. В России аналогичное законодательство чаще всего называется "законодательством в сфере информатизации" и охватывает, по разным оценкам, от 70 до 500 нормативно-правовых актов.

Конституцией РФ непосредственно не регулируются отношения в области производства и применения новых информационных технологий, но создаются предпосылки для такого регулирования, закрепляя права граждан (свободно искать, получать, передавать, производить и распространять информацию любым законным способом; на охрану личной тайны и др.) и обязанности государства (по обеспечению возможности ознакомления гражданина с документами и материалами, непосредственно затрагивающими его права и свободы).

Гражданский кодекс РФ (ПС) в большей степени определяет систему правоотношений в рассматриваемой области. Часть первая ГК устанавливает правовые режимы информации — служебная и коммерческая тайна, а также личная и семейная тайна.

На уровне действующих законов России в области компьютерного права можно считать в достаточной степени урегулированными вопросы охраны исключительных прав и частично защиты информации (в рамках государственной тайны). Не получили достойного отражения в законодательстве две группы правоотношений: право граждан на доступ информации, защита информации (в том числе коммерческая и служебная тайны, защита персональных данных). Эти вопросы должны стать предметом разрабатываемых законопроектов.

Значительный пласт "компьютерного права" составляют Указы Президента РФ. которые касаются, прежде всего, вопросов формирования государственной политики в сфере информатизации, создания системы правовой информации и информационно-правового сотрудничества с государствами СНГ, обеспечения информацией органов государственной власти, мер по защите информации (в частности, шифрования).

Похожие работы

... мероприятия по новому месту работы, жительства; также в окружении носителей коммерческих секретов. Персонал оказывает существенное, а в большинстве случаев даже решающее влияние на информационную безопасность банка. В этой связи подбор кадров, их изучение, расстановка и квалифицированная работа при увольнениях в значительной степени повышают устойчивость коммерческих предприятий к возможному ...

... обстоятельствах могут быть рассмотрены как внешние, относятся: критическое состояние отечественных отраслей промышленности; недостаточное финансирование мероприятий по обеспечению информационной безопасности Российской Федерации; недостаточная экономическая мощь государства; недостаточное количество квалифицированных кадров в области обеспечения информационной безопасности; отставание России от ...

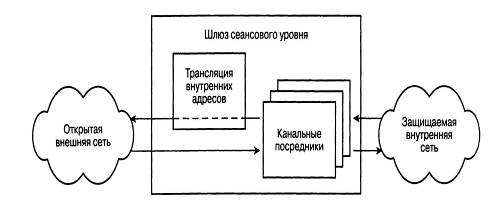

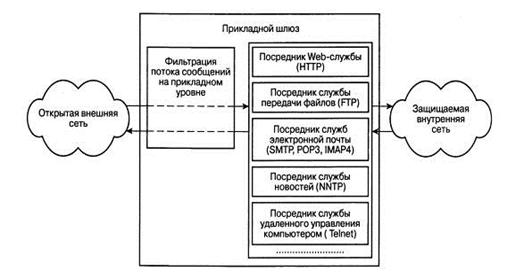

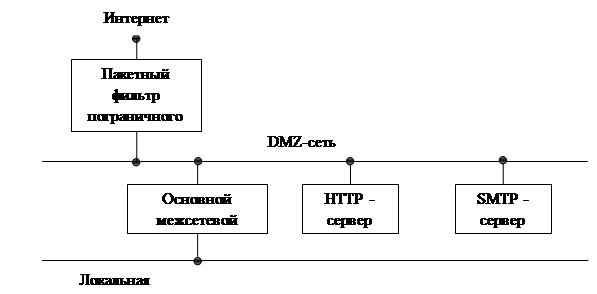

... обслуживании до исполнения на машине пользователя злонамеренного программного кода без его согласия и ведома. 1.3 Методы защиты компьютерной сети организации от НСД из сети Интернет. Применение межсетевых экранов Существует несколько подходов к решению проблемы защиты КСО подключенной к сети Интернет от НСД. Первый подход состоит в усилении защиты всех имеющихся систем, открытых к ...

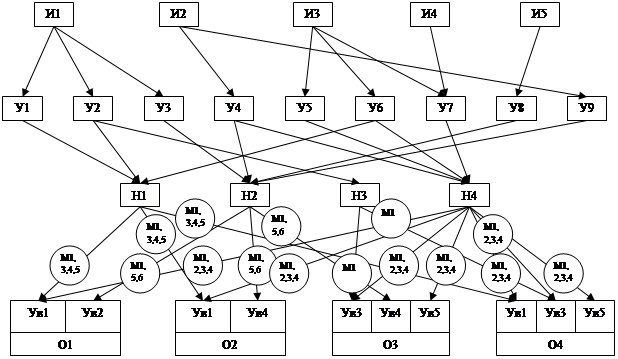

... ИБ. Выполнение курсовой работы, вызвано необходимостью пересмотра, корректировки и дополнения существующих данных, приведённых в «Доктрине информационной безопасности Российской Федерации». 1. ИДЕНТИФИКАЦИЯ УГРОЗ, ИСТОЧНИКОВ УГРОЗ, ОБЪЕКТОВ ОБЕСПЕЧЕНИЯ И МЕР ОБЕСПЕЧЕНИЯ ИБ РОССИЙСКОЙ ФЕДЕРАЦИИ В СФЕРЕ ОБОРОНЫ Информационная безопасность РФ, являясь одной из составляющих национальной ...

0 комментариев