Навигация

Засоби підтримки цілісності

5.2 Засоби підтримки цілісності

У даному підрозділі для значень атрибутів виявляються обмеження й правила на рівні атрибутів, обраних у попередньому розділі. У першу чергу шляхом аналізу окремих атрибутів визначаються характеристики доменів, з яких атрибути об'єктів, що беруть участь у виконанні автоматизуємих функцій, беруть свої значення. Далі аналізуються можливі змінення значень атрибутів з метою виявлення динамічних обмежень і операційних правил, що ставляться до окремих атрибутів.

Взагалі, у цілісній частині реляційної моделі даних фіксуються дві базових вимоги цілісності, які повинні підтримуватися в будь-який реляційної СУБД. Перша вимога називається вимогою цілісності сутностей. Об'єкту або сутності реального миру в реляційних БД відповідають кортежі відносин. Конкретна вимога полягає в тому, що будь-який кортеж будь-якого відношення відрізнимо від будь-якого іншого кортежу цього відношення, тобто інакше кажучи, будь-яке відношення повинне мати первинний ключ.

Друга вимога називається вимогою цілісності по посиланнях і є трохи більше складним. Очевидно, що при дотриманні нормалізованісті відносин складні сутності реального миру представляються в реляційної БД у вигляді декількох кортежів декількох відносин.

Так, первинним ключем у нас у таблиці «Postavshiki» є атрибут «cod_postavshika», ця таблиця є батьківською для дочірній таблиці «detali» з її первинним ключем «cod_detali»; зв’язуються вони через зовнішній ключ «cod_detali». У таблиці «zakazchiki» первинним ключем є атрибут «cod_zakazchika», звьяхується з таблицєю «Postavshiki» з її первинним ключем «cod_postavshika»; зв’язуються вони через зовнішній ключ. При заповненні полів бази даних існують такі правила.

1) Поля з назвами, заповнюються українськими або англійськими буквами. Перша буква прописна, інші – рядкові); можливі подвійні назви, розділені дефісом; багатослівні назви, розділені пробілами.

2) Адреса записується в такому форматі: країна, індекс, місто, вулиця, номер будинку, номер корпусу, номер квартири.

3) Ідентифікатори розпочинаються з числа 01 та збільшуються на одиницю.

4) Можливі роздільники – пробіли .

5) Дата записується у форматі: д/м/р.

6) Номера телефонів: +(код країни – код міста) номер телефону.

7) Якщо поле розпочинається з букви, то у випадку ім’я власного – перша літера прописна, в іншому – строкова.

РОЗДІЛ 6 ЗАПИТИ ДО БД

В даному пункті відпрацюємо деякі запити, які можуть бути розроблені користувачами бази даних. Складемо такі SQL-запити:

1) Проста вибірка.

2) Вибірка з умовою.

3) Вибірка даних зі зв'язаних таблиць.

4) Вибірка з використанням оператора (природного) з'єднання.

5) Вибірка з використанням шаблона.

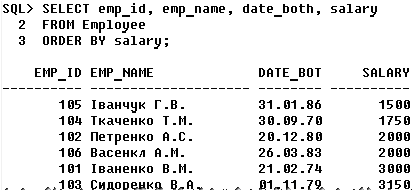

1.1) Вивести список робітників, відсортированих за розміром з/п.

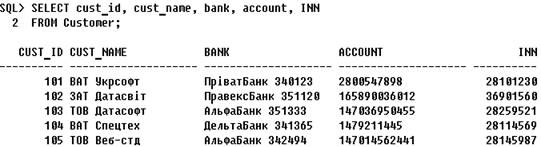

1.2) Вивести список замовників підприємства

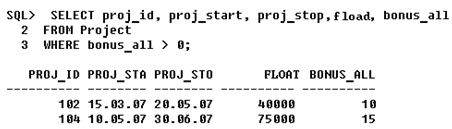

2.1) Вивести данні по проектам, за дострокове виконання яких замовник сплатить бонусний відсоток.

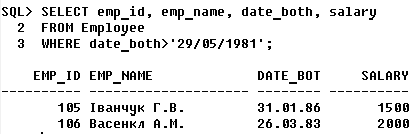

2.2) Вивести данні працівників, якім не більше 25 років.

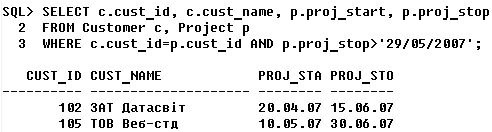

3.1) Вивести список компаній, проекти яких знаходяться в розробці.

3.2) Вивести список працівників, які отримують з/п, вищу за середню.

4.1) Вивести розміри річних окладів працівників.

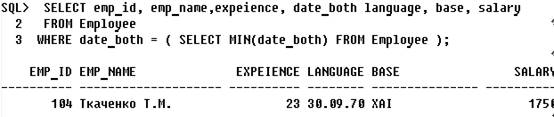

4.2) Вивести данні найстаршого працівника.

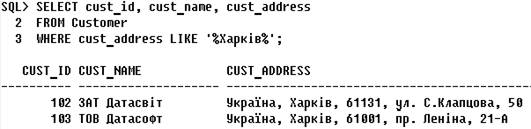

5.1) Вивести список замовників, офіс яких розміщується в Харкові.

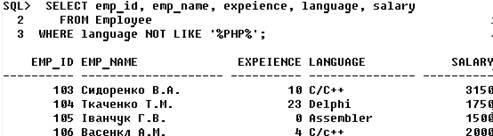

5.2) Вивести список працівників, у котрих базовою мовою програмування не є PHP.

РОЗДІЛ 7

РОЗРОБКА МЕХАНИЗМІВ ЗАХИСТУ ДАНИХ ВІД НЕСАНКЦІОНОВАНОГО ДОСТУПУ

Захист даних від несанкціонованого доступу припускає введення засобів, що перешкоджають витягу й відновленню даних деякими користувачами. Основний засіб забезпечення цього різновиду захисту даних полягає в тому, що користувачеві надається доступ не до всієї БД, а лише до деяким, певним адміністратором БД, частини даних. При цьому звертання до будь-яких інших даних для зазначеного користувача стає неможливим.

У деяких СУБД утримується додатковий засіб, що складається у визначенні для даних або груп даних замків керування доступом. Тоді звернутися до них зможуть лише ті користувачі, які знають ключі таємності, "відкриваючі" ці замки. Найпростіший варіант замка керування доступом - пароль.

Ще одна можливість захисту даних від несанкціонованого доступу пов'язана з кодуванням даних при відновленні й декодуванні при витягах. При цьому процедури декодування повинні бути доступні не всім користувачам. Перераховані засоби захисту від несанкціонованого доступу звичайно сполучаються: наприклад, на звертання до процедури декодування накладає замок керування доступом.

Крім цього, гарна продумана інформаційна політика безпеки разом з належним навчанням і тренуваннями поліпшать розуміння працівників про належну роботу з корпоративною бізнесом-інформацією. Політика класифікації даних допоможе здійснити належний контроль за розкриттям інформації. Без політики класифікації даних вся внутрішня інформація повинна розглядатися як конфіденційна, якщо не визначено інакше.

Так чином, під час необмеженого допуску до бази даних можливі такі дії над нею:

- читання існуючої інформації;

- змінення існуючох данних;

- добавка нових записів;

- видалення полів із записами.

Для захисту інформації від несанкціонованого доступу слід по-перше встановити політику компанії щодо захисту інформації з обмеженим доступом, провести з особовим складом компанії роз’яснювальну роботу щодо збереження даних для автонтифікації користувачів. Також слід розробити ранги доступу, при якому найвищі права надаються адміністратору БД та, наприклад, президенту компанії. Нижче – менеджерам, які вже будуть позбавлені деяких повноважень, ще нижче – рядові службовці, які можуть мати найнижчі права, а саме – перегляд деяких таблиць. Також, можливо примусово позбавити конкретного користувача деяких прав, або навпаки, надати їх.

РОЗДІЛ 8

ВИМОГИ ДО ТЕХНИЧНОГО ЗАБЕЗПЕЧЕННЯ

Передбачається, що база даних буде працювати у режимі клієнт-серверного додатку. Це передбачає, що сама база даних буде знаходитися на сервері, а доступ до її ресурсів буде надходити з клієнтських комп’ютерів користувачів. В такому випадку, слід зазначити, що на сервері повинне бути досить потужне технічне забезпечення, бо йому буде потрібно оброблювати запити, а саме – проводити вибірку інформації з присутньої на необхідну до відповідності з отриманого запиту. Відповідно, вимоги до комп’ютерів користувачів бази даних менш вимогливі. Рекомендовані характеристики ПК наведені нижче:

- AMD 2,0 GHz Athlon;

- 256 Мбайта ОЗП;

- 2,0 Гбайта зайвого місця на НЖМД;

- мережна карта Ethernet 10/100.

РОЗДІЛ 9 ІНСТРУКЦІЯ З ВИКОРИСТАННЯ БД

Похожие работы

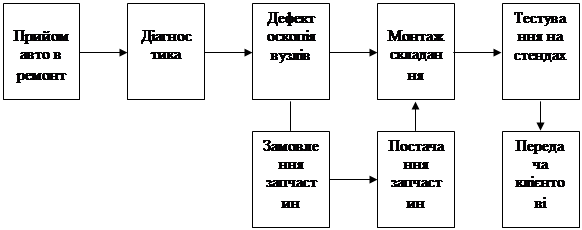

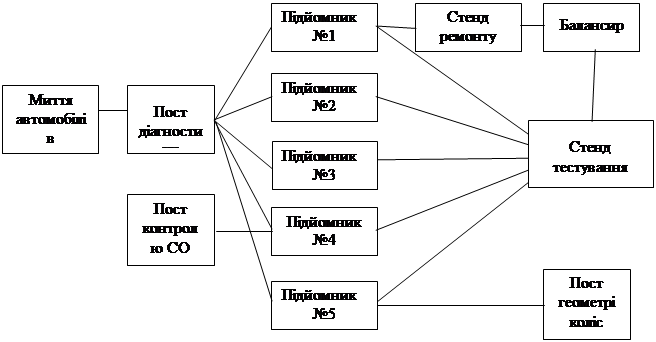

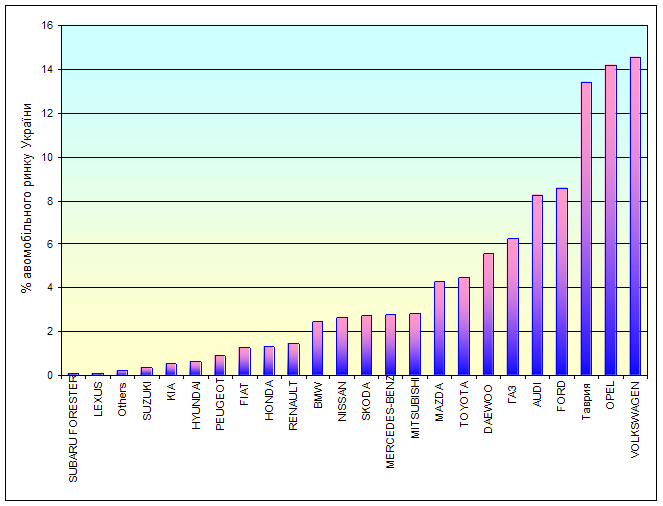

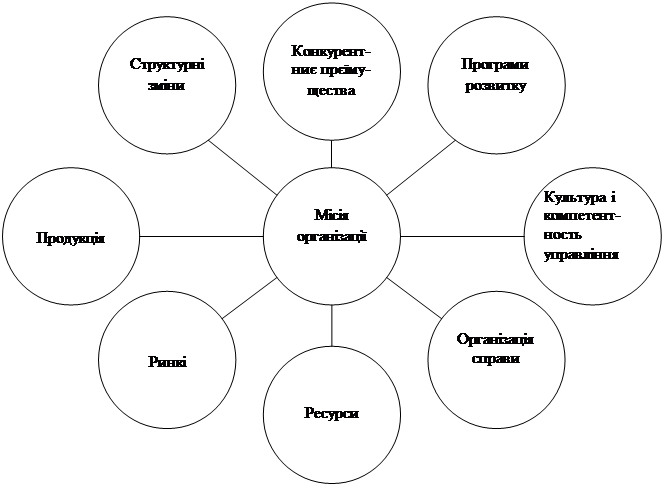

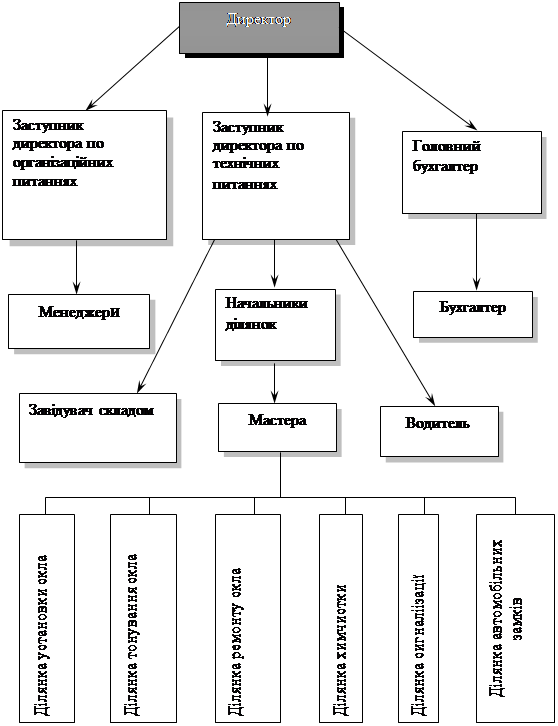

... , які дозволять в майбутньому успішно здійснювати управлінську діяльність. 1. ЗАГАЛЬНА ХАРАКТЕРИСТИКА ОРГАНІЗАЦІЇ Таблиця 1 Загальна характеристика малого підприємства по технічному обслуговуванню та ремонту автомобілів. Параметр, який характеризується Зміст та особливості Основні відмінності Законодавча база заснування ...

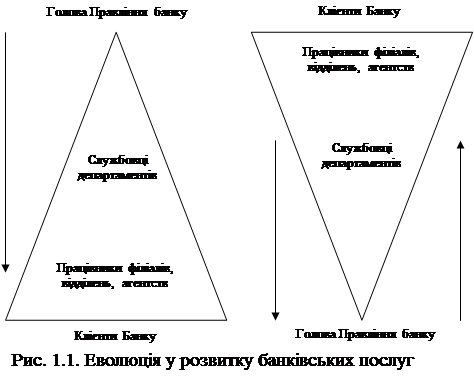

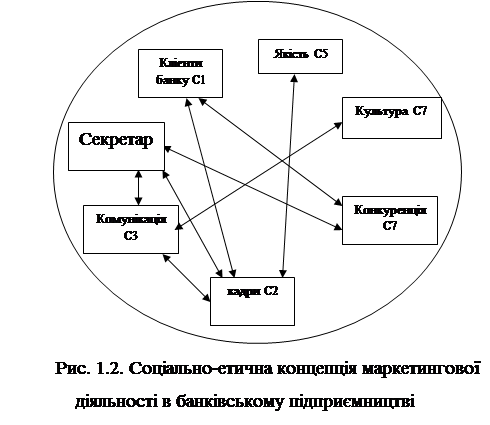

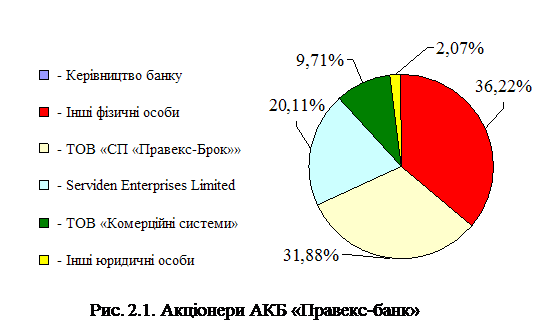

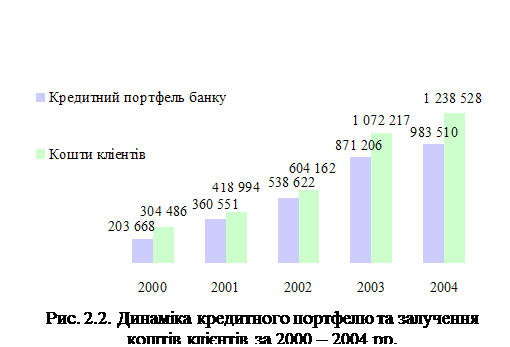

... бути: · частиною якого-небудь організаційного напряму діяльності комерційного банку; · самостійним напрямом діяльності комерційного банку; · інструментом координації та контролю всієї діяльності банківської установи. У практиці банківської діяльності можуть бути використані наступні типи організації маркетингової структури: · функції окремих працівник ...

... керівництву компанії найбільш ефективні засоби впливу на споживача, підвищення його інтересу до продукції. При проведенні маркетингових досліджень по пошуку найбільш ефективних засобів просування товарів на ринок керівництво компанії визначає, яка система стимулів дозволить зацікавити оптовиків у закупівлі більш значних партій продукції. Всі вищевказані цілі маркетингової діяльності стосуються ...

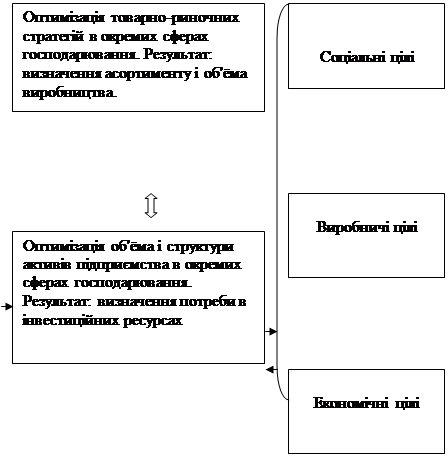

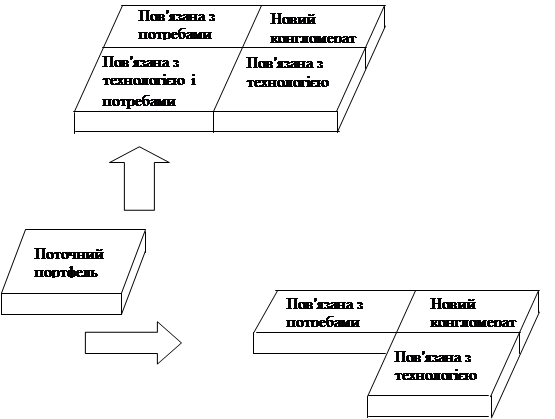

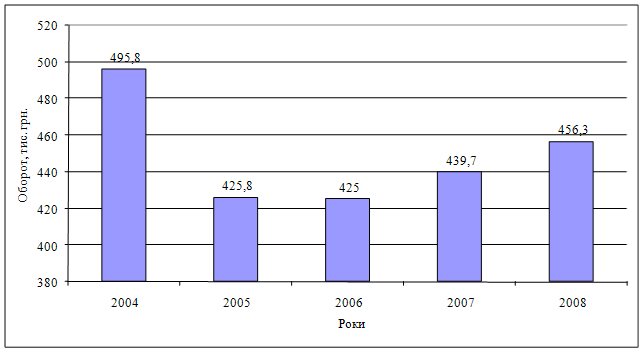

... фінансово-господарської і зовнішньоекономічної діяльності за 2008 рік. Порівняння основних показників фінансово-господарської і зовнішньоекономічної діяльності ТОВ «Центр ділових інвестицій» за 2008 рік і планованих відповідно до розробленої диверсифікованої стратегії розвитку приведені в таблиці 3.8. Таблиця 3.8 Показники оцінки економічної ефективності диверсифікованої стратегії розвитку ...

0 комментариев