Навигация

Тестирование ЛВС АКБ

Отчет о тестировании ЛВС АКБ

Исполнитель:

Ифатов Д.С/

Москва 2004

Содержание

Содержание

1. Введение

2. Методика мониторинга и критерии оценки

2.1 Методика тестирования

2.2 Критерии оценки

3. Сбор информации об объекте

3.1 Информация о топологии сети

3.2 Суточная загрузка интерфейсов центрального коммутатора

3.3 Распределение трафика по протоколам

4. Сервера

ADMIRAL

BREEZE

CRUISER

Captain

Boatsman

Exchserv

Concord

Main2K

Backup

Nterm

Ntserver

Proxy_cs

Skipper

Результаты сканирования на уязвимость

5. Выводы

5.1 Состояние сетевой инфраструктуры

5.2 Состояние серверов

5.3 Состояние безопасности

5.4 Общая оценка

Приложение 1

Отчет для руководителя

Отчет по состоянию сервера ADMIRAL

Отчет по состоянию сервера BREEZE

Отчет по состоянию сервера CRUISER

Отчет по состоянию сервера Captain

Отчет по состоянию сервера Boatsman

Отчет по состоянию сервера Exchserv

Отчет по состоянию сервера Concord

Отчет по состоянию сервера Main2K

Отчет по состоянию сервера BackUp

Отчет по состоянию сервера Nterm

Отчет по состоянию сервера Ntserver

Отчет по состоянию сервера Proxy_CS

Отчет по состоянию сети

Приложение 2

Предложения и рекомендации

Предложение по обеспечению защиты периметра сети

Общая схема

Организация почтовой системы

Организация доступа в Интернет

Подключение внешних пользователей к RS-Bank

Symantec AntiVirus for Microsoft Internet Security and Acceleration (ISA) Server

Предложение по организации Exchange сервера

Информация для заказа:

Рекомендации по средствам управления сетью

Комплексное решение

Обеспечение высокой доступности сети и балансировка нагрузки.

Высокоскоростная коммутация пакетов.

Средства безопасности.

Подключение серверов.

1 этап

2 этап

1. Введение

Основной задаче данного мониторинга является составление полноценной картины ЛВС АКБ «Банк», выявление узких мест и возможных проблем способных привести к неработоспособности всей сети или ее части, потере критичных для бизнеса заказчика данных. Избежание неоправданных расходов на модернизацию. Выявить причины неудовлетворительной производительности работы сети, анализ антивирусной защиты сети и защищенности от НСД, а также общий анализ топологии и масштабируемости.

При разработке методики мониторинга сети, учитывая то, что основополагающим фактом успешного функционирования сети считалась ее стабильная работа, приоритетной учитывалась политика наименьшего вмешательства в ее работу и работу сетевого оборудования.

2. Методика мониторинга и критерии оценки 2.1 Методика тестирования

Для построения карты сети – схемы соединения коммутаторов и рабочих станций, скорость каналов – использовалась программа 3COM Network Director .

С помощью программы MRTG [ http://people.ee.ethz.ch/~oetiker/webtools/mrtg/ ]была снята статистика загруженности портов с корневого коммутатора сети.

Поскольку обе программы используют для получения необходимой информации протокол SNMP, то он был включен на коммутаторе Cisco 3750, на остальных коммутаторах SNMP уже был включен.

Анализ трафика производился с помощью программы Sniffer Pro [ http://www.mcafee.ru/products/sniffer/ ] установленной на компьютере подключенном к порту коммутатора Cisco 3750 настроенного в качестве порта SPAN.

При включении этой технологии пакеты проходящие через выбранные порты дублируются на порт к которому подключен сетевой анализатор.

На серверах были включены счетчики загруженности процессора памяти и жестких дисков.

Внешние IP адреса были просканированы на поиск возможных уязвимостей с помощью программы XSpider [ http://www.ptsecurity.ru/ ] .

2.2 Критерии оценкиДля описания состояния сети был выбран метод пороговых значений суть которого заключается в сравнении каждого измеряемого значения с табличным рекомендуемым значением.

* Рассчитывается по счетчику Memory: Commited bytes

| п/н | Измеряемый параметр | Критичное значение | Удовлетворительное |

| 1 | Processor: % Processor Time | >75 | <30 |

| 2 | Memory: Available Bytes* | <4MB | >64MB |

| 3 | Memory: Fault Pages/sec | >120 | <40 |

| 4 | Physical Disk: Avg. Queue Length | >1 | 0 |

По результату сравнения состояние подсистемы признается удовлетворительны, неудовлетворительным или критичным.

Оценка различных компонентов ЛВС будет производится в результате интегральной оценки состояний ее подсистем. Весовые коэффициенты оценки здоровья подсистем будут выбираться в зависимости их значимости для выполняемых задач и критичности этих задач для бизнеса заказчика.

3. Сбор информации об объекте 3.1 Информация о топологии сети

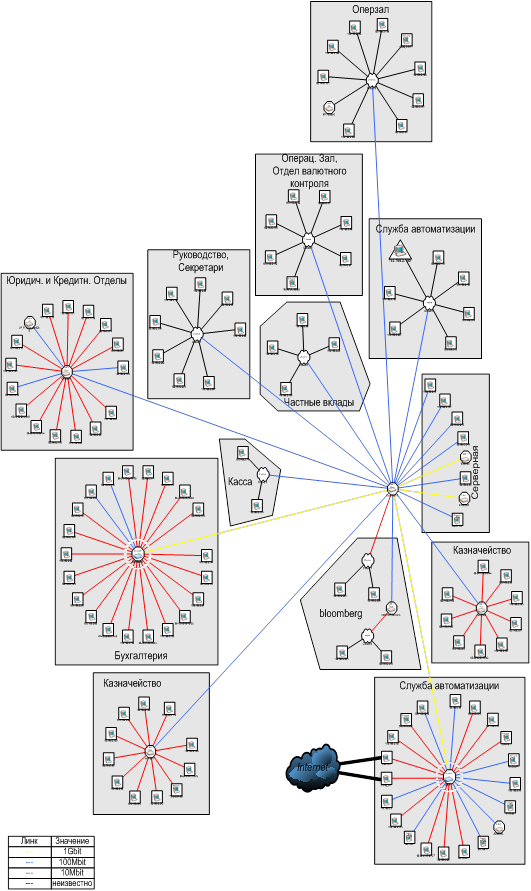

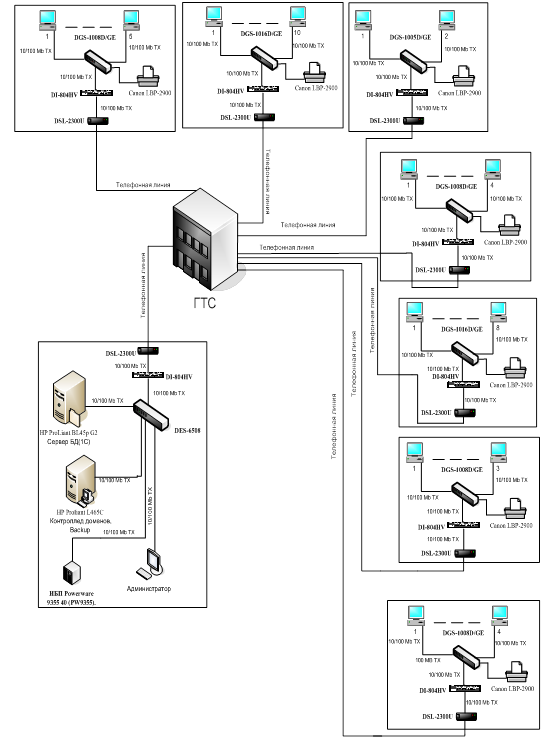

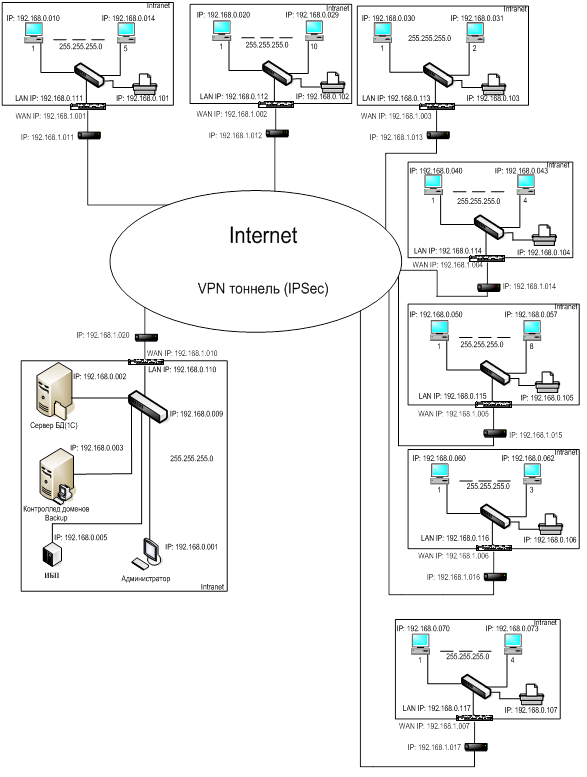

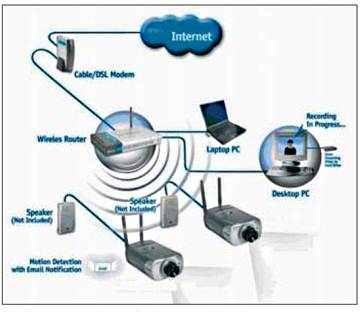

Топология локальной сети представлена на рисунке 1.

Карта была построена с помощью программы 3Com Network Director.

<РИС1>

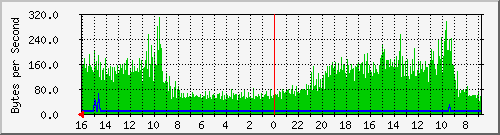

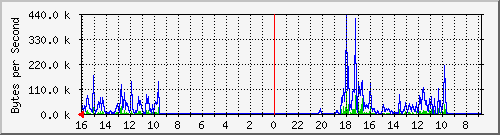

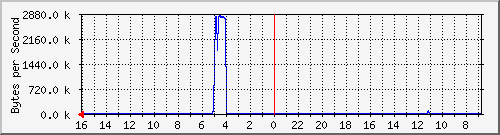

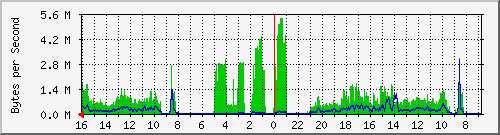

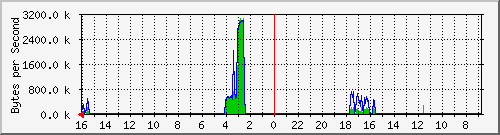

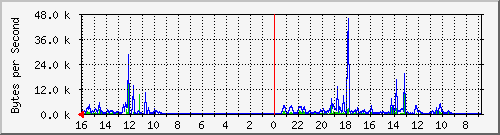

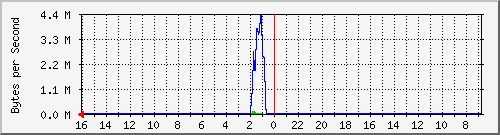

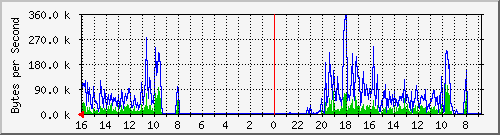

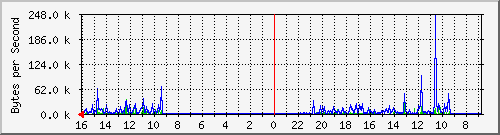

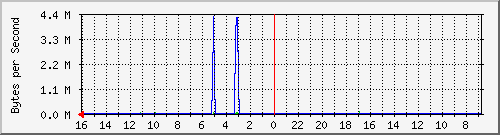

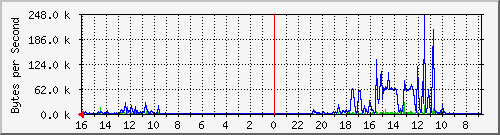

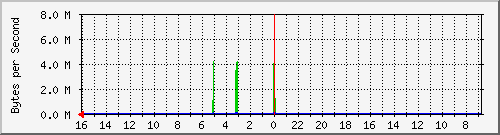

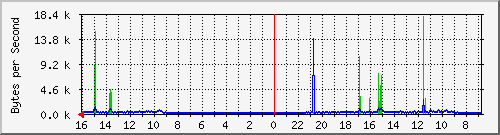

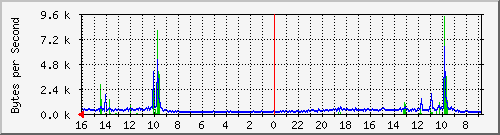

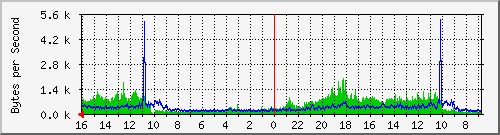

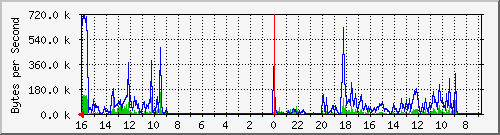

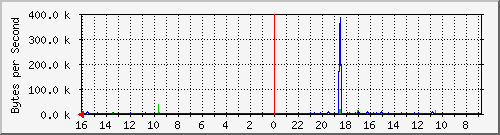

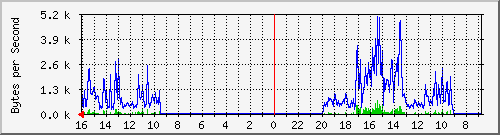

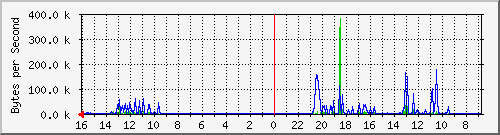

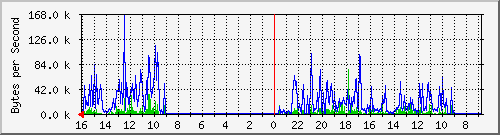

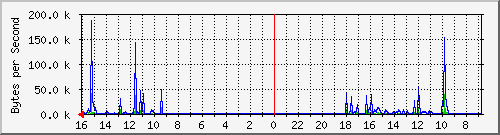

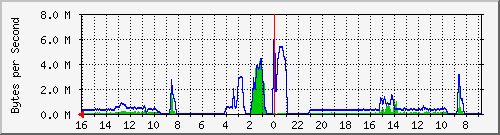

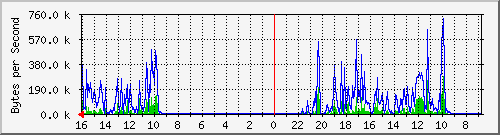

3.2 Суточная загрузка интерфейсов центрального коммутатора

Загрузка портов центрального коммутатора в течении суток.

Загрузка снималась с помощью программы MRTG по протоколу SNMP.

Как видно на графиках ни на одном порту нагрузка не превышает 5% от предельной.

| № порта | Суточная загрузка | ||||||||||||||||

| 1 |

| ||||||||||||||||

| 2 |

Подключена сеть «Частные вклады» 100 MB | ||||||||||||||||

| 3 |

Подключен сервер SKIPPER (IP 192.168.2.6) 100MB | ||||||||||||||||

| 4 |

Подключен сервер CRUISER (IP 192.168.2.18) 1 GB | ||||||||||||||||

| 5 |

Подключен узел 192.168.2.93 100 MB | ||||||||||||||||

| 6 |

Подключена сеть «Руководство, Секретари» 100 MB | ||||||||||||||||

| 7 |

| ||||||||||||||||

| 8 |

Подключен сервер BREEZE (IP 192.168.2.7) 1 GB | ||||||||||||||||

| 9 |

Подключена сеть «Оперзал» 100 MB | ||||||||||||||||

| 10 |

Подключена сеть «Казначейство» 100 MB | ||||||||||||||||

| 11 |

Подключен узел 192.168.2.246 100 MB | ||||||||||||||||

| 12 |

Подключена сеть «Казначейство» 100 MB | ||||||||||||||||

| 13 |

Подключен узел 192.168.2.245 100 MB | ||||||||||||||||

| 14 |

Подключен узел 192.168.2.157 100 MB | ||||||||||||||||

| 16 |

Подключена сеть «Bloomberg» 100 MB | ||||||||||||||||

| 17 |

| ||||||||||||||||

| 18 |

Подключена сеть «Операционный зал., отдел валютного контроля» 100 MB | ||||||||||||||||

| 19 |

Подключен узел 192.168.2.15 100 MB | ||||||||||||||||

| 20 |

| ||||||||||||||||

| 21 |

Подключена сеть «Служба автоматизации» 100 MB | ||||||||||||||||

| 22 |

Подключена сеть «Юридический и Кредитный отделы» 100 MB | ||||||||||||||||

| 24 |

Подключена сеть «Bloomberg» 100 MB | ||||||||||||||||

| 25 |

Подключена сеть «Служба атоматизации» 1 GB | ||||||||||||||||

| 26 |

Подключена сеть «Бухгалтерия» 1 GB |

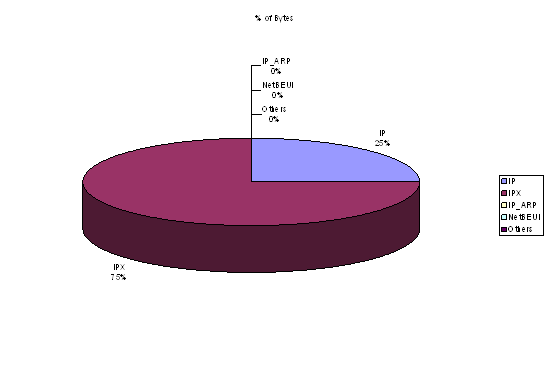

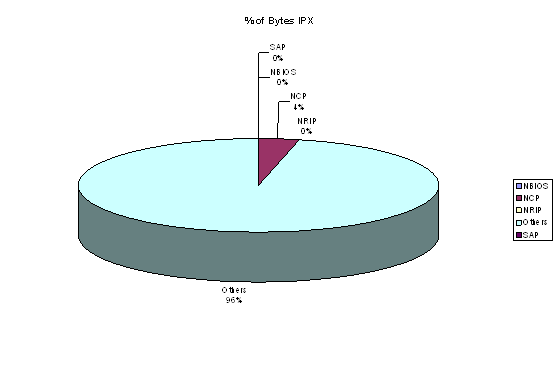

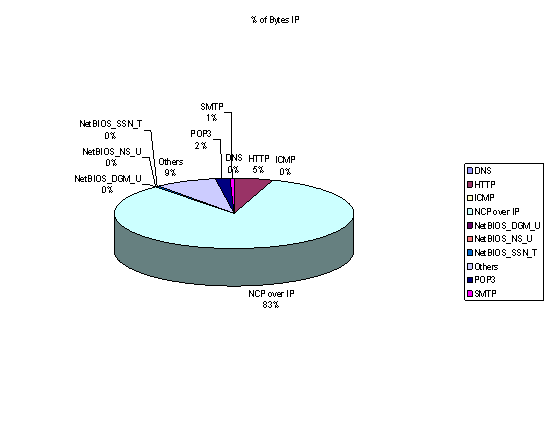

Диаграммы были построены на основе данных собранных Sniffer в течении рабочего дня и отражают процентное содержание различных протоколов в трафике.

Диаграмма показывает распределение протоколов между IP и IPX.

Процент распределения протоколов внутри IPX. Протокол NCP используется для служебной информации и печати.

Процент распределения протоколов внутри IP.

Из диаграмм можно сделать вывод, что печать занимает около 15%-20% процентов сетевого трафика.

HTTP – около 1 %

Почта – чуть более 0.5%

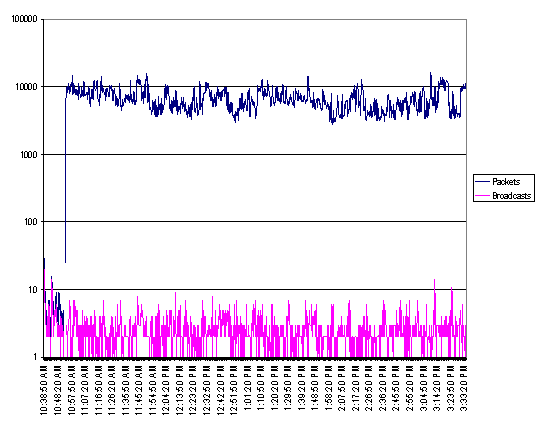

На графике изброжено отношение широковещательного трафика к общему.

Из графика можно сделать вывод, суммарный широковещательный трафик ничтожен и практически не занимает полосу пропускания.

Графическое изображение потоков трафика в локальной сети по устройствам.

Данные диаграммы построены с помощью программы Sniffer. С их помощью можно определить устройства создающие излишне большой трафик в сети (таких устройств не найдено), так же они позволяют полнее представить общую картину сети.

Похожие работы

... Channel. Количество процессоров на стойку 42U 96. 6 Настройка сетевого программного обеспечения Система Windows Server 2003 R2— это одна из самых эффективных платформ для построения инфраструктуры сетевых приложений, сетей и веб-служб: от рабочей группы до центра обработки данных. Обладая такими качествами, как простота развертывания, управления и использования, Windows Server 2003 позволяет ...

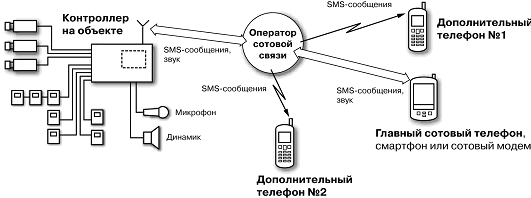

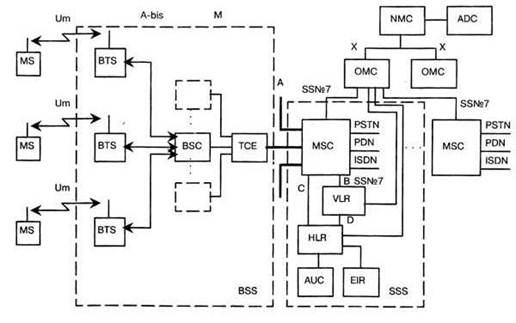

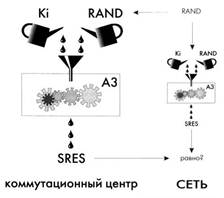

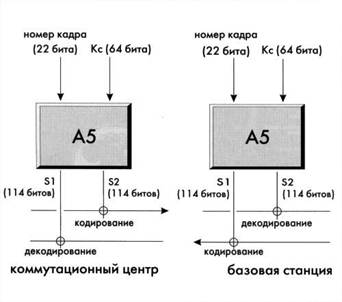

... этому адресу. Вызываемое устройство, организовав GPRS-сеанс и получив динамический IP-адрес, устанавливает TCP/IP-соединение с вызывающим устройством. 3. Анализ функционирования систем безопасности, использующих gsm каналы 3.1 Анализ помехоустойчивости и помехозащищённости gsm канала Помехи в радиоканале создаются как за счет искажений сигнала при его распространении, так и в результате ...

0 комментариев