Навигация

Статическая аутентификация

1. Статическая аутентификация

Статическая аутентификация обеспечивает защиту только от атак, в ходе которых атакующий не может видеть, вставить или изменить информацию, передаваемую между аутентифицируемым и аутентифицирующим в ходе аутентификации и последующего сеанса. В этом случае атакующий может только попытаться определить данные для аутентификации пользователя с помощью инициации процесса аутентификации (что может сделать законный пользователь) и совершения ряда попыток угадать эти данные. Традиционные схемы с использованием паролей обеспечивают такой вид защиты, но сила аутентификации в основном зависит от сложности угадывания паролей и того, насколько хорошо они защищены.

2. Устойчивая аутентификация

Этот класс аутентификации использует динамические данные аутентификации, меняющиеся с каждым сеансом аутентификации. Атакующий, который может перехватить информацию, передаваемую между аутентифицируемым и аутентифицирующим , может попытаться инициировать новый сеанс аутентификации с аутентифицирующим, и повторить записанные им данные аутентификации в надежде замаскироваться под легального пользователя. Усиленная аутентификация 1 уровня защищает от таких атак, так как данные аутентификации, записанные в ходе предыдущего сеанса аутентификации, не смогут быть использованы для аутентификации в последующих сеансах.

Тем не менее устойчивая аутентификация не защищает от активных атак, в ходе которых атакующий может изменить данные или команды, передаваемые пользователем серверу после аутентификации. Так как сервер связывает на время сеанса данного аутентифицировавшегося пользователя с данным логическим соединением, он полагает, что именно он является источником всех принятых им команд по этому соединению.

Традиционные пароли не смогут обеспечить устойчивую аутентификацию, так как пароль пользователя можно перехватить и использовать в дальнейшем. А одноразовые пароли и электронные подписи могут обеспечить такой уровень защиты

3. Постоянная аутентификация

Этот тип аутентификации обеспечивает защиту от атакующих, которые могут перехватить, изменить и вставить информацию в поток данных, передаваемых между аутентифицирующим и аутентифицируемым даже после аутентификации. Такие атаки обычно называются активными атаками, так как подразумевается, что атакующий может активно воздействовать на соединение между пользователем и сервером. Одним из способов реализации этого является обработка с помощью алгоритма генерации электронных подписей каждого бита данных, посылаемых от пользователя к серверу. Возможны и другие комбинации на основе криптографии, которые могут позволить реализовать данную форму аутентификации, но текущие стратегии используют криптографию для обработки каждого бита данных. Иначе незащищенные части потока данных могут показаться подозрительными.

5.1.1. Общие политики аутентификации в ИнтернетеХотя пароли легко скомпрометировать, организация может посчитать, что угроза маловероятна, что восстановление после инцидента будет несложным и что инцидент не затронет критические системы (на которых могут иметься другие механизмы защиты) .

Низкий риск

Требуется аутентификация для доступа к системам организации из Интернета. Минимальным стандартом для аутентификации является использование паролей, как описано в ***.

Средний риск

Доступ к информации класса ХХХ и ее обработка из Интернета (при ее несанкционированной модификации, раскрытии или уничтожении имеет место небольшой ущерб) требует использования паролей, а доступ ко всем остальным видам ресурсов требует использования устойчивой аутентификации.

Доступ в режиме telnet к корпоративным ресурсам из Интернета требует использования устойчивой аутентификации.

Высокий риск

Доступ из Интернета ко всем системам за брандмауэром требует использования устойчивой аутентификации. Доступ к информации ХХХ и ее обработка (при нарушении ее безопасности организация понесет большой ущерб) требует использования постоянной аутентификации.

5.1.2. Политика администрирования паролейНиже приведены общие правила работы с паролями, полезные для использования в Интернете:

Идентификаторы пользователей и их пароли должны быть уникальными для каждого пользователя.

Пароли должны состоять как минимум из 6 символов (не должны быть именами или известными фразами). Должно производиться периодическое тестирование специальными программами на предмет выявления угадываемых паролей (в этих программах должен быть набор правил по генерации угадываемых паролей) .

Пароли должны держаться в тайне, то есть не должны сообщаться другим людям, не должны вставляться в тексты программ, и не должны записываться на бумагу.

Пароли должны меняться каждый 90 дней(ил через другой период). Большинство систем могут заставить принудительно поменять пароль через определенное время и предотвратить использование того же самого или угадываемого пароля.

Бюджеты пользователей должны быть заморожены после 3 неудачных попыток входа в систему. Все случаи неверно введенных паролей должны быть записаны в системный журнал, чтобы потом можно было предпринять действия.

Сеансы пользователей с сервером должны блокироваться после 15-минутной неактивности (или другого указанного периода). Для возобновления сеанса должен снова требоваться ввод пароля.

При успешном входе в систему должны отображаться дата и время последнего входа в систему.

Бюджеты пользователей должны блокироваться после определенного времени неиспользования.

Для систем с высоким уровнем риска:

После некоторого числа попыток НСД система должна подавать сигнал тревоги и при возможности имитировать сеанс (выдавать ложные сообщения сервера) для пользователя, который делает эти попытки (чтобы он оставался подключенным к системе пока администратор безопасности пытается выяснить его местоположение))

5.1.3. Политика для устойчивой аутентификацииЕсли вы решили использовать устойчивую аутентификацию, то вам требуется понимать за счет чего достигается безопасность и учитывать затраты на обучение пользователей и дополнительное администрирование. Пользователи будут гораздо более грамотно использовать средства аутентификации, если они соответствующим образом обучены, как их использовать и им объяснено, почему нужно применять именно их.

Существует много технологий для реализации устойчивой аутентификации, включая генераторы динамических паролей, системы запрос-ответ на основе криптографии и смарт-карт, а также цифровые подписи и сертификаты. При использовании электронных подписей и сертификатов возникают новые вопросы - каковы требования обеспечения безопасности для сертификатов?

Пользователи устойчивой аутентификации должны прослушать курсы перед началом применениями ими этого метода аутентификации.

Сотрудники отвечают за безопасное использование и хранение всех устройств аутентификации, принадлежащих организации. Смарт-карты не должны храниться вместе с компьютером, используемым для доступа доступа к компьютерам организации. При утере или краже смарт-карты о случившемся надо немедленно сообщить службе безопасности, чтобы можно было заблокировать его использование.

5.1.4. Электронные подписи и сертификатыЕсли для аутентификации должны использоваться электронные подписи, то требуется использование сертификатов. Сертификаты обычно состоят из какой-то информации и электронной подписи информационной части сертификата, выданной доверенным лицом. Сертификаты выдаются ответственным лицом в вашей организации или внешней доверенной организацией. В рамках Интернета появилось несколько коммерческих инфраструктур для распространения сертификатов электронных подписей(PKI). Пользователи могут получить сертификаты различных уровней.

Примеры различных инфраструктур распространения сертификатов

С помощью сертификатов 1 уровня проверяют истинность адресов электронной почты. Это делается с помощью персонального информационного номера, который пользователь должен сообщить при своей регистрации в системе сертификатов. Сертификаты этого уровня могут также содержать имя пользователя, а также адрес электронной почты, но идентификационная информация в сертификате может не быть уникальной. С помощью сертификатов 2 уровня проверяют истинность имени пользователя, его адреса и другой уникальной персональной информации или информации, связанной с получением кредитов. Сертификаты 3 уровня используются внутри организаций. В их состав входит фотография сотрудника помимо другой информации, содержащейся в сертификате 2 уровня.После получения сертификата он может быть загружен в программу электронной почты или веб-браузер, в котором он будет использоваться для удостоверения личности пользователя при запросе веб-сайта или при другой ситуации. Для эффективного использования таких систем нужны доверенные сертификационные центры, иначе могут появиться фальшивые сертификаты.

Во многих современных веб-серверах и веб-браузерах имеются возможности по использованию электронных сертификатов. SSL - это технология, используемая в большинстве веб-приложений. SSL версии 2.0 поддерживает усиленную аутентификацию на веб-сервере, а SSL 3.0 добавил поддержку аутентификации клиента. После того, как обе стороны произвели взаимную аутентификацию, все данные, передаваемые в ходе сеанса шифруются, обеспечивая защиту как от перехвата данных, так и от вставки данных в сеанс. Электронные сертификаты используют стандарт X.509, содержат в себе информацию о том, кто выдал сертификат, период его использования, и другую информацию.

Но даже при использовании электронных сертификатов пароли продолжают играть важную роль. Так как сертификат хранится в компьютере, он может быть использован только для аутентификации компьютера, а не пользователя, если только пользователь не осуществляет свою аутентификацию при использовании компьютера. Очень часто используются для этого пароли или ключевые фразы, возможно в будущем будут использоваться смарт-карты.

Любые системы организации, доступ к которым должен быть ограничен из Интернета, должны использовать электронные сертификаты для проверки личности пользователя и для аутентификации сервера. Сертификаты могут быть выданы только специально назначенным в организации ответственным лицом. Пользователи должны использовать сертификаты в сочетании со стандартными технологиями, такими как SSL для непрерывной аутентификации, исключающей риск вставки атакующим команд в сеанс.

Электронные сертификаты, хранящиеся на персональном компьютере, должны быть защищены с помощью паролей или ключевых фраз. При этом должны выполняться все правила в отношении паролей, установленные в организации.

5.2. Контроль за импортом программДанные на компьютерах редко бывают статичными. Принимаются новые электронные письма. Новые программы загружаются с дискет, CD-ROMов, или с серверов сети. Интерактивные веб-программы загружают выполняемые файлы, которые выполняются на компьютере. Любое изменение несет в себе риск заражения вирусами, разрушения конфигурации компьютера, или нарушения лицензий на использование программ. Организациям нужно защищаться с помощью различных механизмов в зависимости от уязвимости к этим рискам.

Контроль за импортом программ позволяет организации решить следующие задачи:

Защита от вирусов и троянских коней(РПС), их обнаружение и удаление Контроль за интерактивными программами(Java, Active X) Контроль за соблюдением лицензий на программыКаждая задача может быть классифицирована по следующим критериям:

Контроль - кто является инициатором процесса, и как можно определить, что была импортирована программа Тип угрозы - выполняемая программа, макрос, апплет, нарушение лицензионного соглашения Контрмеры - проверка на вирусы, отключение сервиса, изменение прав по доступу, аудирование, удалениеПри импорте программ на компьютере и их запуске на нем имеется риск, что эти программы обладают дополнительной функциональностью или их реальные функции отличаются от заявленных. Импорт может происходить в форме непосредственного действия пользователя или являться побочным эффектом других действий и не быть заметен. Примерами явного импорта являются:

Передача файлов - использование FTP для переноса файла на компьютер. Чтение электронной почты - чтение сообщения, загруженного на компьютер, или использование внешней программы (например, MS Word) для чтения приложений к письму. Загрузка программ с дискеты или по сетиПримерами скрытого импорта является чтение веб-страницы, загружающей Java-апплет на ваш компьютер или открытие файла, зараженного макро-вирусом.

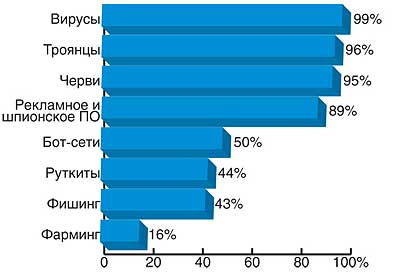

5.2.1. Защита от вирусовВначале самым распространенным способом заражения вирусами были дискеты, так как именно с их помощью переносились программы между компьютерами. После появления BBS вирусы стали распространяться через модем. Интернет привел к появлению еще одного канала распространения вирусов, с помощью которого они часто обходят традиционные методы борьбы с ними.

Для организаций, которые разрешают загружать программы из Интернета (которые могут быть в том числе и приложениями к электронным письмам), проверка программ на вирусы на брандмауэре может оказаться хорошим вариантом - но это не избавляет от необходимости проверки на вирусы на серверах и машинах пользователей. На ближайшее время старые каналы распространения вирусов будут продолжать оставаться серьезной угрозой.

Вирус - это размножающаяся программа, которая может находиться в выполняемых файлах, загрузочных записях и макросах. При своем выполнении вирусы модифицируют программу так, что она делает нечто отличное от того, что должна была делать. После репликации себя в другие программы вирус может сделать что-либо - от вывода какого-нибудь сообщения до удаления всех данных на диске. Вирусы делятся на несколько типов - в зависимости от сложности их обнаружения.

Простые вирусы могут быть легко обнаружены с помощью поиска сигнатуры(строк байт) около точки входа в программу, которая будет там присутствовать там после заражения программы вирусом. Полиморфные вирусы модифицируют себя в ходе размножения, поэтому их нельзя обнаружить с помощью сигнаутры, и обычно их выявляют с помощью выполнения программы в безопасной среде (среде виртуального процессора). Вирусы в загрузочных записях модифицируют эти загрузочные записи таким образом, что вирус будет выполняться при загрузке компьютера.

Приложения, которые поддерживают макросы, подвергают себя риску заражения макровирусами. Макровирусы - это команды, которые встроены в файлы вместе с данными. Примерами таких приложений являются Word, Excel и интерпретаторы Postscriptа. Когда они открывают файлы данных, то происходит заражение макровирусом.

Политика безопасности для борьбы с вирусами имеет три составные части:

Предотвращение - правила, позволяющие предотвратить заражение вирусами Обнаружение - как определить, что данный выполняемый файл, загрузочная запись, или файл данных содержит вирус Удаление - удаление вируса из зараженной компьютерной системы может потребовать переинсталляции ОС с нуля, удаления файлов, или удаления вируса из зараженного файла.Имеется много различных факторов, важных при определении необходимого уровня защиты от заражения вирусами. Вирусы опасны при работе в DOS, Wundows(3.X и 95) и NT. Кроме того, имеется ряд вирусов для Unix (в том числе для Linux).

Вероятность заражения вирусами пропорциональна частоте появления новых файлов или приложений на компьютере. Изменения в конфигурации для работы в Интернете, для чтения электронной почты и загрузка файлов из внешних источников - все это увеличивает риск заражения вирусами.

Чем больше значение компьютера или данных, находящихся в нем, тем больше надо позаботиться о мерах безопасности против вирусов. Нужно еще и учесть затраты на удаление вирусов из ваших компьютеров, а также из компьютеров ваших клиентов, которых вы можете заразить. Затраты не всегда ограничиваются только финансами, также важна и репутация организации и другие вещи.

Важно также помнить, что вирусы обычно появляются в системе из-за действий пользователя (например, установки приложения, чтения файла по FTP, чтения электронного письма) . Политика предотвращения может поэтому обращать особое внимание на ограничения на загрузку потенциально зараженных программ и файлов. В ней также может быть указано, что в среде с высоким риском проверка на вирусы особенно тщательно должна производиться для новых файлов.

Низкий риск

Политика контроля за импортом программ для Среды с низким риском должна в основном описывать меры по доведению до пользователей их обязанностей по регулярной проверке на вирусы.

Предотвращение:

Пользователи должны знать о возможностях заражения вирусами и РПС из Интернета и о том, как использовать антивирусные средства.

Обнаружение:

Коммерческие антивирусные средства могут использоваться для еженедельной проверки на вирусы. Ведение журналов работы антивирусных средств не является необходимым.

Сотрудники должны информировать системного администратора о любом обнаруженном вирусе, изменении конфигурации, или необычном поведении компьютера или программы. После получения информации об обнаружении вируса системный администратор должен информировать всех пользователей, имеющих доступ к программам или файлам данных, которые могли быть заражены вирусом, что возможно вирус заразил их системы. Пользователям должен быть сообщен порядок определения, заражена ли их система, и удаления вируса из системы. Пользователи должны сообщить о результатах проверки на вирусы и удаления вируса системным администраторам.

Удаление:

Любая машина, которая подозревается в заражении вирусом, должна быть немедленно отключена от сети . Машина не должна подключаться к сети до тех пор, пока системные администраторы не удостоверятся в удалении вируса. По возможности должны использоваться коммерческие антивирусные программы для удаления вируса. Если такие программы не могут удалить вирус, все программы в компьютере должны быть удалены, включая загрузочные записи при необходимости. Все эти программы должны быть повторно установлены из надежных источников и повторно проверены на вирусы. (В России зарегистрированные пользователи могут обратиться по электронной почте к фирме-производителю программы и получить обновление программы со средствами удаления вируса).

Средний риск

Политика контроля за импортом программ для Среды со средним риском должна требовать более частых проверок на вирусы, и использования антивирусных программ для проверки серверов и электронной почты.

Предотвращение:

Программы должны загружаться и устанавливаться только сетевым администратором (который проверяет их на вирусы или тестирует).

На файловые сервера должны быть установлены антивирусные программы для ограничения распространения вирусов в сети. Должна производиться ежедневная проверка всех программ и файлов данных на файловых серверах на вирусы. Рабочие станции должны иметь резидентные в памяти антивирусные программы, сконфигуированные так, что все файлы проверяются на вирусы при загрузке на компьютер. Все приходящие электронные письма должны проверяться на вирусы. Запрещается запускать программы и открывать файлы с помощью приложений, уязвимых к макровирусам, до проведения их проверки на вирусы.

Программа обучения сотрудников компьютерной безопасности должна содержать следующую информацию о риске заражения вирусами:

Антивирусные программы могут обнаружить только те вирусы, которые уже были кем-то обнаружены раньше. Постоянно разрабатываются новые, более изощренные вирусы. Антивирусные программы должны регулярно обновляться (ежемесячно или ежеквартально) для того, чтобы можно было обнаружить самые новые вирусы. Важно сообщать системному администратору о любом необычном поведении компьютера или приложений. Важно сразу же отсоединить компьютер, который заражен или подозревается в заражении, от сети, чтобы уменьшить риск распространения вируса.

Обнаружение:

Должны использоваться коммерческие антивирусные программы для ежедневных проверок на вирусы. Антивирусные программы должны обновляться каждый месяц. Все программы или данные, импортируемые в компьютер (с дискет, электронной почты и т.д.) должны проверяться на вирусы перед их использованием.

Журналы работы антивирусных средств должны сохраняться и просматриваться системными администраторами. Сотрудники должны информировать системного администратора об обнаруженных вирусах, изменениях в конфигурации или странном поведении компьютера или приложений.

При получении информации о заражении вирусом системный администратор должен информировать всех пользователей, которые имеют доступ к программам и файлам данных, которые могли быть заражены вирусом, что вирус возможно заразил их системы. Пользователям должен быть сообщен порядок определения, заражена ли их система, и удаления вируса из системы. Пользователи должны сообщить о результатах проверки на вирусы и удаления вируса системным администраторам.

Удаление:

Любая машина, которая подозревается в заражении вирусом, должна быть немедленно отключена от сети . Машина не должна подключаться к сети до тех пор, пока системные администраторы не удостоверятся в удалении вируса. По возможности должны использоваться коммерческие антивирусные программы для удаления вируса. Если такие программы не могут удалить вирус, все программы в компьютере должны быть удалены, включая загрузочные записи при необходимости. Все эти программы должны быть повторно установлены из надежных источников и повторно проверены на вирусы. (В России зарегистрированные пользователи могут обратиться по электронной почте к фирме-производителю программы и получить обновление программы со средствами удаления вируса).

Высокий риск

Системы с высоким уровнем риска содержат данные и приложения, которые являются критическими для организации. Заражение вирусами может вызвать значительные потери времени, данных и нанести ущерб репутации организации. Из-за заражения может пострадать большое число компьютеров. Следует принять все возможные меры для предотвращения заражения вирусами.

Предотвращение:

Администратор безопасности должен разрешить использование приложений перед их установкой на компьютер. Запрещается устанавливать неавторизованные программы на компьютеры. Конфигурации программ на компьютере должны проверяться ежемесячно на предмет выявления установки лишних программ.

Программы должны устанавливаться только с разрешенных внутренних серверов для ограничения риска заражения. Нельзя загружать программы с Интернета на компьютеры. С помощью брандмауэра должна быть запрещена операция GET(загрузка файла) с внешних серверов.

На файловые сервера должны быть установлены антивирусные программы для ограничения распространения вирусов в сети. Должна производиться ежедневная проверка всех программ и файлов данных на файловых серверах на вирусы. Рабочие станции должны иметь резидентные в памяти антивирусные программы, сконфигуированные так, что все файлы проверяются на вирусы при загрузке на компьютер. Запрещается запускать программы и открывать файлы с помощью приложений, уязвимых к макровирусам, до проведения их проверки на вирусы.

Все приходящие письма и файлы, полученные из сети, должны проверяться на вирусы при получении. По возможности проверка на вирусы должна выполняться на брандмауэре, управляющем доступом к сети. Это позволит централизовать проверку на вирусы для всей организации и уменьшить затраты на параллельное сканирование на рабочих станциях. Это также позволит централизовать администрирование антивирусных программ, ограничить число мест, куда должны устанавливаться последние обновления антивирусных программ.

Программа обучения сотрудников компьютерной безопасности должна содержать следующую информацию о риске заражения вирусами:

Антивирусные программы могут обнаружить только те вирусы, которые уже были кем-то обнаружены раньше. Постоянно разрабатываются новые, более изощренные вирусы. Антивирусные программы должны регулярно обновляться (ежемесячно или ежеквартально) для того, чтобы можно было обнаружить самые новые вирусы. Важно сообщать системному администратору о любом необычном поведении компьютера или приложений. Важно сразу же отсоединить компьютер, который заражен или подозревается в заражении, от сети, чтобы уменьшить риск распространения вируса.

Несоблюдение данной политики должно вести к наказанию сотрудника согласно стандартам организации.

Обнаружение:

Все программы должны быть установлены на тестовую машину и проверены на вирусы перед началом их использования в рабочей среде. Только после получения разрешения администратора безопасности можно устанавливать программы на машинах сотрудников.

Помимо использования коммерческих антивирусных программ, должны использоваться эмуляторы виртуальных машин для обнаружения полиморфных вирусов. Все новые методы обнаружения вирусов должны использоваться на этой тестовой машине. Антивирусные программы должны обновляться ежемесячно или при появлении новой версии для выявления самых новых вирусов.

Проверка всех файловых систем должна производиться каждый день в обязательном порядке. Результаты проверок должны протоколироваться, автоматически собираться и анализироваться системными администраторами.

Все данные, импортируемые на компьютер, тем или иным способом (с дискет, из электронной почты и т.д.) должны проверяться на вирусы. Сотрудники должны информировать системного администратора об обнаруженных вирусах, изменениях в конфигурации или странном поведении компьютера или приложений.

При получении информации о заражении вирусом системный администратор должен информировать всех пользователей, которые имеют доступ к программам и файлам данных, которые могли быть заражены вирусом, что вирус возможно заразил их системы. Пользователям должен быть сообщен порядок определения, заражена ли их система, и удаления вируса из системы.

Удаление:

Любая машина, которая подозревается в заражении вирусом, должна быть немедленно отключена от сети . Машина не должна подключаться к сети до тех пор, пока системные администраторы не удостоверятся в удалении вируса. По возможности должны использоваться коммерческие антивирусные программы для удаления вируса. Если такие программы не могут удалить вирус, все программы в компьютере должны быть удалены, включая загрузочные записи при необходимости. Все эти программы должны быть повторно установлены из надежных источников и повторно проверены на вирусы. (В России зарегистрированные пользователи могут обратиться по электронной почте к фирме-производителю программы и получить обновление программы со средствами удаления вируса).

5.2.2. Контроль интерактивных программПрограммная среда в результате появления Интернета превратилась в среду интерактивных программ, примерами которой являются Java и Active X. В этой среде пользователь взаимодействует с сервером с помощью сети. Сервер загружает приложение (апплет) на пользовательский компьютер, который затем его выполняет. При использовании такой стратегии имеет место несколько рисков. Прежде всего нужно верит, что то, что загружается, делает именно то, что должно делать.

Ранее утверждалось, что при использовании таких языков как Java невозможно занести вирус из-за ограничений, встроенных в язык для управления доступом к файловой системе и для управления выполнением программы. Сейчас эти заявления достаточно эффективно опровергнуты. Из-за значительного риска существует несколько уровней гарантий безопасности, которые должен получить пользователь перед использованием этой технологии:

Сервер, с которого загружаются апплеты, должен быть доверенным. Апплет должен выполняться в среде с ограничениями на обращения к файлам, позволяющими выполнять только те функции, которые не влияют на безопасность Апплет должен быть проверен на безопасность перед выполнением Скрипты интерпретируются, а не являются предварительно скомпилированными. Поэтому есть риск, что скрипт может быть модифицирован при передаче по сети и не будет выполнять свои функции.Модели безопасности Java и ActiveX

Java - это язык программирования, разработанный Sun Microsystems для того, чтобы был механизм, позволяющий загружать по Интернету программы и выполнять их на большом числе рабочих станций и персональных компьютеров. Java является интерпретируемым при выполнении, и на самом деле выполняется при помощи программы, называемой виртуальная машина Java(JVM). JVM имеется для Unix, Windows, Macintosh и ряда других ОС, что позволяет выполнять апплеты Java в гетерогенной компьютерной среде.

Модель безопасности Java - строгий контроль среды, в которой выполняются апплеты, с помощью создания безопасной отдельной Среды выполнения для работы апплета. Апплеты могут взаимодействовать только с сервером, с которого они были загружены, и им запрещено обращаться к локальным дискам и устанавливать сетевые соединения. Но в Java было обнаружено много ошибок, которые позволяют профессионалам создавать апплеты, легко обходящие ограничения безопасной Среды. Sun ответил на это, сделав "стенки" безопасной Среды выше, но и после этого регулярно обнаруживаются новые уязвимые места.

Active X - это порождение OLE-технологии Microsoft, позволяющей программистам взаимодействовать с функциями стандартных приложений, таких как текстовые процессоры и электронные таблицы. Active X позволяет приложениям взаимодействовать через Интернет, а апплетам загружаться на пользовательскую машину и получать доступ к локальным ресурсам.

Модель безопасности Active X сильно отличается от модели Java. Active X позволяет пользователю указать взаимоотношения доверия с сервером, с которого загружается апплет. Если серверу доверяют, и он аутентифицирован с помощью электронных сертификатов, апплет Active X может быть загружен и будет работать как обычная программа. Могут использоваться цифровые подписи, называемые Authenticode, для проверки того, что программа была написана доверенным программистом и не была модифицирована.

Ни одна из моделей безопасности не является совершенной. Подход Java ограничивает разрушения, которые может вызвать враждебный апплет - если будут найдены и исправлены все ошибки в Java. Подход Active X отражает организацию покупки и установки коммерческих программ, но он требует слишком много авторизации для обычного пользователя. Некоторые производители брандмауэров поддерживают блокирование и аутентификацию апплетов на своих брандмауэрах.

Следует отметить, что пользователь может и не подозревать, что он загрузил апплет и этот апплет выполнился на его компьютере. Поэтому должны быть предприняты такие меры безопасности, которые бы предотвращали такие случаи.

Низкий риск

Пользователи должны быть проинформированы о рисках интерактивных программ, и о том, как сконфигурировать свои браузеры так, чтобы предотвратить загрузку апплетов.

Средний риск

Если это возможно, брандмауэыр должны быть сконфигурированы так, чтобы блокировать загрузку апплетов из внешних источников и загрузку апплетов из внутренних доверенных сетей внешними пользователями, если только для защиты от недоверенных источников не используется технология аутентификации.

Пользователи должны сконфигурировать свои браузеры так, чтобы загрузка апплетов была возможна только из надежных источников. Если это невозможно, то браузеры следует сконфигурировать так, чтобы загрузка апплетов была запрещена.

При необходимости следует разрешить загружать апплеты только в исследовательских сетях, но не в тех, которые используются для обеспечения работы организации.

Высокий риск

Использование интерактивных программ запрещено. Веб-браузеры, и по возможности брандмауэры, должны быть сконфигурированы так, чтобы загрузка апплетов была запрещена. Сотрудники отдела автоматизации должны проводить аудирование конфигурации браузеров. Несоблюдение этой политики должно приводить к административным наказаниям.

5.2.3. Лицензирование программИнтернет позволил многим компаниям использовать новые пути распространения программ. Большое число компаний позволяют пользователям загружать тестовые версии их продуктов, иногда демо-версии, или версии, которые работают ограниченное время. Тем не менее, много компаний применяют подход shareware (попробуй, а потом купи), при котором можно загружать полнофункциональные версии программ для тестирования, а пользователь должен зарегистрироваться и заплатить, если он будет использовать программу в коммерческих целях.

Когда пользователи не регистрируются или делают это неправильно с программами, загруженными через Интернет, организация может оказаться нарушителем правил лицензирования программ. Это может привести к судебным искам, или потере репутации при обнаружении таких фактов. В США есть специальные компании и организации занимающиеся активным поиском нарушителей и организующие судебные процессы против организаций-нарушителей. Политика безопасности Интернета должна детально описывать корпоративную политику в отношении загрузки коммерческих программ.

Низкий риск

Следует соблюдать правила лицензий производителей программ для всех коммерческих программ, загруженных по Интернету. Тестовые версии программ должны быть удалены по истечении периода тестирования, или организацией должна быть приобретена легальная версия программы.

Средний-высокий риск

Коммерческие программы запрещается загружать через Интернет без разрешения системного администратора. Все программы, используемые на компьютерах организации, могут быть установлены только ситсемными администраторами в соответствии с правилами лицензий. Сотрудники отдела автоматизации должны периодически инспектировать компьютеры на предмет соблюдения правил лицензий и отсутствия неразрешенных программ. При выявлении фактов установки нелицензионных и неразрешенных программ виновные будут наказаны.

5.3. ШифрованиеШифрование - это основное средство, обеспечивающее конфиденциальность информации, посылаемой по Интернету. Шифрование может использоваться для защиты любого трафика, такого как электронные письма или загружаемые файлы. Кроме того, шифрование может защитить информацию при ее хранении, например в базах данных, находящихся на компьютере, физическую безопасность которого нельзя обеспечить (например, на ноутбуке сотрудника в командировке).

При использовании шифрования возникает ряд административных проблем:

Правительство США сейчас наложило ограничения на экспорт сильных криптографических алгоритмов, которыми сейчас считаются системы шифрования с ключом длиннее 40 бит, не позволяющие восстановить ключ. Внутри США нет ограничений на использование шифрования. Но для использования его в зарубежных странах или в сетях, часть которых находится за границей, нужно получить разрешение на экспорт. Кроме того, некоторые страны, такие как Франция и Китай, имеют свои собственные ограничения на использование шифрования. Поэтому в каждом случае надо тщательно разбираться, не будут ли нарушены законы другой страны.

Способность руководства организации контролировать внутренние каналы связи или аудировать свои компьютерные системы зависит от использования шифрования. Если служащий шифрует посылаемое электронное письмо, или жесткий диск на своем компьютере, то системные администраторы не смогут произвести аудит таких сообщений и файлов. Кроме того, при потере ключей для расшифровки, данные могут быть потеряны навсегда. Если вашей организации требуется подобный контроль или гарантии восстановления данных, то политика должна требовать в обязательном порядке использования систем шифрования, поддерживающих восстановление ключей.

Существует большое число алгоритмов шифрования и стандартов длин ключей. Политика должна требовать использования алгоритмов, которые уже достаточно долго используются и доказали на практике, что они обеспечивают безопасность данных. Длина ключей шифрования должна определяться на основе важности шифруемых данных. Как правило, в настоящее время ключи короче, чем 40 бит, могут использоваться только в корпоративной сети за брандмауэром. В Интернете ведущие криптографы рекомендуют использовать ключи с длиной не менее 75 бит - но лучше длиной 90 бит. DES использует 56 бит, которые будут приемлемы только на год-два. NIST разрабатывает новый стандарт усиленного шифрования. Пока же рекомендуется тройной DES, имеющий эффективную длину ключа 112 бит.

Руководство по компьютерной безопасности NIST содержит более подробную информацию о шифровании и криптографии.

5.3.1. Общая политика для шифрованияДля обеспечения гарантий согласованного использования шифрования политика должна установить стандарты, которым должны удовлетворять системы шифрования, используемые в организации, явно специфицировав алгоритмы и их параметры. Для обеспечения взаимной работоспособности систем и сокращения затрат, должны быть выбраны стандартные продукты (в России, это могут быть сертифицированные ФАПСИ программы семейства "Верба"). Хотя на рынке имеется большое число коммерческих продуктов шифрования, организациям следует понимать, что шифрование приведет к появлению дополнительных расходов. Безопасная генерация, хранение и распространение ключей в организации, а также обеспечение гарантий взаимной работоспособности, и восстановления ключей потребует значительных ресурсов. (Как правило, восстановление ключей неактуально для Интернета, кроме организаций с высоким уровнем риска, но те же алгоритмы скорее всего будут использоваться при хранении информации).

Средний-высокий

Для ...(перечислите типы информации) должно использоваться шифрование при их хранении в небезопасных местах или передаче по открытым сетям, таким как Интернет. Шифрование любой другой информации организации должно осуществляться только после получения письменного разрешения на это. При использовании шифрования в организации должны применяться только утвержденные в организации стандартные алгоритмы и продукты, их реализующие. Для шифрования конфиденциальной информации минимально допустимой длиной ключа является 56 бит - рекомендованной длиной является 75 бит.

Безопасность системы шифрования очень зависит от секретности используемых ключей шифрования - порядок безопасной генерации и администрирования ключей шифрования является очень важным.

(Конкретный отдел) отвечает за разработку порядка использования шифрования и за обучение пользователей этим приемам.

Низкий-средний

Ключи шифрования должны иметь гриф безопасности такой же, как и наиболее критичная информация в компании, и доступ к ним должен быть ограничен только теми сотрудниками, кому он требуется в силу их обязанностей. Ключи для шифрования должны создаваться с помощью таких средств, которые нельзя было бы легко воспроизвести посторонним лицам.

Средний-высокий

Для генерации ключей шифрования информации организации требуется использовать генераторы случайных чисел на основе специальных устройств. Для использования программных генераторов случайных чисел необходимо получить письменное разрешение. Ключи шифрования считаются критической информацией, и доступ к ним должен быть ограничен только теми сотрудниками, кому он требуется в силу их обязанностей.

Для симметричных систем шифрования, таких как DES, ключи должны распространяться среди сотрудников с помощью защищенных каналов. Так как компрометация этих секретных ключей сделает шифрование бесполезным, политика безопасности должна детально описывать допустимые способы распространения таких ключей.

При использовании шифрования для распространения секретных ключей должны использоваться безопасные способы. Допустимыми способами являются:

использование алгоритмов обмена открытыми ключами внутреннее письмо в двойном конверте письмо, посланное курьерской почтой, в двойном конвертеКлючи шифрования не должны посылаться электронной почтой, если только электронное письмо не было зашифровано с помощью ключей, обмен которыми уже произошел по защищенному каналу . Ключи, используемые для шифрования информации, должны меняться так же часто, как и пароли, используемые для доступа к информации.

Зашифрованные данные могут быть навсегда потеряны при утере или искажении ключа. Так как шифрование обычно используется для защиты важной информации, потеря ключей шифрования может привести к значительным потерям. Был разработан ряд подходов для того, чтобы обеспечить гарантии постоянное доступности ключей шифрования и реализован в коммерческих продуктах. Но так как эта технология только появилась, при совместном использовании нескольких продуктов возможны проблемы - сотрудники отдела безопасности должны разработать список допустимых технологий и комбинаций продуктов.

Все средства шифрования должны обеспечивать гарантии доступности ключей шифрования для руководства организации при шифровании информации организации. При использовании шифрования должна использоваться утвержденная в компании технология восстановления ключа. Использование шифрования с отсутствием такой. возможности должно требовать получения письменного разрешения руководства.

Использование технологий шифрования с открытыми ключами требует создания для каждого пользователя секретного и открытого ключей и их рассылки. Открытые ключи должны распространяться и храниться таким образом, чтобы они были доступны всем пользователям. В продвинутых приложениях могут использоваться электронные сертификаты для распространения открытых ключей через центры сертификатов. Закрытые ключи аналогичны паролям, и должны храниться в тайне каждым пользователем. Организации могут принять решение о том, чтобы все секретные ключи сотрудников были известны руководству.

Низкий

Организация должна иметь список открытых ключей для всех авторизованных на это сотрудников. Этот список должен храниться на сервере аутентификации или распространяться по электронной почте. Секретные ключи пользователей должны храниться так же, как и пароли.

Средний-высокий

Сервер сертификационного центра организации должен хранить текущие открытые ключи для всех авторизованных на это сотрудников. Для безопасного взаимодействия с внешними пользователями организация должна использовать электронные сертификаты только из утвержденного списка сертификационных центров.

Секретные ключи пользователей должны храниться так же, как и пароли. О любом подозрении на компрометацию секретного ключа пользователь должен немедленно доложить в службу безопасности.

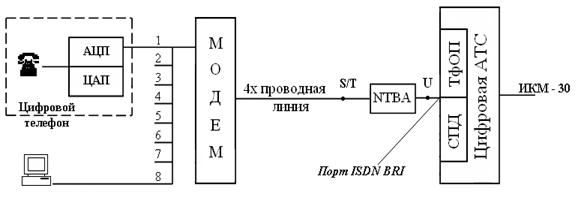

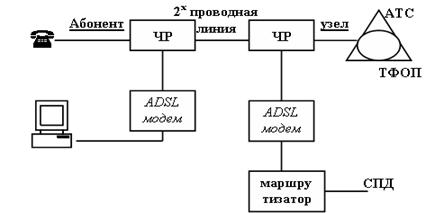

5.3.2. Удаленный доступОрганизации могут использовать для удаленного доступа как Интернет, так и телефонные линии. За обоими видами соединений требуется контроль, но большую опасность представляют соединения с Интернетом. Злоумышленник, перехватывающий сеанс удаленного пользователя может прочитать весь трафик, включая передаваемые файлы, письма, и информацию для аутентификации. Проблема перехвата сеансов уже обсуждалась в разделе про аутентификацию. Если же организации шифруют весь сеанс, то это решит как проблему аутентификации, так и вопросы конфиденциальности. Для организаций с уровнем риска, не ниже среднего, следует использовать шифрование для предотвращения неавторизованного просмотра информации, передаваемой в ходе сеанса удаленного пользователя.

Средний-высокий

Весь удаленный доступ к компьютерам организации либо через Интернет, либо через телефонные линии, должен использовать шифрование для обеспечения конфиденциальности сеанса. Для удаленного доступа должны использоваться только утвержденные в организации продукты, чтобы обеспечить гарантии взаимной работоспособности программ, реализующих технологии шифрования удаленного доступа к серверу.

Информация о получении доступа к компьютерам организации, такая как телефонные номера модемов, считается конфиденциальной. Эта информация не должна сообщаться в BBS, телефонных справочниках, визитных картах, или иным способом быть доступной посторонним лицам без письменного разрешения начальника отдела автоматизации. Начальник отдела автоматизации периодически сканирует входящие телефонные линии для проверки соблюдения политик безопасности и может периодически менять телефонные номера, чтобы сделать более трудным обнаружение посторонними лицами телефонных номеров организации.

5.3.3. Виртуальные частные сети (Virtual Private Networks)Шифрование также используется для создания виртуальных частных сетей в Интернете. Этот вопрос рассматривается далее.

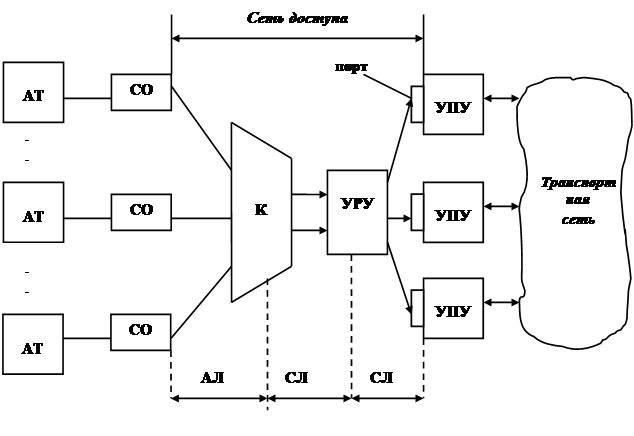

5.4. Архитектура системыСоединение с Интернетом приводит к необходимости внесения ряда изменений в архитектуру автоматизированной системы организации, чтобы увеличить общую безопасность АС. Проблемы, связанные с брандмауэрами, обсуждаются в другой главе. Другими важными архитектурными вопросами, требующими принятие решения на уровне политики, являются использование Интернета для соединения физически разделенных сетей(виртуальных частных сетей), удаленный доступ к системам из Интернета, и доступ к внутренним базам данных из Интернета. Все эти вопросы рассмотрены ниже.

5.4.1. Виртуальные частные сети (Virtual Private Networks)Многие организации имеют несколько локальных сетей и информационных сервером, находящихся в физически удаленных друг от друга местах. Если требуется обеспечить доступ к информации для всех сотрудников организации, то часто используются выделенные линии для соединения ЛВС с глобальными сетями. Выделенные линии достаточно дороги, и поэтому Интернет является хорошей альтернативой для соединения нескольких ЛВС.

Основным недостатком использования Интернета для этой цели является отсутствие конфиденциальности данных, передаваемых по Интернету между ЛВС, а также уязвимость к подмене пакетов и другим атакам. VPN используют шифрование для обеспечения безопасности. Обычно шифрование выполняется между брандмауэрами, и безопасное взаимодействие возможно только для небольшого числа ЛВС.

Безопасность - не единственный вопрос, возникающий при соединении ЛВС с Интернетом. Сейчас Интернет не предоставляет гарантий в пропускной способности канала и его надежности. Файлы и сообщения могут быть переданы с задержками или не доставлены вообще, и это зависит от общего состояния сетей и отдельных маршрутизаторов, составляющих Интернет.

Средний-высокий

Виртуальные частные сети между ЛВС не должны использовать Интернет для передачи критичного к оперативности передачи трафика. Если уровень надежности, предоставляемый Интернетом, недостаточен для обеспечения требуемого уровня сервиса, для передачи данных должны использоваться другие способы.

Высокий

При использовании Интернета для организации виртуальных частных сетей между ЛВС должны иметься средства, обеспечивающие быстрое создание резервного канала для передачи в случае временной невозможности передачи через Интернет..

Важным вопросом при создании виртуальных частных сетей является то, что в каждой ЛВС должны использоваться эквивалентные политики безопасности. VPN по существу создает одну большую сеть из группы независимых ранее сетей. Поэтому безопасность VPN будет равна безопасности наименее защищенной ЛВС - если хотя бы одна ЛВС позволяет осуществить незащищенный доступ по коммутируемым линиям, то под угрозой окажутся все ресурсы VPN.

Создание виртуальной частной сети с помощью Интернета между отдельными сетями организации требует письменного разрешения ответственного за безопасность. Добавление сетей к существующей VPN также требует письменного разрешения. Перед подключением сети к VPN должен быть выполнен анализ и, при необходимости, доработка используемых в ней политик безопасности.

Существует несколько вариантов создания VPN:

Защищенные каналы - брандмауэр шифрует весь трафик, передаваемый удаленному хосту или сети, и расшифровывает весь трафик, принятый от них. Трафик между хостами в VPN, связанными защищенными каналами, передается свободно, как будто между ними нет брандмауэров. На самом деле трафик маршрутизируется брандмауэрами VPN, обработка его прокси-серверами и аутентификация не требуется. Любые два хоста внутри VPN, связанные защищенными каналами, могут свободно обмениваться данными между собой, и предоставлять все сервисы TCP/IP, которые у них имеются. Защищенные каналы часто используются для соединения географически разделенных сетей, принадлежащих одной организации, каждая из которых имеет свое собственное подключение к Интернету через провайдера, в одну виртуальную сеть безопасным способом.

Частные каналы - трафик между брандмауэром и удаленным хостом шифруется так же, как и для защищенного канала. Но трафик между удаленными хостами, связанными частными каналами, не передается свободно, а должен быть обработан прокси-сервером брандмауэра, а соединение аутентифицировано, как того требует обычная политика доступа для прокси-сервера. Этот вид канала обеспечивает аутентификацию отправителя трафика и конфиденциальность данных, но в данном случае две сети обеспечивают наличие двух различных периметров безопасности, и могут использоваться только те сервисы, для которых сконфигурирована передача прокси-серверу в брандмауэре. Частные каналы часто используются для организации связи между сетями различных организаций, которые не хотят предоставлять полного доступа к их сетям, и требуют конфиденциальности трафика между ними.

Промежуточные каналы - эти каналы используются для промежуточной передачи зашифрованного трафика между хостами за брандмауэрами, которые (хосты) сами входят в состав другой VPN. Это позволяет брандмауэру, находящемуся между двух других VPN быть сконфигурированным так, что он только передает зашифрованные данные. Он не расшифровывает трафик и даже не знает ключа шифрования, ему надо лишь знать адреса хостов по обе стороны брандмауэра, участвующих в организации этого канала, чтобы определить, какие зашифрованные пакеты пропускать. Такая архитектура позволяет использовать промежуточный брандмауэр как маршрутизатор.

Низкий-средний

Для VPN, использующих Интернет, брандмауэры организации должны работать в режиме защищенного канала, шифровать трафик VPN, и не требовать использования прокси-серверов для его обработки

Высокий

Для VPN, использующих Интернет, брандмауэры организации должны работать в режиме частного канала, шифровать трафик VPN, и требовать использования прокси-серверов брандмауэра для ограничения доступа к сервисам со стороны удаленных хостов VPN.

5.4.2. Удаленный доступ к системеХотя атаки из Интернета привлекают к себе много внимания прессы, большинство проникновений в компьютеры происходит через модемы. Как уже говорилось, существует несколько конфигураций для обеспечения удаленного доступа по коммутируемым каналам. В целом, основная проблема - аутентификация, обеспечение гарантий того, что только законные пользователи могут получить удаленный доступ к вашей системе. Большинству организаций рекомендуется применять одноразовые пароли и смарт-карты.

Другой проблемой является контроль за использованием возможностей удаленного доступа. Самым эффективным является объединение модемов, используемых для удаленного доступа, в сервера доступа или модемные пулы.

Низкий уровень

Все пользователи, имеющие возможность доступа к компьютерам организации через модемы, должны периодически менять пароли. Прямые подключения к компьютерам организации, используемым в производственных целях, должны осуществляться только после получения письменного разрешения начальника отдела автоматизации.

Средний-высокий

Все пользователи, которые имеют доступ к компьютерам организации через модемы, должны использовать одноразовые пароли. Прямые подключения к компьютерам организации, используемым в производственных целях, должны осуществляться только после получения письменного разрешения начальника отдела автоматизации и начальника отдела информационной безопасности. Использование отдельных модемов для подключения к компьютерам организации запрещено.

Низкий-средний-высокий

Информация о получении доступа к компьютерам организации, такая как телефонные номера модемов, считается конфиденциальной. Эта информация не должна сообщаться в BBS, телефонных справочниках, визитных картах, или иным способом быть доступной посторонним лицам без письменного разрешения начальника отдела автоматизации. Начальник отдела автоматизации периодически сканирует входящие телефонные линии для проверки соблюдения политик безопасности и может периодически менять телефонные номера, чтобы сделать более трудным обнаружение посторонними лицами телефонных номеров организации.

5.4.3. Доступ к внутренним базам данныхДругим важным вопросом является обеспечение безопасности доступа извне к внутренним базам данных. Для небольших, относительно статичных групп пользователей (сотрудников организации), решением может оказаться создание VPN, которая охватывает всех пользователей, которым нужен доступ к внутренним базам. Но для больших и часто меняющихся групп пользователей требуютс другие способы обеспечения безопасности доступа.

Одним из решений является размещение базы данных снаружи брандмауэра. Это приводит к снижению риска для внутренних систем, но делает базу данных уязвимой для атак извне, и может потребовать организации взаимодействия через брандмауэр с внутренними системами для внесения изменений в базу. Такой подход является в большинстве случаев неприемлемым во многих случаях, когда к базе данных требуется частый доступ из внутренних систем.

Другой подход - обеспечить доступ к базе со стороны внешнего (находящегося за брандмауэром) сервера через брандмауэра. Многие брандмауэры сейчас имеют в составе SQL-прокси для снижения риска при использовании такого варианта. Использование прокси-серверов такого рода достаточно сложно, требует обучения сотрудников и привлечения специалистов для обеспечения гарантий безопасности. Конфигурирование брандмауэра таким образом, чтобы он просто разрешал такие соединения, очень увеличивает риск и должно избегаться.

Низкий-средний

Все соединения внешних пользователей с внутренними базами данных должны проходить через соответствующие прокси-сервера на брандмауэре организации. На брандмауэре могут быть установлены только те прокси-сервера, которые утверждены начальником отдела автоматизации.

Высокий

Доступ внешних пользователей к внутренним базам данных запрещен. Если деятельность организации требует WWW-доступа или доступа через Интернет к базам данных организации, эти базы данных должны быть размещены за пределами брандмауэра организации. Обновления в эти базы данных вносятся с помощью таких носителей информации, как флоппи-диски и другие переносимые носители информации. Вся конфиденциальная или критическая информация на внешнем сервере должна быть зашифрована.

5.4.4. Использование нескольких брандмауэровVPN - это только один пример использования нескольких брандмауэров. Требования обеспечения большой пропускной способности канала, его надежности часто могут потребовать установки нескольких брандмауэров, работающих параллельно. Так как они работают параллельно, политики безопасности, реализуемые ими, должны быть идентичны, или результирующий уровень безопасности будет равен уровню безопасности наименее безопасного брандмауэра.

При использовании нескольких параллельно работающих брандмауэров для обеспечения нужной надежности или пропускной способности, конфигурация каждого брандмауэра должна быть идентичной, и все они должны администрироваться одним и тем же администратором. Начальник отдела автоматизации должен утверждать любые изменения в брандмауэрах такого типа.

Несколько внутренних брандмауэров могут также использоваться для сегментации сетей в целях управления доступом к критическим данным и протоколирования такого доступа. Называемые брандмауэрами "интранета", такие конфигурации брандмауэров часто используются в организациях с уровнем риска, выше среднего, для защиты компьютеров, работающих с финансовой информацией или информацией о сотрудниках.

Средний-высокий

Любая критическая или конфиденциальная информация, доступная из внутренних сетей, соединенных с Интернетом, должна быть защищена с помощью брандмауэра, установка которого утверждена руководством. Этот брандмауэр должен быть сконфигурирован так, чтобы доступ к таким данным могли иметь только авторизованные на это внутренние пользователи.

Управление нагрузкой - это процесс, посредством которого сетевой трафик, проходящий по сети, распределяется между несколькими брандмауэрами для достижения высокой пропускной способности сети. Причин для этого две - необходимость разделения наргузки и наличия резервного брандмауэра (в случае выхода из строя одного брандмауэра безопасность будет все равно обеспечиваться). Поэтому, организация может включить в политику следующее положение:

Может быть установлен более чем один брандмауэр, чтобы в случае выхода из строя одного брандмауэра, доступ к нашей сети контролировался брандмауэром, и чтобы нагрузка равномерно распределялась между брандмауэрами. В такой конфигурации параметры всех брандмауэров должны быть идентичны для поддержания согласованной безопасности.

5.5. Улаживание происшествий с безопасностьюПроисшествие с безопасностью - это событие, которое нанесло или может нанести вред (отрицательно сказаться на) работе компьютеров и сетей, последствием которого могут быть компьютерное мошенничество, использование компьютеров не по назначению, потеря или разрушение собственности организации или информации. Примерами происшествий являются проникновения в компьютерные системы, использование уязвимых мест в компьютерных системах, заражение компьютеров вирусами или другими вредоносными программами.

Хотя при защите соединения с Интернетом в основном защищаются от внешних угроз, неправильное использование соединений с Интернетом внутренними пользователями часто тоже является значительной угрозой. Внутренние пользователи могут получить доступ к большому числу внутренних баз данных через VPN или интранеты, которого не имели ранее. Они могут также взаимодействовать с другими системами в Интернете, что может привести к тому, что ваш компьютер станет компьютером, с которого будет организована атака. Улаживание происшествий должно охватывать и такие внутренние происшествия, а не только те, которые вызываются внешними угрозами.

5.5.1. Введение в обнаружение происшествияОбнаружение происшествия (intrusion detection) играет важную роль в реализации политики безопасности организации. Вместе с развитием информационных систем должны развиваться и системы безопасности для поддержания своей эффективности. Использование распределенных систем привело к появлению большого числа уязвимых мест, и поэтому недостаточно просто "закрыть двери и запереть их на все замки". Требуются гарантии того, что сеть безопасна - что "все двери закрыты, надежны, а замки крепки". Системы обнаружения происшествий могут частично обеспечить такие гарантии.

Обнаружения происшествия выполняет две важные функции в защите информационных ценностей. Во-первых, оно является обратной связью, позволяющей уведомить сотрудников отдела информационной безопасности об эффективности компонент системы безопасности. В некотором смысле обнаружение происшествий аналогично лакмусовой бумажке для подсистем защиты периметра безопасности, таких как брандмауэры и системы управления доступом по коммутируемым линиям. Отсутствие обнаруженных вторжений при наличии надежной и эффективной системы обнаружения происшествий является свидетельством того, что оборона периметра надежна. Во-вторых, оно является пусковым механизмом, приводящим в действие запланированные ответные меры безопасности.

Эта часть содержит обзор различных методов, которые могут быть использованы для обнаружения вторжения в компьютерные информационные системы. Там приводится достаточно представительный список средств, которые используют организации сегодня, так как постоянно будут появляться новые средства. Не все из этих средств могут быть использованы в любой сети. Вместо этого вы должны использовать те средства, которые являются уместными в контексте ваших ценностей, вашей оценки риска, вашего обоснования затрат на защиту, и ваших ресурсов, которые могут быть использованы в таких ситуациях.

Безопасность обычно реализуется с помощью комбинации технических и организационных методов. Вашей организации следует принять решение о том, какую роль будут играть технические методы в реализации или обеспечении безопасности. Методы, приведенные здесь, в основном являются техническими, но некоторые из них нуждаются в сопровождении организационными мерами, связанными с ними.

Последняя часть раздела содержит примеры положений политики безопасности о обнаружении происшествий.

5.5.2. Методы обнаружения происшествияОбнаружение происшествия может быть реализовано несколькими способами, и выбор метода должен основываться на типе защищаемой сети, используемой системе для защиты периметра, и уровня защиты, требуемого политикой безопасности организации. Существует ряд методов для обнаружения вторжения злоумышленника.

Независимо от того, какой метод используется, организация должна иметь специальную группу для расследования происшествий. Этот могут быть ответственные за прием звонков от пользователей о подозрениях на происшествие, или это может быть специальная группа, использующая предупредительные меры и средства для предотвращения происшествий. "NIST Computer Security Handbook" содержит более подробную информацию о создании этой группы, а в центрах CERT и CIAC можно найти много полезной информации для этой группы и получить оперативную консультацию.

Одним из методов является пассивное ожидание заявлений от пользователей о подозрительных событиях. Обычно в заявлениях может сообщаться, что какие-то файлы изменились или были удалены, или что диски на серверах заполнены до отказа по непонятным причинам. Достоинством этого метода является то, что его легко реализовать. Но у него имеется ряд серьезных недостатков. Ясно, что такой метод не обеспечит дополнительной защиты информационных систем или гарантий выполнения политики безопасности. Умные атакующие вообще не будут делать ничего такого, что приведет к появлению подозрительных симптомов. Со временем станет ясно, что сеть была атакована, но будет слишком поздно, чтобы предотвратить ущерб организации. В худшем случае первым признаком того, что что-то не в порядке, может оказаться появление в организации сотрудников правоохранительных органов или репортеров.

Другим методом является периодический анализ журналов, поиск в них сообщений о необычных событиях. Такими событиями могут быть большое число неудачных попыток аутентификации, большое число попыток нарушить полномочия по доступу к файлам, необычные пакеты в сетевом трафике, и т.д. Этот метод обеспечивает некоторую дополнительную защиту по сравнению с пассивным ожиданием заявлений от пользователей. При довольно частом аудите он может дать достаточно информации, чтобы ограничить последствия атаки. Как правило, современные компьютеры и сети предоставляют требуемые возможности по аудированию в качестве опций конфигурации систем. Часто эти возможности по умолчанию отключены и должны быть явно включены. Этот метод требует принятия постоянных организационных мер. Его эффективность зависит от согласованного и частого просмотра администраторами системных журналов. Если протоколирование встроено в операционную систему или приложение, и эта операционная система или приложение недостаточно защищены от атак, этот метод может быть обойден умными атакующими, которые скрывают свои следы с помощью отключения режима протоколирования в ходе их проникновения, или путем очистки системных журналов.

Можно легко создать средства мониторинга на основе стандартных утилит операционной системы, используя вместе различные программы. Например, может быть создан список контрольных проверок правильности установок полномочий по доступу к файлам. Этот список может потом периодически сопоставляться с текущими установками полномочий по доступу. Различия могут свидетельствовать о неавторизованных модификациях, произведенных в системе.

Важно не делать наблюдение по графику. Системные администраторы могут периодически выполнять многие из команд, используемых для наблюдения, в течение дня. Если они, кроме того, выполняют ряд команд в случайные моменты времени, злоумышленнику становится труднее предсказать ваши действия. Например, если злоумышленник знает, что в 5 часов утра система проверяется на то, что все пользователи отключились, он просто подождет некоторое время, и после завершения этой проверки подключится к системе. Но если системный администратор осуществляет наблюдение в случайные моменты времени дня, злоумышленник не сможет угадать, когда это будет и будет подвергаться большему риску быть обнаруженным.

Средства проверки целостности для Unix, такие как Tripwire, вычисляют эталонные контрольные суммы для файлов или файловых систем, а при последующих проверках вычисляют заново и сравнивают с эталонными для обнаружения модификаций. Эти средства требуют опытного администратора для установки. Требуются определенные затраты времени системного администратора, чтобы гарантировать правильность проверок целостности. Так как механизмы безопасности не являются частью операционной системы или приложения, становится гораздо менее вероятным, что атакующий сможет скрыть свои следы. К сожалению, эти средства могут быть полезны только для выявления атак, связанных с модификацией системных модулей и не могут выявить другие атаки, например, те, в ходе которых информация крадется с помощью копирования файлов.

Сигналы тревоги и предупреждения от систем управления доступом периметра безопасности могут являться признаком начала атаки. Некоторые системы управления доступом, такие как брандмауэры и системы управления доступа удаленных пользователей, могут быть сконфигурированы так, что будут подавать сигналы тревоги при нарушении определенных правил доступа, превышения числа ошибок и т.д. Эти сигналы тревоги могут быть звуковыми, визуальными, сообщениями электронной почты, сообщениями пейджера, или сообщениями системам управления сетью, например SNMP-пакетами. После установки эти средства обнаружения достаточно просто администрировать, так как система может быть сконфигурирована так, что будет посылать сигналы тревоги сетевому администратору, который уже наблюдает за другими параметрами состояния сети, то есть специально выделенный сотрудник не требуется. Тем не менее, будут обнаруживаться только те происшествия, в ходе которых злоумышленник пересекает периметр безопасности. Вторжения из внешних сетей через скрытые или неизвестные каналы не будут обнаружены, так же, как и неавторизованный доступ к критическим серверам сотрудниками организации. Другим фактором, который надо учитывать, является то, что если атакующий смог проникнуть через системы периметр безопасности, то нет гарантий, что он не отключил подачу сигнала тревоги на этих системах.

Существуют автоматизированные средства, которые выполняют анализ трафика в реальном масштабе времени, и используют экспертные системы для обнаружения необычной активности, которая может оказаться признаком атаки. Эти средства могут размещаться на отдельном хосте и устанавливаться на каждой критической системе, или выполнять функции по контролю сегментов сетей и устанавливаться в центральных местах для наблюдения за трафиком. После установки этих средств могут быть обнаружен как внешние, так и внутренние атаки. Так как они не зависят от операционной системы, установленной на сервере или хосте и систем управления доступом периметра безопасности, то атакующим, даже если они и проникли на эти системы, гораздо труднее обойти их. Успешность применения этих систем зависит от точности предсказания последовательностей событий, являющихся признаками проникновения, и это не всегда возможно. Если программа настроена на слишком специфическую последовательность событий, то поведение реального атакующего может не соответствовать ему. Если же указаны слишком общие последовательности событий, от система будет выдавать слишком много ложных сигналов тревоги. Этот подход требует использования сложных эвристик, которые могут чрезмерно усложнить использование этого средства.

Существуют также средства, которые анализируют статистические аномалии и делают на их основе выводы о наличии атаки. Это делается путем создания статистического профиля различных субъектов сетевой активности, таких как отдельные пользователи, группы пользователей, приложения, сервера и т.д., и последующего наблюдения за поведением таких субъектов. Если наблюдаемое поведение выходит за рамки статистического профиля, то это - признак возможной атаки. Этот подход также требует использования сложных эвристик, которые сильно затрудняют использование этого средства.

Использование электронных подписей для программ может помочь установить авторство модулей программ. При периодическом анализе подлинности модулей в защищаемых системах можно выявить подмену программ злоумышленником. Этот экстравагантный подход теоретически позволяет защититься от атак, которые не обнаруживаются средствами периметра безопасности сети, от таких атак, которые используют скрытые каналы, или от атак внутренних пользователей, которые достаточно умны, чтобы обойти средства защиты хоста. Возможные достоинства этого подхода должны быть сопоставлены с низкой вероятностью атак такого рода и сложностью защиты, а также его возможностями обнаружить только модификации программ, такие как замена программ троянскими конями.

5.5.3. Ответные действияПолитика компьютерной безопасности должна определить, какой подход должен использоваться сотрудниками организации в ходе ответных мер при подозрении на атаку. Порядок действий в таких ситуациях должен быть определен заранее и размножен в письменном виде. Должен быть учтен ряд типовых проблем, возникающих при происшествии, чтобы их решение было логичным с точки зрения интересов организации, а не подсказанным паникой, которая может возникнуть при обнародовании факта атаки. Ниже приводятся вопросы, на которые надо обязательно заранее дать ответ:

Кто будет отвечать за принятие решений об ответных действиях? Следует ли привлекать сотрудников правоохранительных органов? Будет ли ваша организация сотрудничать с другими при попытках установить личность злоумышленника? Будет ли атака отражена сразу после ее обнаружения, или вы позволите потенциальному злоумышленнику продолжить свои действия? Если вы позволите ему продолжать, то могут быть получены дополнительные улики, позволяющие выявить способ атаки, что позволит предотвратить ее в будущем, а также возможно выследить злоумышленника и довести дело до суда.Ответы на эти вопросы должны быть частью порядка улаживания происшествия. Если такой порядок не определен, то его надо разработать. Системы обнаружения атаки и порядок улаживания происшествия, кратко описанные здесь, являются только частью программы компьютерной безопасности в организации. Хотя отдельные компоненты имеют самостоятельную ценность (управление доступом, обнаружение атаки, и т.д.), чтобы результат был максимальным, все компоненты должны быть согласованы друг с другом на основании политики безопасности, разработанной для конкретной сети. Например, если сигналы тревоги от сервера поступают группе технической поддержки клиент-серверных приложений, а сигналы тревоги брандмауэра - группе сетевых администраторов, атака может быть недооценена или вообще проигнорирована.

Политика обнаружения атаки - низкий риск

Программно-аппаратные средства:

Функции протоколирования в операционных системах и приложениях должны быть включены на всех хостах и серверах.

Функции подачи сигналов тревоги, а также протоколирование, должны быть включены на всех брандмауэрах и других средствах управления доступом периметра безопасности.

Организационные меры:

Должны выполняться периодические проверки целостности брандмауэров и других систем управления доступом периметра безопасности.

Должен производиться ежедневный анализ системных журналов систем управления доступом периметра безопасности.

Должен производиться еженедельный анализ системных журналов хостов и серверов во внутренней, защищенной сети.

Пользователи должны быть обучены сообщать о всех подозрительных признаках при работе систем своим системным администраторам, а также соответствующим сетевым администраторам или сотрудникам отдела информационной безопасности.

Все сообщения о проблемах при работе пользователей, полученные системными администраторами, должны анализироваться на предмет, не является ли эта проблема признаком атаки. О всех подозрительных событиях они должны сообщать сетевым администраторам и сотрудникам отдела информационной безопасности.

Политика обнаружения атаки -средний риск

Программно-аппаратные средства:

На всех хостах и серверах должны быть включены функции протоколирования.

Функции подачи сигналов тревоги, а также протоколирование, должны быть включены на всех брандмауэрах и других средствах управления доступом периметра безопасности.

Все критические сервера должны иметь дополнительные средства наблюдения за работой пользователей

На всех важных серверах должны быть установлены дополнительные средства наблюдения, такие как tripwire, и соответствующие средства управления доступом к сервисам, а также дополнительные средства протоколирования, обеспечиваемые операционной системой. Таким образом должны быть защищены сервера DNS, сервера аутентификации, сервера безопасности для Unix, контроллеры домена и сервера Exchange для среды Windows NT, и любые сервера приложений, которые считаются важными для решения задач организации.

Организационные меры:

Должны выполняться периодические проверки целостности брандмауэров и других систем управления доступом периметра безопасности.

Должен производиться ежедневный анализ системных журналов систем управления доступом периметра безопасности.

Должен производиться еженедельный анализ системных журналов хостов и серверов во внутренней, защищенной сети.

Пользователи должны пройти курс обучения и быть обучены сообщать о всех подозрительных признаках при работе систем своим системным администраторам, а также соответствующим сетевым администраторам или сотрудникам отдела информационной безопасности.

Все сообщения о проблемах при работе пользователей, полученные системными администраторами, должны анализироваться на предмет, не является ли эта проблема признаком атаки. О всех подозрительных событиях они должны сообщать сетевым администраторам и сотрудникам отдела информационной безопасности.

Должны периодически запускаться средства обнаружения атаки на хост, такие как tripwire.

Сотрудники отдела информационной безопасности или ответственные за нее должны установить контакты с организациями, занимающимися расследованием происшествий с компьютерной безопасностью, а также FIRST (смотрите ww.first.org) и обмениваться информацией об угрозах, уязвимых местах и происшествиях.

Если критические системы не были скомпрометированы, организация должна сначала попытаться выследить злоумышленника, а потом устранить последствия атаки. (ФИО сотрудника) отвечает за принятие решения о том, какие действия будут приниматься для устранения уязвимых мест или попыток получить дополнительную информацию о злоумышленнике. Этот человек должен иметь образование, позволяющее решать юридические проблемы, возникающие в связи с происшествием.

Политика обнаружения атаки - высокий риск

Программно-аппаратные средства:

На всех хостах и серверах должны быть включены функции протоколирования.

Функции подачи сигналов тревоги, а также протоколирование, должны быть включены на всех брандмауэрах и других средствах управления доступом периметра безопасности.

На всех серверах должны быть установлены дополнительные средства наблюдения, такие как tripwire, и соответствующие средства управления доступом к сервисам, а также дополнительные средства протоколирования, обеспечиваемые операционной системой.

На всех критических серверах должны быть установлены дополнительные средства обнаружения атак, которые работают по принципам, отличным от тех, которые используются основными средствами этого рода, установленными на всех серверах. Например, если основным средством обнаружения атаки является tripwire, которое использует сравнение контрольных сумм для проверки целостности системы, то на важных серверах должны быть установлены экспертные системы, использующие статистические аномалии для выявления атаки.

Во всех местах сети, в которых происходит концентраций трафика, должны быть установлены средства обнаружения атак, следящие за появлением в трафике признаков атак, соответствующим признакам, имевшим место при известных атаках.

Организационные меры:

Должны выполняться периодические проверки целостности брандмауэров и других систем управления доступом периметра безопасности.

Должен производиться ежедневный анализ системных журналов систем управления доступом периметра безопасности.

Должен производиться ежедневный анализ системных журналов хостов и серверов во внутренней, защищенной сети.

Пользователи должны пройти курс обучения и быть обучены сообщать о всех подозрительных признаках при работе систем своим системным администраторам, а также соответствующим сетевым администраторам или сотрудникам отдела информационной безопасности.

Все сообщения о проблемах при работе пользователей, полученные системными администраторами, должны анализироваться на предмет, не является ли эта проблема признаком атаки. О всех подозрительных событиях они должны сообщать сетевым администраторам и сотрудникам отдела информационной безопасности.

На всех хостах должны ежедневно запускаться средства обнаружения атаки на хост, такие как tripwire.

Системы анализа трафика для обнаружения вторжения должны периодически проверяться на предмет правильности работы и корректной конфигурации.

Сотрудники отдела информационной безопасности или ответственные за нее должны установить контакты с организациями, занимающимися расследованием происшествий с компьютерной безопасностью, а также FIRST (смотрите www.first.org) и обмениваться информацией об угрозах, уязвимых местах и происшествиях.

Организация должна попытаться возбудить уголовное дело против злоумышленника, но не должна оставлять незаделанными уязвимые места, чтобы получить больше информации о злоумышленнике.

5.6. Организационные мерыПолитика безопасности Интернета должна быть тесно связана с повседневным использованием Интернета сотрудниками организации и повседневным управлением сетью и компьютерами. Она также должна быть интегрирована в культуру организации посредством обучения. Этот документ в основном описывает технические стороны политики. Но административные вопросы, такие как распределение обязанностей за поддержание безопасности, порой более важны. Этот раздел описывает дополнительные аспекты безопасности в Интернете, которые должны быть учтены с помощью организационных мер.

Помимо массы технических и административных обязанностей сетевого администратора, связанных с поддержанием работоспособности сетей организации, ряд его обязанностей напрямую связан с соединением с Интернетом. Эта глава описывает проблемы, которые не были рассмотрены в других главах.