Навигация

Внутренний пакет направляется через маршрутизаторы внутренней сети или непосредственно к узлу-адресату

4. Внутренний пакет направляется через маршрутизаторы внутренней сети или непосредственно к узлу-адресату.

4. 4. Комбинация защищённых связей.

Отдельная защищенная связь может использовать либо протокол АН, либо ESP, но никак не оба эти протокола одновременно. Тем не менее, иногда конкретный поток обмена данными может требовать и сервиса АН, и сервиса ESP. Кроме того, конкретному потоку обмена данными может понадобиться сервис IPSec для связи между главными узлами и другой сервис для связи между шлюзами защиты, например брандмауэрами. Во всех этих случаях одному потоку для получения всего комплекса услуг IPSec требуется несколько защищенных связей. Здесь вводится понятие пучка защищенных связей (security association bundle), обозначающее набор защищенных связей, посредством которых потоку должно предоставляться необходимое множество услуг IPSec. При этом защищенные связи в пучке могут завершаться в различных конечных точках.

Защищенные связи могут быть объединены в пучки следующими двумя способами.

§ Транспортная смежность. Применение более одного протокола защиты к одному пакету IP без туннелирования. Этот подход к созданию комбинации АН и ESP оказывается эффективным только для одного уровня вложения: дальнейшие вложения не дают дополнительного выигрыша, поскольку обработка выполняется в одной инстанции — IPsec (конечного) получателя.

§ Повторное туннелирование. Применение нескольких уровней протоколов защиты с помощью туннелирования IP. Этот подход допускает множество уровней вложения, поскольку туннели могут начинаться и завершаться в разных использующих IPsec узлах сети вдоль маршрута передачи данных.

Эти два подхода можно объединить (например, организовав в части туннельной защищенной связи между шлюзами защиты транспортную защищенную связь между находящимися на пути узлами).

Заключение.

Исходя из рассмотренных уровней защиты потока данных в Web и архитектуры построения сети на основе стека TCP/IP был произведён обзор стандартов, существующих в настоящее время и обеспечивающих надёжную передачу данных (по e-mail), если используемое нами программное и аппаратное обеспечение поддерживает комплекс требований, изложенных в этих стандартах.

Итак, рекомендуемые меры и средства для защиты электронной переписки:

1. Сильные средства аутентификации, например, технология двухфакторной аутентификации.

2. Эффективное построение и администрирование сети. Речь идет о построении коммутируемой инфраструктуры, мерах контроля доступа и фильтрации исходящего трафика, закрытии «дыр» в программном обеспечении с помощью модулей- «заплаток» и регулярном его обновлении, установке антивирусных программ и многом ином.

3. Криптографию, основанную на сильных криптоалгоритмах (Симметричные - RC4, RC5, CAST, DES, AES, оптимальная длина ключа которых = 128 разрядов, ассиметричные - RSA, Diffie-Hellman и El-Gamal, оптимальная длина которых 2048 разряда.

4. Если криптографический алгоритм, используемый в системе достаточно стоек, а генератор случайных чисел, используемый для создания ключей, никуда не годится, любой достаточно опытный криптоаналитик в первую очередь обратит своё внимание именно на него.

5. Если удалось улучшить генератор, но ячейки компьютера не защищены, после того как в них побывал сгенерированный ключ, грош цена такой безопасности.

6. Следует учитывать, что большинство сбоев в обеспечении информационной безопасности происходит не из-за найденных слабостей в криптографических алгоритмах и протоколах, а из-за вопиющих оплошностей в их реализации.

7. Данная мера, которая в основном используется для усиления защиты электронных коммерческих операций, может быть реализована и для защиты обычной e-mail. Это построение многоуровневой эшелонированной системы обороны, которая заключается в реализации защиты на нескольких уровнях модели OSI. Например, если какие-то приложения Web имеют встроенные протоколы защиты данных (для e-mail это могут быть PGP или S/MIME), использование IPSec позволяет усилить эту защиту.

8. Надо отметить, что SSL защищает письма только при передаче и если не используются другие средства криптозащиты, то письма при хранении в почтовых ящиках и на промежуточных серверах находятся в открытом виде.

В этом случае надо использовать средства шифрования прикладного уровня (S/MIME) или сеансового уровня (IPSec), на котором реализуется шифрование всего пакета IP (или TCP в зависимости от режима).

Источники информации:

1. Вильям Столингс, Криптография и защита сетей: принципы и практика, 2-е издание: пер. с английского – М, : Издательский дом «Вильямс», 2001.

2. Материалы электронной библиотеки InfoCity. (www.infocity.ru)

3. Материалы сервера www.citforum.ru

Похожие работы

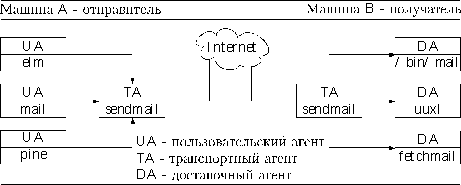

... для вас письма с почтового сервера на ваш компьютер. Чтобы использовать этот протокол, необходимо, чтобы он поддерживался как вашим провайдером, так и вашей почтовой программой. Теперь рассмотрим эти протоколы более подробно. 2.1. Простой протокол передачи почты (SMTP). Взаимодействие в рамках SMTP строится по принципу двусторонней связи, которая устанавливается между отправителем и ...

... имеет следующий формат пользователь@машина где знак @ отделяет имя пользователя от обозначения машины. Почта доставляется в почтовый ящик пользователя пользователь на машине машина. Пример адреса электронной почты. yvv@softpro. saratov.ru В рассматриваемом примере yvv - идентификатор абонента, составляемый, как правило, из начальных букв его фамилии, имени, отчества. То, что стоит справа от ...

... слабости" некоторых распространенных служб Internet. Простой протокол передачи электронной почты (Simple Mail Transfer Protocol - SMTP) позволяет осуществлять почтовую транспортную службу Internet. Одна из проблем безопасности, связанная с этим протоколом, заключается в том, что пользователь не может проверить адрес отправителя в заголовке сообщения электронной почты. В результате хакер может ...

... его имени и пароля и выдает разрешение на доступ к серверу выдачи разрешений, который, в свою очередь, дает “добро” на использование необходимых ресурсов сети. Однако данная модель не отвечает на вопрос о надежности защиты информации, поскольку, с одной стороны, пользователь не может посылать идентификационному серверу свой пароль по сети, а с другой – разрешение на доступ к обслуживанию в сети ...

0 комментариев