Навигация

7.2. Протоколы стека TCP/IP/

Стек TCP/IP охватывает верхние уровни модели OSI.

Сетевой уровень:

¨ IP – обеспечивает негарантированную доставку пакета от узла к узлу, в работе с нижними уровнями использует протоколы ARP и RARP.

¨ ARP – динамически преобразует IP-адрес в физический.

¨ RARP – обратный к ARP, преобразует физический адрес в IP-адрес.

¨ ICMP – управляет передачей управляющих и диагностических сообщений между шлюзами, маршрутизаторами и узлами, определяет доступность и способность к ответу абонентов-адресатов, назначение пакетов, работоспособность маршрутизаторов. Взаимодействует с вышестоящими протоколами TCP/IP. Сообщение передаются с помощью IP-дейтаграмм.

¨ IGMP – позволяют формировать в маршрутизаторах списки групп многоадресного вещания.

Транспортный уровень:

¨ UDR – обеспечивает негарантированную доставку пользовательских дейтаграмм без установления соединения между заданными процессами передающего и принимающего узлов. Протокол позволяет множеству клиентов использовать совпадающие порты: дейтаграмма доставляется клиенту с заданным IP-адресом и номером порта. Если клиент не находится, то дейтаграмма отправляется по адресу 0.0.0.0, обычно это «черная дыра».

¨ TCP – обеспечивает гарантированный поток данных между клиентами, установившими виртуальное соединение. Поток представляет собой неструктурированную последовательность байт, их интерпретация согласуется предварительно. Комбинация IP-адреса и номера порта называется гнездом TCP. Поток сегментируется, и каждому сегменту назначается последовательный номер. Передающая сторона ожидает подтверждения приема каждого сегмента, при его длительном отсутствии делает повторную передачу сегмента. Процесс использующий TCP, получает подтверждение о нормальном завершении передачи только после успешной сборки потока приемником. Протокол обеспечивает полный дуплекс, это означает, что потоки данных могут идти одновременно в двух направлениях.

Уровень представления данных и прикладной уровень.

¨ TelNet – обеспечение удаленного терминала (символьного и графического);

¨ FTP – протокол передачи файлов на основе TCP;

¨ TFTP – простейший протокол передачи файлов на основе UDP;

¨ SMTP – протокол передачи электронной почты, определяющий правила взаимодействия и форматы управляющих сообщений;

¨ RIP – протокол обмена информацией между маршрутизаторами, обеспечивающий динамическую маршрутизацию;

¨ OSPF – протокол распространения маршрутной информации между маршрутизаторами в автономной среде;

¨ DNS – система обеспечения преобразования символических имен и псевдонимов сетей и узлов в IP-адреса и обратно;

¨ SNMP – простейший протокол управления сетевыми ресурсами;

¨ RPC – протокол вызова удаленных процедур (запуска процессов на удаленном компьютере);

¨ NFS – открытая спецификация сетевой файловой системы.

Кроме перечисленных, в стек входят и другие протоколы, их состав постоянно расширяется.

7.3. Фирменные протокольные стеки

IPX/SPX:

Протокольный стек IPX/SPX разработан фирмой Novell для сетей NetWare начиная с самых первых поколений.

По своей структуре стек напоминает TCP/IP. Основу стека составляет протокол сетевого уровня IPX, отвечающий за адресацию и маршрутизацию пакетов, и их негарантированную доставку между узлами различных IPX-сетей. Поверх него работает протокол SPX, обеспечивающий установление соединений и гарантированную доставку пакетов в правильном порядке.

В отличии от IP-адреса, где сетевая и хост-часть для всех узлов начинаются явно и по желанию администратора, в IP-адресе в качестве адреса узла выступает физический адрес адаптера.

В роли маршрутизатора, как правило, выступает внутренний маршрутизатор, входящий в операционную систему NetWare. Его функции очевидны, когда к серверу подключено более одного адаптера, и менее очевидны, когда две сети присутствуют в одном адаптере. При конфигурировании маршрутизирующих узлов номер IPX-сети должен задаваться обязательно. При конфигурировани сервера NetWare номер задается строкой:

Bind IPX to “ board” NET=”net_num” ,

где board – ссылка на логическую интерфейсную плату, в которой прямо или косвенно определен тип кадра, а net_num – номер IPX-сети. Номер сети задается администратором. Номера сетей в узлах, подключенных к одной локальной сети и использующих совпадающий тип кадра, должны быть согласованны. В ином случае серверы будут постоянно обнаруживать ошибку маршрутизации. Поддержка протоколов IPX/SPX аппаратными маршрутизаторами осуществляется далеко не во всех моделях. Отчасти благодаря этому обстоятельству локальные сети IPX-сети оказываются более защищенными от внешнего вторжения, чем IP-сети без специальных мер защиты.

AppleTalk

Протокольный стек AppleTalk является “родным” протоколов сетей компьютеров Macintosh. Этот стек охватывает все уровни моделей, начиная с физического. Стек разрабатывался в середине 80-х годов, позднейшая его реализация была введена в 1989 году. Рассмотрим ее послойно.

1) На физическом уровне могут использоваться следующие сетевые архитектуры:

¨ Local Talk – сеть на витой паре, скорость до 230,4 Кбит/с, топология – шина. В сети может быть до 255 узлов, максимальное расстояние 300 метров. Встраивались во все компьютеры Apple 80-х и начала 90-х годов;

¨ Ether Talk – фирменная реализация Ethernet, сменившая Local Talk;

¨ Token Talk – реализация маркерного кольца, совместимая с IBM Token Ring;

¨ Serial (RC – 422) – последовательный интерфейс удаленного подключения.

2) На канальном уровне эти технологии поддерживаются протоколами LLAP, ELAP, TLAP, Access, FLAP, ARAP.

3) На сетевом уровне связующей основой протокола является DDP, подготавливающий пакеты и маршрутизирующий их по сети. Протокол обеспечивает негарантированную доставку пакетов между узлами независимо от архитектур нижнего уровня.

4) На верхних уровнях (от транспортного и выше) располагается множество протоколов, некоторые из них охватывают несколько смежных уровней и обеспечивают надежную доставку данных.

Заключение

Локальные сети малых предприятий

Задумываясь о возможности создания локальной сети, руководители многих фирм зачастую сталкиваются с недостатком информации о необходимом для этого оборудования и о технологиях, позволяющих построить такую сеть с минимальными затратами.

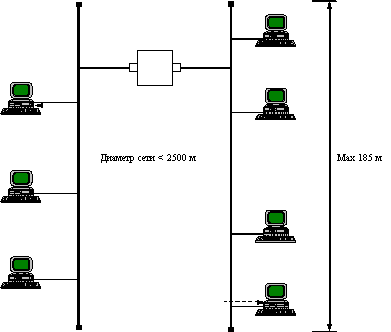

10Base2

Начнем с одного из самых дешевых вариантов объединения нескольких компьютеров в локальную сеть – со схемы, которую принято называть стандартом 10Base2.

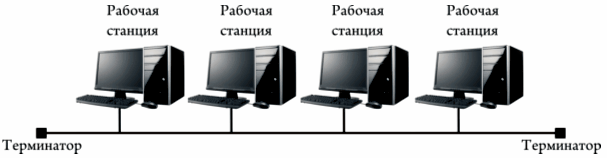

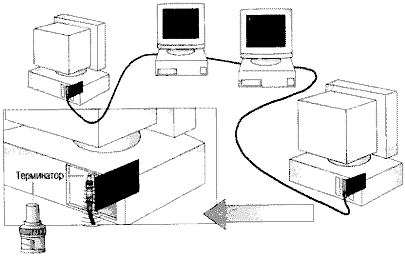

Компьютеры объединяются в локальную сеть последовательной цепочкой или гирляндой с использованием экранированного коаксиального кабеля. Каждый отрезок кабеля имеет на концах круглые металлические разъемы с проворачивающимся замком – фиксатором, отдаленно напоминающие телевизионный антенный штекер. Смонтировать такой разъем и зафиксировать его на кабеле не составляет труда, для этого необходимо уметь обращаться с паяльником и пассатижами.

В каждом ПК, который планируется подключить к локальной сети, вставляется сетевая карта – устройство, обеспечивающее двусторонний обмен данными между машиной и локальной сетью. Для работы в сети 10Base2 вполне подойдут самые дешевые модели сетевых карт, например, NE2000 – совместимые, ценой всего $ 5 – 10 за штуку и более современные карты семейство LAN Planet по цене от $10 – 25. Для каждого из подключаемых к сети компьютеров необходимо приобрести так называемый Т-коннектор. Это металлическое устройство в виде буквы «Т», состоящее из трех разъемов: один из них вставляется в порт сетевой карты, к двум другим присоединяются кабели, идущие от соседних машин. Свободные разъемы, которые останутся на Т-коннекторах крайних в цепочке компьютеров, закрываются специальными «заглушками», образующими на выходе сетевой карты необходимое для нормальной работы сопротивление нагрузки. Одна из таких «заглушек» должна быть укомплектована небольшой металлической цепочкой, которая выполняет роль заземления для всей сети, обеспечивая беспрепятственный сток накапливающегося на сетевых разъемах статистического напряжения. Сетевые принтеры подключаются к стандартным портам работающих в сети компьютеров.

Одно из достоинств этой сети в том, что коаксиальные кабели не требуют прокладки: их можно набросить между столами сотрудников или закрепить на плинтусах офисного помещения. В такую сеть может входить произвольное количество компьютеров, надо лишь следить за тем, чтобы длина кабеля, соединяющего отдельные узлы сети, не превышала 120 метров. Максимальная пропускная способность канала связи в такой системе составляет 10 Мбит/с, однако на практике она, как правило, значительно ниже.

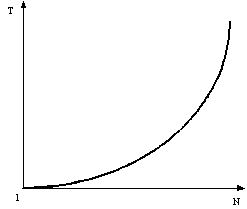

К недостаткам сети следует отнести крайне низкую надежность: чем больше в ней компьютеров, тем больше вероятность отказа одного из сегментов сети. Достаточно небольшого смещения любого разъема в каком-либо Т-коннекторе (неосторожного касания сетевого кабеля), и вся сеть мгновенно перестает работать. После этого администратору придется последовательно проходить все участки сети, отыскивая плохой контакт.

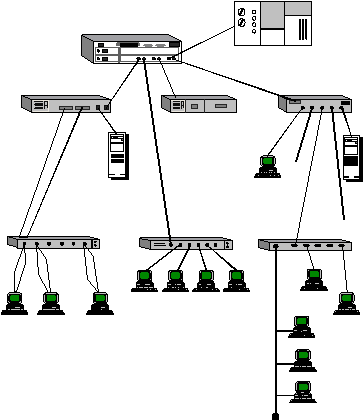

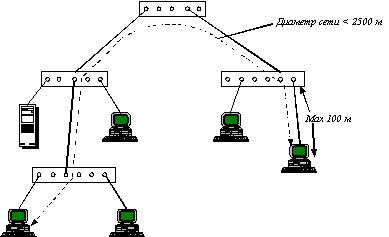

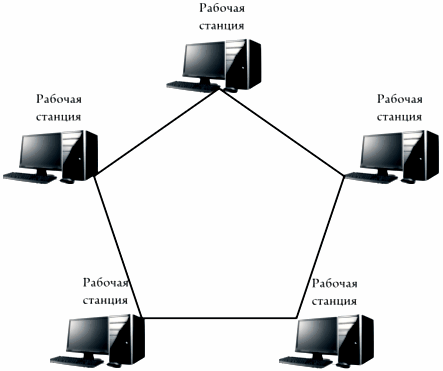

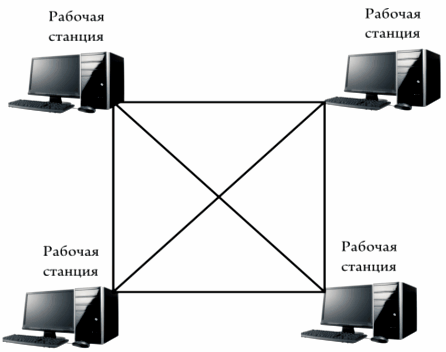

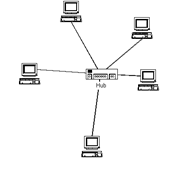

10BaseT

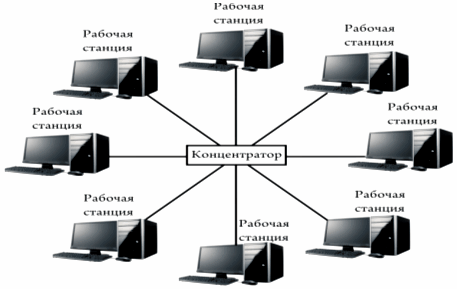

Более дорогостоящим вариантом компоновки локальной сети является система с архитектурой Ethernet 10BaseT. В отличии от 10Base2, эта сеть имеет звездообразную структуру, в которой роль «центра» всего комплекса играет специальное устройство, называемое хабом, или концентратором. В упрощенном виде компоновка сети 10BaseT выглядит следующим образом. В офисном помещении прокладывается сетевой кабель, который принято называть «витой парой». Обычно используется кабель пятой категории с пропускной способностью 10 Мбит/с. Он представляет собой жгут изолированных проводников, запаянных в экранированную оплетку из полимерного материала.

Разводка кабеля осуществляется так, чтобы с одной стороны линии подходили к каждому рабочему месту, с другой – объединялись в некой точке офиса, где будет установлен хаб. При этом длина каждого отрезка сети должна быть менее 120 метров. На концах проводов, ведущих к хабу, с помощью специального инструмента, напоминающего пассатижи, монтируется пластмассовый разъем с замком, устройство которого аналогично разъемам на модемных шнурах или в современных электронных телефонных аппаратах. С другой стороны каждого отрезка кабеля устанавливается специальная сетевая розетка с ответным контактным отверстием. Для всех ПК сети изготавливаются специальные небольшие отрезки кабеля, заканчивающиеся аналогичными пластмассовыми разъемами (на жаргоне компьютерщиков они называются «поводками»). Каждый 2поводок»одним концом соединяется непосредственно с приемным портом сетевой карты ПК а другим вставляется в сетевую розетку. Осталось только подключить идущие от розеток отрезки кабеля к соответствующим портам концентратора, и сеть готова к работе.

Основные недостатки сети – это высокая стоимость хабов. Однако достоинства этой системы покрывают все ее недостатки. Во-первых, сети 10BaseТ гораздо надежнее и быстрее своих аналогов; проблем с плохими контактами, от которых постоянно страдают пользователи сетей 10Base2, здесь,практически , никогда не возникает. Во-вторых, такая сеть мобильна: для того чтобы переставить компьютеры, не нужно менять всю компоновку сети – вполне достаточно отключить соответствующий «поводок» и присоединить его к порту другого компьютера. К такой сетевой системе очень просто присоединить новые сегменты: для этого нужно лишь связать между собой концентраторы двух различных сетей, расположенных, например, в соседних офисах.

Часто в единую локальную сеть объединяют подсети с различной архитектурой. Это возможно в случае, если выбранная вами модель хаба имеет порт для подключения Т-коннектора: присоединив к нему коаксиальный кабель, идущий от сети 10Base2, и перекрыв второй контакт коннектора заглушкой, вы можете использовать остальные порты для подключения компьютеров по витой паре по стандарту 10BaseТ. Важно лишь, чтобы обе сети использовали один и тот же протокол и в них не встречались ПК с одинаковыми именами.

Протоколы

Сетевым протоколом называют набор спецификаций и стандартов, описывающих правила обмена информацией между ПК, объединенными в одну сеть. В большинстве российских локальных сетей используется один из трех протоколов, входящих в комплект поставки MS Windows: это TCP/IP для больших сетей или сетей с возможностью подключения к сети Интернет, Net BEUI для набольших локальных сетей и гораздо реже – IPX/SPX – совместимый протокол, в основном для сетей, включающих в себя серверы с программным обеспечением производства компании Novell.

Протокол Net BEUI привлекателен, прежде всего, простотой настройки: указав название рабочей группы и уникальное имя для каждого ПК, мы, по большому счету, подключаем его к сети. Этот протокол подходит для небольших локальных сетей, состоящих из 5 – 10 ПК, однако он обладает достаточно «капризным» характером: зачастую компьютеры неожиданно перестают видеть друг друга в сетевом окружении, причем ничем иным, кроме проявления потусторонних сил, такие «спецэффекты» не могут объяснить даже системные администраторы с многолетним опытом работы. После переустановки протокола и воссоздания всех прежних настроек связь столь же неожиданно восстанавливается.

Если мы хотим, чтобы все компьютеры нашего предприятия имели выход в Интернет через одну «головную» машину, оснащенную модемом, а также если наша локальная сеть насчитывает достаточно большое количество узлов, нам необходим TCP/IP. В этом случае каждому ПК, входящему в сеть, назначается уникальный IP-адрес из четырех числовых регистров.

Адреса узлов одной сети должны различаться только по значениям последнего регистра. Сложности могут возникнуть только в том случае, когда наша сеть имеет доступ к высокоскоростной интернет-магистрали: тогда IP-адрес придется регистрировать в соответствующих инстанциях, тогда как адреса сетей, замкнутых «сами на себя» или соединяющихся с Интернетом по модему можно брать «с потолка» в пределах допускаемых стандартами.

Для организации доступа к Интернету с использованием модема потребуется установка специальной программы – прокси-сервера, самая популярная из которых называется Win Gate. Подробные инструкции по настройке протокола TCP/IP и прокси-сервера можно найти в справочной литературе.

Установив сетевое оборудование и настроив пртоколы, необходимо совершить последний шаг к оживлению нашей локальной сети: открыть доступ к ресурсам входящих в сеть ПК. Для этого в окне «Мой компьютер» следует указать мышью диск, использовать который мы хотим разрешить всем пользователям сети, выбрать в меню, появившемся по нажатию правой кнопки мыши, пункт «Свойства», установить режим совместного использования диска и указать вид доступа к хранящимся на диске данным. Аналогичную процедуру следует проделать с принтерами, после чего потребуется установить режим использования сетевого принтера на всех, подключенных к сети компьютерах. При необходимости можно настроить на каждом ПК доступ к сетевым дискам – это необходимо, например, при использовании бухгалтерских программ 1С в многопользовательском режиме.

Вот теперь сеть полностью готова к работе.

Список использованной литературы

Похожие работы

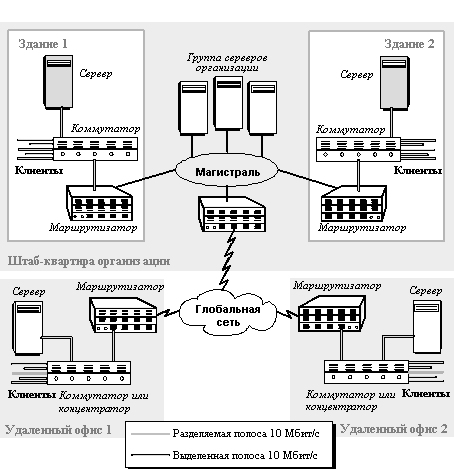

... сети. Коммутатор поддерживает и глобальные связи с топологией "точка-точка" по линиям T1/E1, позволяя связывать несколько локальных сетей, построенных на его основе, друг с другом. Рис. 7.1. Структура коммутатора ES/1 Коммутатор ES/1 работает по технологии коммутации с буферизацией, что позволяет ему транслировать протоколы канального уровня, осуществлять пользовательскую фильтрацию, сбор ...

... стоимость создания такой сети без учета затрат на подключения к сети каждой конкретной квартиры. Рисунок 2.1 – Общий вид расположения домов Основными целями проектирования «домашней» локальной сети, являются: 1) совместная обработка информации; 2) совместное использование файлов; 3) централизованное управление компьютерами; 4) контроль за доступом к информации; 5) централизованное ...

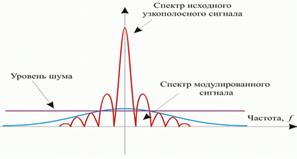

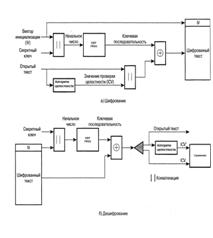

... части локальной сети не позволяют останавливаться на известных достигнутых результатах и побуждают на дальнейшее исследование в дипломной работе в направлении разработки локальной сети с беспроводным доступом к ее информационным ресурсам, используя перспективные технологии защиты информации. 2. Выбор оборудования, для перспективных технологий СПД 2.1 Выбор передающей среды Зачастую перед ...

ществует более 130 миллионов компьютеров и более 80% из них объединены в различные информационно-вычислительные сети от малых локальных сетей в офисах до глобальных сетей типа Internet. Всемирная тенденция к объединению компьютеров в сети обусловлена рядом важных причин, таких как ускорение передачи информационных сообщений, возможность быстрого обмена информацией между пользователями, получение и ...

0 комментариев