Навигация

2.3 Описание алгоритма

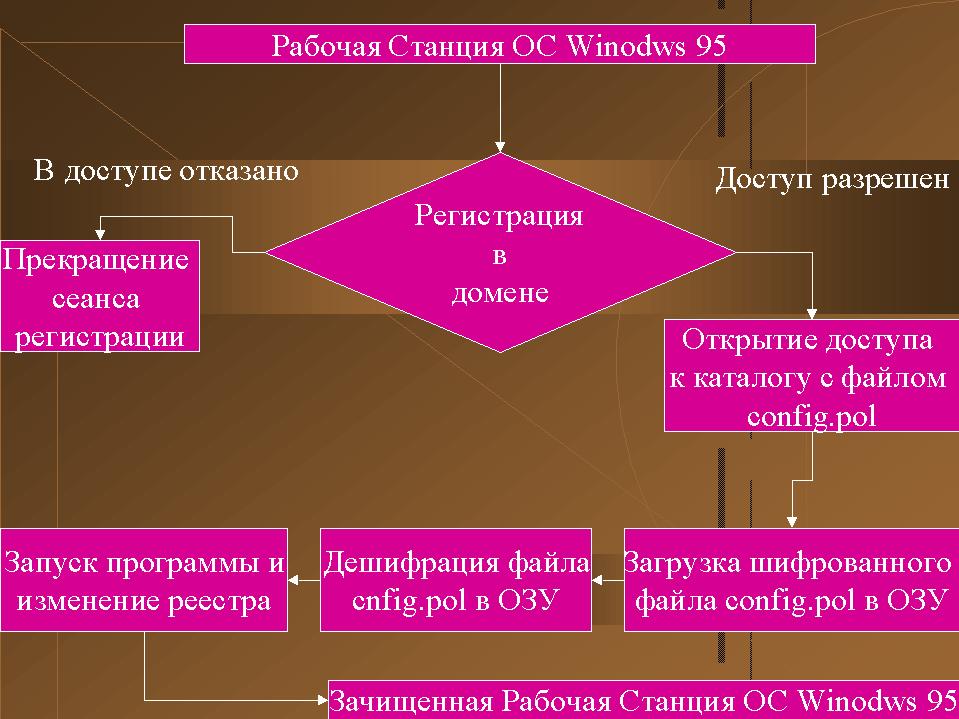

При регистрации пользователя в контролере домена система ОС Windows 95 производит поиск файла конфигурации config.pol в каталоге определенным администратором домена как общедоступный для всех пользователей домена. При нахождение фала модификации реестра происходит его загрузка в оперативную память машины - клиента. В памяти происходит дешифрация шифрованного файла и затем система интерпретирует расшифрованный файл и производит модификацию реестра. Всё вышесказанное можно пояснить следующей иллюстрацией:

Как видно из иллюстрации на входе мы имеем рабочую станцию ОС Windwos 95 с полным доступом к программам и файлам настройки ОС, а на выходе мы имеем ОС Windwos 95 с модифицированным реестром, где и говориться какие к объекты ОС Windwos 95 необходимо разрешить или запретить доступ пользователю.

2.4 ОрганизациЯ данных и диалога

2.4.1. ОрганизациЯ данных

Входные данные:

Файл шаблона:

| CATEGORY !!System KEYNAME Software\Microsoft\Windows\CurrentVersion\Setup POLICY !!EnableUserProfiles KEYNAME Network\Logon VALUENAME UserProfiles END POLICY POLICY !!NetworkSetupPath PART !!NetworkSetupPath_Path EDITTEXT REQUIRED VALUENAME "SourcePath" END PART END POLICY … END CATEGORY … [strings] System="Система" NetworkSetupPath="Сетевой путь для установки Windows" NetworkSetupPath_Path="Путь:" NetworkTourPath="Сетевой путь к учебнику по Windows" NetworkTourPath_Path="Путь:" NetworkTourPath_Tip="Замечание. Имя программы - TOUR.EXE" EnableUserProfiles="Разрешить создание конфигураций для пользователей" Network="Сеть" … |

данные, вводимые пользователем с клавиатуры, при помощи мыши следующим образом:

Открыть меню «Правка»

Открыть меню «Добавить пользователя»

Ввести имя Natasha или выбрать с меню «Обзор»

Нажать кнопку «ОК»

Выбрать появившегося пользователя двойным щелчком мыши

В появившемся окне необходимо щелкнуть мышью на кресте возле соответствующего объекта который мы хотим защитить от изменения («Система» например)

В появившемся списке выбрать дочерний объект («Орграничения»)

Ввести идентификатор доступа

Возможные состояния идентификатора доступа:

Пустой (белый) – говорит об отрицательном ответе на утверждение слева

Полный (галочка) – говорит об утверждение предложения слева

Серый – говорит о том, что данный объект не будет обрабатываться, то есть остается значение реестра на рабочей станции не меняется.

данные о системе защиты объектов хранящиеся в зашифрованных файлах с расширением pol. Подробное описание алгоритма шифрования файла и структуру данного файла можно найти на сайте разработчика http://www.microsoft.com.

Выходные данные: бинарный файл настроек ОС Windows 95 config.pol. Структура файла зашифрована в соответствие с требованиями защиты данных по категории «С» (стандартное требование защиты данных для рабочих станция работающих по управлением ОС Windows NT). Подробное описание алгоритма шифрования файла и структуру данного файла можно найти на сайте разработчика http://www.microsoft.com.

2.4.2. ОрганизациЯ диалога

Диалог программы организован при помощи пользовательского интерфейса poledit.exe, который включает в себя: ввод с клавиатуры, поля для текстового ввода строк, списки, переключатели, статические текстовые надписи. Работа с этим интерфейсом соответствует работе пользователя с GUI Windows 95.

Перемещение по полям программы можно осуществлять как с помощью мыши так и с помощью клавиатуры.

При управление мышью различаются следующие действия:

Одинарный щелчок мыши – производиться выбора объекта того или иного меню

Двойной щелчок мыши производиться для выбора файла в проводнике

Перемещение курсора по экрану производиться путем перемещения манипулятора типа «Мышь» по плоской поверхности.

При управление с клавиатуры перемещение по меню производиться следующим образом:

Открытие верхнего ниспадающего меню - клавиша «ALT»

Перемещение по открытому меню – клавиши управления курсором

Перемещение по объектам внутри оболочки производиться – клавиши управления курсором

Открытие свойств пользователя или рабочей станции – клавиша «Enter»

Перемещение по списку свойств выбранного объекта – клавиши управления курсором «Вверх», «Вниз»

Открытие списка свойств выбранного объекта – клавиши управления курсором «Вправо», «Влево»

Отметить «чек бокс» - клавиша «пробел»

Удалить «чек бокс» - клавиша «пробел»

Перемещение между окон интерфейса – клавиша «Tab»

«Быстрое» нажатие на кнопку «ОК» – клавиша «Enter»

Для внесения изменений пользователю Demon13, нужно внести изменения в учётную запись пользователя Demon13. Для внесения изменений в существующую политику защиты оператору необходимо производит следующие действия:

Открыть меню «Правка»

Открыть меню «Добавить пользователя»

Ввести имя Natasha или выбрать из меню «Обзор»

Нажать кнопку «ОК»

Выбрать появившегося пользователя двойным щелчком мыши

В появившемся окне необходимо щелкнуть мышью на кресте возле соответствующего объекта который мы хотим защитить от изменения («Система» например)

В появившемся списке выбрать дочерний объект («Ограничения»)

Ввести идентификатор доступа

Возможные состояния идентификатора доступа:

Пустой (белый) – говорит об отрицательном ответе на утверждение слева

Полный (галочка) – говорит об утверждение предложения слева

Серый – говорит о том, что данный объект не будет обрабатываться, то есть остается значение реестра на рабочей станции не меняется.

При работе с объектами имеющими множество дочерних объектов оператор может управлять отдельными дочерними объектами, а не только всем объектом ОС Window 95. При этом состояние дочернего объекта может быть следующим:

Ниспадающее меню – дает оператору выбрать только те условия которые перечислены в списке

Строковое поле –даёт оператору возможность ввести строковую константу. Обычно это какое-то сообщение выводимое пользователю при произведение определённых действий. Длинна строки не может превышать 255 символов.

Числовое поле – даёт оператору возможность ввести числовое значение или выбрать его при помощи стрелок прокрутки:

Стрелка вверх – означает увеличение числа стоящего в поле на единицу

Стрелка вниз – означает уменьшение числа стоящего в поле на единицу

Список - дает оператору управлять появившемся списком кнопками которые появившимися справа:

«ОК» – подтвердить изменения

«Отмена» – отменить изменения и вернуться к предыдущему меню

«Добавить» – добавть элемент списка

«Удалить» – удалить элемент списка

2.5 СОСТАВ ТЕХНИЧЕСКИХ И ПРОГРАММНЫХ СРЕДСТВ

2.5.1. ТЕХНИЧЕСКИЕ СРЕДСТВА

Для функционирования программы необходимо:

Серверная часть:

ПК, работающий контролер домена (ов) под управлением ОС Windows NT Sever, Unix или Novell NetWare 4.x

Клиентская часть:

ПК, работающий под управлением ОС Windows 95. На клиентской часть должна быть установлена и функционировать сетевая плата и протокол TCP/IP или один из перечисленных: IPX, NetBUEI. Рабочая станция должна быть настроена на регистрацию в домене.

Похожие работы

... и PCCard32 (CardBus) PCMCIA. 6. Включены следующие подсистемы: DCOM, ActiveMovie v2.0 и DirectX v5.0. 7. Некоторые утилиты Windows 98 улучшены по сравнению с Windows 95. Операционная система MS Windows NT Windows NT имеет Windows-подобный графический интерфейс пользователя и предоставляет Win32 API — 32-разрядный интерфейс прикладного программирования для разработки ...

... обследования домашних хозяйств. Формирование потребительских корзин начинается с определения набора продуктов питания, продовольственных товаров и услуг, разработанных по соответствующим нормам и нормативам. Финансовая система РФ, гос. Кредит (83). Понятие финансовой системы является развитием более общего понятия - финансы. Если финансы - это экономические отношения по поводу, то финансовая ...

... годами «сидеть» в дистрибутивной копии какого-либо программного продукта и неожиданно проявиться при установке программ на новом компьютере. Никто не гарантирует полного уничтожения всех копий компьютерного вируса, так как файловый вирус может поразить не только выполняемые файлы, но и оверлейные модули с расширениями имени, отличающимися от COM или EXE. Загрузочный вирус может остаться на какой- ...

... , регламентирует информационные связи и предопределяет состав и содержание всей системы информационного отображения. Применительно к АРМ ’Валютный кассир’, входящего в состав автоматизированной банковской системы, первоочередной задачей при его разработке является организация внутримашинной информационной базы (ВИБ), которая представляет собой совокупность специальным образом организованных на ...

0 комментариев