Навигация

Нумерация версий программ

2.8 Нумерация версий программ

Программы, которые нашил популярность у пользователей, как правило, совершенствуются разработчиками: в них исправляются ошибки, включаются новые возможности и т.д. Чтобы сохранять преемственность, получившимся программам не дается какое-то другое имя, а вместо этого они называются версиями исходных программ.

По установившейся традиции версии программ обозначаются числами вида 1.00, 3.5 и т.д. типа десятичных дробей в американской записи. Номер версии обычно указывается после названия программы, например Windows 3.0

2.9 Резидентные программы

Как правило, после окончания работы программы вся занимаемся ею оперативная память освобождается и делается доступной для следующих запускаемых пользователем программ. Однако в операционной системе DOS для программ имеется возможность не освобождать (полностью или частично) по окончании своей работы занимаемую ими оперативную память. Такие программы называются резидентными, или постоянно находящимися в памяти.(SideKick, Norton Guides)

Наличие резидентных программ имеет смысл потому, что при первому запуске они указывают операционной системе DOS, что она для выполнения некоторых своих услуг должна вызывать заложенные в этих программах подпрограммы. Данные подпрограммы и располагаются той части оперативной памяти, которая не освобождается при первому запуске резидентной программы.

Резидентные программы могут использоваться и для некоторых других функций, например для выполнения каких-то особых действий по управлению устройствами компьютера, разграничению доступа к файлам, защите от компьютерного вируса и т.д. Резидентные программы должны занимать небольшой объем оперативной памяти и весьма нетривиальным образом взаимодействовать с операционной системой DOS, поэтому они пишутся достаточно квалифицированными программистами, как правило, на языках Ассемблер и Си.

2.10 Защищенные от копирования программы

Некоторые поставщики программного обеспечения делают свои программы защищенными от копирования.

Разработчики программного обеспечения применяют различные варианты схем защиты. Чаще всего защищенные программы поставляются на дискетах, записанных каким-либо нестандартным образом или имеют физическое повреждение (например, царапину или прожженную лазером дырку на магнитном покрытии). Такие дискеты нельзя скопировать - их копии не будут полностью соответствовать оригиналам. При своей работе защищенные программы проверяют, находятся ли она на "правильной" дискете, т.е. имеет ли эта дискета особенности, которые были предусмотрены поставщиком программы.

2.11 Программное обеспечение как товар

Создание программного обеспечения для персональных ЭВМ за какой-то десяток лет превратилось из занятия программистов-одиночек в важную и мощную сферу промышленности. Только в США более 50 фирм-производителей программного обеспечения имеют объемы продаж более 10 млн.дол., у десяти из них(в частности, Microsoft, Lotus, WordPerfect, Borland, Autodest, Adobe, Symantec, ComputerAssociates) объемы продаж превышают 100 млн. дол. Поэтому развитие программного обеспечения, предназначенного для широкого круга пользователей, происходит уже не в состязании индивидуальных программистов, а в процессе ожесточенной конкурентной борьбы некоммерческого программного обеспечения постоянно снижается и все более ограничивается программами, создаваемыми в процессе научных исследований или для собственного удовольствия.

| III Ïðàêòè÷åñêàÿ ÷àñòü

1.Íàçíà÷åíèå è öåëü ïðàêòè÷åñêîé ðàáîòû

Íàçíà÷åíèå ðàáîòû: îçíàêîìëåíèå ñ îñíîâíûìè âîçìîæíîñòÿìè òàáëè÷íîãî ïðîöåññîðà è åãî èñïîëüçîâàíèåì äëÿ ðåøåíèÿ ýêîíîìè÷åñêèõ çàäà÷ Öåëü ðàáîòû: èçó÷åíèå òåõíîëîãèè îáðàáîòêè äàííûõ, ïðåäñòàâëåííûõ â òàáëè÷íîé ôîðìå. 2. Îáùèå ñâåäåíèÿ Табличные процессоры обеспечивают работу с большими таблицами чисел. При работе с табличным процессором на экран выводится прямоугольная таблица, в клетках которой могут находиться числа, пояснительные тексты и формулы для расчета значения в клетке по имеющимся данным . Таблица может быть больше размера экрана, в этом случае в каждый момент виден только фрагмент таблицы, но с помощью клавиш перемещения курсора можно перемещаться по таблице. Все распространенные табличные процессоры позволяют перевычислять значения элементов таблиц по заданным формулам, строить по данным в таблице различные графики и т.д. Многие из них предоставляют и дополнительные возможности. Некоторые из них расширяют возможности по обработке данных - трехмерные таблицы, создание собственных входных и выходных форм, макрокоманды, связь с базами данных и т.д., здесь фантазия разработчиков неисчерпана. Наибольшей популярностью пользуются табличные процессоры Lotus 1-2-3, Quatto Pro, Microsoft Excel, SuperCalc и др. При решении данной задачи использовался табличные процессор Microsoft Excel (версия 5.0).

3. Òåõíîëîãèÿ ðàáîòû ñ òàáëè÷íûì ïðîöåññîðîì

Çàäà÷à: Ïîä÷èòàòü îñòàòêè íà êîíåö ìåñÿöà ïî êàæäîìó âèäó òîïëèâà è ïîëó÷èòü èòîãè ïî ãðàôàì äîêóìåíòà ÎÁÎÐÎÒÍÀß ÂÅÄÎÌÎÑÒÜ | ||||||||

| Íàèìåíîâàíèå òîïëèâà | Îñòàòîê íà íà÷àëî ìåñÿöà | Ïðèõîä | Ðàñõîä | Îñòàòîê íà êîíåö ìåñÿöà | ||||

| Äèçåëüíîå òîïëèâî | 524 | 7654 | 4067 | |||||

| Áåíçèí | 307 | 6542 | 5421 | |||||

| Äèçåëüíîå ìàñëî | 205 | 2456 | 1245 | |||||

| ÈÒÎÃÎ | ||||||||

| 3.1 Ââîä çàãîëîâêà òàáëèöû · Óñòàíàâëèâàåòñÿ êóðñîð ìûøè íà À1 è ùåë÷êîì âûäåëèòå ÿ÷åéêó · Óñòàíàâëèâàåòñÿ ðóññêèé àëôàâèò, ïóòåì îäíîâðåìåííîãî íàæàòèÿ êëàâèø ALT è Shift; · Íàáèðàåòñÿ çàãîëîâîê òàáëèöû - “Îáîðîòíàÿ âåäîìîñòü” - â îäíó ñòðîêó · Ïîäòâåðæäåíèå íàáîðà çàãîëîâêà - íàæàòèåì êëàâèøè Enter · Ïåðåìåùåíèå çàãîëîâêà: âûäåëÿåòñÿ ÿ÷åéêà, è äëÿ òîãî ÷òîáû çàãîëîâîê ðàñïîëàãàëñÿ â öåíòðå - íóæíî íàæàòü íà êëàâèøó öåíòðîâêè òåêñòà, íàõîäÿùàÿñÿ íà ïàíåëè ìåíþ. 3.2 Ââîä çàãîëîâêîâ ãðàô · Êàæäûé çàãîëîâîê ââîäèòñÿ â ñâîþ ñàìîñòîÿòåëüíóþ ÿ÷åéêó · Âûäåëÿþòñÿ âñå ÿ÷åéêè, çàíÿòûå çàãîëîâêàìè ãðàô, íàæèìàÿ êíîïêó ìûøè íà ïåðâîé ÿ÷åéêå è, óäåðæèâàÿ êíîïêó, òÿíåòñÿ ìûøü ïî âñåì íåîáõîäèìûì ÿ÷åéêàì · Ïîñëåäîâàòåëüíî íàæèìàåòñÿ : Ôîðìàò, ß÷åéêà, Âûðàâíèâàíèå ·  îêíå Âûðàâíèâàíèå ïî ãîðèçîíòàëè âûáèðàåòñÿ Ïî öåíòðó. ·  îêíå Âûðàâíèâàíèå ïî âåðòèêàëå âûáèðàåòñÿ Ïî âåðõíåìó êðàþ · Íàæèìàåòñÿ êíîïêà Ïåðåíîñèòü ïî ñëîâàì · ÎÊ 3.3 Ââîä äàííûõ è èõ ðåäàêòèðîâàíèå · Ïîìåùàåòñÿ êóðñîð ìûøè â ïåðâóþ ÿ÷åéêó(âòîðóþ, òðåòüþ, ò.ä), ùåëêàåòñÿ êíîïêîé ìûøè îäèí ðàç · Ââîäèòñÿ íåîáõîäèìûé òåêñò è öèôðû · Èõ íàáîð ïîäòâåðæäàåòñÿ íàæàòèåì êëàâøè Enter · Ðåäàêòèðîâàíèå îñóùåñòâëÿåòñÿ ïóòåì âûäåëåíèÿ âñåõ ñòðîê è ñòîëáöîâ è íàæèìàåòñÿ êíîïêà âûðàâíèâàíèÿ ïî öåíòðó · Ðåäàêöèÿ ïîäòâåðæäàåòñÿ - êëàâèøåé Enter 3.4 Àðèôìåòè÷åñêèå äåéñòâèÿ · Äëÿ òîãî ÷òîáû ïîñ÷èòàòü îñòàòîê íà êîíåö ìåñÿöà ïî êàæäîìó âèäó òîïëèâà, íóæíî ñëîæèòü îñòàòêè íà íà÷àëî ìåñÿöà è ïðèõîä è èç ýòîé ñóììû âû÷åñòü ðàñõîä. Äëÿ ýòîãî â ÿ÷åéêå Å4 ñòàâèòüñÿ ôîðìóëà =Â4+Ñ4-D4 è íàæèìàåòñÿ Enter (ýòî ïî äèçåëüíîìó òîïëèâó).  ÿ÷åéêå Å5 ôîðìóëà =Â5+Ñ5-D5 è Enter (ïî áåíçèíó) è äëÿ äèçåëüíîãî ìàñëà â ÿ÷åéêå Å6: =Â6+Ñ6-D6 è Enter. Ëèáî ýòî ìîæíî âû÷èñëèòü ïóòåì âûäåëåíèÿ Â4, Â5, Â6 è Â7 è íàæàòèÿ íà ïàíåëè ìåíþ , àíàëîãè÷íî Ñ4, Ñ5, Ñ6 è Ñ7, a D4,D5,D6,D7 è Å4, Å5, Å6, Å7. · Äëÿ òîãî ÷òîáû ïîñ÷èòàòü ñóììó îñòàòêîâ íà íà÷àëî ìåñÿöà, â ãðàôå ÈÒÎÃÎ(B7) ñòàâèòüñÿ ôîðìóëà =SUM (B4:B6), ïîñëå ÷åãî â ïîäòâåðæäåíèå ùåëêàåòñÿ êíîïêîé Enter, äëÿ âû÷èñëåíèÿ ñóììû ïðèõîäà â ãðàôå ÈÒÎÃÎ (Ñ7) óñòàíàâëèâàåòñÿ ôîðìóëà =SUM(C4:C6) è çàòåì êíîïêà Enter, äëÿ âû÷èñëåíèÿ ñóììû ðàñõîäà - â ãðàôå ÈÒÎÃÎ (D7) ôîðìóëà =SUM(D4:D6) è Enter; è äëÿ âû÷èñëåíèÿ ñóììû îñòàòêîâ íà êîíåö ìåñÿöà â ãðàôå ÈÒÎÃÎ(Å7) - ôîðìóëà -=SUM(E4:E6) è Enter. 3.5 Äîïîëíèòåëüíûå ôóíêöèè · Âûáîð ñòèëÿ (ðàçìåðà) øðèôòà: Âûäåëÿåòñÿ çàãîëîâîê è íàæèìàåòñÿ Æ(æèðíûé øðèôò) è Ê(êóðñèâ) è òàêæå âûáèðàåòñÿ øðèôò ¹ 14. Âûäåëÿþòñÿ íàèìåíîâàíèå ãðàô è íàæèìàåòñÿ Æ(æèðíûé øðèôò) Òàêæå âûäåëÿþòñÿ âñå ïîëó÷åííûå ðåçóëüòàòû è íàæèìàåòñÿ Æ (æèðíûé øðèôò) · Âûäåëÿÿ âñå ïðîñòðàíñòâî íà ëèñòå (çà èñêëþ÷åíèåì ñàìîé òàáëèöå), âõîäèì â Ôàéë, òàì íàæèìàåì Ïàðàìåòðû Ñòðàíèöû, çàòåì âõîäèì â Ëèñò è óáèðàåì ãàëî÷êó íàïðîòèâ Ñåòêè, â ðåçóëüòàòå óáèðàþòñÿ âñå íåíóæíûå ðàñ÷åð÷åííûå ñòðîêè è ãðàôû. Ïîñëå âûïîëíåíèÿ âûøåóêàçàííûõ îïåðàöèé ïîëó÷àåì ñëåäóþùóþ òàáëèöó: | ||||||||

| ÎÁÎÐÎÒÍÀß ÂÅÄÎÌÎÑÒÜ | ||||||||

| Íàèìåíîâàíèå òîïëèâà | Îñòàòîê íà íà÷àëî ìåñÿöà | Ïðèõîä | Ðàñõîä | Îñòàòîê íà êîíåö ìåñÿöà | ||||

| Äèçåëüíîå òîïëèâî | 524 | 7654 | 4067 | 4111 | ||||

| Áåíçèí | 307 | 6542 | 542 1 | 1428 | ||||

| Äèçåëüíîå ìàñëî | 205 | 2456 | 1245 | 1416 | ||||

| ÈÒÎÃÎ | 1036 | 16652 | 10733 | 6955 | ||||

3.6 Сохранение файла

Последовательно нажимается Файл, Сохранить как (набираю в окне Файл имя файла), ОК

Затем, выделяя всю таблицу, нажимается Правку, затем - в Microsoft Word, ставится в нужное место курсор, опять в Правку и нажимаю Вставить.

IV Использованная литература:

1. В.Э. Фигурнов, "IBM PC для пользователя"; 5-е издание Москва, "Финансы и статистика", 1994 год.

2. С.В.Назарова, " Аппаратные и программные средства", Москва, "Финансы и статистика", 1995 год.

3. Программа лабораторный практикум. Для студентов 2 курса всех специальностей. Москва 1998.

Похожие работы

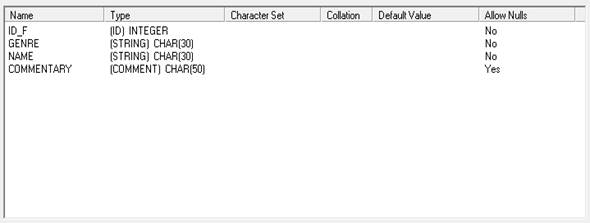

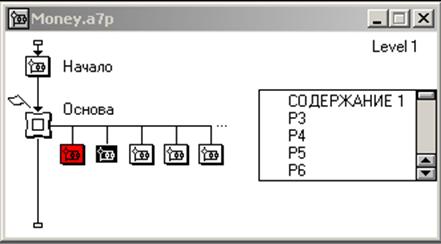

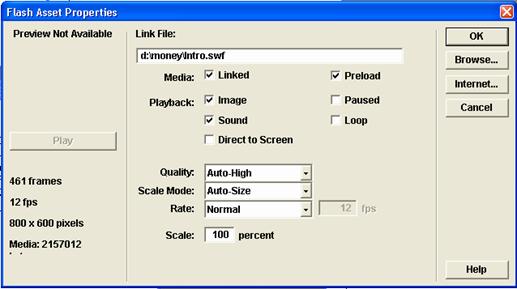

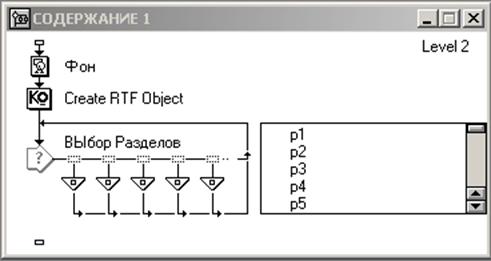

... с приобретением и использованием данного ПС за счет экономии ресурсов. Данный раздел содержит характеристики разработки, расчет затрат на разработку, производство и использование «Информационно-справочной системы кинотеатра», вычислительной техники, выбор метода и расчет экономического эффекта. 9.1 Исходные данные Таблица 9.1 – Исходные данные № пп Наименование показателя Единица ...

... с положительностью сальдо поступлений и расходов и малым сроком окупаемости. 6. Обеспечение безопасности жизнедеятельности в системе ДО В данном дипломном проекте разработана автоматизированная информационная система дистанционного обучения по дисциплине “Финансы и кредит”. Ее использование тесно связано с применением ПЭВМ, поэтому организация рабочего места пользователя системы должна ...

... вычислительным сетям"; ГОСТ 11326.2-79, ГОСТ 11326.16-79; структурной схемой ЛВС; необходимыми документами по обеспечению режимных мероприятий, специальными требованиями, предъявляемыми к электронно-вычислительной технике (ЭВТ) объектов информации соответствующей категории и предписаниями на эксплуатацию. Требования к средствам вычислительной техники Стандартными средствами при оснащении объектов ...

... . Становление рыночной экономики в России породило ряд проблем. Одной из таких проблем является обеспечение безопасности бизнеса. На фоне высокого уровня криминализации общества, проблема безопасности любых видов экономической деятельности становится особенно актуальной. Информационная безопасность среди других составных частей экономической безопасности (финансовой, интеллектуальной, кадровой, ...

0 комментариев