Навигация

Система криптозащиты в стандарте DES. Система взаимодействия периферийных устройств

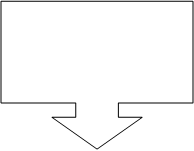

Рис.6.3. Подпрограмма обработки прерываний от INT1(низкий приоритет)

Ввод байта ключа

Через Р0 по @R1

Сохранание PSW

Сохранение Аккумулятора

Установка RB3

R0- в начало ключа

R1- в начало ключа в ПЗУ

i=0,7

Формирование

ключа

Восстановление Акк

Восстановление PSW

Выход из подпрограммы

Сохранение байта ключа по @R0

Инкремент R0

Инкремент R1

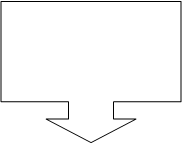

Рис6.4. Подпрограмма обработки прерываний от INT0

(низкий приоритет)

Да

Сохранание PSW

Сохранение Аккумулятора

Установка RB3

Гашение светодиода

задержка

Вкл светодиода

задержка

Гашение светодиода

Ввод байта ключа

Через Р0 по @R1

R0- в начало ключа

R1- в начало ключа в ПЗУ

i=0,7

Формирование

ключа

Восстановление Акк

Восстановление PSW

Выход из подпрограммы

Сохранение байта ключа по @R0

Инкремент R0

Инкремент R1

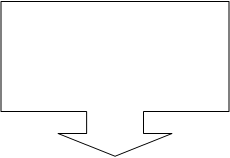

Рис.6.5. Подпрограмма обработки прерываний от T/C0.

(высокий приоритет)

Сохранение PSW

Установка RB1

Сброс RD(A/D)

Установка RD(A/D)

Сохранение Акк

Да

Выход из подпрограммы

Считывание порта Р0 и запись в @R0

R0=адрес 1-го байта

Уст. флага ''шифр''

Инкремент R0

Установка TB8

Передача в УАПП из @R1

Сброс TB8

Инкремент R1

Восстановление PSW

Да

Принятыйбайт=0?

Декремент счетчика

''пауза в речи''(прд)

Да

В R0 адрес 8-го байта?

В R1 адрес

1-го байта?

Флаг ''потеря вх.сигнала''

Стираем байт из @R1

Да

Нет

Нет

Нет

Нет

Дкеремент сч.приема

Рис.6.6. Подпрограмма обработки прерываний от УАПП.(высокий приоритет)

Да

RI

TI

Передача в Р1 дешифрованной информации (@R0)

R1=адрес 1-го байта

Инкремент R1

Считывание УАПП и запись в @R1

Выход из подпрограммы

Да

Сброс RI

Сброс TI

Восстановление PSW

Сохранение PSW

Инкремент R0

Счетчик приема= нач.знач

Уст.флага''дешифр''

Идентифи-кация источника

Выбор RB2

Счетчик приема=нач.знач.

Установление сигнала RD(D/A)

Сброс сигнала RD(D/A)

Принят 8-ой байт?

Принятый байт=0?

Декремент сч. ''пауза в речи''(прм)

Гашение светодиода

Нет

Да

Нет

Нет

Рис.6.1. Алгоритм работы системы взаимодействия с периферийными устройствами. (начало)

Настройка прерываний INT0 и INT1

Настройка Т/С0

Настройка УАПП

Инициализация переменных

Установка начальных адресов

Установка счетчика приема

Разрешение прерываний

0

Флаг ‘шифр’

1

1

Установка нач. адресов данных подлежащих шифрованию и зашифрованных данных

0

Перенос данных в буфер передачи без шифрования

Шифрование

Сброс флага ''шифр''

Флаг ''пауза в речи''(прд)

1

0

Сч. ''пауза в речи''(прд)=нач.значение

Рис.6.2. Алгоритм работы системы взаимодействия с периферийными устройствами. (окончание).

0

Установка нач. адресов данных подлежащих дешифрованию и дешифрованных данных

1

1

Флаг ‘деш’

0

Дешифрование

Флаг ''пауза в речи''(прд)

0

Перенос данных из буфера приема без дешифрования

без шифрования

1

Сброс флага ''деш.''

Сч. ''пауза в речи''(прм)=нач.значение

Потеря входного сигнала

Да

Нет

Вкл. светодиода

69

ГОСУДАРСТВЕННЫЙ КОМИТЕТ РОССИЙСКОЙ ФЕДЕРАЦИИ

ПО СВЯЗИ И ИНФОРМАТИЗАЦИИ

Московский технический университет связи и информатики

Разрешаю

допустить к защите

Зав. кафедрой

_________________

____________ 2000г.

ДИПЛОМНЫЙ ПРОЕКТ

НА ТЕМУ

“Система криптозащиты в стандарте DES. Система взаимодействия периферийных устройств.”

Дипломант __________________________________/Рычков А.И./

Консультант_________________________________/Шаврин С.С./

Рецензент __________________________________

Консультант по экологии и

безопасности жизнедеятельности_____________/Деминский В.А./

Консультант по экономической части __________/Майофис Л.И./

МОСКВА. 2000г.

Содержание.

| Введение. | 3 |

| Защита от несанкционированного доступа к информации, передаваемой по каналам электросвязи. | 5 |

| Стандарт шифрования DES. Алгоритм и основные свойства. | 28 |

| Разработка технических требований к системе взаимодействия с периферийными устройствами при обработке данных в стандарте DES. | 44 |

| Разработка функциональной схемы системы взаимодействия с периферийными устройствами. | 48 |

| Разработка электрической схемы системы взаимодействия с периферийными устройствами. | 50 |

| Разработка и отладка алгоритмического и программного обеспечения системы взаимодействия с периферийными устройствами. | 61 |

| Экология и безопасность жизнедеятельности. 7.1. Анализ опасностей и вредностей при разработке криптосистемы. 7.2. Расчет освещенности рабочего места при разработке криптосистемы. | 76 76 82 |

| Технико-экономическое обоснование. 8.1. Расчет технико-экономических показателей системы взаимодействия с периферийными устройствами. 8.2. Оценка экономической эффективности системы взаимодействия с периферийными устройствами. | 84 84 88 |

| Заключение. | 89 |

| Список использованной литературы. | 90 |

| Приложение. | 92 |

Введение.

В современных условиях информация играет решающую роль как в процессе экономического развития, так и в ходе конкурентной борьбы на национальном и международном рынках. Противоборство развернулось за превосходство в тех областях, которые определяют направления научно-технического процесса. В мире реального бизнеса конкуренция ставит участников рынка в такие жесткие рамки, что многим из них приходится поступать в соответствии с принципами «победителей не судят», «цель оправдывает средства».

В этих условиях становится реальностью промышленный шпионаж как сфера тайной деятельности по добыванию, сбору, анализу, хранению и использованию конфиденциальной информации. Это обусловлено тем, что получение сколько-нибудь достоверной информации об объектах заинтересованности законным путем становится невозможным из-за создания и поддержания определенной системы защиты ценной информации от несанкционированного, то есть противоправного, доступа со стороны злоумышленников.

Анализ различных способов получения информации о конкурентах позволил установить, что подслушивание телефонных переговоров в ряде случаев может являться одним из эффективных способов несанкционированного доступа к конфиденциальной информации. Это объясняется тем, что в настоящее время обмен информацией по телефону является очень распространенным и практически во всех случаях, когда абонентам не требуется письменного документа и имеется возможность воспользоваться телефонной связью, они ею пользуются. Мало того, даже в тех случаях, когда требуется письменный документ, абоненты довольно часто ведут по телефону предварительные переговоры, оправдывая это срочностью согласования определенных позиций. Самым эффективным способом защиты телефонных сообщений от несанкционированного доступа является криптографическое преобразование. Действительно, для того чтобы скрыть от злоумышленников смысловое содержание передаваемого телефонного сообщения, его необходимо определенным образом изменить. При этом изменить его так, чтобы восстановление исходного сообщения санкционированным абонентом осуществлялось очень просто, а восстановление сообщения злоумышленником было бы невозможным или требовало бы существенных временных или материальных затрат, что делало бы сам процесс восстановления неэффективным.

Именно такими свойствами и обладают криптографические преобразователи, задачей которых является обеспечение математическими методами защиты передаваемых конфиденциальных телефонных сообщений. Даже в случае их перехвата злоумышленниками и обработки любыми способами с использованием самых быстродействующих супер-ЭВМ и последних достижений науки и техники смысловое содержание сообщений должно быть раскрыто только в течении заданного времени, например в течение нескольких десятков лет.

Похожие работы

... с применением полиграфических компьютерных технологий? 10. Охарактеризуйте преступные деяния, предусмотренные главой 28 УК РФ «Преступления в сфере компьютерной информации». РАЗДЕЛ 2. БОРЬБА С ПРЕСТУПЛЕНИЯМИ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ ГЛАВА 5. КОНТРОЛЬ НАД ПРЕСТУПНОСТЬЮВ СФЕРЕ ВЫСОКИХ ТЕХНОЛОГИЙ 5.1 Контроль над компьютерной преступностью в России Меры контроля над ...

... мероприятия по новому месту работы, жительства; также в окружении носителей коммерческих секретов. Персонал оказывает существенное, а в большинстве случаев даже решающее влияние на информационную безопасность банка. В этой связи подбор кадров, их изучение, расстановка и квалифицированная работа при увольнениях в значительной степени повышают устойчивость коммерческих предприятий к возможному ...

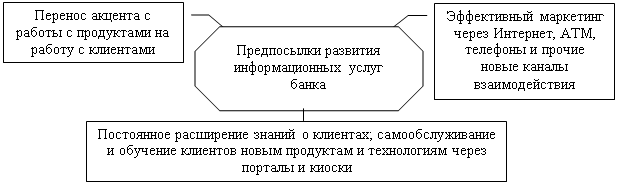

... баланса банка, а так же охарактеризовав услуги банка в сфере инфокоммуникаций, следует приступить к рассмотрению методов совершенствования инфокоммуникационного сопровождения банковской деятельности. 3. Совершенствование инфокоммуникационного сопровождения деятельности ОАО «МИнБ» филиал в г.Ставрополе 3.1. Анализ стандарта криптографической защиты информации на примере филиала ОАО «МИнБ» в ...

0 комментариев