Навигация

БЕЗОПАСНОСТЬ

4.2. БЕЗОПАСНОСТЬ.

Обеспечение необходимого уровня безопасности часто является основным пунктом при рассмотрении корпорацией возможности использования Internet–базированных VPN. Многие IT–менеджеры привыкли к изначально присущей частным сетям защите конфиденциальной информации и рассматривают Internet как слишком «общедоступную» для использования ее в качестве частной сети. Однако при условии принятия необходимых мер Internet–базированные виртуальные частные сети могут стать более безопасными, чем VPN, базирующиеся на PSTN. Если пользоваться английской терминологией, то существуют три «Р», реализация которых в совокупности обеспечивает полную защиту информации. Это:

Protection - защита ресурсов с помощью брандмауэров (firewall);

Proof - проверка идентичности (целостности) пакета и аутентификация отправителя (подтверждение права на доступ);

Privacy - защита конфиденциальной информации с помощью шифрования.

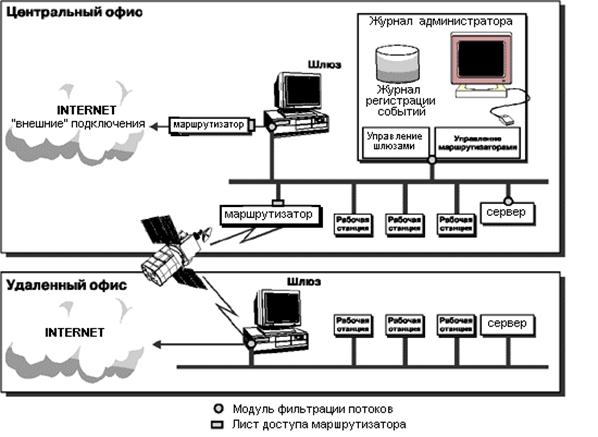

Все три «Р» в равной степени значимы для любой корпоративной сети, включая и VPN. В сугубо частных сетях для защиты ресурсов и конфиденциальности информации достаточно использования довольно простых паролей. Но как только частная сеть подключается к общедоступной, ни одно из трех «Р» не может обеспечить необходимую защиту. Поэтому для любой VPN во всех точках ее взаимодействия с сетью общего пользования должны быть установлены брандмауэры, а пакеты должны шифроваться и выполняться их аутентификация.

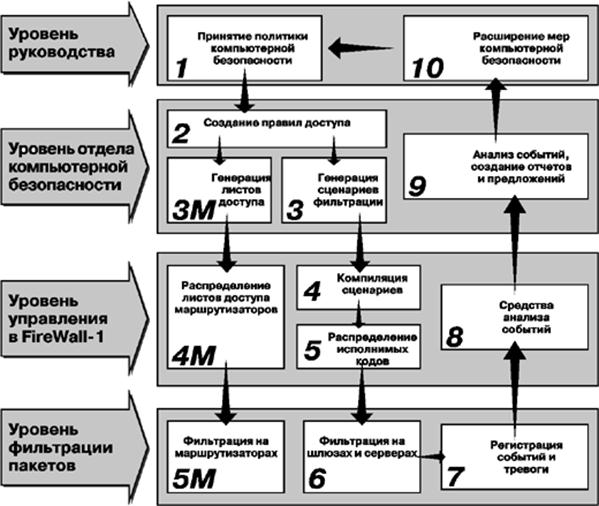

Брандмауэры являются существенным компонентом в любой VPN. Они пропускают только санкционированный трафик для доверенных пользователей и блокируют весь остальной. Иными словами, пересекаются все попытки доступа неизвестных или недоверенных пользователей. Эта форма защиты должна быть обеспечена для каждого сайта и пользователя, поскольку отсутствие ее в каком-либо месте означает отсутствие везде. Для обеспечения безопасности виртуальных частных сетей применяются специальные протоколы. Эти протоколы позволяют хостам «договориться» об используемой технике шифрования и цифровой подписи, что позволяет сохранить конфиденциальность и целостность данных и выполнить аутентификацию пользователя.

Протокол Microsoft Point-to-Point Encryption (MPPE) шифрует PPP–пакеты на машине клиента перед тем, как направить их в туннель. Версия с 40-битовым ключом поставляется с Windows 95 и Windows NT (существует также версия со 128-битовым ключом). Сессия шифрования инициализируется во время установления связи с туннельным терминатором по протоколу PPP.

Протоколы Secure IP (IPSec) являются серией предварительных стандартов, разрабатываемых Группой инженерных проблем Internet (Internet Engineering Task Force - IETF). Группа предложила два протокола: Authentication Header (AH) и Encapsulating Security Payload (ESP). Протокол AH добавляет цифровую подпись к заголовку, с помощью которой выполняется аутентификация пользователя, и обеспечивает целостность данных, отслеживая любые изменения в процессе их передачи. Этот протокол защищает только данные, оставляя адресную часть IP–пакета неизменной. Протокол ESP, напротив, может шифровать либо весь пакет (Tunnel Mode), либо только данные (Transport Mode). Эти протоколы используются как раздельно, так и в комбинации.

Для управления безопасностью применяют индустриальный стандарт RADIUS (Remote Authentication Dial-In User Service), представляющий собой базу данных пользовательских профилей, которые содержат пароли (аутентификация) и права доступа (авторизация).

Средства обеспечения безопасности далеко не ограничиваются приведенными примерами. Многие производители маршрутизаторов и брандмауэров предлагают свои решения. Среди них – Ascend, CheckPoint и Cisco.

4.3. ДОСТУПНОСТЬ.

Доступность включает три в равной степени важные составляющие: время предоставления услуг, пропускную способность и время задержки. Время предоставления услуг является предметом договора с сервис-провайдером, а остальные две составляющие относятся к элементам качества услуг (Quality of Service - QoS). Современные технологии транспорта позволяют построить VPN, удовлетворяющие требованиям практически всех существующих приложений.

4.4. УПРАВЛЯЕМОСТЬ.

Администраторы сетей всегда хотят иметь возможность осуществлять сквозное, из конца в конец, управление корпоративной сетью, включая и ту часть, которая относится к телекоммуникационной компании. Оказывается, что VPN предоставляют в этом плане больше возможностей, чем обычные частные сети. Типичные частные сети администрируются «от границы до границы», т.е. сервис-провайдер управляет сетью до фронтальных маршрутизаторов корпоративной сети, в то время как абонент управляет собственно корпоративной сетью до устройств доступа к WAN. Технология VPN позволяет избежать этого своеобразного разделения «сфер влияний», предоставляя и провайдеру, и абоненту единую систему управления сетью в целом, как ее корпоративной частью, так и сетевой инфраструктурой общедоступной сети. Администратор сети предприятия имеет возможность выполнять мониторинг и реконфигурацию сети, управлять фронтальными устройствами доступа, определять состояние сети в режиме реального времени.

Похожие работы

... для реализации технологии Intranet.РАЗРАБОТКА СЕТЕВЫХ АСПЕКТОВ ПОЛИТИКИ БЕЗОПАСНОСТИ Политика безопасности определяется как совокупность документированных управленческих решений, направленных на защиту информации и ассоциированных с ней ресурсов. При разработке и проведении ее в жизнь целесообразно руководствоваться следующими принципами: • невозможность миновать защитные средства; • ...

... согласно Закону привлекаются к ответственности в зависимости от нанесенного ущерба от административной ответственности до лишения свободы сроком до 10 лет. МЕТОДИКА ЗАЩИТЫ ИНФОРМАЦИИ В ЛОКАЛЬНЫХ ВЫЧИСЛИТЕЛЬНЫХ СЕТЯХ ОБРАЗОВАТЕЛЬНОГО УЧРЕЖДЕНИЯ МВД РФ. 3.1.Политика безопасности КЮИ МВД РФ. Под политикой безопасности понимается совокупность документированных управленческих решений, направленных ...

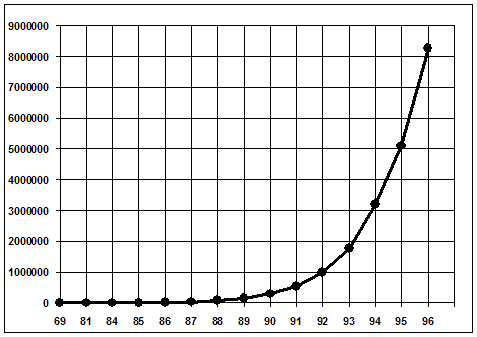

... финансирование - лишь небольшая часть поступающих средств, т.к. все более заметной становится "коммерциализация" сети (80-90% средств поступает из частного сектора). 2. Проблемы защиты информации Internet и информационная безопасность несовместны по самой природе Internet. Она родилась как чисто корпоративная сеть, однако, в настоящее время с помощью единого стека протоколов TCP/IP и единого ...

... питания, уничтожители бумажных документов Заключение Цель курсового исследования достигнута путём реализации поставленных задач. В результате проведённого исследования по теме "Методы защиты информации в телекоммуникационных сетях" можно сделать ряд выводов: Проблемы, связанные с повышением безопасности информационной сферы, являются сложными, многоплановыми и взаимосвязанными. Они ...

0 комментариев