Навигация

Обзор аналогичных технических решений

1. Обзор аналогичных технических решений

Существует большое множество типов электронных систем защиты и контроля доступа в помещения. Все они отличаются друг от друга как степенью сложности и надежности, так и удобством обслуживания, что в свою очередь отражается на стоимости системы.

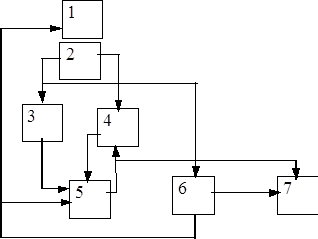

Как правило все системы защиты сводятся к следующим функциям: обнаружение, опознавание, управление, контроль. Приведенная ниже блок-схема часто приводится в литературе и хорошо отражает функции систе защиты.

Рис.1.1

где 1—выявление подлежащих анализу пpизнаков воздействия;

2—сравнение выявленных признаков с эталонными;

3—выработка запроса статистики опасных воздействий;

4—сбор и хранение опасных признаков воздействий;

5—выработка управляющих воздействий;

6—контроль;

7—исполнительный блок;

Выполняемые функции: 1—обнаружение, 2—опознавание 3,5—управление, 4,6—контроль, 7—коммутация доступа (или его ограничение).

При выработке подходов к решению проблем безопасности предприятия-призводители как правило исходят из того, что конечной целью любых мер противодействия угрозам является защита владельца и законных пользователей системы от нанесения им материального или морального ущерба в результате случайных или преднамеренных воздействий на нее. И здесь нужно решить три основные задачи. Это:

1) идентификация—пpоцес pаспознания опpеделенных компонентов системы, обычно с помощью уникальных, воспpинимаемых системой имен (идентификатоpов).

2) аутентификация—пpовеpка идентификации пользователя, устpойства или дpугого компонента в системе, обычно для пpинятия pешения о pазpешении доступа к pесуpсам системы.

3) автоpизация—пpедоставление доступа пользователю, пpогpамме или пpоцессу.

До сих поp основным сpедством идентификации являются или магнитные каpточки или механические ключи, котоpые сейчас удачно подделываются и не обеслечивают надежной безопасности объекта защиты. Сейчас начинают получать pаспpостpанение электpонные ключи защиты. Как показывает мировой опыт в качестве надежного сpедства pаспознавания пользователей в настоящее время служат электpонные идентификатоpы Touch Memory производства фирмы Dallas Semiconductor, Inc. Благодаря гарантированной производителем неповторяемости ключа обеспечивается высокий уровень защищенности объекта защиты.

Анализ литературы и результаты посещений выстовок (“Безопасность-96” Минск,”TIBO-96” Минск) приводят к выводу, что для обеспечения эффективной системы защиты и контроля доступа в помещения важно организовать комплексную систему безопасности. Один из лидеров в организации обеспечения систем безопасности фирма “Advance Sucurity Systems” предлагают различное оборудование для ограничения прохода людей и перемещения ценностей. Туда могут входить:

— оборудование систем контроля доступа— считыватели, различные типы идентификаторов, сетевые контроллеры, подстанции управления, подстанции сбора информации с датчиков,компьютерные платы и программное обеспечение;

— оконечные исполнительные устройства— электромагнитные замки, электрозащелки, электромоторы блокировки дверей;

— датчики охраны и сигнализации—инфракрасные датчики (принцип действия—регистрация изменения уровня теплового излучения людей и животных, передвигающихся в охраняемой зоне), вибрационные датчики, ультразвуковые датчики изменения объема, датчики массы и др., сирены, громкоговорители, всеразличные индикаторы.

— системы видеонаблюдения—мониторы, видеокамеры, объективы, коммутаторы, устройства цифровой обработки видеосигнала, знакоге-нераторы, системы сканирования.

— контрольно-пропускное оборудование—турникеты, шлюзы, шлагбаумы, ворота и т.д.

— охранно-пожарные системы—извещатели охранные, приборы приемо контрольные, аппаратура пожарной сигнализации и др.

— системы персонального вызова (пейджеры).

— бронированные двери для хранилищ.

— центральные пульты-концентраторы и пульты управления.

Перечисленые элементы системы безопасности предлагаемые этой фирмой, а также аналогичными фирмами такими как “BAUER”(Германия-Швейцария), “INTERNATIONAL ELECTRONICS”(США) соответствуют европейским и мировым стандартам, имеют высокую степень надежности, но являются очень дорогими. Поэтому средние и мелкие организации вынуждены искать менее дорогие системы защиты, имеющие невысокую степень надежности.

Исходя из вышесказанного можно сделать вывод, что комплексная система безопасности позволяет при помощи мощной центральной процессорной станции осуществлять высоконадежную защиту и эффективный контроль доступа на объект защиты.

2.Выбор и обоснование технических требований

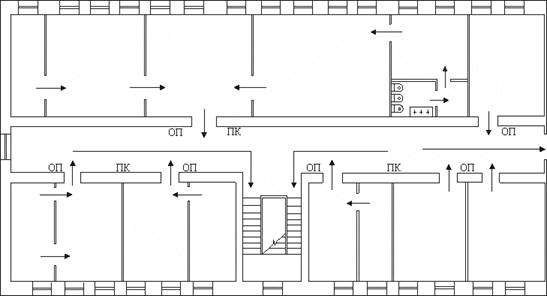

Структура технических средств системы защиты и контроля доступа в помещения (СЗКДП) должна представлять собой двухуровневую централизованную систему, работающую в реальном времени. На верхнем уровне — пульт управления (ЭВМ, совместимая с IBM PC), с блоком связи и локальной сетью передачи данных. На нижнем уровне — N контролируемых пунктов ( КП ). КП — контролируемый пункт, в задачу которого входит защита и контроль контролируемого пункта

Обоснование:

На верхнем уровне пультом управления выполняются функции:

сбора, документирования, архивирования, представления на видеотерминал информации. А для этих целей лучше всего подходит ПЭВМ совместимая с IBM PC. Применение ПЭВМ по сравнению со специализированным пультом удобнее тем, что ПЭВМ обеспечивает широкие функциональные возможности и гарантирует гибкость и удобство в эксплуатации. Кроме того при дальнейшей модернизации системы или ее расширения не потребуется дополнительных аппаратных затрат на пульт управления, а нужно изменить только управляющую программу.

На нижнем уровне выполняются функции сигнализации, управления, регулирования и контроля. Функцию контроллера выполняет однокристальный микропроцессор, который имеет физическую и логическую разделенность памяти программ и памяти данных. Структурная организация, набор команд и аппаратурно-программные средства ввода/вывода информации такого микропроцессора очень хорошо приспособлены для решения задач управления и регулирования в приборах, устройствах и системах автоматики, а не для решения задач обработки данных. Кроме того, массовый выпуск однокристальных микропроцессорных наборов БИС с их широкими функциональными возможностями, их низкая стоимость, гибкость и точность цифровых методов обработки информации превратили МП в системные элементы, на основе которых создаются системы промышленной автоматики, связи, измерительной техники и т.д.

Можно сказать, что назначение системы, это обеспечение безопасности. Под безопасностью СЗКДП будем понимать ее свойство, выражающееся в попытках нанесения ущерба владельцам и пользователям системы при различных возмущающих (умышленных и неумышленных) воздействиях на нее. Обеспечение безопасности СЗКДП в целом предполагает создание препятствий для любого несанкционированного вмешательства в процесс ее функционирования, а также попыток хищения, модификации, выведения из строя или разрушения ее компонентов, то есть защиту всех компонентов системы: оборудования, программного обеспечения, данных и персонала.

По мере развития и расширения применения средств вычислительной техники острота проблемы обеспечения безопасности систем и хранящейся в них информации от различных угроз все возрастает.Основная из них — возросший уровень доверия к автоматизированным системам обработки данных. То есть система помимо выполнения функции защиты и контроля должна быть сама защищена, как на нижнем уровне, так и на верхнем. Доступ к ресурсам системы, а особенно к ПЭВМ должен быть максимально ограничен и надежно защищен. Вероятность подбора индивидуального кода должна быть не менее 10-6. Как показывает мировой опыт при такой вероятности подбора, система, в плане подбора идентификационного номера пользователя, практически надежна. Такую вероятность может обеспечить электронный идентификатор.

Требования к электропитанию.

Первичным источником электропитания пульта управления и контролируемого пункта должна быть однофазная сеть переменного тока напряжением 220 вольт и частотой 50 герц. При кратковременных авариях в системе энергоснабжения должен быть обеспечен перезапуск и восстановление предаварийного состояния пульта управления и контролируемого пункта.

Требования к системе персонального вызова. Так как СЗКДП предусматривает персональный вызов (ситуация — к пользователю пришел гость который не идентифицируется системой), то система должна обеспечить надежную радиосвязь и работоспособность между передатчиком на входе КПП и пейджерами установленными в удаленных помещениях. Максимальное удаление охраняемых помещений где установлены пейджеры от передатчика должно быть не менее 200 метров.

Требования к защите от влияний от внешних воздействий.

Электрическая составляющая электромагнитного поля помех в помещениях не должна превышать 0.3В на 1 метр согласно ГОСТ 16325-88.

Должна быть предусмотрена автономная шина заземления технических средств для подключения корпусов устройств, экранов, кабелей. Контур заземления должен быть автономным, то есть несвязанным гальванически с контуром заземления каких-либо промышленных помещений. Сопротивление заземляющего устройства между клеммой земли контроллируемого пункта, пульта управления и землей (грунтом) не должно превышать 4-ех ом в любое время года.

В линиях связи должны использоваться приемники с высоким входным сопротивлением, малой входной емкостью и предпочтительно с гистерезисной передаточной характеристикой для увеличения помехозащищенности. Шины питания и земли должны обладать минимальной индуктивностью. Кроме того линия связи должна быть защищена от паразитных импульсных токов в оплетке кабеля из-за связи с источником помех через паразитную емкость между источником помех и оплеткой.

В проектируемой системе компьютер должен взаимодействовать с внешними устройствами (контроллерами). Для этой цели в мировой практике [ ] используется несколько стандартов и множество устройств, которые работают со стандартными интерфейсными схемами. Один из наиболее распространенных интерфейсных стандартов называется RS-232C (Reference Standart N232 Revision C), сигналы которого приведены в приложении. Благодаря очень небольшому расстоянию (несколько сантиметров) между различными узлами внутри контроллера шлюза уровни сигналов, используемых для предоставления двоичных данных, зачастую весьма малы. Например, распространенным логическим семейством, используемым в контроллере шлюза, является транзисторно-транзисторная логика (ТТЛ), в которой для представления двоичной единицы используется сигнал напряжением от 2 до 5 В, а для представления двоичного нуля — сигнал напряжением от 0,2 до 0,8 В. Напряжения вне этих диапазонов порождают неопределенное состояние: в худшем случае, если уровень напряжения близок к одному из этих пределов, то воздействие даже небольшого понижения сигнала или небольшой электрической помехи может привести к ошибке. Поэтому при подключении контроллеров к компьютеру уровни напряжений обычно выше тех, которые используются для соединения отдельных элементов внутри некоторого узла. На практике фактически [ ] используемые уровни зависят от источников напряжений, подаваемых на схемы интерфейса; в проектируемой системе предполагается использовать напряжения +12 В. Схемы передачи преобразуют низкие уровни сигналов в более высокие, тем самым обеспечивая связь по моноканалу между компьютером и контроллерами шлюзов. Приемные схемы выполняют обратную функцию. Схемы согласования интерфейса также выполняют необходимые преобразования напряжений.

Относительно высокие уровни напряжений в интерфейсе значительно уменьшают влияние электрических помех по сравнению с их воздействием на уровни ТТЛ.

Предполагается использовать стандартную скорость передачи в стандарте RS-232C равную 9600 бит/сек.

Похожие работы

... идентификация личности входящего - организация доступа при условии «предъявление карты плюс набор секретного кода». 2.2.2 Эффективность управления Автоматизированная система контроля доступа отслеживает все перемещения сотрудников по территории предприятия. Отчеты об опоздавших, не вышедших на работу или ушедших с работы раньше времени могут формироваться как ежедневно, так и за любой ...

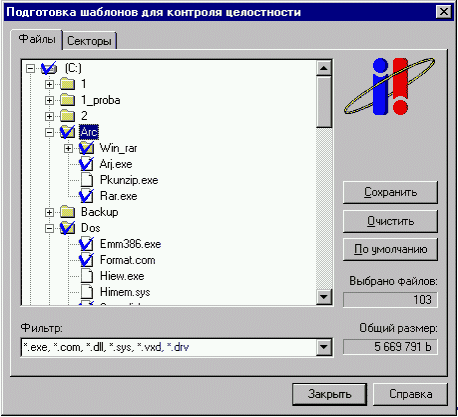

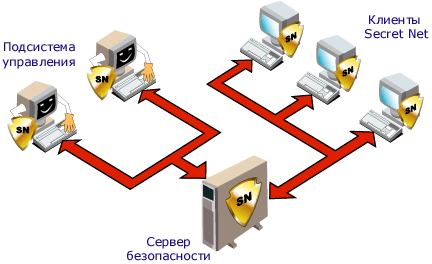

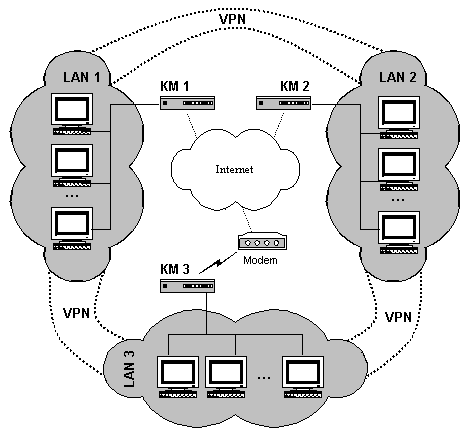

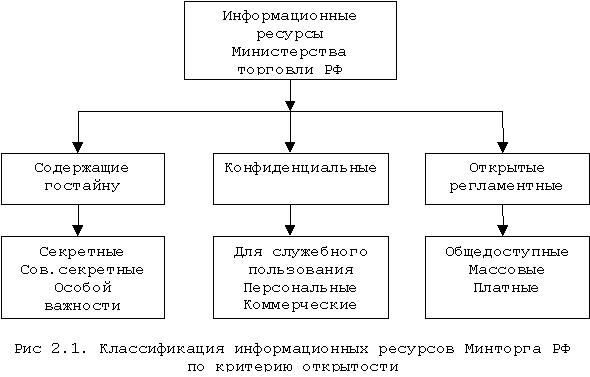

... для блокировки загрузки с FDD; Интерфейс для блокировки загрузки с CD-ROM; Программное обеспечение формирования списков контролируемых программ; Документация. 2. Система защиты информации "Secret Net 4.0" Рис. 2.1. Назначение: Программно-аппаратный комплекс для обеспечения информационной безопасности в локальной вычислительной сети, рабочие ...

... . В качестве средств разработки необходимо использование Borland C++ Builder 3.0 ClientServer, Microsoft Visual Basic for Applications. ГЛАВА 2. МАТЕМАТИЧЕСКОЕ ОБЕСПЕЧЕНИЕ СИСТЕМЫ ДОКУМЕНТООБОРОТА МИНТОРГА РФ. РЕШЕНИЕ ЗАДАЧ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ 2.1 Постановка задачи и её спецификация 2.1.1. Понятие информационной безопасности применительно к системе документооборота Минторга РФ Под ...

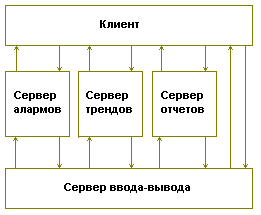

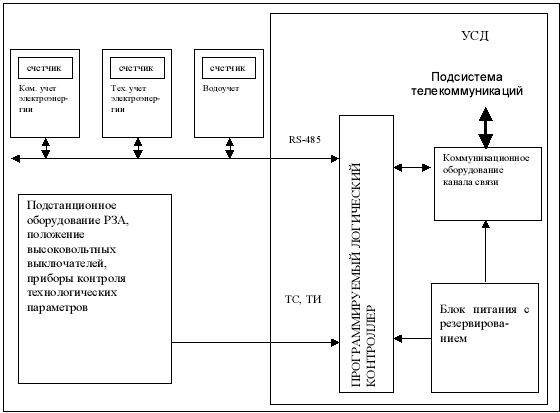

... К. Сатпаева» для просмотра и ввода информации системы оперативно-диспетчерского контроля и управления, создаваемые на Visual Basic. Специфика используемого в системе оперативно-диспетчерского контроля и управления РГП «Канал им. К. Сатпаева» ПО такая, что разработка ПО, как таковая, может производиться только при создании самой системы. Применяемое ПО является полуфабрикатом. Основная задача ...

0 комментариев