Навигация

3.4 Терминология

Каналы MPLS можно назвать VPN”. Это так. Но термин VPN здесь используется несколько в ином значении. Классическая технология VPN обеспечивает передачу информации по зашифрованным туннелям поверх протокола третьего (сетевого) уровня. Шифрование делает невозможным чтение посторонними адреса и содержимого передаваемого пакета. Зашифрованная информация передается по сети и расшифровывается узлом-получателем.

MPLS VPN — это тоже частные виртуальные каналы, подобно IPsec или PPTP (Point-to-Point Tunneling Protocol) VPN, но на этом вся их схожесть и заканчивается. В MPLS VPN нет никакого шифрования. Пакеты “прячутся” от посторонних глаз, поскольку передаются по маршруту меток MPLS. Трафик с определенными метками читают только маршрутизаторы LSR (Label Switch Routers), находящиеся на маркированном маршруте. Обычные способы IP-маршрутизации в сети MPLS не применяются — трафик передается только вдоль траекторий меток. Подобный уровень безопасности обеспечивается и в сетях АТМ и Frame Relay, где информация “путешествует” по виртуальным каналам тоже в незашифрованном виде. Но, собственно говоря, никто не запрещает вам дополнительно шифровать пакеты MPLS

3.5 Преимущества организации VPN на базе MPLS

Основными преимуществами организации VPN на базе MPLS можно назвать:

· масштабируемость;

· возможность пересечения адресных пространств, узлов подключенных в различные VPN;

· изолирование трафика VPN друг от друга на втором уровне модели OSI.

Масштабируемость достигается за счет того, что подключение нового узла в существующий VPN производиться только перенастройкой одного PE, к которому подключается данный узел.

В различных VPN адресные пространства могут пересекаться, что может быть чрезвычайно полезным, в случае если оператору необходимо предоставить VPN нескольким клиентам, использующим одинаковое приватное адресное пространство, например адреса 10.0.0.0/8.

Устройства P (LSR) при коммутации анализируют только внешнюю метку, определяющую LSP между PE, и не анализируют заголовок IP пакета, то справедливо говорить о том, что P устройства выполняют функции коммутации на втором уровне модели OSI. Устройства PE так же разделяют маршрутную информацию, таблицы маршрутизации, интерфейсы, направленные в сторону устройств CE, между VRF. Тем самым процессы маршрутизации разных VPN полностью разделяются, и обеспечивается разделение трафика от разных VPN на втором уровне модели OSI. На этот предмет компания Miercom провела исследование, и показала, что технология MPLS/VPN в реализации компании Cisco Systems обеспечивает такой же уровень безопасности как сети Frame Relay и ATM.

3.6 Безопасность в сетях MPLS-VPN

Функциональность MPLS-VPN поддерживает уровень безопасности, эквивалентный безопасности оверлейных виртуальных каналов в сетях Frame Relay и ATM. Безопасность в сетях MPLS-VPN поддерживается с помощью сочетания протокола BGP и системы разрешения IP-адресов.

BGP-протокол отвечает за распространение информации о маршрутах. Он определяет, кто и с кем может связываться с помощью многопротокольных расширений и атрибутов community. Членство в VPN зависит от логических портов, которые объединяются в сеть VPN и которым BGP присваивает уникальный параметр Route Distinguisher (RD). Параметры RD неизвестны конечным пользователям, и поэтому они не могут получить доступ к этой сети через другой порт и перехватить чужой поток данных. В состав VPN входят только определенные назначенные порты. В сети VPN с функциями MPLS протокол BGP распространяет таблицы FIB (Forwarding Information Base) с информацией о VPN только участникам данной VPN, обеспечивая таким образом безопасность передачи данных с помощью логического разделения трафика.

Именно провайдер, а не заказчик присваивает порты определенной VPN во время ее формирования. В сети провайдера каждый пакет ассоциирован с RD, и поэтому попытки перехвата пакета или потока трафика не могут привести к прорыву хакера в VPN. Пользователи могут работать в сети интранет или экстранет, только если они связаны с нужным физическим или логическим портом и имеют нужный параметр RD. Эта схема придает сетям Cisco MPLS-VPN очень высокий уровень защищенности.

В опорной сети информация о маршрутах передается с помощью стандартного протокола Interior Gateway Protocol (IGP), такого как OSPP или IS-IS. Пограничные устройства РЕ в сети провайдера устанавливают между собой связи-пути, используя LDP для назначения меток. Назначения меток для внешних (пользовательских) маршрутов распространяется между РЕ-маршрутизаторами не через LDP, а через многопротокольные расширения BGP. Атрибут Community BGP ограничивает рамки информации о доступности сетей и позволяет поддерживать очень крупные сети, не перегружая их информацией об изменениях маршрутной информации. BGP не обновляет информацию на всех периферийных устройствах РЕ, находящихся в провайдерской сети, а приводит в соответствие таблицы PIB только тех РЕ, которые принадлежат к конкретной VPN.

Если виртуальные каналы создаются при оверлейной модели, исходящий интерфейс любого индивидуального пакета данных является функцией только входящего интерфейса. Это означает, что IP-адрес пакета не определяет маршрута его передачи по магистральной сети. Это позволяет предотвратить попадание несанкционированного трафика в сеть VPN и передачу несанкционированного трафика из нее.

В сетях MPLS-VPN пакет, поступающий в магистраль, в первую очередь ассоциируется с конкретной сетью VPN на основании того, по какому интерфейсу (подин-терфейсу) пакет поступил на РЕ-маршрутизатор. Затем IP-адрес пакета сверяется с таблицей передачи (forwarding table) данной VPN. Указанные в таблице маршруты относятся только к VPN принятого пакета. Таким образом, входящий интерфейс определяет набор возможных исходящих интерфейсов. Эта процедура также предотвращает как попадание несанкционированного трафика в сеть VPN, так и передачу несанкционированного трафика из нее.

Заключение

Идея построения собственных виртуальных сетей актуальна в том случае, когда объединять несколько локальных сетей в различных зданиях или организациях для создания собственной сети дорого или слишком долго, однако необходимо обеспечить защиту передаваемых между сегментами сети данных. Ведь далеко не всегда позволительно передавать данные по общедоступным сетям в открытом виде. Впрочем, можно защищать только связи между отдельными компьютерами из различных сегментов, но если корпоративная политика требует обеспечить безопасность большей части информации, то защищать каждый отдельный канал и компьютер становится достаточно сложно. Проблема в том, что у пользователя, как правило, нет достаточной квалификации для поддержания средств защиты информации, а администратор не может эффективно контролировать все компьютеры во всех сегментах организации.

Кроме того, при защите отдельных каналов инфраструктура корпоративной сети остается прозрачной для внешнего наблюдателя. Для решения этих и некоторых других проблем применяется архитектура VPN, при использовании которой весь поток информации, передаваемый по общедоступным сетям, шифруется с помощью так называемых "канальных шифраторов".

Построение VPN позволяет защитить виртуальную корпоративную сеть так же надежно, как и собственную сеть (а иногда даже и лучше). Данная технология сейчас бурно развивается, и в этой области уже предлагаются достаточно надежные решения. Как правило, технология VPN объединяется с межсетевыми экранами (firewall). Собственно, все основные межсетевые экраны дают возможность создания на их базе виртуальной корпоративной сети.

список литературы

Построение виртуальных частных сетей на базе технологии MPLS Автор: Михаил Захватов Издательство: Cisco Systems

Компьютерные сети принципы, технологии, протоколы 3-е издание Авторы: Наталья Олифер (обозреватель «Журнала сетевых решений/LAN».); Виктор Олифер (главный специалист Корпорации ЮНИ.)

http://athena.vvsu.ru/docs/tcpip/mpls/ - Введение в архитектуру MPLS

http://system-administrators.info/?p=1179 - MPLS на службе VPN

http://www.connect.ru/article.asp?id=5343 - Журнал Connect: технология VPN

Похожие работы

... SSL/TLS на первом этапе для осуществления доступа к необходимым услугам с последующим внедрением IPSec. 3. Методы реализации VPN сетей Виртуальная частная сеть базируется на трех методах реализации: · Туннелирование; · Шифрование; · Аутентификация. 3.1 Туннелирование Туннелирование обеспечивает передачу данных между двумя точками – окончаниями ...

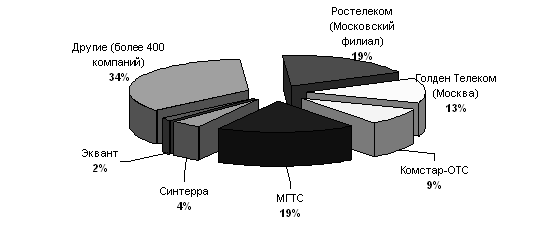

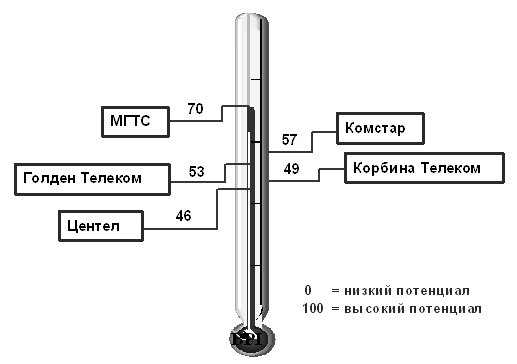

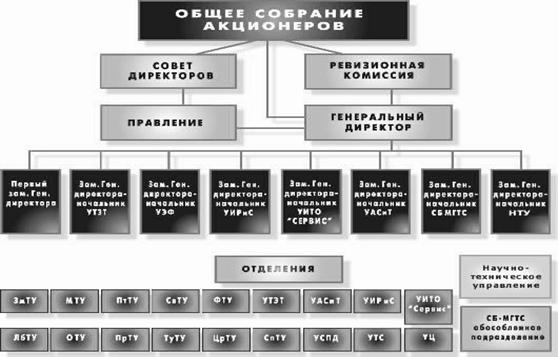

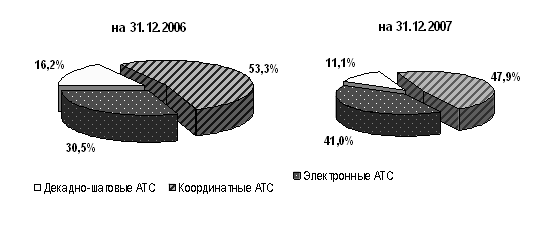

... сравнению с 2006 г. оборачиваемость активов в 2007 г. увелечена: 705 дней против 737 дней в 2006 г., в основном за счет улучшения оборачиваемости кредиторской задолженности. Глава 3 Разработка мероприятий по повышению эффективности деятельности ОАО МГТС 3.1 Организационно-технические мероприятия по повышению показателей эффективности деятельности предприятия Основными целями технической ...

... ), беспроводная местная линия связи (WLL), Powerline и кабельный модем, задействуют уже функционирующие инфраструктуры, на смену которым в долгосрочной перспективе должно прийти оптическое волокно. 4. Неблокирующие и работающие в режиме реального времени магистральные сети с возможностью гибкого предоставления ступенчатого качества услуг для различных применений. Ethernet и TCP/IP теснят все в ...

... недостатки сетей следующего поколения и определены препятствия на пути к повсеместному внедрению NGN. · Произведён анализ принципов построения сетей доступа. Был произведен рассчет оборудования. · Представлены концептуальные подходы к сетям нового поколения, в часности модернизация сети, перспективы применения технологий NGN для построения мультисервисной ...

0 комментариев