Навигация

5. Определение угроз

Одним из сложных процессов разработки концепции системы информационной безопасности является исследование возможных угроз и выделение потенциально опасных. Рассматривая цели, преследуемые нарушителями безопасности ИС, следует обратить внимание на нарушение конфиденциальности, целостности и доступности защищаемой информации.

Анализируя оценки общесистемных угроз безопасности ИС, следует отметить, что самыми опасными являются ошибки пользователей, так как их предотвратить достаточно сложно. Наименьшей опасностью характеризуется такая угроза, как перегрузка трафика, которую предотвратить достаточно просто, если соответствующим образом организовать мониторинг ресурсов системы.

Все угрозы безопасности и злоупотребления целесообразно разделить на три основные группы:

- неопасные, которые легко обнаруживаются и устраняются;

- опасные, для которых процессы предотвращения, с точки зрения технологии, не отработаны;

- очень опасные, которые обладают максимальными оценками по всем параметрам и реализация процессов противостояния сопряжен с огромными затратами.

6. Контроль информационной безопасности

Для обнаружения отклонений от политики безопасности и обеспечения расследования в случае возникновения инцидентов безопасности применяются программные средства двух классов.

Первый включает системы, которые только собирают журналы регистрации с удаленных компьютеров и хранят их в центральной базе данных, из которой с помощью встроенных механизмов администратором безопасности можно выбрать события и проанализировать их. Среди программных средств, относящихся к этому классу, можно выделить SecureLog Manager, который поддерживает следующие журналы регистрации и операционные системы: Windows NT и Windows 2000, Solaris и HP UX.

Ко второму классу относятся интеллектуальные системы, которые сами проводят первичный анализ и связывают события от разных приложений и компьютеров и предлагают генерировать отчеты с выводами о произошедших проблемах с информационной безопасностью. Наиболее яркими представителями второго класса систем являются SecureLog Manager и SAFEsuite Decisions. Система SAFEsuite Decisions позволяет собирать данные от систем анализа защищенности, систем обнаружения атак, межсетевых экранов и других средств защиты, расположенных в различных местах корпоративной сети.

Сбор данных (и генерация отчетов) может осуществлять как по запросу администратора, так и по расписанию или по событию. Система SAFEsuite Decisions поддерживает единое время для всех своих агентов, что позволяет независимо от часовых поясов, анализировать собираемые события безопасности и обнаруживать скрытые взаимосвязи. Она позволяет создать более 90 различных отчетов, которые могут быть разделены на две категории:

- отчеты, объединяющие информацию об уязвимостях, атаках и событиях безопасности, полученных от брандмауэров;

- отчеты, консолидирующие сведения от указанных средств защиты.

7. Международная классификация компьютерных преступлений

QA: несанкционированный доступ и перехват:

- QAH - компьютерный абордаж (удаленное тестирование);

- QAL - перехват (анализ трафика);

- QAT - кража времени (работа над паролем другого);

- QAZ - прочие виды несанкционированного доступа и перехвата.

QD: изменение компьютерных данных:

- QDT - логические бомбы;

- QDV-троянские кони;

- QDV - компьютерные вирусы;

- QDW - компьютерные черви;

- QDZ - прочие виды изменения данных.

QF: компьютерное мошенничество:

- QFC - мошенничество с банкоматами;

- QFF - компьютерная подделка (данных, программного обеспечения, пластиковых карт);

- QFG - мошенничество с игровыми автоматами;

- QFM - манипуляции с программами ввода-вывода;

- QFT - телефонное мошенничество;

- QFP - мошенничество с платежными системами;

- QFZ - прочие компьютерные мошенничества.

QR: незаконное копирование:

- QRG - компьютерные игры;

- QRS - прочее ПО;

- QRT - топология полупроводниковых устройств;

- QRZ - прочее незаконное копирование. QS: компьютерный саботаж:

- QSM - с аппаратным обеспечением;

- QSS - с программным обеспечением;

- QSZ - прочие.

QZ: прочие компьютерные преступления:

- QZB - преступления с использованием компьютерных досок объявлений;

- QZE - хищения информации с коммерческой тайной;

- QZS - передача информации, подлежащей судебному рассмотрению;

- QZZ - прочие коммерческие преступления.

8. Криптографическая зашита. Понятие криптосистемы

Криптосистема состоит из одного или нескольких алгоритмов шифрования (математических формул), ключей, используемых этими алгоритмами шифрования, подсистемы управления ключами, незашифрованного и зашифрованного текстов. К тексту, который необходимо шифровать, применяются алгоритм шифрования и ключ для получения из него зашифрованного текста. Затем зашифрованный текст передается к месту назначения, где тот же самый алгоритм используется для его расшифровки, чтобы получить расшифрованный текст.

Алгоритм шифрования объединяет ключ с текстом для создания зашифрованного текста. Поэтому безопасность систем шифрования такого типа зависит от конфиденциальности ключа, используемого в алгоритме шифрования, а не от хранения в тайне самого алгоритма.

Существуют две методологии с использованием ключей - симметричная (с секретным ключом) и асимметричная (с открытым ключом). Каждая методология использует собственные способы распределения ключей, типы ключей и алгоритмы шифрования и расшифровки ключей.

При симметричном шифровании и для шифрования, и для расшифровки отправителем и получателем применяется один и тот же ключ, об использовании которого они договариваются заранее. Если только отправитель имеет ключ, с помощью которого можно зашифровать информацию, и только получатель имеет ключ, с помощью которого можно расшифровать информацию, то при расшифровке автоматически выполняется аутентификация отправителя.

При асимметричном шифровании ключи для шифрования и расшифровки разные, хотя и создаются вместе. Один ключ делается общедоступным (публичным), а другой держится закрытым (секретным). Хотя шифрование и расшифровывание можно выполнять обоими ключами - данные, зашифрованные одним ключом, могут быть расшифрованы только другим ключом.

Похожие работы

... мероприятия по новому месту работы, жительства; также в окружении носителей коммерческих секретов. Персонал оказывает существенное, а в большинстве случаев даже решающее влияние на информационную безопасность банка. В этой связи подбор кадров, их изучение, расстановка и квалифицированная работа при увольнениях в значительной степени повышают устойчивость коммерческих предприятий к возможному ...

... обстоятельствах могут быть рассмотрены как внешние, относятся: критическое состояние отечественных отраслей промышленности; недостаточное финансирование мероприятий по обеспечению информационной безопасности Российской Федерации; недостаточная экономическая мощь государства; недостаточное количество квалифицированных кадров в области обеспечения информационной безопасности; отставание России от ...

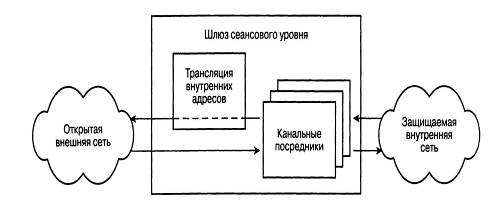

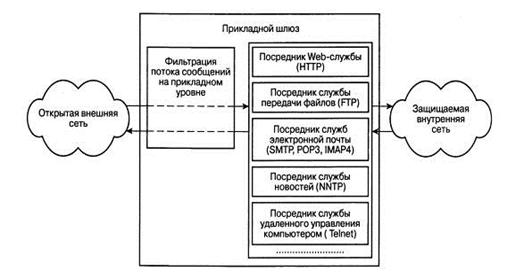

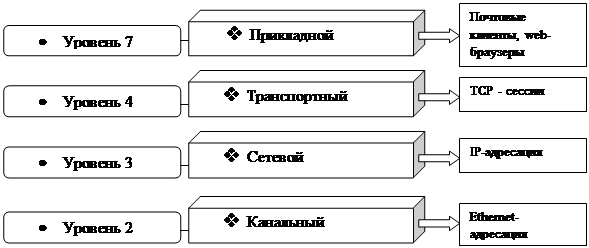

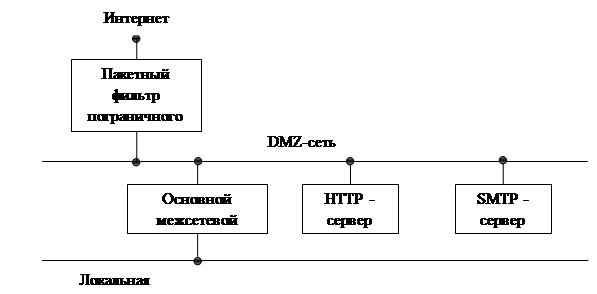

... обслуживании до исполнения на машине пользователя злонамеренного программного кода без его согласия и ведома. 1.3 Методы защиты компьютерной сети организации от НСД из сети Интернет. Применение межсетевых экранов Существует несколько подходов к решению проблемы защиты КСО подключенной к сети Интернет от НСД. Первый подход состоит в усилении защиты всех имеющихся систем, открытых к ...

... ИБ. Выполнение курсовой работы, вызвано необходимостью пересмотра, корректировки и дополнения существующих данных, приведённых в «Доктрине информационной безопасности Российской Федерации». 1. ИДЕНТИФИКАЦИЯ УГРОЗ, ИСТОЧНИКОВ УГРОЗ, ОБЪЕКТОВ ОБЕСПЕЧЕНИЯ И МЕР ОБЕСПЕЧЕНИЯ ИБ РОССИЙСКОЙ ФЕДЕРАЦИИ В СФЕРЕ ОБОРОНЫ Информационная безопасность РФ, являясь одной из составляющих национальной ...

0 комментариев