Навигация

Стеганографическая зашита

11. Стеганографическая зашита

Под стеганографией понимают метод организации связи, который собственно скрывает само наличие связи. В отличие от криптографии, где злоумышленник может точно определить, является ли передаваемое сообщение зашифрованным текстом, стеганография позволяют встраивать секретные сообщения в другие документы так, чтобы невозможно было заподозрить существование встроенного тайного послания.

Стеганография не заменяет, а дополняет криптографию. Сокрытие сообщения методами стеганографии значительно снижает вероятность обнаружения самого факта передачи сообщения. А если это сообщение к тому же зашифровано, то оно имеет еще один, дополнительный, уровень защиты.

С появлением компьютеров возникла компьютерная стеганография. Под компьютерной стеганографической системой (стегосистемой) понимают совокупность средств и методов, которые используются для формирования скрытого канала передачи информации.

При передаче сообщения используется какой-либо носитель (контейнер), предназначенный для сокрытия тайных сообщений. Сте-ганографическое сообщение сопровождается передачей стегоключа. По аналогии с криптографией, по типу стегоключа стегосистемы можно подразделить на два типа: с секретным и открытым ключом.

В стегосистеме с секретным ключом используется один ключ, который должен быть определен либо до начала обмена секретными сообщениями, либо передан по защищенному каналу.

В стегосистеме с открытым ключом для встраивания и извлечения сообщения используются разные ключи, которые различаются таким образом, что с помощью вычислений невозможно вывести один ключ из другого. Поэтому один ключ (открытый) может передаваться свободно по незащищенному каналу связи.

Важнейшее условие стеганографии - подобрать такой контейнер, который скрывает какое-то сообщение так, чтобы никто не заподозрил, что в нем находится тайное послание. Как уже было отмечено выше, многие популярные стеганографические программы используют в качестве контейнера графические файлы.

Контейнеры можно подразделить на два типа: непрерывные (потоковые) и ограниченной (фиксированной) длины. Особенностью первого типа контейнера является то, что невозможно определить его начало или конец. Поэтому самая большая трудность для получателя заключается в том, чтобы определить, когда начинается скрытое сообщение. При наличии в непрерывном контейнере сигналов синхронизации или границ пакета скрытое сообщение начинается сразу после одного из них.

При использовании контейнеров фиксированной длины отправитель заранее знает размер файла и может выбрать скрывающие биты в подходящей псевдослучайной последовательности. С другой стороны, контейнеры фиксированной длины имеют ограниченный объем и иногда встраиваемое сообщение может не поместиться в файл-контейнер. Второй недостаток этого типа контейнера заключается в том, что расстояния между скрывающими битами распределены равномерно. На практике чаще всего используются контейнеры фиксированной длины, как наиболее распространенные и доступные.

Контейнер может генерироваться самой стегосистемой или выбираться из некоторого множества контейнеров. Во втором случае отсутствует возможность выбора контейнера и для сокрытия сообщения берется первый попавшийся контейнер.

Наиболее известной стеганопрограммой является Steganos II Security Suite (www.steqanography.conn) .

12. Способы зашиты транзакций

Успешная реализация товаров и услуг в интерактивном режиме в огромной степени зависит от уровня безопасности.

Наиболее распространенным способом обеспечения безопасности по периметру является брандмауэр, который защищает сервер от несанкционированного доступа. Существуют как программные, так и аппаратные брандмауэры. И те, и другие одновременно обеспечивают защиту сервера от взлома и контроль за его использованием.

Одним из способов обеспечения защиты является идентификация источника входящего сообщения путем подтверждения права пользователя на доступ с применением различных технологий, в частности, цифровой подписи или цифровых сертификатов. Цифровая подпись - это закодированное электронным способом сообщение, сопровождающее текстовый документ и удостоверяющее личность автора последнего. Цифровые сертификаты идентифицируют автора и происхождение сообщения путем обращения к независимой организации (например, Verisign), подтверждающей его личность.

Существует несколько общепризнанных способов обеспечения безопасности сделок, заключаемых между покупателем и продавцом. Вот некоторые из них: протокол безопасных соединений (secure sockets layer - SSL), с помощью которого устанавливается защищенное соединение между Web-сервером и браузером абонента, технология защищенных электронных транзакций (secure electronic transaction- SET), разработанная корпорациями MasterCard и Visa для организации продаж по кредитным карточкам в безопасном режиме. Также используется шифрование - технология кодирования данных таким образом, что расшифровать их можно только при наличии соответствующего ключа. Наиболее распространенными способами шифрования являются алгоритм цифровой подписи Ривеста-Шамира-Адлемана (Rivest-Shamir-Adleman - RSA), алгоритм «надежной конфиденциальности» (pretty good privacy - PGP), алгоритм Диффе-Хеллмана (Diffe-Hellman), стандарт шифрования данных DES.

Похожие работы

... мероприятия по новому месту работы, жительства; также в окружении носителей коммерческих секретов. Персонал оказывает существенное, а в большинстве случаев даже решающее влияние на информационную безопасность банка. В этой связи подбор кадров, их изучение, расстановка и квалифицированная работа при увольнениях в значительной степени повышают устойчивость коммерческих предприятий к возможному ...

... обстоятельствах могут быть рассмотрены как внешние, относятся: критическое состояние отечественных отраслей промышленности; недостаточное финансирование мероприятий по обеспечению информационной безопасности Российской Федерации; недостаточная экономическая мощь государства; недостаточное количество квалифицированных кадров в области обеспечения информационной безопасности; отставание России от ...

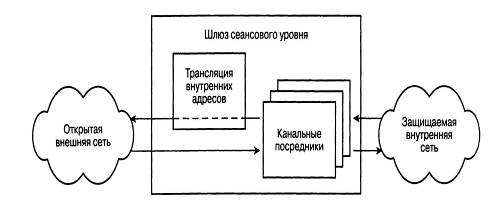

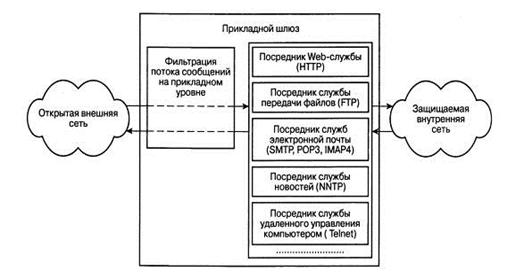

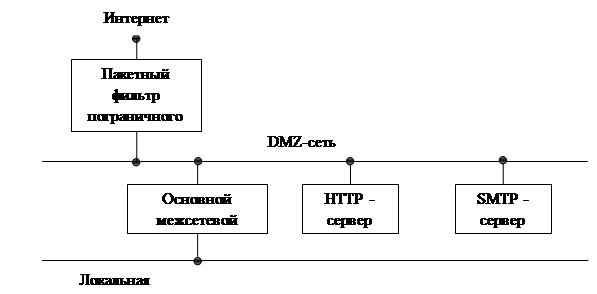

... обслуживании до исполнения на машине пользователя злонамеренного программного кода без его согласия и ведома. 1.3 Методы защиты компьютерной сети организации от НСД из сети Интернет. Применение межсетевых экранов Существует несколько подходов к решению проблемы защиты КСО подключенной к сети Интернет от НСД. Первый подход состоит в усилении защиты всех имеющихся систем, открытых к ...

... ИБ. Выполнение курсовой работы, вызвано необходимостью пересмотра, корректировки и дополнения существующих данных, приведённых в «Доктрине информационной безопасности Российской Федерации». 1. ИДЕНТИФИКАЦИЯ УГРОЗ, ИСТОЧНИКОВ УГРОЗ, ОБЪЕКТОВ ОБЕСПЕЧЕНИЯ И МЕР ОБЕСПЕЧЕНИЯ ИБ РОССИЙСКОЙ ФЕДЕРАЦИИ В СФЕРЕ ОБОРОНЫ Информационная безопасность РФ, являясь одной из составляющих национальной ...

0 комментариев