Навигация

Исследование нормативно-правовой базы информационной безопасности предприятия отделения Юго-Западного банка Сбербанка России №****

Информационная безопасность

На тему:

«Исследование нормативно-правовой базы информационной безопасности предприятия отделения Юго-Западного банка Сбербанка России №»

Структура

1 Краткие теоретические сведения о нормативно- правовой базе и классификации угроз информационной безопасности (не более 4-5 стр.)

2 Постановка задачи исследования в соответствии с индивидуальным заданием

3 Модель угроз ИБ на заданном предприятии

4 Сравнительный анализ отдельных вопросов защиты информации в зарубежных и отечественных документах (по индивидуальному заданию)

5 Разработка документов по обеспечению информационной безопасности на предприятии

6 Выводы по результатам исследований

1. Краткие теоретические сведения о нормативно- правовой базе и классификации угроз информационной безопасности

Информационная безопасность – это весьма важный вопрос для любой компании. В серьезных компаниях вопросами защиты информации и безопасности данных занимаются специально обученные люди — сисадмины (системные администраторы) или обишники (инженеры по обеспечению безопасности информации). От большинства простых пользователей они отличаются тем, что, даже разбуженные ночью или в пьяном угаре, как отче наш проговорят три принципа защиты информации на компьютере.

Принцип предотвращения подразумевает, что лучше избежать проблемы, чем заполучить ее, героически с ней сражаться и с блеском решить.

Принцип обнаружения сводится к тому, что, если предотвратить неприятность не удалось, своевременное ее обнаружение в большинстве случаев способно свести неприятности к минимуму. Если вы ненароком подцепили вирус (компьютерный, хотя для болезнетворных вирусов принцип также работает), то быстро начатое лечение способно пресечь разрушительные действия паразита.

Принцип восстановления гласит, что данные, которые могут быть утеряны, обязательно должны храниться в виде резервных копий. Что подойдет лично вам — дискетки, магнитооптика, CD-RW или “брелки” с flash-карточкой, — вам же и решать. Вариантов современная компьютерная индустрия предлагает множество. Даже методы форматирования жестких дисков развиваются согласно принципам восстановления и защиты информации.

Прошли те времена, когда хакерами были специалисты, детально знающие компьютерную технику и способные творить чудеса с программным кодом. Сейчас любой усидчивый, любознательный, но особо не обремененный моральными принципами подросток способен создать рядовому пользователю массу проблем. За примерами далеко ходить не надо, достаточно почитать “Новости интернета”. По нескольку раз в месяц разгораются скандалы или целые судебные разбирательства, связанные с молодыми людьми, запустившими новый почтовый червь, взломавшими сервер банка, компьютеры министерства обороны США... Как правило, такие хулиганы попадаются из-за собственной невнимательности или желания прославиться. При соблюдении мер предосторожности мошенников в сфере высоких технологий вычислить весьма трудно. В частности, именно поэтому преступлениями в сфере информационных технологий занимается Интерпол.

Злоумышленнику, для того чтобы получить доступ к конфиденциальной информации, порой не требуется даже специальных навыков и умений. Во многих случаях срабатывает человеческий фактор, например бумажка с написанным паролем на мониторе или под стеклом возле клавиатуры. Пароли, как правило, тоже оригинальностью не отличаются. А в недрах интернета всегда можно найти программы, которые возьмут на себя рутинную работу по перебору наиболее очевидных паролей.

Сейчас любой, даже слабо разбирающийся в компьютерах, хулиган за 15 минут найдет в интернете с десяток программ для подбора пароля из 4—6 символов и предоставляющих доступ к удаленному компьютеру. А ведь помимо хакеров есть еще и фрикеры, специализирующиеся на взломе электронных устройств, в частности, на сотовых телефонах, и кардеры, взламывающие пароли и подбирающие номера к кредиткам.

Из этого следует, что к вопросу информационной безопасности следует подходить серьезно и с полной отдачей.

2. Постановка задачи исследования

Цель этой работы на основе оценки возможных угроз информационной безопасности и с учетом существующей отечественной и международной нормативно-правовой базы построить модель угроз, дать сравнительный анализ нормативных и правовых документов по организации защиты информации в Донецком отделении Юго-Западного банка Сбербанка России №7749 и разработать рабочую документацию по информационной безопасности банка.

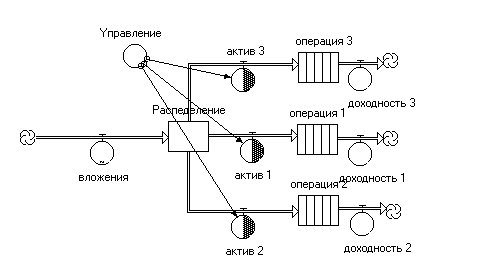

3. Модель угроз на ******* отделении Юго-Западного банка Сбербанка России №****

Совет банка, как правило, входят его учредители. Совет банка утверждает годовой отчет банка, организует ежегодные собрания учредителей и пайщиков, принимает или может принимать участие в решении стратегических вопросов банковской деятельности.

Правление (Совет директоров) банка отвечает за общее руководство банка, утверждает стратегическое направление его деятельности. В состав Правления входят высшие руководители банка: председатель (президент, управляющий) банка, его заместители, руководители важнейших подразделений банка.

Отдел управления входит организация планирования, прогнозирования деятельности банка, подготовка методологии, безопасность и юридическая служба.

Коммерческий отдел охватывает организацию различных банковских услуг (кредитование, инвестирование, валютные, трастовые и другие операции). Сюда входит все, что связано с обслуживанием клиентов на коммерческих началах.

Финансовый отдел обеспечивает учет внутрибанковских расходов, учет собственной деятельности банка как коммерческого предприятия. В финансовый блок входят такие отделы как бухгалтерия, отдел внутрибанковских расчетов и корреспондентских отношений, касса.

Отдел автоматизации также является обязательным элементом структуры банка. Денежные потоки, которые проходят через современный банк, невозможно обработать вручную, нужен комплекс средств, электронных машин.

Администрация. В его состав входит отдел кадров банка, секретариат, канцелярия, хозяйственные подразделения.

Угрозы

1. Случайные угрозы (стихийные бедствия, сбои и отказы, ошибки пользователей) – Этим угрозам подвержены все отделы, т.к от стихийных бедствий, сбоев, ошибок никто не застрахован.

2. Преднамеренные угрозы

2.1 Традиционный шпионаж и диверсии – Здесь угрозам подвержены такие отделы как: Финансовый отдел, Отдел автоматизации, Коммерческий отдел. Шпионаж поможет злоумышленнику узнать как устроен банк для того чтобы организовать ограбление.

2.2. Несанкционированный доступ к информации – Тут в основном угрожает Отделу автоматизации. Злоумышленник, взломав КС банка, может получить много ему полезной информации. Узнав, эту информация под угрозой могут быть и все остальные отделы.

2.3 Электромагнитные излучения и наводки – Также угроза для Отдела автоматизации.

2.4 Несанкционированная модификация структур - Также угроза для Отдела автоматизации.

2.5 Вредительские программы - Также угроза для Отдела автоматизации. И из этого вытекает угроза для всех остальных отделов.

Модели злоумышленников.

1. Хакер – Это опытный пользователь ПК, который взломав КС банка может использовать юту информацию в своих целях либо продать ее иному лицу. Он представляет большую угрозу Отделу автоматизации. Он также может, взломав КС перевести деньги на свой счет.

2. Сотрудник банка – Он тоже может предоставлять большую угрозу банку т.к он вращается в этой сфере и как никто другой знает как что устроено. Также это может быть бывший сотрудник потому что он тоже знает устройство банка, особенно если это бывший сотрудник Отдела автоматизации т.к он знает как устроена КС банка.

Похожие работы

... входят в деятельность работников, учитывая специфику и особенности ОАО АК СБ РФ Ростовского отделения сберегательного банка 5221. Определяется роль и стратегии совместной деятельности руководства, персонала и организационного консультанта; происходит обучающая деятельность в процессе развития и формирования корпоративной культуры банковской организации. 7. Обученная технологиям организационного ...

... с решением Правления Западно-Уральского банка и Приказом Председателя Западно-Уральского банка СБ РФ Удмуртскому отделению переданы координационные функции в отношении отделений, расположенных на территории Удмуртской Республики. Согласно Положения об Удмуртском отделении № 8618 Сбербанка РФ персональный состав Совета утверждается приказом Председателя Правления Западно-Уральского банка ...

... для поддержания наметившихся положительных сдвигов в сфере производства и инвестиций и выхода России на траекторию устойчивого экономического роста. 2.2.Рекомендации целевой группы по улучшению инвестиционного климата Россия и Европейский союз являются партнерами, взаимная заинтересованность которых возрастает. Участники "Круглого стола промышленников России и Европейского союза" ставят цепью ...

... обычно, имеют в своей сети специальные подразделения, которые в праве заниматься покупкой и продажей акций на заграничных биржах. С этим связаны перспективные направления в деятельности транснациональных банков. Также нужно отметить, что в деятельности ТНБ появились и другие виды операций, не характерные ранее для банковской деятельности. В их числе участие в сделках по аренде оборудования, или ...

0 комментариев