Навигация

Разработчик КС – т.к он знает как устроена КС которую он разрабатывал

3. Разработчик КС – т.к он знает как устроена КС которую он разрабатывал.

4. Сравнительный анализ отдельных вопросов защиты информации в зарубежных и отечественных документах

| «Оранжевая книга» (TCSEC) | Защита информацииСпециальные защитные знаки. Классификация и общие требования | Требования к процессу квалификационного анализа ИТ-продукта | Требования гарантии безопасности | |

| Совет банка | Д | С1 | Контроль процесса сопровождения | УГО 1 |

| Правление | Д | С1 | Контроль процесса сопровождения | УГО 1 |

| Отдел управления | С1 | С1 | Независимое тестирование | УГО 2 |

| Коммерческий отдел | ||||

| Кредитный отдел | В3 | В1 | Независимое тестирование | УГО 5 |

| Валютный отдел | В1 | А1 | Независимое тестирование | УГО 4 |

| Инвестиционный отдел | В1 | В2 | Независимое тестирование | УГО 4 |

| Финансовый отдел | ||||

| Бухгалтерия | В3 | В2 | Независимое тестирование | УГО 4 |

| Отдел внутрибанковских расчетов | В2 | С1 | Независимое тестирование | УГО 3 |

| Отдел корреспондентских отношений | В2 | С1 | Независимое тестирование | УГО 3 |

| Касса | С2 | С2 | Независимое тестирование | УГО 3 |

| Отдел автоматизации | А1 | С1 | Анализ, контроль, тестирование | УГО 7 |

| Администрация | ||||

| Отдел кадров | С1 | В2 | Независимое тестирование | УГО 2 |

| Канцелярия | Д | С2 | Независимое тестирование | УГО 1 |

| Секритариат | Д | С2 | Независимое тестирование | УГО 1 |

УТВЕРЖДАЮ

Руководитель предприятия

Журавлев А.А.

“6” октября 2008

Должностная инструкция

сотруднику, ответственному за защиту информации

Общая часть

1 Ответственный за защиту информации (штатный специалист) назначается и освобождается от должности руководителем предприятия по согласованию с Управлением Гостехкомиссии России по Южному федеральному округу.

2 Ответственный за защиту информации назначается из числа ИТР, имеющих опыт работы по основной деятельности предприятия или в области защиты информации.

3 В своей производственной деятельности ответственный за защиту информации подчиняется руководителю предприятия или его заместителю, ответственному за организацию защиты информации.

4 Работа ответственного за защиту информации проводится в соответствии с планами работ по защите информации. На ответственного по защите информации запрещается возлагать задачи, не связанные с его деятельностью.

5 Ответственный за защиту информации свою работу проводит в тесном взаимодействии с научными, производственными, режимно-секретными подразделениями предприятиями, представителями территориальных органов ФСБ, ФАПСИ, Гостехкомиссии.

6 Ответственный за защиту информации в своей деятельности руководствуется:

- положением о государственной системе защиты информации в РФ;

- нормативно-техническими документами по противодействию иностранным техническим разведкам;

- приказами, указаниями вышестоящих органов по защите информации;

- ведомственными организационно-распорядительными и нормативно-методическими документами.

Основные функциональные задачи и обязанности:

1 Планирование работ по защите информации на предприятии, предусматривающее решение конкретных вопросов по защите информации, организацию их выполнения, а также контроль за их эффективностью.

2 Участие в подготовке предприятия к аттестованию на право проведения работ с использованием сведений, отнесенных к гостайна.

3 Организация разработки нормативно-методических документов по защите информации на предприятии.

4 Согласование мероприятий по защите информации для рабочих мест, на которых проводятся работы с использованием сведений, отнесенных к гостайне.

5 Организация и проведение работ по выявлению:

- демаскирующих признаков предприятия и выпускаемой продукции;

- видов и средств технической разведки, которые позволяют получить сведения о деятельности предприятия;

- технических каналов утечки информации;

- возможности несанкционированного доступа к информации, ее разрушения (уничтожения) или искажения и разработка соответствующих мер по защите информации.

6 Разработка (самостоятельно или совместно с режимными органами и другими подразделениями) проектов распорядительных документов по вопросам организации защиты информации.

7 Организация, в соответствии с нормативно-техническими документами, специальных проверок и проведение аттестования рабочих мест, ПЭВМ и т.д. с выдачей предписания на право проведения на них работ с секретной информацией.

8 Разработка предложений по совершенствованию системы защиты информации на предприятии.

9 Разработка совместно с другими подразделениями предприятия Руководства по защите информации на предприятии.

10 частие в разработке комплекса мероприятий по защите гостайны при установлении и осуществлении научно-технических и торгово-экономических связей с зарубежными фирмами, а также при посещении предприятия иностранными специалистами.

11 частие в разработке требований по защите информации при проведении работ, связанных с движением и хранением продукции, а также при проектировании, строительстве (реконструкции) и эксплуатации объектов предприятия.

12 Участие в согласовании ТЗ на проведение работ, связанных со сведениями, содержащими гостайну.

13 Организация и проведение периодического контроля эффективности мер защиты информации на предприятии. Учет и анализ результатов контроля.

14 Участие в расследовании нарушений в области защиты информации на предприятии и разработка предложений по устранению недостатков и предупреждению подобного рода нарушений.

15 Подготовка отчетов о состоянии работ по защите информации на предприятии.

16 Организация проведения занятий с руководителями и специалистами предприятия по вопросам защиты информации.

Ответственный за защиту информации имеет право:

1 Допуска к работам и документам подразделений предприятия, для оценки принимаемых мер по защите информации и подготовки предложений по их дальнейшему совершенствованию.

2 Готовить предложения о привлечении к проведению работ по защите информации предприятия, имеющего лицензию на соответствующий вид деятельности.

3 Контролировать деятельность любого структурного подразделения предприятия по выполнению требований по защите информации.

4 Участвовать в работе технической комиссии предприятия при рассмотрении вопросов защиты информации.

5 Вносить предложения руководителю предприятия о приостановке работ в случае обнаружения утечки (или предпосылок к утечке) информации.

6 Получать лицензии на право выполнения работ по защите информации и при ее получении оказывать услуги в этой области другим предприятиям.

7 Быть соисполнителем при проведении на договорной основе работ, связанных с защитой информации по темам НИОКР, а также производственным заказам или программам испытаний.

ИНСТРУКЦИЯ

о порядке ввода в эксплуатацию объектов ЭВТ, допуска сотрудников к работе на ПЭВМ, и соблюдению требований собственной безопасности при обработке закрытой информации на СВТ

К работе на ПЭВМ в Отделе автоматизации допускаются сотрудники, имеющие соответствующую квалификацию (прошедшие подготовку), после сдачи ими зачета по знанию инструкции о порядке ввода в эксплуатацию объектов ЭВТ, допуска сотрудников к работе на ПЭВМ, и соблюдению требований собственной безопасности при обработке закрытой информации на средствах вычислительной техники, инструкции по защите электронной информации от компьютерных вирусов по заявлению установленного образца.

Все приобретенные компьютеры, независимо от источника их получения в 10-дневный срок должны пройти проверку в Отделе автоматизации. Пуско-наладочные работы по вводу ПЭВМ в эксплуатацию и последующее техническое обслуживание СВТ осуществляются специалистами ВЦ.

На ПЭВМ устанавливается только необходимое, сертифицированное проверенное математико-программное обеспечение (МПО), утвержденное директором Журавлевым (Вн. №854796).

Узлы и блоки оборудования СВТ, к которым в процессе эксплуатации доступ не требуется, опечатываются специалистами ВЦ с целью предупреждения несанкционированного вскрытия оборудования.

По всем фактам несанкционированного вскрытия узлов и блоков СВТ проводится служебное разбирательство.

Замена или подключение других технических средств, не входящих в комплект объекта ЭВТ, не допускается.

Запрещается :

- устанавливать и использовать нештатное МПО без согласования с ВЦ;

- производить обработку секретной информации на СВТ, не прошедших соответствующую проверку в ВЦ, регистрацию, категорирование и не имеющих предписания на эксплуатацию;

- сообщать устно или письменно кому бы то ни было, если это не вызвано служебной необходимостью, любые сведения о характере выполняемой на СВТ работы; о применяемых системах защиты информации; о паролях, используемых в средствах защиты; о системе охраны и пропускном режиме;

- перевозить машинные носители, содержащие конфиденциальную информацию, и документы общественным транспортом, заходить с ними в места, не связанные с выполнением задания, и транспортировать их без соответствующей упаковки.

Категорически запрещается :

· осуществлять ремонт СВТ с установленными магнитными носителями в сторонних организациях без согласования с ВЦ и Начальника отдела автоматизации.

Ответственность за обеспечение режима конфиденциальности и выполнение мероприятий по защите информации, обрабатываемой на СВТ, несет начальник подразделения.

Начальник Отдела АвтоматизацииКузьмин В.В.

Утверждена

приказом руководителя предприятия №77 от 3 октября 2008 г.

Матрица доступа субъектов автоматизированной системы объекта информатизации******* отделении Юго-Западного банка Сбербанка России №*****] к ее защищаемым информационным ресурсам| Уровень полномочий | Права по доступу к защищаемым информационным ресурсам |

| Администратор | Полные права по доступу к ресурсам по п.п. 5, 6 Перечня (инв. №856). |

| Начальник ОА | Полные права по доступу к ресурсам по п.п. 1, 2, 3, 4 Перечня (инв. №987). |

| Пользователь 2 | Полные права по доступу к ресурсам по п.п. 1, 2, 4 Перечня (инв. №254). |

Подпись

Экз. № 88

УТВЕРЖДАЮ

Директор Журавлев А.А.

«5» октября 2008 г.

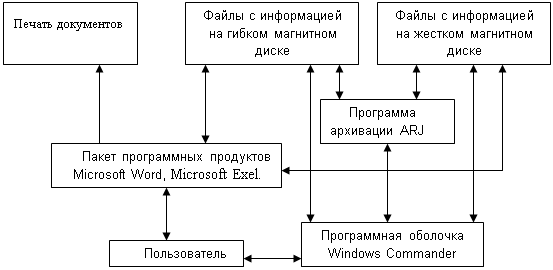

Описание технологического процесса обработки информации в автоматизированной системе объекта информатизации «Сбербанка».

Субъектом доступа автоматизированной системы (АС) объекта информатизации (ОИ) «Сбербанка» является пользователь АС – старшая машинистка по секретной переписке Иванова Е.Е., которой присвоен идентификатор «Lena».

Объектами доступа АС ОИ «Сбербанка» являются текстовые и табличные файлы пользователя, размещаемые на накопителе на жестких магнитных дисках (НГЖД) ПЭВМ и на гибких магнитных дисках.

Штатными средствами доступа к информации в АС являются:

- пакет программных продуктов Microsoft Office 2000 в составе MS Word и MS Ecxel, серийный номер: 12547896.;

- программная оболочка - Windows Commander версия 4.01 (сборка 4.00.950), серийный номер: 56987236;

-продукт для просмотра графических изображений ACDSee32, версии 2.4., серийный номер 99987412;

-для защиты информации в АС применен программно-аппаратный комплекс защиты от НСД Secret Net , версия 4.0. в составе:

- аппаратная плата Secret Net;

- программное обеспечение Secret Net версия 4.0 (автономный вариант), №Б 57596621.

Единственный пользователь Lena имеет полный доступ ко всем ресурсам АС.

Схема информационных потоков приведена в приложении.

Начальник ОА

Приложение

к Описанию технологического процесса обработки информации в автоматизированной системе объекта информатизации «Сбербанка»

Схема информационных потоков автоматизированной системы объекта информатизации «Сбербанка».

Начальник ОА подпись

Схема построения антивирусной защиты

(на основе пакета Antiviral Toolkit Pro)

Общие положения

Настоящая технология (далее – Технологическая схема) разработана во исполнение пунктов об антивирусной защите Концепции информационной безопасности «Сбербанка».

Целью разработки Технологической схемы является совершенствование нормативно-правовой и методической базы «Сбербанка» в области обеспечения информационной безопасности.

Технологическая схема отражает технические решения по следующим вопросам организации антивирусной защиты информации в «Сбербанка» :

· внедрение средств антивирусной защиты информации Antiviral Toolkit Pro;

· применение средств антивирусной защиты информации Antiviral Toolkit Pro;

· порядок обновления баз данных средств антивирусной защиты информации Antiviral Toolkit Pro;

· действия должностных лиц при обнаружении заражения информационно-вычислительных ресурсов «Сбербанка» программными вирусами.

Технологическая схема разрабатывалась на основе следующих нормативно-методических документов:

1. Федеральный закон от 20.02.95 № 24-ФЗ «Об информации, информатизации и защите информации»;

2. Положение о государственной системе защиты информации в Российской Федерации от иностранной технической разведки и от ее утечки по техническим каналам, утвержденное постановлением Совета Министров - Правительства Российской Федерации от 15.09.93 г. № 912-51;

Похожие работы

... входят в деятельность работников, учитывая специфику и особенности ОАО АК СБ РФ Ростовского отделения сберегательного банка 5221. Определяется роль и стратегии совместной деятельности руководства, персонала и организационного консультанта; происходит обучающая деятельность в процессе развития и формирования корпоративной культуры банковской организации. 7. Обученная технологиям организационного ...

... с решением Правления Западно-Уральского банка и Приказом Председателя Западно-Уральского банка СБ РФ Удмуртскому отделению переданы координационные функции в отношении отделений, расположенных на территории Удмуртской Республики. Согласно Положения об Удмуртском отделении № 8618 Сбербанка РФ персональный состав Совета утверждается приказом Председателя Правления Западно-Уральского банка ...

... для поддержания наметившихся положительных сдвигов в сфере производства и инвестиций и выхода России на траекторию устойчивого экономического роста. 2.2.Рекомендации целевой группы по улучшению инвестиционного климата Россия и Европейский союз являются партнерами, взаимная заинтересованность которых возрастает. Участники "Круглого стола промышленников России и Европейского союза" ставят цепью ...

... обычно, имеют в своей сети специальные подразделения, которые в праве заниматься покупкой и продажей акций на заграничных биржах. С этим связаны перспективные направления в деятельности транснациональных банков. Также нужно отметить, что в деятельности ТНБ появились и другие виды операций, не характерные ранее для банковской деятельности. В их числе участие в сделках по аренде оборудования, или ...

0 комментариев