Навигация

Защита информации от несанкционированного доступа

3.4 Защита информации от несанкционированного доступа

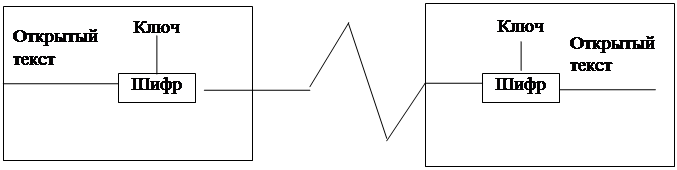

Выше уже были указаны организационно-правовые аспекты защиты информации от несанкционированного доступа и возможности Windows 2000 в этом плане. Теперь остановлюсь чуть подробнее на других аспектах.

Информация, циркулирующая в корпоративной сети весьма разнообразна. Все информационные ресурсы разделены на три группы:

Сетевые ресурсы общего доступа;

Информационные ресурсы файлового сервера;

Информационные ресурсы СУБД.

Каждая группа содержит ряд наименований информационных ресурсов, которые в свою очередь имеют индивидуальный код, уровень доступа, расположение в сети, владельца и т.п.

Эта информация важна для предприятия и его клиентов, поэтому она должна иметь хорошую защиту.

Электронные ключи

Все компьютеры, работающие со сведениями, составляющими коммерческую тайну, оборудованы дополнительными программно-аппаратными комплексами.

Такие комплексы представляют собой совокупность программных и аппаратных средств защиты информации от несанкционированного доступа.

Аппаратная часть, подобных комплексов так называемый электронный замок представляет собой электронную плату, вставляемую в один из слотов компьютера и снабженную интерфейсом для подключения считывателя электронных ключей таких типов как: Smart Card, Touch Memory, Proximity Card, eToken. Типичным набором функций, предоставляемых такими электронными замками, является:

- регистрации пользователей компьютера и назначения им персональных идентификаторов (имен и/или электронных ключей) и паролей для входа в систему;

- запрос персонального идентификатора и пароля пользователя при загрузке компьютера. Запрос осуществляется аппаратной частью до загрузки ОС;

- возможность блокирования входа в систему зарегистрированного пользователя;

- ведение системного журнала, в котором регистрируются события, имеющие отношение к безопасности системы;

- контроль целостности файлов на жестком диске;

- контроль целостности физических секторов жесткого диска;

- аппаратную защиту от несанкционированной загрузки операционной системы с гибкого диска,CD-ROM или USB портов;

- возможность совместной работы с программными средствами защиты от несанкционированного доступа.

Попечительская защита данных

На предприятии используется такой вариант защиты информации как попечительская защита данных. Попечитель - это пользователь, которому предоставлены привилегии или права доступа к файловым информационным ресурсам.

Каждый сотрудник имеет одну из восьми разновидностей прав:

Read - право Чтения открытых файлов;

Write - право Записи в открытые файлы;

Open - право Открытия существующего файла;

Create - право Создания (и одновременно открытия) новых файлов;

Delete - право Удаления существующих файлов;

Parental - Родительские права:

- право Создания, Переименования, Стирания подкаталогов каталога;

- право Установления попечителей и прав в каталоге;

- право Установления попечителей и прав в подкаталоге;

Search - право Поиска каталога;

Modify - право Модификации файловых атрибутов.

Для предотвращения случайных изменений или удаления отдельных файлов всеми работниками используется защита атрибутами файлов. Такая защита применяется в отношении информационных файлов общего пользования, которые обычно читаются многими пользователями. В защите данных используются четыре файловых атрибута:

Запись-чтение,

Только чтение,

Разделяемый,

Неразделяемый.

Пароли

Как я уже указывал, все компьютеры на предприятии защищены с помощью паролей.

Поскольку на всех компьютерах организации установлен Microsoft Windows 2000 и Windows Server 2003, то используется защита паролем операционной системы, которая устанавливается администратором в BIOS, так как важнейшую роль в предотвращении несанкционированного доступа к данным компьютера играет именно защита BIOS.

Модификация, уничтожение BIOS персонального компьютера возможно в результате несанкционированного сброса или работы вредоносных программ, вирусов.

В зависимости от модели компьютера защита BIOS обеспечивается:

- установкой переключателя, расположенного на материнской плате, в положение, исключающее модификацию BIOS (производится службой технической поддержки подразделения автоматизации);

- установкой административного пароля в ПО SETUP.

Защита BIOS от несанкционированного сброса обеспечивается опечатыванием корпуса компьютера защитной голографической наклейкой.

Используются два типа паролей доступа: административные и пользовательские.

При установке административного и пользовательского паролей следует руководствоваться следующими правилами:

- пользовательский пароль пользователь компьютера выбирает и вводит единолично (не менее 6-ти символов). Администратору информационной безопасности запрещается узнавать пароль пользователя.

- административный пароль (не менее 8-ми символов) вводится администратором информационной безопасности. Администратору информационной безопасности запрещается сообщать административный пароль пользователю.

В том случае если компьютер оборудован аппаратно-программным средством защиты от НСД, которое запрещает загрузку ОС без предъявления пользовательского персонального идентификатора, пользовательский пароль допускается не устанавливать.

При положительном результате проверки достоверности предъявленного пользователем пароля:

- система управления доступом предоставляет пользователю закрепленные за ним права доступа;

- пользователь регистрируется встроенными средствами регистрации (если они имеются).

Контроль доступа в Интернет

Особое внимание следует уделять доступу работников предприятия к сети Интернет.

Раньше доступ к сети Internet осуществлялся со специализированного рабочего места, называемого Интернет-киоском. Интернет-киоск не был подключен к корпоративной сети предприятия.

В подразделении, осуществлявшем эксплуатацию Интернет-киоска, велись:

- журнал учета работ в сети Internet, в котором отражались: ФИО пользователя, дата, время начала работ, продолжительность работ, цель работ, используемые ресурсы, подпись;

- журнал допуска, в котором отражались: ФИО пользователя, задачи, для решения которых он допускается к работе в сети Internet, время проведения работ и максимальная продолжительность, подпись руководителя.

Но от этой практики впоследствии отказались. Сейчас все компьютеры корпоративной сети имеют выход в Интернет.

Рост спектра и объемов услуг, влекущие за собой потребность подразделений в информационном обмене с внешними организациями, а также необходимость предоставления удаленного доступа к информации через публичные каналы связи, значительно повышают риски несанкционированного доступа, вирусной атаки и т.п.

Похожие работы

... Web. Учитывая, что постоянно появляются новые вирусы, программы-детекторы и программы-доктора быстро устаревают, и требуется регулярное обновление версий. Программы-ревизоры относятся к самым надежным средствам защиты от вирусов. Ревизоры запоминают исходное состояние программ, каталогов и системных областей диска тогда, когда компьютер не заражен вирусом, а затем периодически или по желанию ...

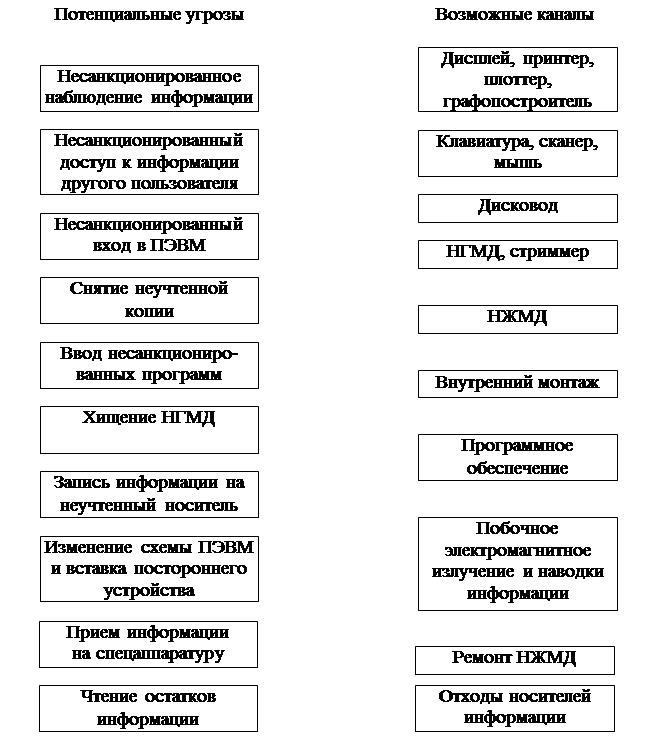

... средства защиты должны строиться с учетом их сопряжения с ее аппаратными и программными средствами. В целях перекрытия возможных каналов НСД к информации ЭВМ, кроме упомянутых, могут быть применены и другие методы и средства защиты. При использовании ЭВМ в многопользовательском режиме необходимо применить в ней программу контроля и разграничения доступа. Существует много подобных программ, ...

... в компьютере, мог его угадать. При формировании пароля можно прибегнуть к помощи специального устройства, которое генерирует последовательности чисел и букв в зависимости от данных, которые задает пользователь. Существуют “невидимые” файлы. Это средство защиты состоит в изменении имени файла программы в каталоге диска таким образом, чтобы затруднить работу с файлами обычными командами DOS. ...

... выходят из строя. Более детальное рассмотрение вопросов защиты от НСВ по коммуникационным каналам приведено в следующем подразделе. Защита по виброакустическому каналу утечки информации Метод съема информации по виброакустическому каналу относится к так называемым беззаходовым методам, и это является важным его преимуществом. Обнаружить аппаратуру такого съема информации крайне трудно, так как ...

0 комментариев