Навигация

Опис імітаційної моделі процесу надходження повідомлень

4 Опис імітаційної моделі процесу надходження повідомлень

Імітаційне моделювання – моделювання, де система замінюється на її імітатор, і з ним проводяться досліди з метою отримання інформації про систему.

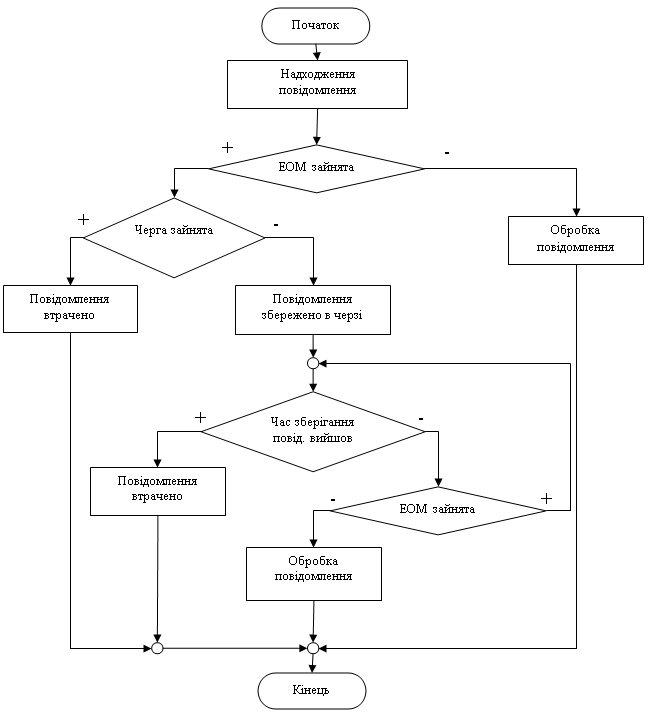

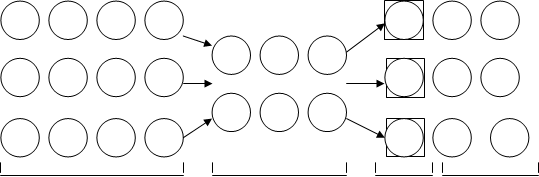

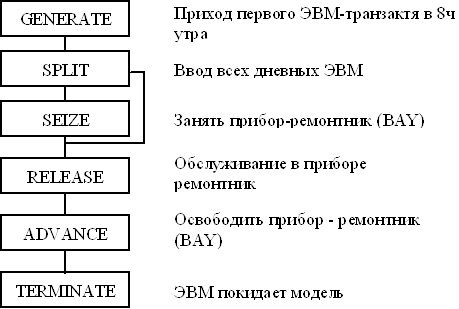

Імітаційну модель процесу обробки повідомлень в ЕОМ можно представити у вигляді блок-схеми. Для цього спочатку виділимо основні етапи обробки повідомлення, що надходить від датчиків пристроїв до ЕОМ:

1) Повідомлення надходить на ЕОМ.

2) Якщо ЕОМ вільна, то повідомлення обробляється.

3) Якщо ЕОМ зайнята, то виконується спроба поставити повідомлення до черги.

4) Якщо черга вільна, то повідомлення успішно поміщається до неї, щоб далі бути обробленим ЕОМ.

5) Вмикається лічильник часу, для відліку часу, що повідомлення знаходиться в черзі, якщо час більший ніж задано, то повідомлення втрачається.

6) Якщо час менший заданого, то повідомлення надходить до ЕОМ для обробки.

7) Якщо черга зайнята, то повідомлення втрачається.

Розлянутий алгоритм обробки ЕОМ одного повідомлення представлено на рисунку 5.

Рисунок 5 – блок-схема процесу обробки повідомлення в ЕОМ

Робота ЕОМ відбуваеться у циклі, поки до ЕОМ надходить потік заявок, що складає 450 повідомлень.

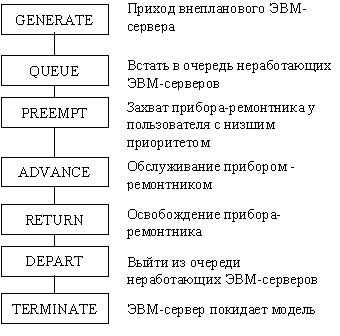

5 Програмування імітаційної моделі

Для того щоб запрограмувати нашу імітаційну модель нам необхідно визначитися з мовою, за допомогою якої ми будемо моделувати нашу систему. В данному випадку нам підходять мови високого рівня, такі як С++, але найкращій варіант – це використати спеціальну мову, розроблену під потреби імітаційного програмування. Прикладом такої мови є GPSS/PC. Переваг таких спеціальних мов буже багато. До них можно віднести:

- менші витрати часу на розробку;

- менше запису тих понять, що характеризуют процес імітації.

Особливість моделювання за допомогою GPSS/PC є те, що можно зберігти звичну термінологію СМО при побудові моделі. У якості об'єтів використовуються повідомлення, черги і таке інше.

Вказані вище умови і визначають доцільність використання мови GPSS/PC в якості програмного інструменту для моделювання процесу надходження від датчиків повідомлень до ЕОМ на обробку.

6 Випробування імітаційної моделі

В результаті моделювання отримані наступні результати:

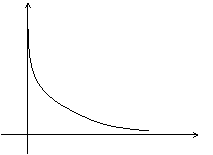

1) Кількість втрачених повідомлень:

![]()

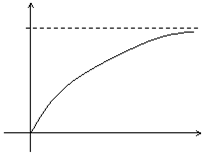

2) Кількість оброблених повідомлень:

![]()

3) Коефіцієнт завантаження ЄОМ:

![]()

В результаті моделювання з експонентним модифікатором часу надходження та обслуговування повідомлень отримані наступні результати:

1) Кількість оброблених повідомлень:

![]()

2) Відносна пропускна спроможність ЄОМ:

![]()

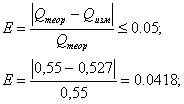

Відносна пропускна спроможність ЄОМ обчислена аналітично в п.2. Звідси обчислимо критерій якості:

7 Результати імітаційного моделювання

У курсовій роботі було виконано моделювання процесу надходження від датчиків повідомлень на обробку до ЕОМ.

Під час проведення моделювання роботи ЕОМ у технологічному процесі з визначеними у завданні початковими умовами було послано на обробку 450 повідомлень.

При моделюванні з рівномірним надходженням потоку повідомлень було оброблено 316 повідомлень. При цьому коефіціент завантаження ЕОМ склав 0.985. Крім того після теоретичного обчислення та після перевірки моделі з використанням експоненційного закону розподілу було знайдено критерій якості, який склав 4,18%.

З цього робимо висновок, що розроблена модель відповідає реальному процесу надходження повідомлень на обробку до ЕОМ з датчиків під час технологічного процесу.

Висновки

У курсовій роботі було виконано моделювання процесу надходження від датчиків повідомлень на обробку до ЕОМ з такими характеристиками:

- границі моделювання: обмежені кількістю повідомлень(450 повідомлень);

- повідомлення надходить через кожні 5±2 секунд;

- на обробку повідомлень ЕОМ витрачає 7±3 секунд;

- якщо протягом 13 секунд ЕОМ не обробила заявку, то заявка вважається втраченою;

- буфер зберігає 1 повідомлення.

В результаті виконання роботи були вирішені наступні задачі:

- зроблено змістовний опис системи збору, фіксації, обробки інформаційних повідомлень, що надходять з датчиків до ЕОМ (розглянуті основні положення роботи системи, встановлені границі моделювання, визначені критерії перевірки правильності побудови моделі);

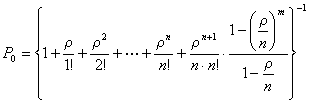

- складено концептуальну модель об*єкту, що містить гіпотези, які необходні для побудови моделі ЕОМ, яка працює в системі управління технологічним процесом; побудована схема реального процесу надходження повідомлень на обробку інформації від датчиків; розглянуто основні відомості про експоненційний закон розподілу заявок у найпростішій СМО;

- зроблено опис імітаційної моделі, який представлено у вигляді блок-схеми основного алгоритма роботи ЕОМ.

- розроблено програмну моделі вивчаємої системи мовою GPSS/PC.

Під час проведення моделювання роботи ЕОМ у технологічному процесі з визначеними у завданні початковими умовами було послано на обробку 450 повідомлень.

При моделюванні з рівномірним надходженням потоку повідомлень було оброблено 316 повідомлень. При цьому коефіціент завантаження ЕОМ склав 0.985.

При моделюванні з експоненційним надходженням потоку повідомлень було оброблено 527 повідомленя. При цьому коефіціент завантаження ЕОМ склав 0.875.

З цього робимо висновок, що розроблена модель відповідає реальному процесу надходження повідомлень на обробку до ЕОМ з датчиків під час технологічного процесу.

Список використаної літератури

1. Лабораторний практикум з математичної статистики А.М.Кузнецов, Р.І.Зароський, Є.Ю. Неділько. -Миколаїв: УДМТУ, 2002.-7c.

2. Томашевський В.М. Моделювання систем - К.: "Вид. гр. БХВ", 2005.- 352 с.

3. Шрайбер Т.Дж.. Моделирование на GPSS.- М.: Машиностроение.1980.- 592с

Додаток А – Текст програми із рівномірним законом розподілу часу надходження та обслуговування повідомлень:

5 MBUF STORAGE 1

10 GENERATE 4,1

15 GATE SNF MBUF,REFUS

20 ENTER MBUF

25 MARK IDL

30 QUEUE PRCS

35 GATE NU CMPTR

40 LEAVE MBUF

45 TEST LE MP$IDL,13,REFUS

50 SEIZE CMPTR

55 ADVANCE 5,1

60 DEPART PRCS

65 RELEASE CMPTR

70 REFUS TERMINATE 1

75 START 570

100 END

Додаток Б – Текст програми із експоненційним законом розподілу часу надходження та обслуговування повідомлень:

6 EXP FUNCTION RN3,C24

0,0/.1,.104/.2,.222/.3,.355/.4,.509/.5,.69/.6,.915/.7,1.2/.75,1.38

.8,1.6/.84,1.83/.88,2.12/.9,2.3/.92,2.52/.94,2.81/.95,2.99/.96,3.2

.97,3.5/.98,3.9/.99,4.6/.995,5.3/.998,6.2/.999,7/.9998,8

8 MBUF STORAGE 1

10 GENERATE 4,FN$EXP

15 GATE SNF MBUF,REFUS

20 ENTER MBUF

25 MARK IDL

30 QUEUE PRCS

35 GATE NU CMPTR

40 LEAVE MBUF

45 TEST LE MP$IDL,13,REFUS

50 SEIZE CMPTR

55 ADVANCE 6,FN$EXP

60 DEPART PRCS

65 RELEASE CMPTR

70 REFUS TERMINATE 1

100 START 570

101 END

Додаток В – Резутьлати роботи програми з додатку А

GPSS/PC Report file KURS.GPS. (V 2, # 40550) 06-19-2007 07:09:06 page 1

START_TIME END_TIME BLOCKS FACILITIES STORAGES FREE_MEMORY

0 2286 13 1 1 17920

LINE LOC BLOCK_TYPE ENTRY_COUNT CURRENT_COUNT RETRY

10 1 GENERATE 571 0 0

15 2 GATE 571 0 0

20 3 ENTER 453 0 0

25 4 MARK 453 0 0

30 5 QUEUE 453 1 0

35 6 GATE 452 0 0

40 7 LEAVE 452 0 0

45 8 TEST 452 0 0

50 9 SEIZE 452 0 0

55 10 ADVANCE 452 0 0

60 11 DEPART 452 0 0

65 12 RELEASE 452 0 0

70 REFUS TERMINATE 570 0 0

FACILITY ENTRIES UTIL. AVE._TIME AVAILABLE OWNER PEND INTER RETRY DELAY

CMPTR 452 0.990 5.01 1 0 0 0 1 0

QUEUE MAX CONT. ENTRIES ENTRIES(0) AVE.CONT. AVE.TIME AVE.(-0) RETRY

PRCS 2 1 453 0 1.46 7.38 7.38 0

STORAGE CAP. REMAIN. MIN. MAX. ENTRIES AVL. AVE.C. UTIL. RETRY DELAY

MBUF 1 0 0 1 453 1 0.47 0.472 0 0

Додаток Г - Резутьлати роботи програми з додатку Б

GPSS/PC Report file KURS_REP.GPS. (V 2, # 40550) 06-19-2007 07:20:4 page 1

START_TIME END_TIME BLOCKS FACILITIES STORAGES FREE_MEMORY

0 2014 13 1 1 16960

LINE LOC BLOCK_TYPE ENTRY_COUNT CURRENT_COUNT RETRY

10 1 GENERATE 570 0 0

15 2 GATE 570 0 0

20 3 ENTER 287 0 0

25 4 MARK 287 0 0

30 5 QUEUE 287 0 0

35 6 GATE 287 0 0

40 7 LEAVE 287 0 0

45 8 TEST 287 0 0

50 9 SEIZE 272 0 0

55 10 ADVANCE 272 0 0

60 11 DEPART 272 0 0

65 12 RELEASE 272 0 0

70 REFUS TERMINATE 570 0 0

FACILITY ENTRIES UTIL. AVE._TIME AVAILABLE OWNER PEND INTER RETRY DELAY

CMPTR 272 0.732 5.43 1 0 0 0 0 0

QUEUE MAX CONT. ENTRIES ENTRIES(0) AVE.CONT. AVE.TIME AVE.(-0) RETRY

PRCS 17 15 287 21 8.68 60.94 65.75 0

STORAGE CAP. REMAIN. MIN. MAX. ENTRIES AVL. AVE.C. UTIL. RETRY DELAY

MBUF 1 1 0 1 287 1 0.46 0.460 0 0

Додаток Б – Текст програми із експоненційним законом розподілу часу надходження та обслуговування повідомлень:

6 EXP FUNCTION RN3,C24

0,0/.1,.104/.2,.222/.3,.355/.4,.509/.5,.69/.6,.915/.7,1.2/.75,1.38

.8,1.6/.84,1.83/.88,2.12/.9,2.3/.92,2.52/.94,2.81/.95,2.99/.96,3.2

.97,3.5/.98,3.9/.99,4.6/.995,5.3/.998,6.2/.999,7/.9998,8

8 MBUF STORAGE 1

10 GENERATE 5,FN$EXP

15 GATE SNF MBUF,REFUS

20 ENTER MBUF

25 MARK IDL

30 QUEUE PRCS

35 GATE NU CMPTR

40 LEAVE MBUF

45 TEST LE MP$IDL,13,REFUS

50 SEIZE CMPTR

55 ADVANCE 7,FN$EXP

60 DEPART PRCS

65 RELEASE CMPTR

70 REFUS TERMINATE 1

100 START 450

101 END

Похожие работы

... Додаток Г – Результати роботи програми, щодо перевірки коректності роботи СОП..............................................................................................20 Вступ Темою даної курсової роботи є моделювання процесу надходження повідомлень у систему обробки повідомлень від датчиків і вимірювальних пристроїв. Існує проблема оцінки функціонування довільної системи, тобто ...

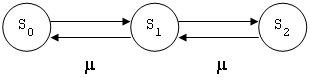

... їх обробки на ЕОМ можна представити у вигляді СМО. Тобто, модель заданої системи є дискретною стохастичною системою. Виконання імітаційного моделювання вказаного процесу надходження повідомлень від датчиків до ЕОМ та їх обробки на ЕОМ потребує проведення моделювання (імітацію) всіх подій, які можуть статись – отримання інформаційних повідомлень від датчиків, вхід і звільнення пам'яті ЕОМ, втрату ...

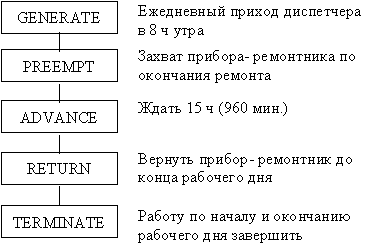

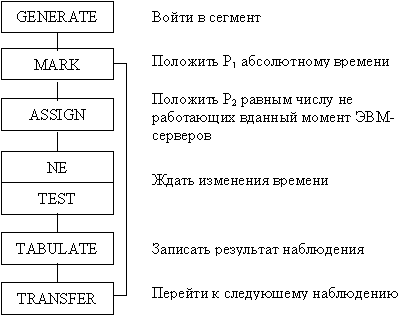

... , визначення основних характеристик одноканальних систем масового обслуговування вимагає великої обчислювальної роботи, в зв’язку з чим всі розрахунки робляться на комп’ютері. 1.2 Побудова моделей задач масового обслуговування (на прикладі роботи обчислювального центру (ОЦ)) 1.2.1 Модель для імітації виробничої діяльності ОЦ 1.2.1.1 Завдання Розробити модель для імітації виробничої ді ...

... В АБС АКБ «ПРОМІНВЕСТБАНК» ТА ОЦІНКА РІВНЯ ВРАЗЛИВОСТІ БАНКІВСЬКОЇ ІНФОРМАЦІЇ 3.1 Постановка алгоритму задачі формування та опис елементів матриці контролю комплексної системи захисту інформації (КСЗІ) інформаційних об’єктів комерційного банку В дипломному дослідженні матриця контролю стану побудови та експлуатації комплексної системи захисту інформації в комерційному банку представлена у вигляді ...

0 комментариев