Навигация

Обеспечение безопасности в корпоративных сетях

4. Обеспечение безопасности в корпоративных сетях

В результате изучения структуры информационных сетей (ИС) и технологии обработки данных разрабатывается концепция информационной безопасности ИС предложенная в работе профессора Х.А. Андриашина, и профессора С.Я. Казанцева, на основе которой проводятся все работы по защите информации в ИС[20]. В концепции находят отражение следующие основные моменты:

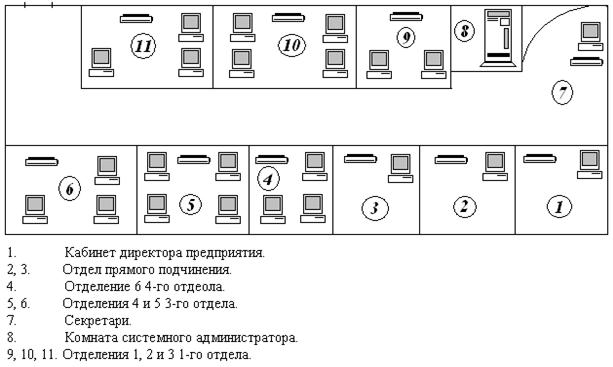

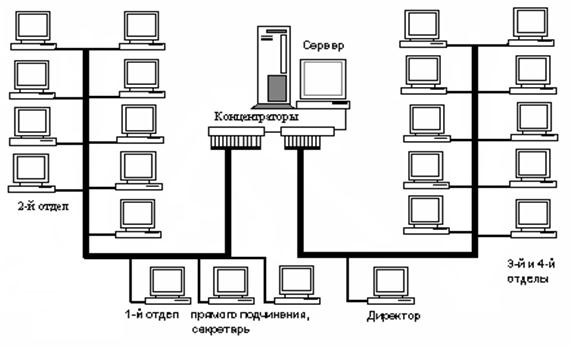

· организация сети организации

· существующие угрозы безопасности информации, возможности их реализации и предполагаемый ущерб от этой реализации;

· организация хранения информации в ИС;

· организация обработки информации;

· регламентация допуска персонала к той или иной информации;

· ответственность персонала за обеспечение безопасности[21].

Развивая эту тему, в этой работе, на основе концепции информационной безопасности ИС, приведенной выше, предлагается схема безопасности, структура которой должна удовлетворять следующие условия:

Защита от несанкционированного проникновения в корпоративную сеть и возможности утечки информации по каналам связи.

Разграничение потоков информации между сегментами сети.

Защита критичных ресурсов сети.

Криптографическая защита информационных ресурсов[22].

Для подробного рассмотрения вышеприведенных условий безопасности целесообразно привести мнение, изложенное в работе С.Н. Новикова: для защиты от несанкционированного проникновения и утечки информации предлагается использование межсетевых экранов или брандмауэров. Фактически брандмауэр – это шлюз, который выполняет функции защиты сети от несанкционированного доступа из вне (например, из другой сети) [23].

Различают три типа брандмауэров:

Шлюз уровня приложений Шлюз уровня приложений часто называют прокси – сервером (proxy server) - выполняет функции ретранслятора данных для ограниченного числа приложений пользователя. То есть, если в шлюзе не организована поддержка того или иного приложения, то соответствующий сервис не предоставляется, и данные соответствующего типа не могут пройти через брандмауэр.

Фильтрирующий маршрутизатор. Фильтрующий маршрутизатор. Точнее это маршрутизатор, в дополнительные функции которого входит фильтрование пакетов (packet-filtering router). Используется на сетях с коммутацией пакетов в режиме дейтаграмм. То есть, в тех технологиях передачи информации на сетях связи, в которых плоскость сигнализации (предварительного установления соединения между УИ и УП) отсутствует (например, IP V 4). В данном случае принятие решения о передаче по сети поступившего пакета данных основывается на значениях его полей заголовка транспортного уровня. Поэтому брандмауэры такого типа обычно реализуются в виде списка правил, применяемых к значениям полей заголовка транспортного уровня.

Шлюз уровня коммутации. Шлюз уровня коммутации – защита реализуется в плоскости управления (на уровне сигнализации) путем разрешения или запрета тех или иных соединений[24].

В работе С.Н. Новикова[25], а также в работе профессора Х.А. Андриашина, и профессора С.Я. Казанцева[26] особое место отводится криптографической защите информационных ресурсов в корпоративных сетях. Так как шифрование является одним из самых надежных способов защиты данных от несанкционированного ознакомления. Особенностью применения криптографических средств в России является жесткая законодательная регламентация. В настоящее время в корпоративных сетях они устанавливаются только на тех рабочих местах, где хранится информация, имеющая очень высокую степень важности.

Так согласно классификации средств криптографической защиты информационных ресурсов в корпоративных сетях приведенной С.Н. Новиковым они делятся на:

Криптосистемы с одним ключом, их часто называют традиционной, симметричной или с одним ключом. Пользователь создает открытое сообщение, элементами которого являются символы конечного алфавита. Для шифрования открытого сообщения генерируется ключ шифрования. С помощью алгоритма шифрования формируется шифрованное сообщение

Приведенная модель предусматривает, что ключ шифрования генерируется там же, где само сообщение. Однако, возможно и другое решение создания ключа – ключ шифрования создается третьей стороной (центром распределения ключей), которой доверяют оба пользователя. В данном случае за доставку ключа обоим пользователям ответственность несет третья сторона. Вообще говоря, данное решение противоречит самой сущности криптографии – обеспечение секретности передаваемой информации пользователей.

Криптосистемы с одним ключом используют принципы подстановки (замены), перестановки (транспозиции) и композиции. При подстановке отдельные символы открытого сообщения заменяются другими символами. Шифрование с применением принципа перестановки подразумевает изменение порядка следования символов в открытом сообщении. С целью повышения надежности шифрования шифрованное сообщение, полученное применением некоторого шифра, может быть еще раз зашифровано с помощью другого шифра. Говорят, что в данном случае применен композиционный подход. Следовательно, симметричные криптосистемы (с одним ключом) можно классифицировать на системы, которые используют шифры подстановки, перестановки и композиции.

Криптосистема с открытым ключом. Она имеет место только еесли пользователи при шифровании и дешифровании используют разные ключи KО и KЗ. Эту криптосистему называют асимметричной, с двумя ключами или с открытым ключом.

Получатель сообщения (пользователь 2) генерирует связанную пару ключей:

KО – открытый ключ, который публично доступен и, таким образом, оказывается доступным отправителю сообщения (пользователь 1);

KС – секретный, личный ключ, который остается известным только получателю сообщения (пользователь 1).

Пользователь 1, имея ключ шифрования KО, с помощью определенного алгоритма шифрования формирует шифрованный текст.

Пользователь 2, владея секретным ключом Kс, имеет возможность выполнить обратное действие.

В этом случае пользователь 1 готовит сообщение пользователю 2 и перед отправлением шифрует это сообщение с помощью личного ключа KС. Пользователь 2 может дешифрировать это сообщение, используя открытый ключ KО. Так как, сообщение было зашифровано личным ключом отправителя, то оно может выступать в качестве цифровой подписи. Кроме того, в данном случае невозможно изменить сообщение без доступа к личному ключу пользователя 1, поэтому сообщение решает так же задачи идентификации отправителя и целостности данных[27].

Напоследок хотелось бы сказать, что посредством установки криптографических средств защиты можно достаточно надежно защитить рабочее место сотрудника организации, который непосредственно работает с информацией, имеющей особое значение для существования этой организации, от несанкционированного доступа.

Заключение

Подводя итоги, хотелось бы отметить, что проблемам компьютерной безопасности в компьютерных и корпоративных сетях в должно придаваться особое значение. Правильно иерархически построенная система доступа к данным, современное оборудование, штат квалифицированных работников, отвечающих за компьютерную безопасность - это гарант безопасности государственной информации, а вместе с тем и государства. В этом нельзя сомневаться. Как-то один мудрец сказал: "Чем больше вы даёте, тем больше к вам возвращается". И правда, - чем больше будет уделено внимания проблемам компьютерной безопасности, тем больше будет уверенности в том, что данные особой важности не будут потеряны при малейшем сбое в работе оборудования или при несанкционированном доступе. Так же хотелось бы подчеркнуть, что никакие аппаратные, программные и любые другие средства, и организаторские работы различных видов не смогут гарантировать абсолютную надежность и безопасность данных, но в то же время свести риск потерь к минимуму возможно лишь при осознанном, комплексном подходе к вопросам компьютерной безопасности.

Список использованной литературы.

1. Информатика и математика для юристов. Под. ред. Х.А. Андриашина, С.Я. Казанцева.М.: ЮНИТИ-ДАНА, Закон и право, 2001г.

2. Ведеев Защита данных в компьютерных сетях.М.: Открытые системы, № 3. 2001г.

3. О.Э. Згадзай, С.Я. Казанцев, Л.А. Казанцева.М.: ИНФОРМАТИКА ДЛЯ ЮРИСТОВ 2001г.

4. Комиссаров А.Ю., Подлесный А.В. Идентификация пользователя ЭВМ и автора программного продукта.М.: ЭКЦ МВД России, 1996г.

5. И.Б. Львов, Г.Г. Казеева, И.А. Морев. ИНФОРМАТИКА. ВЛАДИВОСТОК. 1999-2001гг.

6. С.Н. Новиков. Защита информации в сетях связи с гарантированным качеством обслуживания. Новосибирск. 2003г.

7. Олифер В.Г., Олифер Н.Д. Компьютерные сети: принципы, технологии, протоколы. Питер, 1999г.

8. М. Рааб. Защита сетей наконец-то в центре внимания.М.: Компьютеруорлд. № 29. 1999г.

9. С.В. Сухова. Система безопасности NetWare. № 4.М.: Сети. 2000г.

10. Феоктисов Г.Г. Информационная безопасность общества, личность и средства массовой информации.М.: Информатика и вычислительная техника, №1-2.5. 1996г.

[1] И. Б. Львов, Г. Г. Казеева, И. А. Морев ИНФОРМАТИКА. ВЛАДИВОСТОК. 1999-2001 гг.

[2] Информатика и математика для юристов. Под ред. Х.А. Андриашина, С.Я. Казанцева. М.: ЮНИТИ-ДАНА, закон и право. 2001. С.100

[3] Там же. С.94-95

[4] См.:О.Э. Згадзай, С. Я. Казанцев, Л.А. Казанцева. М.:ИНФОРМАТИКА ДЛЯ ЮРИСТОВ 2001.

[5] Комиссаров А.Ю., Подлесный А.В. Идентификация пользователя ЭВМ и автора программного продукта. М.: ЭКЦ МВД России, 1996.

[6] См.: О.Э. Згадзай, С. Я. Казанцев, Л.А. Казанцева. М.:ИНФОРМАТИКА ДЛЯ ЮРИСТОВ. 2001

[7] Феоктисов Г.Г. Информационная безопасность общества, личность и средства массовой информации. М.:Информатика и вычислительная техника, 1996, №1-2.5. С.119-121

[8] Там же. С.122

[9] Д.Ведеев Защита данных в компьютерных сетях. М.:Открытые системы. 2001, № 3, С. 12-18

[10] . М. Рааб Защита сетей наконец-то в центре внимания. М.: Компьютеруорлд. 1999, № 29. С. 18

[11] Там же. С.20

[12]. Д.Ведеев Защита данных в компьютерных сетях. М.:Открытые системы. 2001, № 3, С.25

[13] С.В.Сухова. Система безопасности NetWare. М.: Сети. 2000, № 4. С. 60-70..

[14] См. Там же. С.75

[15] С.Н. Новиков. Защита информации в сетях связи с гарантированным качеством обслуживания. Новосибирск. 2003. С.12.

[16] См.: И. Б. Львов, Г. Г. Казеева, И. А. Морев ИНФОРМАТИКА. ВЛАДИВОСТОК. 1999-2001 гг.

[17] Олифер В. Г., Олифер Н. Д. “Компьютерные сети: принципы, технологии, протоколы”, Питер, 1999 г. С. 176.

[18] Информатика и математика для юристов. Под. ред. Х.А. Андриашина, С. Я. Казанцева. М.: ЮНИТИ-ДАНА, Закон и право, 2001. С.336

[19] Косарев Е.Д., Ерёмин А.В. Компьютерные системы и сети. М.: Финансы и статистика. 1999 г. С.124

[20] Информатика и математика для юристов. Под. ред. Х.А. Андриашина, С. Я. Казанцева. М.: ЮНИТИ-ДАНА, Закон и право, 2001. С.336-337

[21] Там же. С. 337

[22] Там же. С.337

[23] С.Н. Новиков. Защита информации в сетях связи с гарантированным качеством обслуживания. Новосибирск. 2003. С.14

[24] Там же. С.14

[25] С.Н. Новиков. Защита информации в сетях связи с гарантированным качеством обслуживания. Новосибирск. 2003. С.18-31.

[26] Информатика и математика для юристов. Под. ред. Х.А. Андриашина, С. Я. Казанцева. М.: ЮНИТИ-ДАНА, Закон и право, 2001. С.340

[27] С.Н. Новиков. Защита информации в сетях связи с гарантированным качеством обслуживания. Новосибирск. 2003. С.18-31

Похожие работы

... Server. Установка Windows 2000 Advanced Server завершена, и Вы вошли в систему под учетной записью Administrator. [11] 5.5.3. Управление в среде Windows 2000 Advanced Server После успешной установки Windows 2000 Server выполняется настройка пользователей. Основным элементом централизованного администрирования в Windows 2000 Server является домен. Домен - это группа серверов, работающих под ...

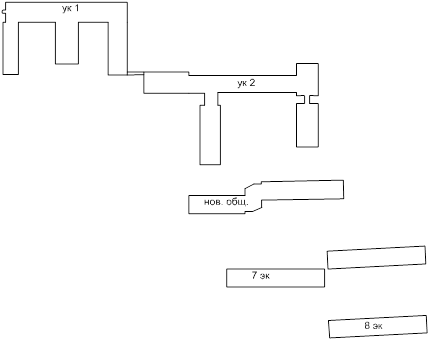

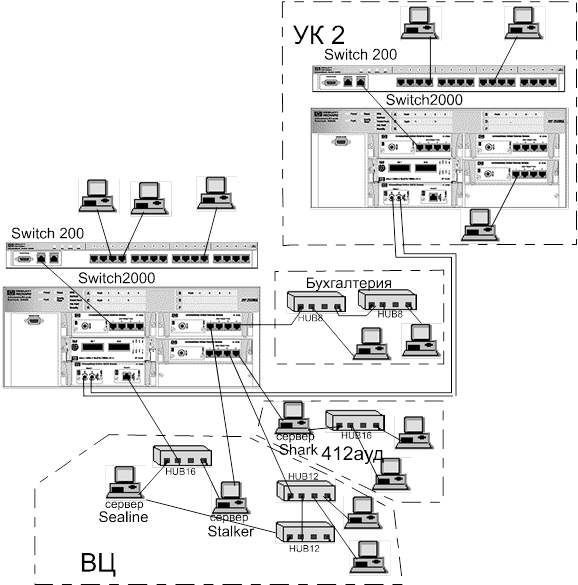

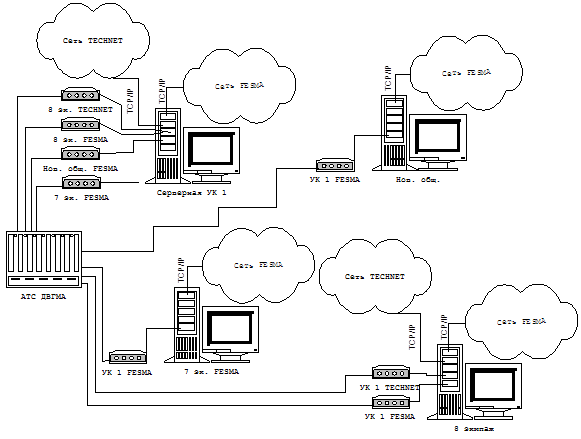

... ; 100Base-TX. Для выполнения задач корпоративной сети, локальная сеть радиоспециальности требует подключения к остальным корпусам ДВГМА. В процессе информационного обследования выявилась необходимость подключения к корпоративной сети Академии дополнительно 7экипажа и нового общежития (рис. 1). Рис. 1. Руководствуясь принципами построения сети в УК-1 и УК-2 необходимо осуществить на две ...

... СУБД; можно управлять распределением областей внешней памяти, контролировать доступ пользователей к БД и т.д. в масштабах индивидуальной системы, масштабах ограниченного предприятия или масштабах реальной корпоративной сети. В целом, набор серверных продуктов одиннадцатого выпуска компании Sybase представляет собой основательный, хорошо продуманный комплект инструментов, которые можно ...

... российском рынке. Так до сих пор сложно определить масштабы проблем связанных с кракерами, ощущается явный недостаток фактов по данной проблеме. В сложившейся ситуации от 80 до 90% злоупотреблений угрожающих информационной безопасности являются внутренними. Опрошенный администратор сети крупного коммерческого банка заявляет, что никогда не встречался с внешними нарушениями системы. "Однако у нас ...

0 комментариев