Навигация

Обеспечение защиты данных в подсистеме "Учет распределения товара"

ТЕМА: «Обеспечение защиты данных в подсистеме «Учет распределения товара»»

Содержание

Введение 4

1. Класс защищённости разрабатываемой подсистемы 5

2. Горизонтальная модель сети 6

2.1 Описание возможных угроз 7

2.2 Меры по устранению угроз безопасности сети 8

3. Механизмы защиты вертикальной структуры сети 11

3.1 Физический уровень 11

3.2 Канальный уровень 11

3.3 Сетевой уровень 11

3.4 Транспортный уровень 12

3.5 Прикладной уровень 12

3.6 Защита операционной системы 12

3.7 Прикладное и общесистемное программное обеспечение 12

3.8 Защита СУБД 13

4. Организационные мероприятия, направленные на повышение уровня информационной безопасности на предприятии 14

5. Подсчёт сметной стоимости оборудования, необходимого для выполнения предложенных мер по обеспечению безопасности сети 15

Заключение 17

Список литературы 19

Приложение………………………………………………………….......20

Введение

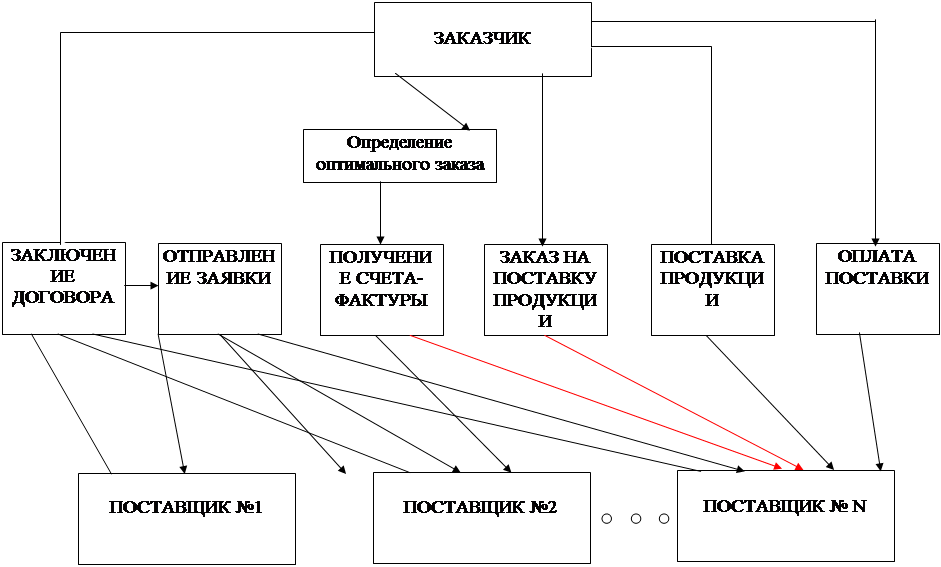

В данной курсовой проекте рассматривается вопрос обеспечения защиты данных в подсистеме «Учет распределения товара», разрабатываемой для предприятия ООО «Дэл-Трейд» занимающегося оптово-розничной торговлей продуктов питания в г.Ухта. Система создается для автоматизации процесса ведения, контроля и учета распределения товара, формирования сопроводительных документов (накладных, агентских прайсов), информации полученной в процессе работы (заявка).

В работе рассматривается вопрос обеспечения защиты данных в подсистеме, разрабатываемой для отдела продаж и методы практической реализации обеспечения безопасности этих данных.

Целью проекта является повышение эффективности работы офисного персонала.

Кроме этого, предлагаемая система должна позволять: уменьшить затраты времени на предоставление сведений об ассортименте и количестве имеющегося товара, необходимых характеристиках; экономить рабочее время сотрудника и облегчить его работу в оперативности получения и обработки информации об объеме товарооборота; хранить данные в более удобном компактном виде, что существенно повысит скорость доступа к информационным ресурсам, а также обеспечит надёжную защиту от потери информации и несанкционированного доступа к ней.

Разработчиком системы является студент группы ИСБ-1-00, Веремиенко В.В., Заказчиком системы является ООО «Дэл-Трейд» в лице директора Валиулина Сергея Габдулхановича.

1. Класс защищённости разрабатываемой подсистемы

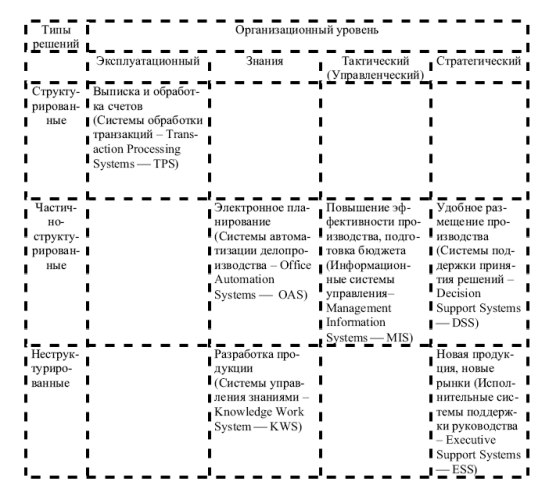

Все классы оценки автоматизируемых систем разделяют на 3 группы, которые различаются особенностями обработки информации:

3 группа: классифицирует АС, в которой работает один пользователь, допущенный ко всему объёму информации АС, относящейся к одному уровню конфиденциальности (3А, 3Б).

2 группа: классифицирует АС, в которой пользователи имеют одинаковые права ко всей информации и вся она размещена на одном уровне конфиденциальности (2А, 2Б).

1 группа: классифицирует многопользовательские АС, в которых одновременно обрабатывается и хранится информация разных уровней конфиденциальности, и не все пользователи имеют права доступа ко всей информации (1А, 1Б, 1В, 1Г, 1Д).

Разрабатываемая подсистема относится к первой группе, т. к. она является многопользовательской. В подсистеме предусматривается разграничение прав доступа пользователей к данным (каждый пользователь имеет доступ только к тем данным, которые необходимы только ему). В то же время информация, с которой работает подсистема, не имеет ни один из грифов секретности, а носит чисто конфиденциальный характер. Таким образом, классом защиты нашей системы будет являться 1Г.

2. Горизонтальная модель сети

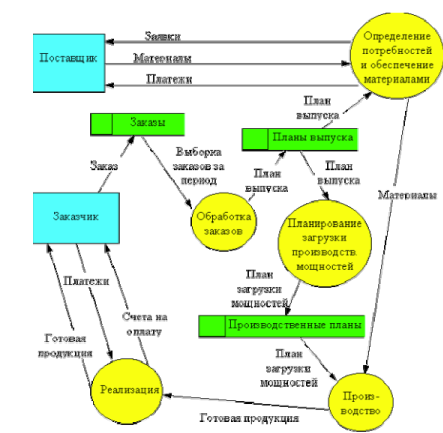

Все пользователи подсистемы, а также сервера баз данных соединены в сеть (см. Приложение 1 «Схема сети»). Компьютеры пользователей соединены между собой устройством (Switch), которое позволяет объединить компьютеры в небольшую локальную сеть. Один из компьютеров подключен к Интернету с помощью модема.

Данная сеть нуждается в защите информации, передаваемой по сети. Информация может быть подвергнута изменению, удалению, хищению, что приведет предприятие к потерям. Для разграничения доступа к информации на сервере будет установлена СУБД и организован доступ к серверу со всех клиентов. Следовательно, получение, заполнение и редактирование информации будет происходить средствами сервера СУБД, что позволяет разграничивать доступ к информации средствами самой СУБД. АС будет доступна только офис-менеджерам предприятия и руководителю отдела продаж.

Вся информация будет храниться на сервере с установленной системой управления базами данных (СУБД) и будет организован доступ к серверу со всех клиентов посредством локальной сети предприятия. Таким образом, получение, заполнение и редактирование информации будет происходить средствами сервера СУБД, что позволяет разграничивать доступ к информации средствами самой СУБД.

В разрабатываемой подсистеме в зависимости от используемых ролей настраиваются права конкретного пользователя, при этом оговаривается набор доступных ему подсистем и перечень операций, которые он может выполнять в каждой из них (Таблица 1).

Табл.1

| Пользователи | ||

| Таблица БД | Офис менеджер | Агент |

| Дисконт | ПРДУ | ПР |

| Отчет | ПРДУ | П |

| Контрагенты | ПРДУ | П |

| Накладная | ПРДУ | П |

| Счет - фактура | ПРДУ | П |

| Товар | ПРДУ | П |

Условные обозначения:

П – просмотр данных;

Р – редактирование;

Д – добавление данных;

У – удаление данных;

Похожие работы

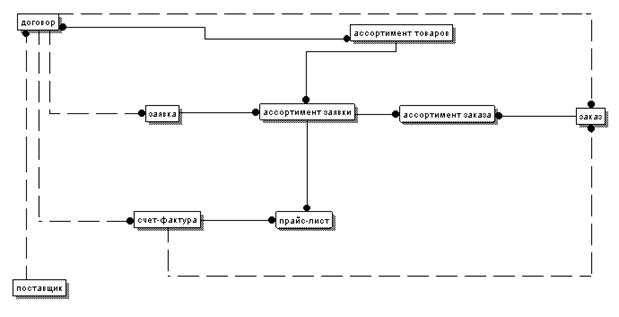

... БД). Логическая модель данных представлена в виде ER-диаграмы на рис. 2.2. Рис 2.2 ER-диаграмма модели данных АСИС “Учет поставок” 3. Проектирование алгоритмов справочно-информационной системы учета и контроля поставок на предприятие. Алгоритмизация в самом общем виде может быть определена как процесс направленного действия проектировщика (группы ...

... также невысока и обычно составляет около 100 кбайт/с. НКМЛ могут использовать локальные интерфейсы SCSI. Лекция 3. Программное обеспечение ПЭВМ 3.1 Общая характеристика и состав программного обеспечения 3.1.1 Состав и назначение программного обеспечения Процесс взаимодействия человека с компьютером организуется устройством управления в соответствии с той программой, которую пользователь ...

... . Становление рыночной экономики в России породило ряд проблем. Одной из таких проблем является обеспечение безопасности бизнеса. На фоне высокого уровня криминализации общества, проблема безопасности любых видов экономической деятельности становится особенно актуальной. Информационная безопасность среди других составных частей экономической безопасности (финансовой, интеллектуальной, кадровой, ...

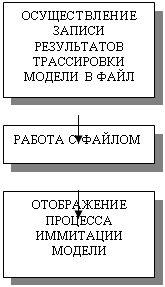

... в диалоговом режиме взаимодействия с пользователем. Исполнительная подсистема завершает создание готовой к выполнению Е-сетевой модели и обеспечивает проведение имитационных экспериментов с этой моделью. Следует отметить, что появление подсистемы визуального отображения процесса интерпретации моделей, налагает ряд требований направленных на обеспечение возможности и правильности последующей ...

0 комментариев