Навигация

По возможности не использовать удалённое администрирование;

3. По возможности не использовать удалённое администрирование;

4. Постоянно контролировать процессы, запущенные в системе. Администратору необходимо знать каждый процесс и для чего он запускается;

5. Поставить на компьютеры последнюю версию хорошего антивируса (AVP, DrWEB, ...) и регулярно обновлять антивирусные базы. Также необходимо политикой безопасности запретить всем пользователям, кроме администратора, отключать антивирус. Обязательно наличие механизмов регистрации процессов, их анализа и распознавания угроз системе;

6. Выполнять проверку целостности, путем вычисления значения хэш-функции (некий аналог контрольной суммы) от заранее определенного набора критичных файлов системы и сравнения этого значения с эталоном. Проверка может проводиться как программными, так и аппаратными средствами;

7. Все пользователи должны иметь пароли, устойчивые к прямому перебору, т.е. содержать буквенные, цифровые и специальные символы в разных регистрах и иметь длину не менее 10 символов. Таким образом, пароль типа Nb6$iL78@+&67K будет подбираться прямым перебором несколько лет, пароль не должен нести смысловую нагрузку, как, например: quake, doom, password и т.д.;

8. Учитывать социальный фактор: не записывать пароль на бумажках, не сообщать пароль кому-либо, игнорировать письма от якобы системного администратора сообщить логин и пароль и т.д.;

9. Пользователи, не имеющие прав администратора, не должны иметь доступ к системным файлам, реестру и т.д. Например, файл MSV_0.dll, отвечающий за проверку подлинности пароля при локальном входе в систему, может быть скопирован и изменен таким образом, что любой пароль для любого пользователя будет считаться верным.

Прикладное и общесистемное ПО:

1. На сервере и клиенте запрещено иметь средства разработки;

2. Категорически запрещено вести разработку и эксплуатацию ПО на промышленных ресурсах. Для этих целей должны быть выделены отдельные ресурсы;

3. Каждый субъект должен иметь доступ только к тем объектам, который ему разрешён в соответствии с матрицей доступа.

Вывод

В данном разделе дипломного проекта были рассмотрены методы и средства, которые необходимо применить для защиты информации, циркулирующей в системе «Учет рабочего времени», от возможных угроз.

По перечисленным методам и средствам можно отметить, что разрабатываемая система «Учета рабочего времени» по классификации защищённости автоматизированных систем относиться к классу 1Г.

Требования к защищенности АС класса 1Г Таблица 4.1.

| № п/п | Подсистемы и требования | 1Г |

| |

| 1 | 2 | 3 |

| |

| 1. | Подсистема управления доступом |

| ||

| 1.1. | Идентификация, проверка подлинности и контроль доступа субъектов: |

| ||

| в систему; | + |

| ||

| к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ; | + |

| ||

| к программам (процессам); | + |

| ||

| к томам, каталогам, файлам, записям, полям записей. | + |

| ||

| 2. | Подсистема регистрации и учета (аудит) |

| ||

| 2.1. | Регистрация и учет: |

| ||

| входа/выхода субъектов доступа в/из системы (узла сети); | + |

| ||

| выдачи печатных (графических) выходных документов; | + |

| ||

| запуска/завершения программ и процессов (заданий, задач); | + |

| ||

| доступа программ субъектов доступа к защищаемым файлам, включая их создание и удаление, передачу по линиям и каналам связи; | + |

| ||

| доступа программ, субъектов доступа к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ, программам, томам, каталогам, файлам, записям, полям записей; | + |

| ||

| 2.2. | Учет носителей информации. | + |

| |

| 2.3. | Очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ н внешних накопителей. | +/- | ||

| 3 | Подсистема обеспечения целостности | |||

| 3.1. | Обеспечение целостности программных средств и обрабатываемой информации. | + | ||

| 3.2. | Физическая охрана средств вычислительной техники и носителей информации. | + | ||

| 3.3. | Периодическое тестирование СЗИ НСД. | + | ||

| 3.4. | Наличие средств восстановления СЗИ-НСД. | + | ||

Вывод

Таким образом, можно отметить, что разрабатываемая система соответствует классу безопасности 1Г, кроме пункта 2.3, так как освобождение оперативной памяти возможно только на рабочих станциях с помощью перезагрузки компьютера, на сервере же необходимо установить специальное ПО (например, анализатор механизма очистки оперативной памяти НКВД 2.5, который выполняет инструментальную проверку работы механизмов системы защиты информации АС, выполняющих очистку (обнуление, обезличивание) данных в освобождаемых областях оперативной памяти ЭВМ, выводит на экран (визуализирует) содержимое проверяемой области оперативной памяти и формирует отчет о проведенной проверке и ее результате, выводит его на экран и в файл по указанию оператора), но это предполагает значительные материальные вложения для предприятия, разработка, же самим предприятием данного ПО невозможна, так как это очень громоздский проект и требует больших вложений трудовых и денежных ресурсов.

Похожие работы

... установить соответствующий patch. · Регламент на проведение восстановительных работ и порядок действий. Вывод В данном курсовом проекте были рассмотрены методы и средства, которые необходимо применить для защиты информации, циркулирующей в системе «Составление расписания», от возможных угроз. По перечисленным методам и средствам можно отметить, что разрабатываемая система « ...

... . Для разрабатываемой подсистемы описаны разграничения прав пользователей и предложены меры, как для защиты всей сети предприятия, так и для защиты данных, обрабатываемых подсистемой. Для защиты от внешних угроз, исходящих из Интернета предложено приобрести отдельный компьютер. Рассчитаны затраты на внедрение предложенных мер. Таким образом, при соблюдении выполнения всех перечисленных ...

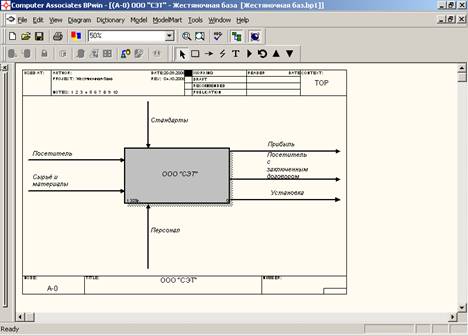

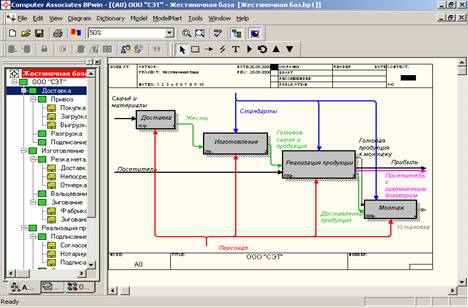

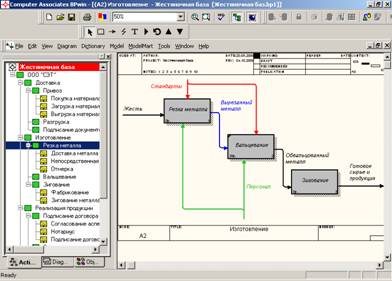

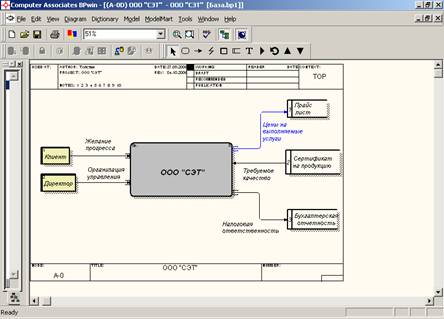

... , или специальных навыков работы. С ней справился бы даже и ребенок. Заключение В ходе знакомства с моим приложением для учета рабочего времени сотрудников предприятия я во – первых установил, что совокупность всех подразделений предприятия дает нам проблемную область. Разработка бизнес – процесса, включающего в себя функциональную и информационную модели, заняла 5 Mb. База данных, ...

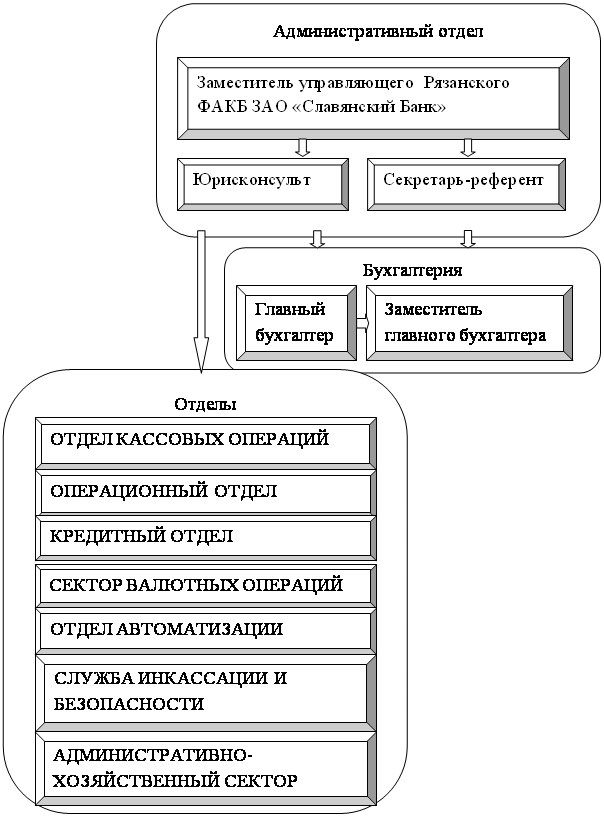

... прежде всего, обязан провести работу, позволяющую получить достоверную информацию о правомерности принятия первичных документов, используемых на предприятии при начислении заработной платы, к бухгалтерскому учету. В ходе аудита расчетов по оплате труда персонала было установлено, что первичные документы и документы бухгалтерского учета ФАКБ «Славянский Банк» (ЗАО) в г. Рязань отвечают требованиям ...

0 комментариев