Навигация

Устанавливаются периоды существования конкретных сведений в качестве различных видов тайн

2. Устанавливаются периоды существования конкретных сведений в качестве различных видов тайн.

3. Выделяются категории носителей ценной информации: персонал, документы, изделия и материалы; технические средства хранения, обработки и передачи информации; физические излучения. Для обеспечения восприятия разрабатываемой системы защиты можно составить схему, в которой указываются конкретные сотрудники, осведомленные о различных видах тайн, названия (категории) классифицированных документов и т.п.

4. Перечисляются стадии (этапы) работ, время материализации различных видов тайн в носителях информации применительно к пространственным зонам (местам работы с ними внутри и за пределами предприятия). Например, договоры, подписываемые за пределами предприятия; выступления участников отчетных совещаний в конкретных кабинетах; размножение классифицированных документов на множительном участке и т.п.

5. Составляется схема работ с конкретными сведениями, материализованными в носителях, в пределах предприятия (фирмы) и вне его и предполагаемого их перемещения. Рассматриваются возможные для предприятия несанкционированные перемещения, которые могут быть использованы конкурентами для овладения различными видами тайн.

6. Разрабатываются (или корректируются) в процессе анализа разрешительные подсистемы допуска и доступа к конкретным сведениям, составляющим различные виды тайн.

7. Определяется, кто реализует мероприятия и кто несет ответственность за защиту конкретной информации, процессов работ с классифицированными данными. Намечаются меры по координации, назначаются конкретные исполнители.

8. Планируются действия по активизации и стимулированию лиц, задействованных в защите.

9. Проверяется надежность принятых к реализации мер обеспечения защиты.

Аналитические исследования, моделирование вероятных угроз позволяют наметить при необходимости дополнительные меры защиты. При этом следует оценить вероятность их выполнения, наличие методического материала, материального обеспечения, готовность СлЗИ и персонала их выполнить. При планировании учитываются имевшие место на предприятии недостатки в обеспечении сохранности конфиденциальной информации [25].

Планируемые мероприятия должны [15]:

· способствовать достижению определенных задач, соответствовать общему замыслу;

· являться оптимальными.

Не должны [15]:

· противоречить законам, требованиям руководителя фирмы (интересам кооперирующихся фирм);

· дублировать другие действия.

Таким образом, система организации защиты конфиденциальной информации включает в себя комплекс заранее разработанных на определенный срок мер, охватывающих совокупность всех видов деятельности, направленных на совершенствование обеспечения сохранности информации с учетом изменений внешних и внутренних условий и предписывающих конкретным лицам или подразделений определенный порядок действий.

5. Источники информации и оценка их надежности

5.1. Список выявленной литературы

5.1.1. Консультант–Плюс

1. Российская Федерация. Законы. Гражданский кодекс Российской Федерации (часть первая): федер. закон: [от 30.11.1994 № 51-ФЗ; принят Гос.Думой 21.10.1994; в ред. от 03.06.2006].- КонсультантПлюс.- (http://www.consultant.ru).

2. Российская Федерация. Законы. Гражданский кодекс Российской Федерации (часть вторая): федер. закон: [от 26.01.1996 № 14-ФЗ; принят Гос.Думой 22.12.1995; в ред. от 02.02.2006].- КонсультантПлюс.- (http://www.consultant.ru).

3. Российская Федерация. Законы. Кодекс профессиональной этики адвоката: [принят Всероссийским съездом адвокатов 31.01.2003; в ред. от 08.04.2005].- КонсультантПлюс.- (http://www.consultant.ru).

4. Российская Федерация. Законы. Об адвокатской деятельности и адвокатуре в Российской Федерации: федер. закон: [от 31.05.2002 № 63-ФЗ; в ред. от 20.12.2004].- КонсультантПлюс.- (http://www.consultant.ru).

5. Российская Федерация. Законы. Об утверждении перечня сведений конфиденциального характера: указ Президента РФ: [от 06.03.1997 N 1300; в ред. от 10.01.2000].- КонсультантПлюс.- (http://www.consultant.ru).

6. Российская Федерация. Законы. О коммерческой тайне: федер. закон: [от 29.07.2004 № 98-ФЗ; принят Гос.Думой 09.07.2004; в ред. от 02.02.2006].- КонсультантПлюс.- (http://www.consultant.ru).

7. Российская Федерация. Законы. О персональных данных: федер. закон: [от 27.07.2006 № 152-ФЗ; принят Гос.Думой 08.07.2006].- КонсультантПлюс.- (http://www.consultant.ru).

8. Российская Федерация. Законы. О противодействии легализации (отмыванию) доходов, полученных преступным путем, и финансированию терроризма: федер. закон: [от 07.08.2001 № 115-ФЗ; принят Гос.Думой 13.07.2001; в ред. от 16.11.2005].- КонсультантПлюс.- (http://www.consultant.ru).

9. Российская Федерация. Законы. О федеральной службе безопасности: федер. закон: [принят Гос. Думой 22.02.1995; в ред. от 15.04.2006].- КонсультантПлюс.- (http://www.consultant.ru).

10. Российская Федерация. Законы. Трудовой кодекс Российской Федерации: федер. закон: [от 30.12.2001 № 197-ФЗ; принят Гос.Думой 21.12.2001; в ред. от 09.05.2005].- КонсультантПлюс.- (http://www.consultant.ru).

5.1.2. Текущие библиографические указатели и реферативные журналы

1. Беляев, Е.А. Исторические аспекты защиты информации в России/ Е.А.Беляев// Информационная безопасность = Inform.security.- М., 2004.- № 3.-С.58–59.

2. Домов, С. Информационная безопасность/ С.Домов// Вестн. Волжского ун–та.- Сер.Информат, 2005.- № 8.- С.53–55

3. Кальченко, Д. Безопасность в цифровую эпоху/ Д.Кальченко// Компьютер Пресс, 2005.- №4.- С.34, 36,38–41.

4. Колесников, К.А. Социальные факторы информационного управления и информационная безопасность в России/ К.А.Колесников// Интеллектуальная собственность: правовые, экономические и социальные проблемы: Сб. тр. аспирантов РГИИС: В 2 ч.- М., 2005.-Ч.2.-С.140–143.

5. Минакова, Н.Н. Особенности подготовки специалистов по информационной безопасности автоматизированных систем/ Н.Н.Минакова, В.В.Поляков// Вестн. Алтайск. науч. центра САН ВШ, 2005.- № 8.- С.125–128.

6. Мешкова, Т.А. Безопасность в условиях глобальной информатизации: новые вызовы и новые возможности: автореф. дис….канд. наук/ Мешкова Т.А.; МГУ им.М.В.Ломоносова.– М., 2003.-26 с.

5.1.3. Электронный каталог

1. Астахова, Л.В. Теория информационной безопасности и методология защиты информации: Конспект лекций/ Л.В.Астахова.- Челябинск: Изд–во «ЗАО Челябинская межрайонная типография», 2006.- 361 с.

2. Буробин, В.Н. Адвокатская тайна/ В.Н.Буробин, В.Ю.Плетнев, Д.А.Шубин.- М.: Статут, 2006.- 253 с.

3. Иванов, А.В. Экономическая безопасность предприятий/ А.В.Иванов.- М.: Вираж-центр, 1995.- 39 с.

4. Курело, А.П. Обеспечение информационной безопасности бизнеса/ А.П.Курело, С.Г.Антимонов, В.В.Андрианов и др.- М.: БДЦ–пресс, 2005.- (t–Solutions).- 511 с.

5. Петрухин, И.Л. Личные тайны: человек и власть/ И.Л.Петрухин.- М.: ЦГПАН, 1998.- 230 с.

6. Поздняков, Е.Н. Защита объектов: Рекомендации для руководителей и сотрудников служб безопасности/ Е.Н.Поздняков.– М.: Концерн «Банковский деловой центр», 1997.- (Советы «профи»).- 222 с.

7. Соловьев, Э. Коммерческая тайна и её защита/ Э.Соловьев.- М.: Главбух, 1995.- 48 с.

8. Шафикова, Г.Х. К вопросу о защите персональных данных работника/ Г.Х.Шафикова// Региональная информационная экономика: проблемы формирования и развития: Сб. науч. тр. Междунар. науч-практ. конф. 25-26 октября 2002.- Челябинск: Изд-во ЮУрГУ, 2003.- С. 359-362.

9. Ярочкин, В.И. Коммерческая информация фирмы: утечка или разглашение конфиденциальной информации/ В.И.Ярочкин.- М.: Ось-89, 1997.- 160 с.

5.1.4. Информационно–поисковые системы Интернет

1. Адвокатская тайна/ Юридическая библиотека [Электронный ресурс]// Юридическая библиотека URKA.ru.- (http://www.urka.ru/library.php/chat/chat/library/arch/library.php?parent=419).

2. Анализ угроз и построение системы информационной безопасности [Электронный ресурс]// МРЦБ. Консультационная фирма. IT-консалтинг.- (http://www.mrcb.ru/).

3. Астахов, А. Разработка эффективных политик информационной безопасности/ А.Астахов [Электронный ресурс]// Директор ИС #01/2004.- (http://www.osp.ru/cio/2004/01/rub/1072641.html).

4. Аудит информационной безопасности [Электронный ресурс]// Микротест. IT-услуги.- (http://www.microtest.ru/services/).

5. Брединский, А. Защита коммерческой тайны. Теория и практика/ А.Брединский, А.Беручашвили [Электронный ресурс]// Информационно-справочный сайт «Безопасность для всех».- (http://www.sec4all.net/).

6. Буробин, В.Н. Кто посягнул на адвокатскую тайну/ В.Н.Буробин, В.Ю.Плетнев, Д.А.Шубин [Электронный ресурс]// Дайджест правовой прессы в Санкт-Петербурге на информационно-правовом портале Кадис.- (http://www.kadis.ru/daily/).

7. Буробин, В.Н. Нарушения адвокатской тайны в России / В.Н.Буробин, В.Ю.Плетнев, Д.А.Шубин [Электронный ресурс]// Адвокатская фирма «Юстина», Новости- (http://www.yustina.ru/).

8. Васильевский, А. Защита коммерческой тайны: организационные и юридические аспекты / А.Васильевский [Электронный ресурс]// Valex Consult- (http://www.valex.net/).

9. Демин, В. Правовое обеспечение системы защиты информации на предприятии/ В.Демин, В.Свалов [Электронный ресурс]// Компьютер-информ.- (http://www.ci.ru/inform11_97/f1.htm).

10. Касперский, Е. Защита коммерческой тайны/ Е.Касперский [Электронный ресурс]// Электронная версия журнала «Консультант».- (http://www.berator.ru/consultant/article/).

11. Комплексные системы защиты информации [Электронный ресурс]// AM-SOFT. Деятельность компании. Защита информации.- (http://am-soft.ua/site/page4044.html).

12. Корня, А. Защиту пробили. Адвокатская тайна может быть упразднена/ А.Корня [Электронный ресурс]// Новая газета.- (http://www.ng.ru/politics/).

13. Кучерена, А. Адвокатская тайна/ А.Кучерена [Электронный ресурс]// reflexion.ru/Library.- (http://www.reflexion.ru/Library).

14. Михеева, М.Р. Проблема правовой защиты персональных данных/ М.Р.Михеева [Электронный ресурс]// Владивостокский центр исследования организованной преступности.- (http://www.crime.vl.ru/).

15. Определение Конституционного Суда Российской Федерации от 8 ноября 2005 г. N 439-О по жалобе граждан С.В. Бородина, В.Н. Буробина, А.В. Быковского и других на нарушение их конституционных прав статьями 7, 29, 182 и 183 Уголовно-процессуального кодекса Российской Федерации [Электронный ресурс]// Российская газета.– (http://www.rg.ru/).

16. Организация защиты коммерческой тайны на предприятии [Электронный ресурс]// Пензенский деловой портал.- (http://www.penza-job.ru/).

17. Петренко, С. Разработка политики информационной безопасности предприятия/ С.Петренко, В.Курбатов [Электронный ресурс]// Сетевые решения A-Z.- (http://www.nestor.minsk.by/sr/help/2007/07/130100.html).

18. Служба защиты информации на предприятии. Что она из себя представляет и как ее организовать [Электронный ресурс]// Спектр безопасности.- (http://www.spektrsec.ru/).

19. Столяров, Н.В. Разработка системы защиты конфиденциальной информации/ Н.В.Столяров [Электронный ресурс]// 4Delo.ru Библиотека.- (http://www.4delo.ru/inform/articles/).

20. Цыпкин, А.Л. Адвокатская тайна/ А.Л.Цыпкин [Электронный ресурс]// Russian-lawyers.ru..- (http://russian-lawyers.ru/files/cypkin.doc).

21. Чен Энн. Юристы выдвигают аргументы в пользу eRoom/ Энн Чен [Электронный ресурс]// PC WEEK, RE, № 17/2007.- (http://www.pcweek.ru/?ID=629431).

22. Шуличенко, А.А. Адвокатская тайна в показаниях обвиняемого/ А.А.Шуличенко [Электронный ресурс]// Бизнес mix.- (http://www.businessmix.ru/).

23. Щеглов, А.Ю. Часть 12. Общие вопросы построения системы защиты информации/ А.Ю.Щеглов, К.А.Щеглов [Электронный ресурс]// Мост безопасности. Библиотека.- (http://articles.security-bridge.com/).

5.1.5. Сплошной просмотр периодических изданий

1. Алексенцев, А.И. Понятие и назначение комплексной системы защиты информации/ А.И.Алексенцев// Вопросы защиты информации.- 1996.- № 2. - С. 2 - 3.

2. Алябушев, И.Б. Методики защиты баз данных от внутренних злоумышленников/ И.Б.Алябушев, В.В.Бабушкин// Информационно–методический журнал «Защита информации INSIDE».- 2006.- № 6 (12).- С.58.

3. Брединский, А.Г. Люди – источники конфиденциальной информации/ А.Г.Брединский// Информационно–методический журнал «Защита информации Конфидент».- 2004.- № 2 (56).- С.32.

4. Буробин, В.Н. Правовой режим адвокатской тайны/ В.Н.Буробин// «Бизнес-адвокат».- 2006.- № 3, 4.- С.28-33.

5. Журин, С.И. Вопросы оценки благонадежности персонала в подготовке администратора информационной безопасности/ С.И.Журин, М.Ю.Калинкина// Информационно–методический журнал «Защита информации Конфидент».- 2004.- № 3 (57).- С.28.

6. Казанцев, В.Г. Обучение руководителей служб безопасности/ В.Г.Казанцев// Информационно–методический журнал «Защита информации INSIDE».- 2005.- № 6 (06)– С.66.

7. Казанцев, В.Г. Профессиональное образование сотрудников подразделений экономической и информационной безопасности. В.Г.Казанцев// Информационно–методический журнал «Защита информации Конфидент».- 2004.- № 3 (57).- С.30.

8. Как найти и обезвредить сотрудника–саботажника// Информационно–методический журнал «Защита информации INSIDE».- 2005.- № 5 (05).- С.28.

9. Копейкин, В.Г. Экономическая безопасность предприятия: обучение персонала/ В.Г.Копейкин, Н.А.Лапина// Информационно–методический журнал «Защита информации Конфидент».- 2004.- № 3 (57).- С.44.

10. Кучерена А. Адвокатская тайна/ А.Кучерена // Законность.- 2003. – № 2. – С. 47 – 50.

11. Шатунов, В.М. Обучение персонала как составная часть проблемы обеспечения информационной безопасности энергосистемы/ В.М.Шатунов, И.Н.Бабков// Информационно–методический журнал «Защита информации Конфидент».- 2004.- № 3 (57).- С.53.

12. DeviceLock 5.72. - защита от локального администратора!// Information Security.- 2005.- № 4.- С.38.

5.2. Список использованной литературы

5.2.1. Вторичные источники

1. Адвокатская тайна/ Юридическая библиотека [Электронный ресурс]// Юридическая библиотека URKA.ru.- (http://www.urka.ru/library.php/chat/chat/library/arch/library.php?parent=419).

2. Алексенцев, А.И. Понятие и назначение комплексной системы защиты информации/ А.И.Алексенцев// Вопросы защиты информации.- 1996.- № 2. - С. 2 - 3.

3. Астахов, А. Разработка эффективных политик информационной безопасности/ А.Астахов [Электронный ресурс]// Директор ИС #01/2004.- (http://www.osp.ru/cio/2004/01/rub/1072641.html).

4. Астахова, Л.В. Теория информационной безопасности и методология защиты информации: Конспект лекций/ Л.В.Астахова.- Челябинск: Изд–во «ЗАО Челябинская межрайонная типография», 2006.- 361 с.

5. Брединский, А. Защита коммерческой тайны. Теория и практика/ А.Брединский, А.Беручашвили [Электронный ресурс]// Информационно-справочный сайт «Безопасность для всех».- (http://www.sec4all.net/).

6. Буробин, В.Н. Адвокатская тайна/ В.Н.Буробин, В.Ю.Плетнев, Д.А.Шубин.- М.: Статут, 2006.- 253 с.

7. Буробин, В.Н. Кто посягнул на адвокатскую тайну/ В.Н.Буробин, В.Ю.Плетнев, Д.А.Шубин [Электронный ресурс]// Дайджест правовой прессы в Санкт-Петербурге на информационно-правовом портале Кадис.- (http://www.kadis.ru/daily/).

8. Буробин, В.Н. Нарушения адвокатской тайны в России / В.Н.Буробин, В.Ю.Плетнев, Д.А.Шубин [Электронный ресурс]// Адвокатская фирма «Юстина», Новости- (http://www.yustina.ru/).

9. Буробин, В.Н. Правовой режим адвокатской тайны/ В.Н.Буробин// «Бизнес-адвокат».- 2006.- № 3, 4.- С.28-33.

10. Васильевский, А. Защита коммерческой тайны: организационные и юридические аспекты / А.Васильевский [Электронный ресурс]// Valex Consult- (http://www.valex.net/).

11. Демин, В. Правовое обеспечение системы защиты информации на предприятии/ В.Демин, В.Свалов [Электронный ресурс]// Компьютер-информ.- (http://www.ci.ru/inform11_97/f1.htm).

12. Касперский, Е. Защита коммерческой тайны/ Е.Касперский [Электронный ресурс]// Электронная версия журнала «Консультант».- (http://www.berator.ru/consultant/article/).

13. Кучерена, А. Адвокатская тайна/ А.Кучерена [Электронный ресурс]// reflexion.ru/Library.- (http://www.reflexion.ru/Library).

14. Определение Конституционного Суда Российской Федерации от 8 ноября 2005 г. N 439-О по жалобе граждан С.В. Бородина, В.Н. Буробина, А.В. Быковского и других на нарушение их конституционных прав статьями 7, 29, 182 и 183 Уголовно-процессуального кодекса Российской Федерации [Электронный ресурс]// Российская газета.– (http://www.rg.ru/).

15. Организация защиты коммерческой тайны на предприятии [Электронный ресурс]// Пензенский деловой портал.- (http://www.penza-job.ru/).

16. Петренко, С. Разработка политики информационной безопасности предприятия/ С.Петренко, В.Курбатов [Электронный ресурс]// Сетевые решения A-Z.- (http://www.nestor.minsk.by/sr/help/2007/07/130100.html).

17. Российская Федерация. Законы. Кодекс профессиональной этики адвоката: [принят Всероссийским съездом адвокатов 31.01.2003; в ред. от 08.04.2005].- КонсультантПлюс.- (http://www.consultant.ru).

18. Российская Федерация. Законы. Об адвокатской деятельности и адвокатуре в Российской Федерации: федер. закон: [от 31.05.2002 № 63-ФЗ; в ред. от 20.12.2004].- КонсультантПлюс.- (http://www.consultant.ru).

19. Российская Федерация. Законы. О коммерческой тайне: федер. закон: [от 29.07.2004 № 98-ФЗ; принят Гос.Думой 09.07.2004; в ред. от 02.02.2006].- КонсультантПлюс.- (http://www.consultant.ru).

20. Российская Федерация. Законы. О персональных данных: федер. закон: [от 27.07.2006 № 152-ФЗ; принят Гос.Думой 08.07.2006].- КонсультантПлюс.- (http://www.consultant.ru).

21. Российская Федерация. Законы. О противодействии легализации (отмыванию) доходов, полученных преступным путем, и финансированию терроризма: федер. закон: [от 07.08.2001 № 115-ФЗ; принят Гос.Думой 13.07.2001; в ред. от 16.11.2005].- КонсультантПлюс.- (http://www.consultant.ru).- КонсультантПлюс.- (http://www.consultant.ru).

22. Российская Федерация. Законы. Трудовой кодекс Российской Федерации: федер. закон: [от 30.12.2001 № 197-ФЗ; принят Гос.Думой 21.12.2001; в ред. от 09.05.2005].- КонсультантПлюс.- (http://www.consultant.ru).

23. Служба защиты информации на предприятии. Что она из себя представляет и как ее организовать [Электронный ресурс]// Спектр безопасности.- (http://www.spektrsec.ru/).

24. Столяров, Н.В. Разработка системы защиты конфиденциальной информации/ Н.В.Столяров [Электронный ресурс]// 4Delo.ru Библиотека.- (http://www.4delo.ru/inform/articles/).

25. Щеглов, А.Ю. Часть 12. Общие вопросы построения системы защиты информации/ А.Ю.Щеглов, К.А.Щеглов [Электронный ресурс]// Мост безопасности. Библиотека.- (http://articles.security-bridge.com/).

5.2.2. Первичные источники

1. Конференция-online ИА REGNUM «Кибертерроризм и безопасность бизнеса в России» 9 февраля 2007 с 13 до 14 часов по московскому времени. Отвечал Клепов Анатолий Викторович, президент ЗАО «Анкорт». Вопрос Ильи Седова, Санкт-Петербург.

2. Лекции по теории информационной безопасности и методологии защиты информации, прочитанные Рагозиным Андреем Николаевичом.

5.2.3. Оценка надежности использованных источников

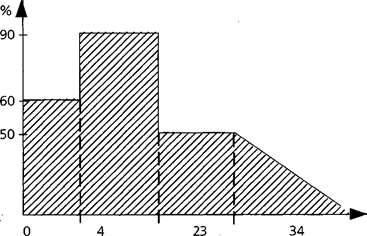

1.Надежный источник (4, 6-9, 14, 17-22, первичные – 2) – 48%

2.Обычно надежный источник (2, 12) – 7%

3.Довольно надежный источник (1, 3, 5, 10-11, 15-16, 23-25, первичные – 1)– 41%

4.Не всегда надежный источник (13) – 4%

5.Ненадежный источник – 0%

6.Источник неустановленной надежности – 0%

6. Недостающая информация

Для подтверждения окончательной гипотезы и принятия правильного решения мне необходима была следующая информация: Положение о конфиденциальной информации предприятия; Инструкция по защите конфиденциальной информации в информационной системе предприятия; трудовой договор, соглашение о неразглашении конфиденциальной информации предприятия с сотрудником и обязательство сотрудника о неразглашении конфиденциальной информации предприятия при увольнении. На основе этих документов я смогла бы сделать вывод о степени защищенности конфиденциальной информации и избежать рекомендаций, которые уже сейчас выполняются в адвокатской фирме «Юстина» (а именно: я рекомендовала подготовить некоторые из этих документов, считая, что они отсутствуют в организации). Но эти документы, относящиеся к безопасности, являются коммерческой тайной организации, поэтому мне не удалось с ними ознакомиться.

Сведения о наличии пропускного режима мне удалось найти, но о порядке его проведения и состоянии организации охраны мне ничего не известно, т.к. это тоже коммерческая тайна организации. А между тем эта информация позволила бы мне сделать вывод о том, достаточно ли строги эти меры.

Таким образом, вся недостающая мне информация не была мною получена в связи с тем, что относится к информации ограниченного доступа.

7. Основная и альтернативная гипотезы

Не многие руководители предприятий осознают насущную необходимость в организации на предприятии системы защиты конфиденциальной информации для обеспечения его информационной безопасности. Из числа тех, кто осознает такую необходимость, есть те, которые не знают, что следует предпринять, чтобы сохранить те или иные сведения в тайне, с выгодой реализовать их, не понести убытки от их утечки или утраты. Многие идут только по пути оснащения предприятия техническими средствами защиты, полностью игнорируя организационно-правовые методы, в частности создание нормативно-правовой базы, принятие и строгое соблюдение которой позволит предприятию не только сохранить и использовать с выгодой свои секреты, а в случае утечки информации явится основанием для подачи искового заявления в суд.

Однако известно, что только «комплексная система может гарантировать достижение максимальной эффективности защиты информации, т.к. системность обеспечивает необходимые составляющие защиты и устанавливает между ними логическую и технологическую связь, а комплексность, требующая полноты этих составляющих, всеохватности защиты, обеспечивает ее надежность» [2].

Основываясь на этих фактах, в начале работы я сформулировала основную и альтернативную гипотезу. Моя основная гипотеза – в адвокатской фирме «Юстина» не уделяется должное внимание системе защиты конфиденциальной информации, т.е. используются только некоторые технические средства защиты информации (биометрические турникеты, система видеонаблюдения, межсетевой экран, антивирусная защита, система обнаружения атак, система анализа содержимого трафика, анти-спам, система построения VPN, система биллинга, система квотирования трафика и др.).

И альтернативная гипотеза: в адвокатской фирме «Юстина» создана идеальная система защиты информации, обеспечивающая комплексную безопасность информации фирмы.

Гипотезу об отсутствии системы защиты информации я рассматривать не стала, т.к. «Юстина» довольно крупная, известная и далеко не молодая фирма. Также сведения об информационной системе не дают возможности выдвинуть эту гипотезу.

В ходе подготовки информационно-аналитического обзора я поняла, что система защиты конфиденциальной информации далеко не идеальна, т.к. в такой фирме просто необходимо существование собственной службы защиты информации, а ее до сих пор нет. Однако мне не удалось ознакомиться с некоторыми документами, которые позволили бы сделать вывод об объективном состоянии защиты информации в «Юстине». Скорее всего, положение о конфиденциальной информации предприятия, инструкция по её защите, соглашение о неразглашении конфиденциальной информации предприятия с сотрудником и обязательство сотрудника о неразглашении конфиденциальной информации предприятия при увольнении в фирме есть. Однако это не все необходимые документы и, кроме того, как видно из характеристики информационной системы фирмы технических средств не достаточно для обеспечения должной информационной безопасности. Поэтому я склоняюсь к правильности моей основной гипотезы.

Похожие работы

... Французской Республики, действующий в редакции от 15 июня 2000 года, продолжает характеризовать стадию предварительного расследования как этап уголовного процесса, где существенно сужены права защиты. Обвиняемый лишен права ходатайствовать об истребовании дополнительных доказательств, о производстве следственных действий, не может участвовать в осмотре, обыске, не имеет права требовать своего ...

... текста, его изложение в соответствии с выработанным планом, нумерация страниц. Оформление цитат и ссылок, библиографии, титульного листа и т.п.); — сопроводительные материалы (иллюстрации, схемы, таблицы и т. п.). В методике обучения праву выделяют разные формы контроля самостоятельной работы учеников. К ним относят и защиту рефератов. Модели защиты реферата 1. «Классическая защита». Устное ...

... к логическому методу познания, позволяют использовать в процессах управления конкретными организациями научно обоснованные методы предсказания дальнейшего развития событий. Основными законами теории организации, имеющими внешнюю и внутреннюю направленность, являются: - закон синергии; - закон информированности и упорядоченности; - закон самосохранения; - закон единства анализа и синтеза; - ...

... информационных технологий в банковском бизнесе, что значительно повышает уровень обслуживания клиентов. 3. РАЗРАБОТКА ПРАКТИЧЕСКИХ РЕКОМЕНДАЦИЙ ПО РАБОТЕ С VIP-КЛИЕНТАМИ 3.1. Организация работы с VIP-клиентом 3.1.1. Поиск крупных клиентов Будет большой ошибкой для банка, если клиентская база в глазах его руководителей будет представлена неким однородным монолитом, с которым ведется ...

0 комментариев