Навигация

Світові стандарти із захисту даних в комп'ютерних системах

1. Світові стандарти із захисту даних в комп'ютерних системах.

2. Державний стандарт України із захисту інформації.

І. Світові стандарти із захисту даних в комп'ютерних системах

Критерії безпеки комп'ютерних систем Міністерства оборони США, що отримали назву «Оранжева книга» (за кольором обкладинки), були розроблені Міністерством оборони США в 1983 році (перша версія) з метою визначення вимог безпеки, які висуваються до апаратного, програмного і спеціального забезпечення комп'ютерних систем і розробки відповідної методології аналізу політики безпеки, що реалізується в КС військового призначення.

У цьому документі були вперше нормативно визначене таке поняття, як «політика безпеки». Відповідно до «Оранжевої книги» безпечна КС - це система, яка підтримує керування доступом до оброблюваної в ній інформації таким чином, що відповідно авторизовані користувачі або процеси, що діють від їх імені, отримують можливість читати, писати, створювати і видаляти інформацію. Запропоновані в цьому документі концепції захисту і набір функціональних вимог послужили основою для формування інших стандартів безпеки інформації.

В «Оранжевій книзі» запропоновано три категорії вимог щодо безпеки -політика безпеки, аудит та коректність, у рамках яких сформульовано шість базових вимог безпеки. Перші чотири вимоги спрямовані безпосередньо на забезпечення безпеки інформації, дві інші - на якість самих засобів захисту:

Ø Вимога 1 (політика безпеки) - система має підтримувати точно визначену політику безпеки, можливість доступу до об'єктів повинна визначатися на основі їх ідентифікації і набору правил керування доступом;

Ø Вимога 2 (мітки) - кожен об'єкт повинен мати мітку, що використовується як атрибут контролю доступу;

Ø Вимога 3 (ідентифікація та аутентифікація) - всі суб'єкти повинні мати унікальні ідентифікатори; контроль доступу здійснюється на основі ідентифікації та аутентифікації суб'єкта та об'єкта доступу;

Ø Вимога 4 (реєстрація й облік) - всі події, що мають відношення до безпеки, мають відстежуватися і реєструватися в захищеному протоколі;

Ø Вимога 5 (контроль коректності функціонування засобів захисту) -засоби захисту перебувають під контролем засобів перевірки коректності, засоби захисту незалежні від засобів контролю коректності;

Ø Вимога 6 (безперервність захисту) - захист має бути постійним і безперервним у будь-якому режимі функціонування системи захисту і всієї системи в цілому.

Наступними після «Оранжевої книги» були розроблені «Критерії безпеки інформаційних технологій» (далі «Європейські критерії»). Вони були вперше опубліковані в 1991 році, а розроблені чотирма європейськими країнами: Францією, Німеччиною, Нідерландами та Великобританією.

«Європейські критерії» розглядають такі основні завдання інформаційної безпеки:

Ø захист інформації від НСД з метою забезпечення конфіденційності;

Ø забезпечення цілісності інформації шляхом захисту її від несанкціонованої модифікації або знищення;

Ø забезпечення працездатності систем за допомогою протидії загрозам відмови в обслуговуванні.

Загальна оцінка рівня безпеки системи складається з функціональної потужності засобів захисту і рівня адекватності їх реалізації.

Ефективність визначається функціональними критеріями, які розглядаються на трьох рівнях деталізації: перший - цілі безпеки, другий - специфікації функцій захисту, третій - механізми захисту. Специфікації функцій захисту розглядаються з точки зору таких вимог:

- ідентифікація й аутентифікація;

- керування доступом;

- підзвітність;

- аудит;

- повторне використання об'єктів;

-цілісність інформації;

-надійність обслуговування;

- безпечний обмін даними.

Набір функцій безпеки специфікується за допомогою визначених класів-шаблонів. Всього визначено десять класів (Р-С1, Р-С2, Р-В1, Р-В2, Р-ВЗ, Р-ІН, Р-АУ, Р-ВІ, Р-ОС, Р-ВХ) за зростаючими вимогами.

«Європейські критерії» визначають також сім рівнів адекватності - від ЕО до Е6 (за зростанням вимог при аналізі ефективності та коректності засобів захисту).

«Федеральні критерії безпеки інформаційних технологій» розроблялись як одна із складових «Американського федерального стандарту з обробки інформації'» і мали замінити «Оранжеву книгу». Розробниками стандарту виступили Національний інститут стандартів і технологій США та Агентство національної безпеки США. Перша версія документа була опублікована в грудні 1992 р.

Цей документ розроблений на основі результатів численних досліджень у галузі забезпечення інформаційних технологій 80-х - початку 90-х років, а також на основі досвіду використання «Оранжевої книги». Документ являє собою основу для розробки і сертифікації компонентів інформаційних технологій з погляду забезпечення безпеки.

Створення документа мало такі цілі:

1.Визначення універсального й відкритого для подальшого розвитку базового набору вимог безпеки до сучасних інформаційних технологій.

2.Удосконалення існуючих вимог і критеріїв безпеки.

3.Приведення у відповідність прийнятих у різних країнах вимог і критеріїв безпеки інформаційних технологій.

Похожие работы

... і особи, тобто пересічні громадяни, які не завжди мають змогу розібратися в складних юридичних механізмах захисту своїх прав. Форми захисту До захисту авторських прав застосовуються такі ж форми захисту як і до інших цивільних прав та інтересів. А саме: юрисдикційні та неюрисдикційні. Переважною формою неюрисдикційного захисту є самозахист, що проявляється в активних чи пасивних діях особи ...

... заціях для обміну інформацією усе ширше використовують електронну пошту, що без додаткових засобів захисту може стати надбанням сторонніх осіб. Самим надійним захистом від несанкціонованого доступу до переданої інформації і програмних продуктів ПК є застосування різноманітних методів шифрування (криптографічних методів захисту інформації). Криптографічні методи захисту інформації - це спеціальні ...

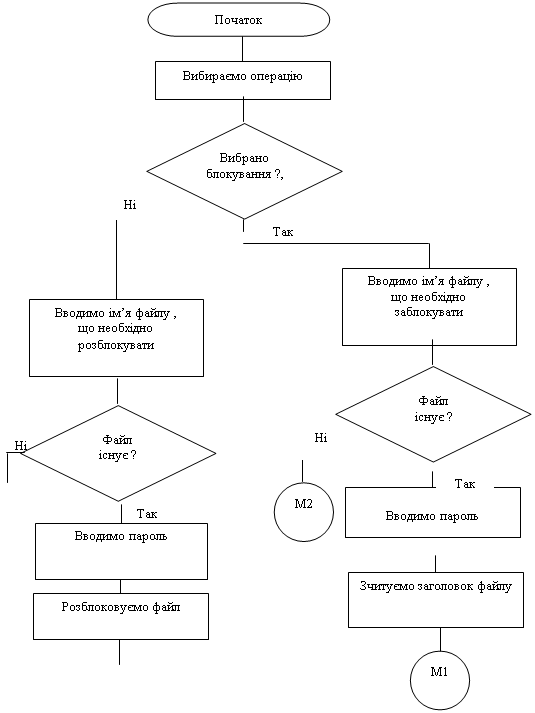

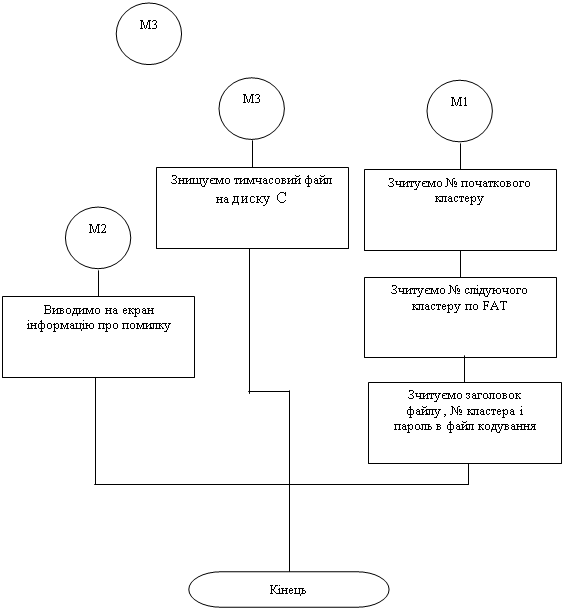

... ї дискети). Очевидно, що для жорсткості захисту розглянуті методи можуть використовуватися спільно в різноманітних комбінаціях. 3. Постанова задачі та методи її реалізації 3.1 Захист файлів від запису 3.1.1 Процес підготування програми на мові ассемблера Процес підготування і налагодження програми включає такі етапи: підготування вихідного тексту програми за допомогою будь-якого ...

... і від неправомірного відтворення і використання об'єктів авторських і суміжних прав шляхом хабарництва, сприяють уникненню державного контролю за зазначеними процесами. Як уже зазначалося, цільної системи захисту права інтелектуальної власності в Україні ще немає. Є лише розрізнені, часто неузгоджені між собою правові норми, що містять чинні закони України про інтелектуальну власність. Найбільш ...

0 комментариев