Навигация

Нормативне закріплення основних принципів інформаційної безпеки

4. Нормативне закріплення основних принципів інформаційної безпеки.

Стандарт є узагальненням основних принципів забезпечення безпеки шформаційних технологій, розроблених у 80-ті роки, та забезпечує наступність стосовно них з метою збереження досягнень у галузі захисту інформації

Основними об'єктами вимог безпеки «Федеральних критеріїв» є продукти ІТ, під якими розуміється сукупність апаратних та програмних засобів, яка являє собою готовий до використання засіб обробки інформації і постачається споживачеві.

«Федеральні критерії» містять положення, що стосуються тільки окремих продуктів ІТ, а саме власних засобів забезпечення безпеки ІТ-продуктів, тобто механізмів захисту, вбудованих безпосередньо в ці продукти у вигляді відповідних програмних, апаратних чи спеціальних засобів. Для підвищення ефективності їх роботи можуть використовуватися зовнішні системи захисту і засоби забезпечення безпеки, до яких належать як технічні засоби, так і організаційні заходи, правові і юридичні норми.

Ключовим поняттям «Федеральних критеріїв» є поняття профілю захисту -нормативного документа, що регламентує всі аспекти безпеки ІТ-продукту у вигляді вимог до його проектування, технології розробки і кваліфікаційного аналізу.

«Єдині критерії безпеки інформаційних технологій» є результатом спільних зусиль авторів європейських «Критеріїв безпеки інформаційних технологій», «Федеральних критеріїв безпеки шформаційних технологій» і «Канадських критеріїв безпеки комп'ютерних систем», спрямованих на об'єднання основних положень цих документів і створення єдиного міжнародного стандарту безпеки інформаційних технологій. Робота над цим наймасштабнішим в історії стандартів інформаційної безпеки проектом почалася в червні 1993 року з метою подолання концептуальних і технічних розбіжностей між указаними документами, їх узгодження і створення єдиного міжнародного стандарту. Перша версія «Єдиних критеріїв» була опублікована в січні 1996 р. Розробниками документа виступили США, Велика Британія, Канада, Франція і Нідерланди.

Розробка цього стандарту мала такі основні цілі:

о уніфікація національних стандартів у сфері оцінки безпеки ІТ;

о підвищення рівня довіри до оцінки безпеки ІТ;

о скорочення витрат на оцінку безпеки ІТ на основі взаємного визнання сертифікатів.

Нові критерії були покликані забезпечити взаємне визнання результатів стандартизованої оцінки безпеки на світовому ринку ІТ.

Розробка версії 1.0 критеріїв була завершена в січні 1996 року і схвалена ІСО (Міжнародна організація зі стандартизації) у квітні 1996 року. Був проведений ряд експериментальних оцінок на основі версії 1.0, а також організоване широке обговорення документа.

У травні 1998 року була опублікована версія 2.0 документа і на її основі в червні 1999 року був прийнятий міжнародний стандарт ІСО/МЕК 15408. Офіційний текст стандарту видано 1 грудня 1999 року. Зміни, внесені в стандарт на завершальній стадії його прийняття, враховані у версії 2.1, ідентичній початковій основі.

Єдині критерії узагальнили зміст і досвід використання «Оранжевої книги», розвинули рівні гарантованості європейських критеріїв, втілили в реальні структури концепцію профілів захисту «Федеральних критеріїв США».

У єдиних критеріях здійснено класифікацію широкого набору функціональних вимог і вимог довіри до безпеки, визначено структури їх групування і принципи цільового використання.

«Єдині критерії» розділяють вимоги безпеки на дві категорії: функціональні вимоги і вимоги адекватності.

Функціональні вимоги регламентують функціонування компонентів ІТ-продукту, що забезпечують безпеку, і визначають можливості засобів захисту. Функціональні вимоги представляються у вигляді складної, але добре опрацьованої формальної ієрархічної структури, що складається з класів, розбитих на розділи.

Адекватність являє собою характеристику ІТ-продукту, що показує, наскільки ефективно забезпечується заявлений рівень безпеки, а також ступінь коректності реалізації засобів захисту. Вимоги адекватності жорстко структуровані і регламентують усі етапи проектування, створення й експлуатації ІТ-продукту з погляду надійності роботи засобів захисту і їхньої адекватності функціональним вимогам, завданням захисту і загрозам безпеки.

Є сім стандартних рівнів адекватності, причому рівень вимог адекватності зростає від першого рівня до сьомого. Кожен рівень характеризується набором вимог адекватності, що регламентують застосування різних методів і технологій розробки, тестування, контролю і верифікації ІТ-продукту:

Рівень 1. Функціональне тестування.

Рівень 2. Структурне тестування.

Рівень 3. Методичне тестування і перевірка.

Рівень 4. Методична розробка, тестування й аналіз.

Рівень 5. Напівформальні методи розробки і тестування.

Рівень 6. Напівформальні методи верифікації розробки і тестування.

Рівень 7. Формальні методи верифікації розробки і тестування.

Таким чином, вимоги «Єдиних критеріїв» охоплюють практично всі аспекти безпеки ІТ-продуктів і технології їх створення, а також містять усі вихідні матеріали, необхідні споживачам і розробникам для формування профілів і проектів захисту. Крім того, стандарт є практично всеосяжною енциклопедією інформаційної безпеки, тому може використовуватися як довідник з безпеки інформаційних технологій.

Цей стандарт ознаменував собою новий рівень стандартизації інформаційних технологій, піднявши його на міждержавний рівень.

II. Державний стандарт України із захисту інформації

У 1997 р. Департаментом спеціальних телекомунікаційних систем та захисту інформації служби безпеки України була розроблена перша версія системи нормативних документів із технічного захисту інформації в комп'ютерних системах від НСД. Ця система включає чотири документи:

1.Загальні положення щодо захисту інформації в комп'ютерних системах від несанкціонованого доступу.

2.Класифікація автоматизованих систем і стандартні функціональні профілі захищеності оброблюваної інформації від несанкціонованого доступу.

3.Критерії оцінки захищеності інформації в комп'ютерних системах від несанкціонованого доступу.

4.Термінологія в галузі захисту інформації в комп'ютерних системах від несанкціонованого доступу.

Нормативний документ технічного захисту інформації (НД ТЗІ) «Загальні положення щодо захисту інформації в комп'ютерних системах від несанкціонованого доступу» визначає концепцію вирішення завдань захисту інформації в комп'ютерних системах і створення нормативних і методологічних документів, що регламентують питання:

- визначення вимог щодо захисту КС від несанкціонованого доступу;

- створення захищених КС і засобів їх захисту від несанкціонованого

доступу;

- оцінки захищеності КС і їх придатності для вирішення завдань споживача.

Документ призначено для постачальників (розробників), споживачів (замовників, користувачів) КС, які використовуються для обробки (у тому числі збирання, збереження, передачі і т. п.) критичної інформації (інформації, що вимагає захисту), а також для державних органів, що здійснюють функції контролю за обробкою такої інформації.

Інформаційні ресурси держави або суспільства в цілому, а також окремих організацій і фізичних осіб являють собою певну цінність, мають відповідне матеріальне вираження і вимагають захисту від різноманітних за своєю сутністю впливів, які можуть призвести до зниження цінності інформаційних ресурсів.

Кінцевою метою всіх заходів щодо захисту інформації є забезпечення безпеки інформації під час її обробки в АС. Захист інформації повинен забезпечуватись на всіх стадіях життєвого циклу АС, на всіх технологічних етапах обробки інформації й в усіх режимах функціонування.

У випадку, якщо в АС планується обробка інформації, порядок обробки і захисту якої регламентується законами України або іншими нормативно-правовими актами (наприклад, інформація, що становить державну таємницю), для обробки такої інформації в цій АС необхідно мати дозвіл відповідного уповноваженого державного органу. Підставою для видачі такого дозволу є висновок експертизи АС, тобто перевірки відповідності реалізованої КСЗІ встановленим нормам.

Якщо порядок обробки і захисту інформації не регламентується законодавством, експертиза може виконуватись у необов'язковому порядку за поданням замовника (власника АС або інформації).

У процесі експертизи оцінюється КСЗІ АС у цілому. У тому числі виконується й оцінка реалізованих у КС засобів захисту. Засоби захисту від НСД, реалізовані в комп'ютерній системі, слід розглядати як підсистему захисту від НСД у складі КСЗІ. Характеристики фізичного середовища, персоналу, оброблюваної -інформації, організаційної підсистеми істотно впливають на вимога до функцій захисту, що реалізуються КС.

Як КС можуть виступати: ЕОМ загального призначення або персональна ЕОМ; операційна система; прикладна або інструментальна програма (пакет програм); локальна обчислювальна мережа, як сукупність апаратних засобів, ПЗ, що реалізує протоколи взаємодій, мережевої операційної системи і т. ін., ОС автоматизованої системи, яка реально функціонує, у найбільш загальному випадку - сама АС або її частина.

Далі викладається концепція забезпечення ЗІ. Визначаються поняття загрози інформації, політики безпеки, комплекс засобів захисту та об'єкти комп'ютерної системи, визначення несанкціонованого доступу і модель порушника.

Наступний документ присвячений класифікації автоматизованих систем і подає функціональні профілі захищеності оброблюваної інформації від НСД («Класифікація автоматизованих систем і стандартні функціональні профілі захищеності оброблюваної інформації від несанкціонованого доступу»).

У цьому документі за сукупністю характеристик АС (конфігурація апаратних засобів ОС і їх фізичне розміщення, кількість різноманітних категорій оброблюваної інформації, кількість користувачів і категорій користувачів) виділено три ієрархічні класи АС, вимоги до функціонального складу КЗЗ яких істотно відрізняються.

Клас «1» - одномашинний однокористувацький комплекс, який обробляє інформацію однієї або кількох категорій конфіденційності.

Істотні особливості: о у кожний момент часу з комплексом може працювати тільки один користувач, хоча у загальному випадку осіб, що мають доступ до комплексу, може бути декілька, але всі воші повинен мати однакові повноваження (права) щодо доступу до інформації, яка обробляється; о технічні засоби (носії інформації і засоби В/У) з точки зору захищеності належать до однієї категорії і всі можуть використовуватись для збереження і/або обробки всієї інформації.

Приклад: автономна персональна ЕОМ, доступ до якої контролюється з використанням організаційних заходів.

Клас «2» - локалізований багатомашинний багатокористувацький комплекс, який обробляє інформацію різних категорій конфіденційності.

Істотна відмінність від попереднього класу - наявність користувачів з різними повноваженнями щодо доступу та технічних засобів, які можуть одночасно здійснювати обробку інформації різних категорій конфіденційності.

Приклад: ЛОМ.

Клас «З» - розподілений багатомашинний багатокористувацький комплекс, який обробляє інформацію різних категорій конфіденційності.

Істотна відмінність від попереднього класу - необхідність передачі інформації через незахищене середовище або, у загальному випадку, наявність вузлів, що реалізують різну політику безпеки.

Приклад: глобальна мережа.

У межах кожного класу АС класифікуються на підставі вимог до забезпечення певних властивостей інформації. З точки зору безпеки інформація характеризується трьома властивостями: конфіденційністю, цілісністю і доступністю.

Перелік функціональних послуг безпеки та рівнів гарантій, їх структура і семантичне позначення наведені в НД ТЗІ «Критерії оцінки захищеності інформації в комп'ютерних системах від несанкціонованого доступу».

У документі «Термінологія в галузі захисту інформації в комп'ютерних системах від НСД» визначено та пояснено 128 основних найбільш поширених термінів, які подані українською, російською та англійською мовами.

ЛІТЕРАТУРА

І.Антонюк А.А., Волощук А.Г., Суслов В.Ю., Ткач А.В. Что такое Оранжевая книга? (Из истории компьютерной безопасности) // Безопасность информации. - №2. - 1996.

2.Антонюк А.А., Заславская Е.А., Лащевский В.И. Некоторые вопросы разработки политики безопасности информации // Защита информации: Сб. науч. тр. -К.: КМУГА, 1999. - 188 с.

3.Баричев С. Криптография без секретов. - М., 1998.

4.Галатенко В.А. Информационная безопасность: практический подход. -М.: Наука, 1998.-301 с.

5.Герасименко В.А. Защита иформации в автоматизированых системах обработки даных. - М.: Энергоатомиздат, 1994. - В 2-х томах.

6.Домарев В.В. Защита информации и безопасность компьютерных систем. - К.: Изд. «ДиаСофт», 1999. - 480 с.

7.Жельников В. Криптография от папируса до компьютера. - М.: ABF, 1996.-336 с.

8.Загальні положення щодо захисту інформації в комп'ютерних системах від несанкціонованого доступу. - НД ТЗІ 1.1-001-98, ДСТСЗІ СБ України, Київ, 1998.

9.Класифікація автоматизованих систем і стандартні функціональні профілі захищеності оброблюваної інформації від несанкціонованого доступу. -НД ТЗІ 2.2.-002 -98, ДСТСЗІ СБ України, Київ, 1998.

10.Критерії оцінки захищеності інформації в комп'ютерних системах від несанкціонованого доступу. - НД ТЗІ 2.2-001-98, ДСТСЗІ СБ України, Київ, 1998.

11. Корченко А.Г. Несанкционированный доступ в компьютерные системы и методы защиты. -Киев: КМУГА, 1998.

12. http://www.infobezpeka.com/publications/?id=92

Похожие работы

... і особи, тобто пересічні громадяни, які не завжди мають змогу розібратися в складних юридичних механізмах захисту своїх прав. Форми захисту До захисту авторських прав застосовуються такі ж форми захисту як і до інших цивільних прав та інтересів. А саме: юрисдикційні та неюрисдикційні. Переважною формою неюрисдикційного захисту є самозахист, що проявляється в активних чи пасивних діях особи ...

... заціях для обміну інформацією усе ширше використовують електронну пошту, що без додаткових засобів захисту може стати надбанням сторонніх осіб. Самим надійним захистом від несанкціонованого доступу до переданої інформації і програмних продуктів ПК є застосування різноманітних методів шифрування (криптографічних методів захисту інформації). Криптографічні методи захисту інформації - це спеціальні ...

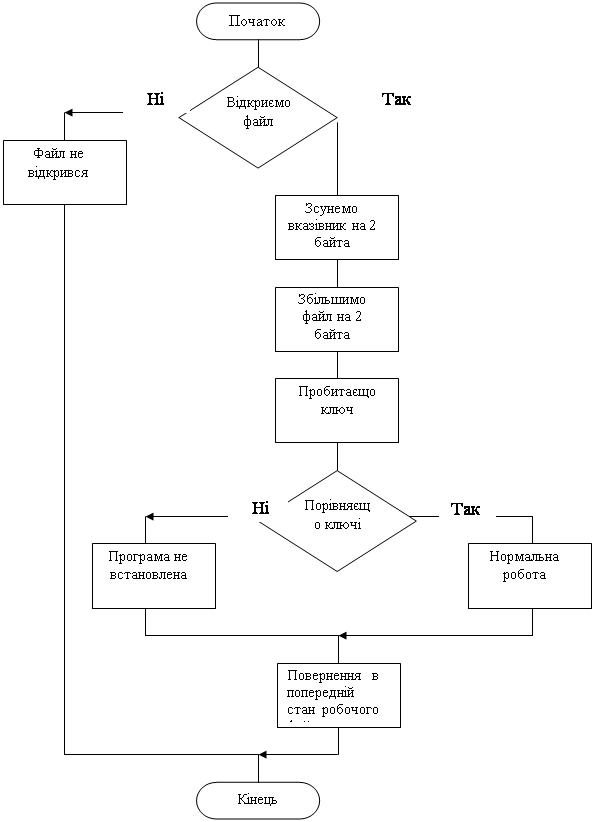

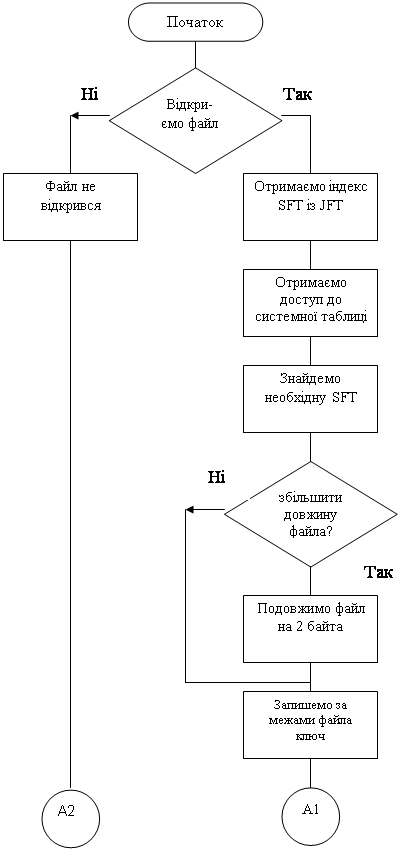

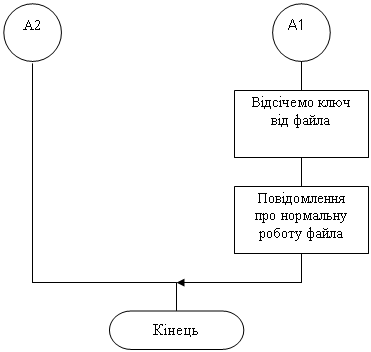

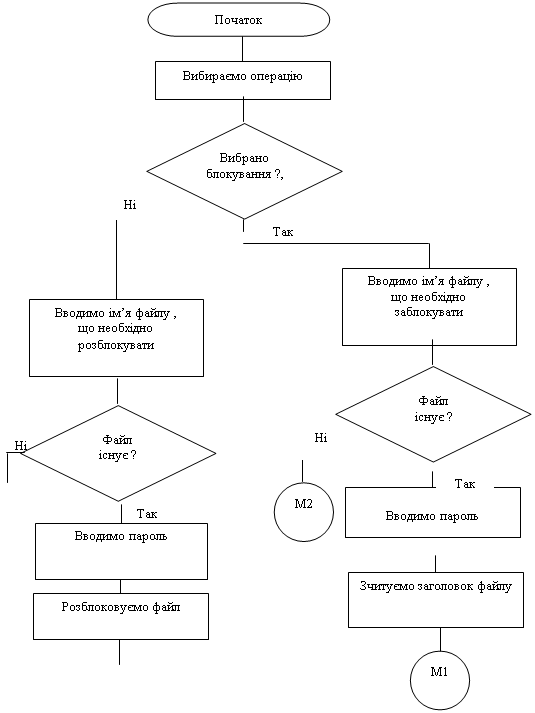

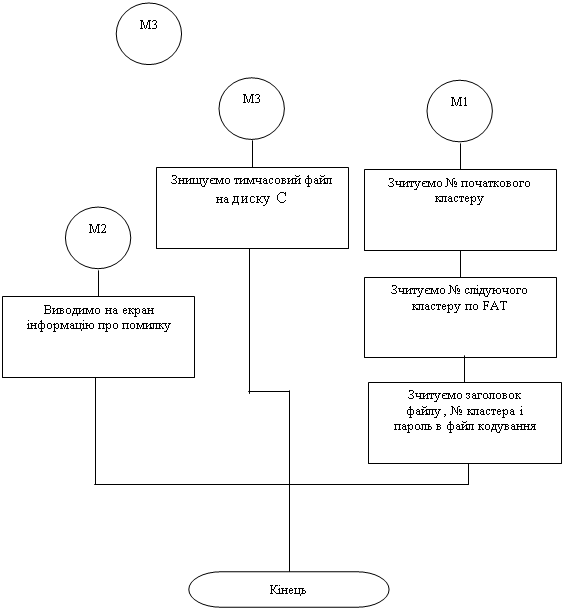

... ї дискети). Очевидно, що для жорсткості захисту розглянуті методи можуть використовуватися спільно в різноманітних комбінаціях. 3. Постанова задачі та методи її реалізації 3.1 Захист файлів від запису 3.1.1 Процес підготування програми на мові ассемблера Процес підготування і налагодження програми включає такі етапи: підготування вихідного тексту програми за допомогою будь-якого ...

... і від неправомірного відтворення і використання об'єктів авторських і суміжних прав шляхом хабарництва, сприяють уникненню державного контролю за зазначеними процесами. Як уже зазначалося, цільної системи захисту права інтелектуальної власності в Україні ще немає. Є лише розрізнені, часто неузгоджені між собою правові норми, що містять чинні закони України про інтелектуальну власність. Найбільш ...

0 комментариев