Навигация

Защищенность выборки символов

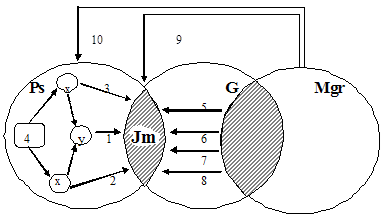

1 Анализ вероятности входа в систему злоумышленником с одной и трех попыток.

При выполнении анализа предполагается, что злоумышленник угадывает правильный пароль, выполняя одну или три попытки входа в систему. При этом во втором случае предполагается, что злоумышленник обладает памятью, и не вводит повторно ранее введенные комбинации.

В рассматриваемом случае пароль является выборкой из заданного алфавита. Это означает, что на каждом знакоместе пароля может стоять любой из символов алфавита. Тогда число возможных паролей определяется в первую очередь размерностью алфавита.

![]() , где k – размерность алфавита, t – длина пароля.

, где k – размерность алфавита, t – длина пароля.

Данная длина выборки (t) составляет от 3 до 5 символов. Алфавит равен 62 символам. Воспользуемся формулой нахождения числа размещений с повторениями из k элементов по t для каждой длины выборки.

![]()

![]()

![]()

Так как используется метод случайной длины выборки, то может потребоваться ввести любой порядковый номер символа из заданной длины. Следовательно, общее количество размещений будет равно:

![]()

Согласно классическому определению вероятности: вероятность события «А» равна отношению числа случаев, благоприятствующих ему, к общему числу случаев, т.е. ![]() , где Р(А) – вероятность события «А»; m – число случаев, благоприятствующих событию «А»; n – общее число случаев.

, где Р(А) – вероятность события «А»; m – число случаев, благоприятствующих событию «А»; n – общее число случаев.

Необходимо рассмотреть вероятность входа в систему злоумышленником с одной попытки.

Тогда согласно классическому определению вероятности: событие «А» - отгадывание злоумышленником выборки с одной попытки и вход в систему. Получается, что число случаев, благоприятствующих событию «А» равно 1, поскольку только одна комбинация даст возможность войти в систему, а общее число случаев будет равняться для выборок в 3, 4 и 5 символов соответственно А1 А2 и А3 , посчитанные ранее.

Подставим эти значения в формулу P(A)=m/n и получим:

![]() (выборка 3 символа);

(выборка 3 символа);

P(А2) = ![]() (выборка 4 символа);

(выборка 4 символа);

![]() (выборка 5 символов).

(выборка 5 символов).

Рассмотрим случай, когда злоумышленник отгадывает пароль с трёх попыток, причём он не повторяет в дальнейшем ранее введённых комбинаций.

Тогда событие «В» - отгадывание злоумышленником пароля с 3-х попыток и вход в систему. Получается, что злоумышленник может войти в систему как с первого, так со второго или с третьего раза. Следовательно по теореме сложения вероятностей, вероятность суммы несовместных событий будет равна сумме вероятностей этих событий:

![]() , где Am– число всех возможных выборок

, где Am– число всех возможных выборок

размерности m.

Подставив значения в формулу получаем:

![]()

(выборка 3 символа);

![]() (выборка 4 символа);

(выборка 4 символа);

![]() (выборка 5 символов).

(выборка 5 символов).

При сравнении данных вероятностей отгадывания пароля с одной и трёх попыток, очевидно, что вероятность отгадывания с трёх попыток приближённо в 3 раза больше (3,000013).

Чем больше возможных комбинаций пароля мы перебираем, тем больше у нас шансов его отгадать. Таким образом достигнуть увеличения вероятности можно при значительном уменьшении ![]() (маленький алфавит или малая длина пароля) или значительном увеличении числа попыток.

(маленький алфавит или малая длина пароля) или значительном увеличении числа попыток.

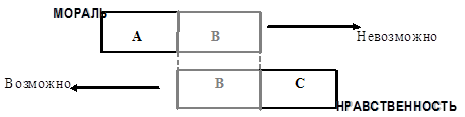

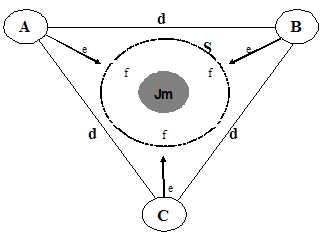

2 Вероятности входа в систему при фиксированной и случайной длине выборки.

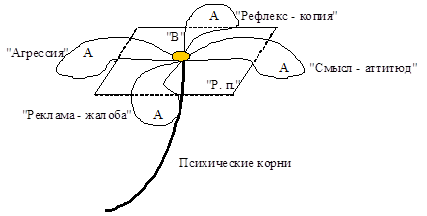

Следует учесть, что разные пароли при одной и той же выборке могут дать одинаковый результат – если различие в паролях находится вне выборки. Также разные выборки на различных частях одного пароля могут дать одинаковый результат.

Кроме того, выборка может быть как непрерывной (т.е. выборка состоит из последовательно стоящих (рядом находящихся) элементов пароля), так и произвольной.

В данном случае будем предполагать, что все сочетания пароля и выборки образуют уникальные комбинации.

Кроме того, выборка может быть как непрерывной (т.е. выборка состоит из последовательно стоящих (рядом находящихся) элементов пароля), так и произвольной. То есть выборка - это произвольная последовательность произвольных символов пароля.

Похожие работы

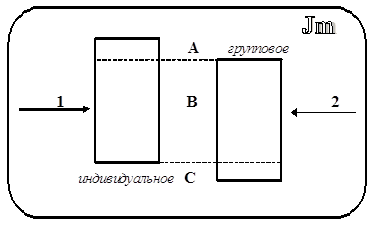

... , но и сами «правила игры», делающей такое положение вещей возможным. Он характеризует социальную сторону самого общения как важнейшего источника духовной жизни общества. Другими словами, имидж отражает саму необходимость согласования жизни психики, вплоть до самых интимных ее сторон, с индивидуальным и групповым опытом бытия социальной и политической в л а с т и. Резонность такого подхода ...

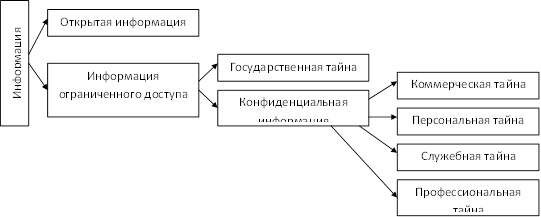

... в индивидуальном порядке органами безопасности, на основании заключения об осведомленности лица в сведениях, составляющих государственную тайну. Должностные лица и граждане, виновные в нарушении законодательства РФ о государственной тайне, несут уголовную, административную, гражданско-правовую или дисциплинарную ответственность в соответствии с действующим законодательством. Глава 2. Виды и ...

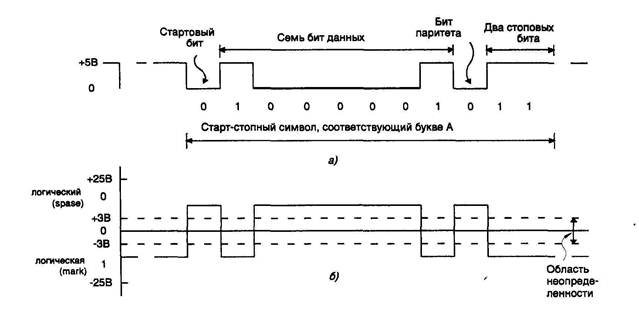

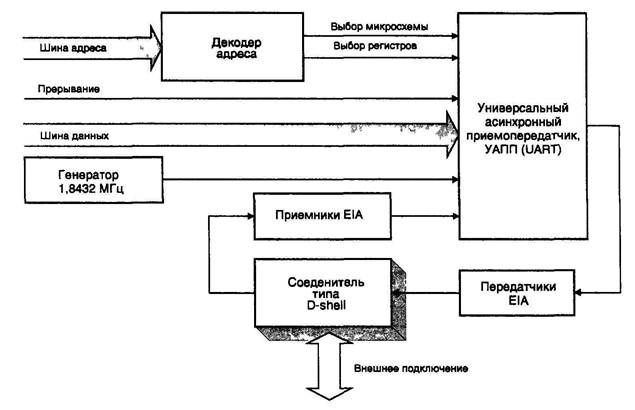

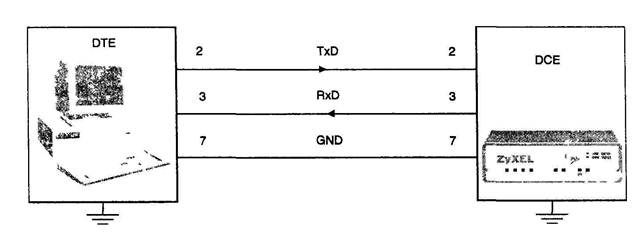

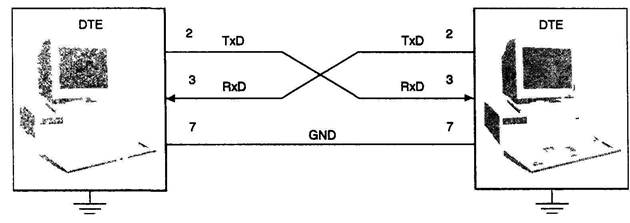

... местному или удаленному DTE о необходимости восстановления потока информации. Знак XOFF представляет собой символ CTRL-S ("S), a XON — символ CTRL-Q (*0). Если управление потоком разрешено по канальному интерфейсу модема и по последовательному порту, и знак XOFF принят по каналу связи, то этот знак заставляет модем приостановить передачу данных из своего буфера в канал связи. Буфер модема ...

... ? 8. Какими программами можно воспользоваться для устранения проблем и ошибок, обнаруженных программой Sandra? Раздел 3. Автономная и комплексная проверка функционирования и диагностика СВТ, АПС и АПК Некоторые из достаточно интеллектуальных средств вычислительной техники, такие как принтеры, плоттеры, могут иметь режимы автономного тестировании. Так, автономный тест принтера запускается без ...

0 комментариев