Навигация

Расчет вероятности входа при заданном количестве подглядываний

3.1 Расчет вероятности входа при заданном количестве подглядываний.

Рассчитаем вероятность входа в систему злоумышленника при 10 подглядываниях для заданной длины выборки (от 3 – 5 символов) девятизначного пароля.

Для расчета прибегнем к:

1) классическому определению вероятности

![]() , где Р (А) – вероятность события «А»; m – число случаев, благоприятствующих событию «А»; n – общее число случаев.

, где Р (А) – вероятность события «А»; m – число случаев, благоприятствующих событию «А»; n – общее число случаев.

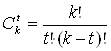

2) формуле вычисления заданного числа комбинаций из определённой области определения (алфавит)

, где

, где ![]() - число сочетаний из k по t, k – размерность алфавита,

- число сочетаний из k по t, k – размерность алфавита,

t – длина выборки.

Начнём с длины выборки в 3 символа. Необходимо определить число сочетаний из 9 символов по 3:

![]()

То есть существует 84 различных комбинаций 3 символов. Злоумышленник после 10 подглядываний узнаёт 10 различных комбинаций выборок по 3 (из 84 возможных). Вероятность того, что злоумышленник войдёт в систему с первого раза, составит:

![]()

Используя приведённый выше метод, определим вероятности входа в систему для оставшихся длин выборок:

![]() (для выборки из 4 символов)

(для выборки из 4 символов)

![]() (для выборки из 5 символов)

(для выборки из 5 символов)

Теперь рассмотрим вариант, когда система использует метод случайной длины выборки. Так как выпадет один из 3 вариантов (длина выборки: 3 символа, 4 символа или 5символов) то эти события равновероятны и их вероятность ![]() = 1/3.

= 1/3.

В этом случае вероятность входа злоумышленником в систему с одной попытки будет:

![]()

Из проведённых расчётов видно, что наибольшая вероятность введения злоумышленником верного пароля при подглядывании достигается при фиксированной длине выборки в 3 символа (что в принципе ожидаемо).

Заметим, что вероятность узнавания пароля одинакова как для выборки в 4 так и для выборки в 5 символов. Это можно объяснить известным математическим фактом: число сочетаний из k по t максимально при t=k/2; следовательно вероятность, как обратная функция к числу сочетаний, минимальна при данном условии; а так как из условия t = 4.5 , то «равноудалённые» от минимума вероятности выборок в 4 и 5 символов, равны.

Очевидно, что подглядывание значительно увеличивает возможность входа в систему злоумышленником.

3.2 Оптимизация длины выборки при заданном количестве подглядываний для максимальной защищённости от угадывания и подглядывания.

Вероятность входа при длине выборки в 3 символа при 10 подглядываниях равна 0.119, при выборке 4 или 5 символов – 0,079 , а при выборке случайной длины – 0,0926.

Таким образом, как видно из расчётов при заданных условиях, оптимальным с точки зрения защиты, является, длина выборки 4 или 5 символов.

Для повышения надёжности данной системы необходимо провести комплекс мер, предотвращающих или хотя бы существенно затрудняющих подглядывание, либо существенно увеличить длину пароля и/или размерность алфавита.

Заключение

В данной курсовой работе мы ознакомились с одним из методов паролирования – методом выборки символов. Был произведён анализ эффективности метода случайной выборки символов для повышения защищенности системы паролей, а так же произведены расчёты, по определению вероятности входа в систему злоумышленника при заданной длине выборки символов, длине пароля и алфавита.

Анализ метода случайной выборки показал некоторое понижение защищенности. Этот метод является вполне эффективным в том случае, когда злоумышленник в состоянии зафиксировать запрос системы и ответ пользователя за несколько подглядываний.

В случае перехвата пароля злоумышленник получает только символы, входящие в пароль, но не их последовательность. В рассмотренном случае перебор всех вариантов пароля из полученных символов составляет порядка 9!=362880 вариантов (по сравнению с одним вариантом при вводе полного пароля при каждом сеансе). Следовательно, для ещё большей эффективности метода выборки символов следует позаботиться о том, чтобы злоумышленник не смог получить запрос системы.

В целом, метод выборки является достаточно надежным способом повышения защищенности систем на основе паролей.

Список литературы

1. Лекции «Теория информационной безопасности и методология защиты информации», составитель Агзамов З.В.

2. ГОСТ Р50922-96. Защита информации. Основные термины и определения.

3. Н.Ш. Кремер, Теория вероятностей и математическая статистика: учебник для вузов. – М.: ЮНИТИ-ДАНА, 2000. – 543 с.

4. www.statsoft.ru

Похожие работы

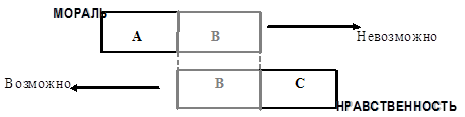

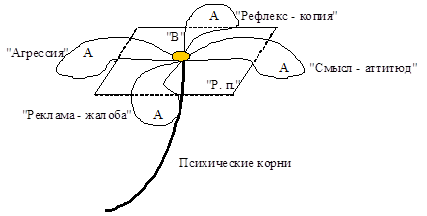

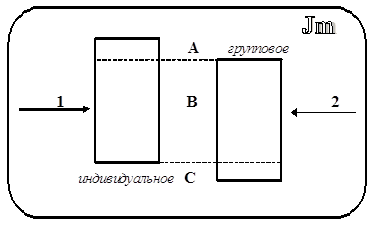

... , но и сами «правила игры», делающей такое положение вещей возможным. Он характеризует социальную сторону самого общения как важнейшего источника духовной жизни общества. Другими словами, имидж отражает саму необходимость согласования жизни психики, вплоть до самых интимных ее сторон, с индивидуальным и групповым опытом бытия социальной и политической в л а с т и. Резонность такого подхода ...

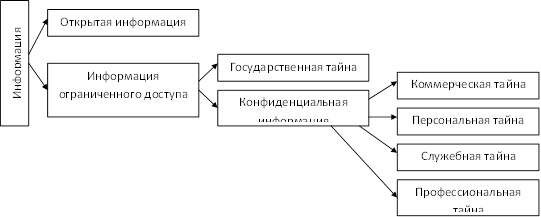

... в индивидуальном порядке органами безопасности, на основании заключения об осведомленности лица в сведениях, составляющих государственную тайну. Должностные лица и граждане, виновные в нарушении законодательства РФ о государственной тайне, несут уголовную, административную, гражданско-правовую или дисциплинарную ответственность в соответствии с действующим законодательством. Глава 2. Виды и ...

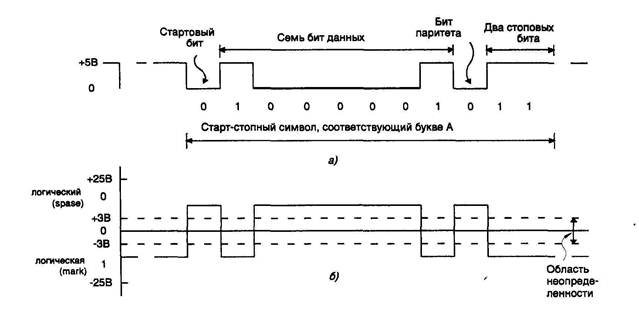

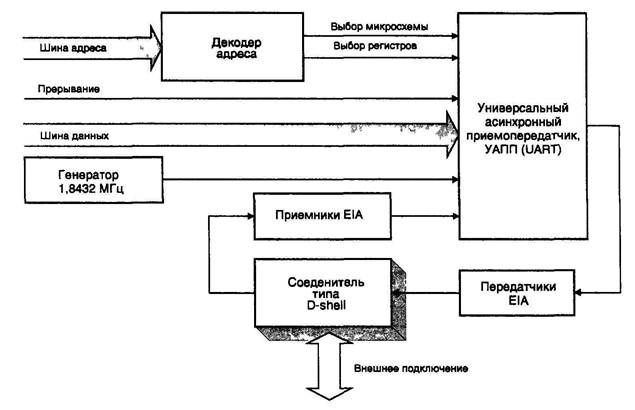

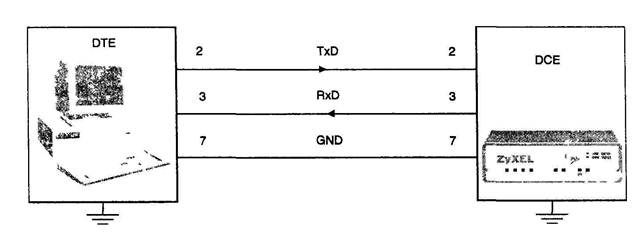

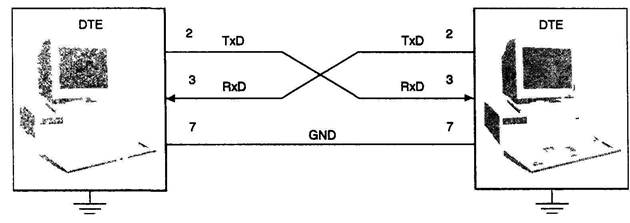

... местному или удаленному DTE о необходимости восстановления потока информации. Знак XOFF представляет собой символ CTRL-S ("S), a XON — символ CTRL-Q (*0). Если управление потоком разрешено по канальному интерфейсу модема и по последовательному порту, и знак XOFF принят по каналу связи, то этот знак заставляет модем приостановить передачу данных из своего буфера в канал связи. Буфер модема ...

... ? 8. Какими программами можно воспользоваться для устранения проблем и ошибок, обнаруженных программой Sandra? Раздел 3. Автономная и комплексная проверка функционирования и диагностика СВТ, АПС и АПК Некоторые из достаточно интеллектуальных средств вычислительной техники, такие как принтеры, плоттеры, могут иметь режимы автономного тестировании. Так, автономный тест принтера запускается без ...

0 комментариев