Навигация

Концептуальная модель информационной безопасности

1.2. Концептуальная модель информационной безопасности.

Понимая информационную безопасность как "состояние защищенности информационной среды общества, обеспечивающее ее формирование, использование и развитие в интересах граждан, организа-ций", правомерно определить угрозы безопасности информации, источники этих угроз, способы их реализации и цели, а также иные условия и действия, нарушающие безопасность. При этом, естественно, следует рассматривать и меры защиты информации от неправомерных действий, приводящих к нанесению ущерба.

Практика показала, что для анализа такого значительного набора источников, объектов и действий целесообразно использовать методы моделирования, при которых формируется как бы "заместитель" реальных ситуаций. При этом следует учитывать, что модель не копирует оригинал, она проще. Модель должна быть достаточно об-щей, чтобы описывать реальные действия с учетом их сложности.

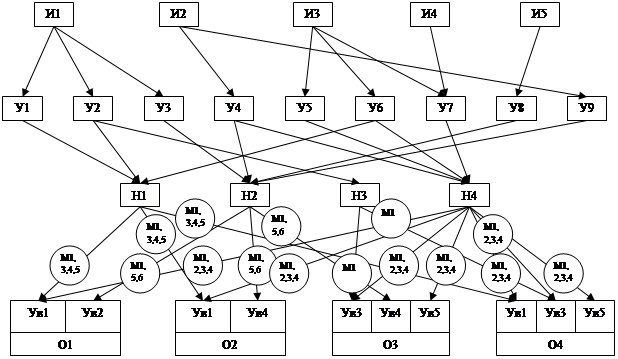

Можно предложить следующие компоненты модели информационной безопасности на первом уровне декомпозиции.

По нашему мнению, такими компонентами концептуальной модели безопасности информации могут быть следующие:

объекты угроз;

угрозы;

источники угроз;

цели угроз со стороны злоумышленников;

источники информации;

способы неправомерного овладения конфиденциальной информацией (способы доступа);

направления защиты информации;

способы защиты информации;

средства защиты информации.

Объектом угроз информационной безопасности выступают сведения о составе, состоянии и деятельности объекта защиты (персонала, материальных и финансовых ценностей, информационных ресурсов).

Угрозы информации выражаются в нарушении ее целостности, кон-фиденциальности, полноты и доступности. Источниками угроз выступают конкуренты, преступники, коррупционеры, административно-управленческие органы. Источники угроз преследуют при этом следующие цели: ознаком-ление с охраняемыми сведениями, их модификация в корыстных целях и уничтожение для нанесения прямого материального ущерба.

Неправомерное овладение конфиденциальной информацией возмож-но за счет ее разглашения источниками сведений, за счет утечки информации через технические средства и за счет несанкциониро-ванного доступа к охраняемым сведениям.

Источниками конфиденциальной информации являются люди, доку-менты, публикации, технические носители информации, техниче-ские средства обеспечения производственной и трудовой деятель-ности, продукция и отходы производства. Основными направлениями защиты информации являются правовая, организационная и инженерно-техническая защиты информации как выразители комплексного подхода к обеспечению информационной безопасности.

Средствами защиты информации являются физические средства, аппаратные средства, программные средства и криптографические методы. Последние могут быть реализованы как аппаратно, программ-но, так и смешанно-программно-аппаратными средствами.

В качестве способов защиты выступают всевозможные меры, пути, способы и действия, обеспечивающие упреждение противоправных действий, их предотвращение, пресечение и противодействие не-санкционированному доступу. В обобщенном виде рассмотренные компоненты в виде концептуаль-ной модели безопасности информации приведены на следующей схеме.

Основные элементы концептуальной модели будут рассмотрены более подробно в следующих разделах книги. Концепция безопасности является основным правовым документом, определяющим защищенность предприятия от внутренних и внешних угроз.

1.3. Угрозы конфиденциальной информации

Под угрозами конфиденциальной информации принято понимать потенциальные или реально возможные действия по отношению к информационным ресурсам, приводящие к неправомерному овладе-нию охраняемыми сведениями. Такими действиями являются:

ознакомление с конфиденциальной информацией различными путями и способами без нарушения ее целостности;

модификация информации в криминальных целях как частичное или значительное изменение состава и содержания сведений;

разрушение (уничтожение) информации как акт вандализма с целью прямого нанесения материального ущерба.

В конечном итоге противоправные действия с информацией приво-дят к нарушению ее конфиденциальности, полноты, достоверности и доступности, что в свою очередь приводит к нарушению как режима управления, так и его качества в условиях ложной или неполной информации. Каждая угроза влечет за собой определенный ущерб - моральный или материальный, а защита и противодействие угрозе призвано снизить его величину, в идеале - полностью, реально - значитель-но или хотя бы частично. Но и это удается далеко не всегда.

С учетом этого угрозы могут быть классифицированы по следующим кластерам :

по величине принесенного ущерба:

предельный, после которого фирма может стать банкротом;

значительный, но не приводящий к банкротству;

незначительный, который фирма за какое-то время может ком-пенсировать и др.;

по вероятности возникновения:

весьма вероятная угроза;

вероятная угроза;

маловероятная угроза;

по причинам появления:

стихийные бедствия;

преднамеренные действия;

по характеру нанесенного ущерба:

материальный;

моральный;

по характеру воздействия:

активные;

пассивные;

по отношению к объекту:

внутренние;

внешние.

Источниками внешних угроз являются:

недобросовестные конкуренты;

преступные группировки и формирования;

отдельные лица и организации административно-управленческо-го аппарата.

Источниками внутренних угроз могут быть:

администрация предприятия;

персонал;

технические средства обеспечения производственной и трудовой деятельности.

Соотношение внешних и внутренних угроз на усредненном уровне можно охарактеризовать так:

82% угроз совершается собственными сотрудниками фирмы либо при их прямом или опосредованном участии;

17% угроз совершается извне - внешние угрозы;

1% угроз совершается случайными лицами.

Угроза - это потенциальные или реальные действия, приводящие к моральному или материальному ущербу.

Похожие работы

... мероприятия по новому месту работы, жительства; также в окружении носителей коммерческих секретов. Персонал оказывает существенное, а в большинстве случаев даже решающее влияние на информационную безопасность банка. В этой связи подбор кадров, их изучение, расстановка и квалифицированная работа при увольнениях в значительной степени повышают устойчивость коммерческих предприятий к возможному ...

... обстоятельствах могут быть рассмотрены как внешние, относятся: критическое состояние отечественных отраслей промышленности; недостаточное финансирование мероприятий по обеспечению информационной безопасности Российской Федерации; недостаточная экономическая мощь государства; недостаточное количество квалифицированных кадров в области обеспечения информационной безопасности; отставание России от ...

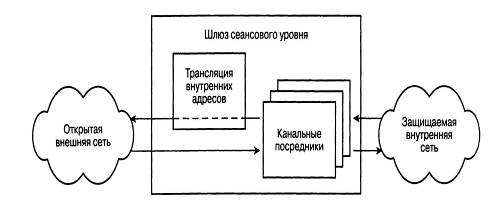

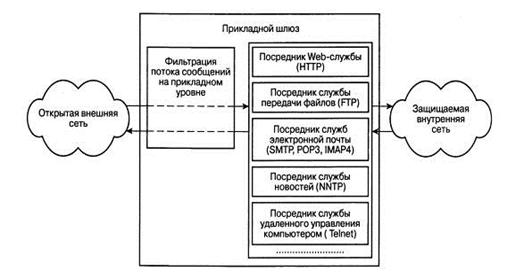

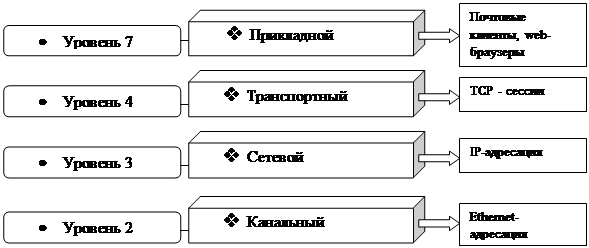

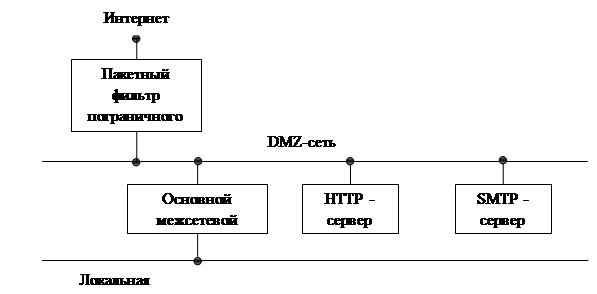

... обслуживании до исполнения на машине пользователя злонамеренного программного кода без его согласия и ведома. 1.3 Методы защиты компьютерной сети организации от НСД из сети Интернет. Применение межсетевых экранов Существует несколько подходов к решению проблемы защиты КСО подключенной к сети Интернет от НСД. Первый подход состоит в усилении защиты всех имеющихся систем, открытых к ...

... ИБ. Выполнение курсовой работы, вызвано необходимостью пересмотра, корректировки и дополнения существующих данных, приведённых в «Доктрине информационной безопасности Российской Федерации». 1. ИДЕНТИФИКАЦИЯ УГРОЗ, ИСТОЧНИКОВ УГРОЗ, ОБЪЕКТОВ ОБЕСПЕЧЕНИЯ И МЕР ОБЕСПЕЧЕНИЯ ИБ РОССИЙСКОЙ ФЕДЕРАЦИИ В СФЕРЕ ОБОРОНЫ Информационная безопасность РФ, являясь одной из составляющих национальной ...

0 комментариев