Навигация

Действия, приводящие к неправомерному овладению конфиденциальной информацией

1.4. Действия, приводящие к неправомерному овладению конфиденциальной информацией.

Отношение объекта (фирма, организация) и субъекта (конкурент, злоумышленник) в информационном процессе с противоположными интересами можно рассматривать с позиции активности в действиях, приводящих к овладению конфиденциальными сведениями. В этом случае возможны такие ситуации:

владелец (источник) не принимает никаких мер к сохранению конфиденциальной информации, что позволяет злоумышленнику легко получить интересующие его сведения;

источник информации строго соблюдает меры информационной безопасности, тогда злоумышленнику приходится прилагать значи-тельные усилия к осуществлению доступа к охраняемым сведениям, используя для этого всю совокупность способов несанкционированного проникновения: легальное или нелегальное, заходовое или беззаходовое;

промежуточная ситуация - это утечка информации по техниче-ским каналам, при которой источник еще не знает об этом (иначе он принял бы меры защиты), а злоумышленник легко, без особых усилий может их использовать в своих интересах.

В общем, факт получения охраняемых сведений злоумышленниками или конкурентами называют утечкой. Однако одновременно с этим в значительной части законодательных актов, законов, кодексов, официальных материалов используются и такие понятия, как разгла-шение сведений и несанкционированный доступ к конфиденциаль-ной информации .

Разглашение - это умышленные или неосторожные действия с конфиденциальными сведениями, приведшие к ознакомлению с ними лиц, не допущенных к ним. Разглашение выражается в сообщении, передаче, предоставлении, пересылке, опубликовании, утере и в других формах обмена и дей-ствий с деловой и научной информацией. Реализуется разглашение по формальным и неформальным каналам распространения инфор-мации. К формальным коммуникациям относятся деловые встречи, совещания, переговоры и тому подобные формы общения: обмен официальными деловыми и научными документами средствами пе-редачи официальной информации (почта, телефон, телеграф и др.). Неформальные коммуникации включают личное общение (встречи, переписка и др.); выставки, семинары, конференции и другие мас-совые мероприятия, а также средства массовой информации (печать, газеты, интервью, радио, телевидение и др.). Как правило, причиной разглашения конфиденциальной информации является недостаточ-ное знание сотрудниками правил защиты коммерческих секретов и непонимание (или недопонимание) необходимости их тщательного соблюдения. Тут важно отметить, что субъектом в этом процессе выступает источник (владелец) охраняемых секретов. Следует отметить информационные особенности этого действия. Информация содержательная, осмысленная, упорядоченная, аргумен-тированная, объемная и доводится зачастую в реальном масштабе времени. Часто имеется возможность диалога. Информация ориен-тирована в определенной тематической области и документирована. Для получения интересующей злоумышленника информации послед-ний затрачивает практически минимальные усилия и использует простые легальные технические средства (диктофоны, видео мониторинг).

Утечка - это бесконтрольный выход конфиденциальной инфор-мации за пределы организации или круга лиц, которым она была доверена. Утечка информации осуществляется по различным техническим каналам. Известно, что информация вообще переносится или пере-дается либо энергией, либо веществом. Это либо акустическая волна (звук), либо электромагнитное излучение, либо лист бумаги (напи-санный текст) и др. С учетом этого можно утверждать, что по фи-зической природе возможны следующие пути переноса информации: световые лучи, звуковые волны, электромагнитные волны, материа-лы и вещества. Соответственно этому классифицируются и каналы утечки информации на визуально-оптические, акустические, электро-магнитные и материально-вещественные. Под каналом утечки ин-формации принято понимать физический путь от источника конфи-денциальной информации к злоумышленнику, посредством которого последний может получить доступ к охраняемым сведениям. Для образования канала утечки информации необходимы определенные пространственные, энергетические и временные условия, а также наличие на стороне злоумышленника соответствующей аппаратуры приема, обработки и фиксации информации.

Несанкционированный доступ - это противоправное преднаме-ренное овладение конфиденциальной информацией лицом, не имею-щим права доступа к охраняемым секретам. Несанкционированный доступ к источникам конфиденциальной информации реализуется различными способами: от инициативного сотрудничества, выражающегося в активном стремлении "продать" секреты, до использования различных средств проникновения к коммерческим секретам. Для реализации этих действий злоумыш-леннику приходится часто проникать на объект или создавать вблизи него специальные посты контроля и наблюдения - стационарных или в подвижном варианте, оборудованных самыми современными техническими средствами. Если исходить из комплексного подхода к обеспечению инфор-мационной безопасности, то такое деление ориентирует на защиту информации как от разглашения, так и от утечки по техническим каналам и от несанкционированного доступа к ней со стороны кон-курентов и злоумышленников. Такой подход к классификации действий, способствующих неправо-мерному овладению конфиденциальной информацией, показывает многогранность угроз и многоаспектность защитных мероприятий, необходимых для обеспечения комплексной информационной без-опасности.

С учетом изложенного остается рассмотреть вопрос, какие условия способствуют неправомерному овладению конфиденциальной ин-формацией. Указываются следующие условия:

разглашение (излишняя болтливость сотрудников) - 32%;

несанкционированный доступ путем подкупа и склонения к сотрудничеству со стороны конкурентов и преступных группировок - 24%;

отсутствие на фирме надлежащего контроля и жестких условий обеспечения информационной безопасности - 14%;

традиционный обмен производственным опытом - 12%;

бесконтрольное использование информационных систем - 10%;

наличие предпосылок возникновения среди сотрудников конфликтных ситуаций 8%;

а также отсутствие высокой трудовой дисциплины, психологическая несовместимость, случайный подбор кадров, слабая работа кадров по сплочению коллектива.

Среди форм и методов недобросовестной конкуренции находят наибольшее распространение:

экономическое подавление, выражающееся в срыве сделок и иных соглашений (48%),

парализации деятельности фирмы (31%),

компрометации фирмы (11%),

шантаже руководителей фирмы (10%);

физическое подавление:

ограбления и разбойные нападения на офисы, склады, грузы (73%),

угрозы физической расправы над руководителями фирмы и ведущими специалистами (22%),

убийства и захват заложников (5%);

информационное воздействие:

подкуп сотрудников (43%),

копи-рование информации (24%),

проникновение в базы данных (18%),

продажа конфиденциальных документов (10%),

подслушивание телефонных переговоров и переговоров в помещениях (5%),

а также ограничение доступа к информации, дезинформация;

финансовое подавление включает такие понятия, как инфляция, бюджетный дефицит, коррупция, хищение финансов, мошенничество; психическое давление может выражаться в виде хулиганских выходок, угрозы и шантажа, энергоинформационного воздействия.

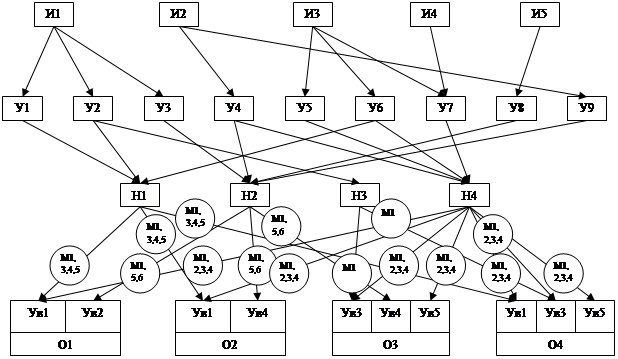

Основными угрозами информации являются ее разглашение, утечка и несанкционированный доступ к ее источникам. Каждому из условий неправомерного овладения конфиденциальной информацией можно поставить в соответствие определенные каналы, определенные способы защитных действий и определенные классы средств защиты или противодействия. Совокупность определений, каналов, способов и средств представляется в виде следующей схемы.

Государственный стандарт РФ ГОСТ Р 50922 - 96

ГОСТ Р 50922 - 96

ГОСУДАРСТВЕННЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

Защита информации

Основные термины и определения

Дата введения 1.07.97 г.

1. Область применения

2. Общие положения

3 Стандартизованные термины и их определения

3.1 Основные понятия

3.2 Организация защиты информации

4. Приложение А (справочное)

1 ОБЛАСТЬ ПРИМЕНЕНИЯ

Настоящий стандарт устанавливает основные термины и их определения в области защиты информации.

Термины, установленные настоящим стандартом, обязательны для применения во всех видах документации и литературы по защите информации.

Настоящий стандарт применяется совместно с ГОСТ РВ 50170-92.

2 ОБЩИЕ ПОЛОЖЕНИЯ

Установленные в стандарте термины расположены в систематизированном порядке, отражающем систему понятий в данной области знания.

Для каждого понятия установлен один стандартизованный термин.

Заключенная в круглые скобки часть термина может быть опущена при использовании термина в документах по стандартизации.

Наличие квадратных скобок в терминологической статье означает, что в нее включены два (три, четыре и т.п.) термина, имеющие общие терминоэлементы.

Разрешается, при необходимости, уточнять приведенные определения, вводя дополнительные признаки, раскрывающие значения терминов, без искажения смысла определения.

Термины и определения общетехнических понятий, необходимые для понимания текста стандарта, приведены в приложении А.

Похожие работы

... мероприятия по новому месту работы, жительства; также в окружении носителей коммерческих секретов. Персонал оказывает существенное, а в большинстве случаев даже решающее влияние на информационную безопасность банка. В этой связи подбор кадров, их изучение, расстановка и квалифицированная работа при увольнениях в значительной степени повышают устойчивость коммерческих предприятий к возможному ...

... обстоятельствах могут быть рассмотрены как внешние, относятся: критическое состояние отечественных отраслей промышленности; недостаточное финансирование мероприятий по обеспечению информационной безопасности Российской Федерации; недостаточная экономическая мощь государства; недостаточное количество квалифицированных кадров в области обеспечения информационной безопасности; отставание России от ...

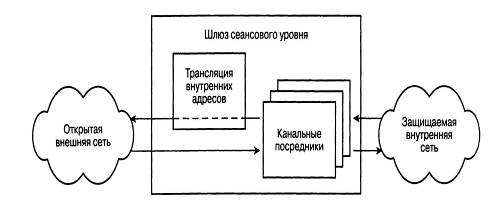

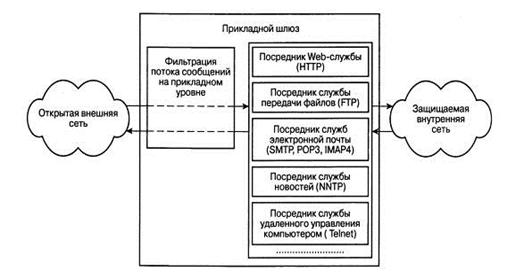

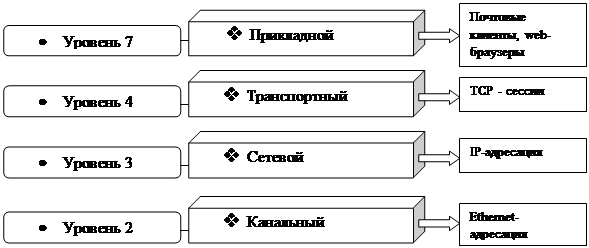

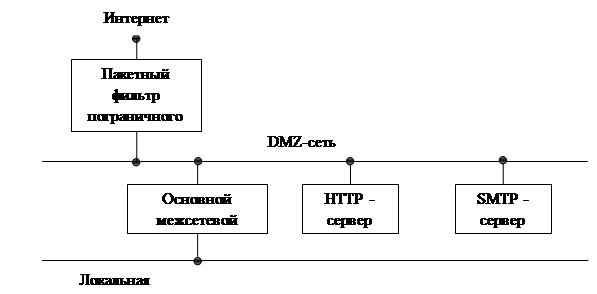

... обслуживании до исполнения на машине пользователя злонамеренного программного кода без его согласия и ведома. 1.3 Методы защиты компьютерной сети организации от НСД из сети Интернет. Применение межсетевых экранов Существует несколько подходов к решению проблемы защиты КСО подключенной к сети Интернет от НСД. Первый подход состоит в усилении защиты всех имеющихся систем, открытых к ...

... ИБ. Выполнение курсовой работы, вызвано необходимостью пересмотра, корректировки и дополнения существующих данных, приведённых в «Доктрине информационной безопасности Российской Федерации». 1. ИДЕНТИФИКАЦИЯ УГРОЗ, ИСТОЧНИКОВ УГРОЗ, ОБЪЕКТОВ ОБЕСПЕЧЕНИЯ И МЕР ОБЕСПЕЧЕНИЯ ИБ РОССИЙСКОЙ ФЕДЕРАЦИИ В СФЕРЕ ОБОРОНЫ Информационная безопасность РФ, являясь одной из составляющих национальной ...

0 комментариев